SOC: Security Operations Center erklärt

Bei Cybersicherheit und täglichen Sicherheitsabläufen fungiert ein Security Operations Center (SOC) als zentrale Schaltstelle für alle Aktivitäten dieser Art. In dieser ausführlichen SOC-Erklärung betrachten wir:

- Was ein SOC macht und warum

- Arten von SOCs

- Die Sicherheitsexperten, die SOCs unterstützen

- Werkzeuge und Technologien

- Best Practices

Falls ihr euch fragt, ob eure Organisation wirklich ein SOC benötigt, lautet die Antwort wahrscheinlich ja. Lest weiter, dann erfahrt ihr, warum und wie.

Was ist ein SOC?

Ein SOC, auch Information Security Operations Center (ISOC) genannt, ist ein zentraler Ort, an dem Sicherheitsexperten die Sicherheitsarchitektur aufbauen und pflegen. Es erkennt, analysiert und überwacht Cybervorfälle und reagiert auf sie – rund um die Uhr das ganze Jahr über.

SOCs identifizieren nicht nur Bedrohungen. Das SOC-Personal ist dafür verantwortlich, Schwachstellen zu finden – sowohl außerhalb als auch innerhalb eurer Firma.

Das Sicherheitsteam, das aus Sicherheitsanalysten und -ingenieuren besteht, überwacht alle Aktivitäten in Servern, Datenbanken, Netzwerken, Anwendungen, Endgeräten, Websites und anderen Systemen, um:

- Sicherheitsbedrohungen genau zu lokalisieren und so schnell wie möglich abzuwehren.

- Schwachstellen und Eindringlinge einzuschätzen.

- Bedrohungsinformationen zu bekannten Risiken zu überwachen und zu sammeln.

- Die Sicherheitslage der Organisation zu analysieren und sicherzustellen, dass Sicherheitstools und andere Technologien optimal zum Einsatz kommen. So erfahrt ihr, was funktioniert und was nicht.

Man kann sagen, dass ein SOC einen doppelten Zweck erfüllt: Sicherheitsprobleme in Echtzeit zu bewältigen und kontinuierlich nach Wegen zu suchen, die Sicherheitslage eurer Organisation zu verbessern.

SOC-Vorteile

Heutzutage muss Sicherheit ein wichtiger Teil aller Überlegungen eures Unternehmens sein. Ein zentralisiertes SOC bietet zahlreiche Vorteile. Fassen wir die größten SOC-Vorteile zusammen. SOCs ermöglichen Folgendes:

- Schnellere Reaktionen: Das SOC bietet eine zentralisierte, umfassende Echtzeit-Übersicht darüber, wie die gesamte Infrastruktur aus Sicherheitssicht funktioniert – über alle Standorte und Tausende von Endpunkten hinweg. Ihr könnt Probleme erkennen, identifizieren, verhindern und lösen, bevor sie größere Schwierigkeiten verursachen.

- Es schützt auch das Verbraucher- und Kundenvertrauen, da sich eure Kunden zunehme¬¬nd Gedanken über Datenschutz machen. Die Einrichtung eines SOC zum Schutz von Verbraucher- und Kundendaten kann helfen, Vertrauen in eure Organisation aufzubauen.

- Kostenreduzierung: Ein SOC ist nicht unerschwinglich – die Kosten, die mit einer Datenpanne oder einem Datenverlust verbunden sind, fallen höher aus. Noch besser? SOC-Personal stellt sicher, dass ihr die richtigen Werkzeuge voll ausschöpft.

Diese Vorteile lassen sich schwer beziffern, da sie buchstäblich euer Geschäft am Laufen halten.

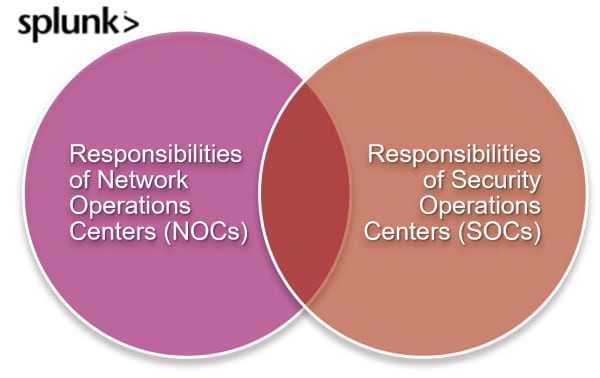

Sicherheits- vs. Netzwerkbetriebszentren (NOCs)

Ja, SOCs und NOCs können sich teilweise überschneiden. Laut IT-Experte Joe Hertvik verfolgen NOCs und SOCs zwei gemeinsame Ziele:

- Ausfallzeiten zu minimieren und die kontinuierliche Verfügbarkeit von Diensten, Anwendungen und Daten über eure Netzwerke sicherzustellen.

- Ausfälle von Diensten, Anwendungen und Daten, die durch Netzwerkschwierigkeiten, Leistungsprobleme und Cyberangriffe verursacht werden, zu verhindern, zu erkennen und zu beheben.

Obwohl sie ähnliche Ziele verfolgen, erreichen NOCs und SOCs diese durch die Überwachung verschiedener IT-Betriebsbereiche – mit einigen Überschneidungen. Der einfache Unterschied besteht darin, dass NOCs sich wirklich mit der Leistung des gesamten Netzwerks befassen, während SOCs sich stark auf Sicherheitsabläufe (SecOps) und die allgemeine Sicherheitslage konzentrieren.

(Lest Joes vollständige Erklärung zu NOCs vs. SOCs.)

Arten von SOCs

In diesem Artikel sprechen wir hauptsächlich über ein SOC im Kontext eines großen Unternehmens oder einer Organisation, die mindestens über ein physisches SOC verfügt, das sie intern verwaltet. Um es klar auszudrücken: Es gibt viele Möglichkeiten, ein SOC zu betreiben. Hier folgt ein Überblick:

- Interne SOCs.Das interne SOC besteht aus einem physischen Raum, in dem sich alles abspielt, normalerweise mit Vollzeitmitarbeitern vor Ort.

- Virtuelle SOCs.Virtuelle SOCs befinden sich nicht vor Ort und bestehen aus Teilzeit- oder Vertragsmitarbeitern, die koordiniert zusammenarbeiten, um Probleme nach Bedarf zu lösen. Das SOC und die Organisation legen Parameter und Richtlinien für die Zusammenarbeit fest. Der Umfang der Unterstützung durch das SOC kann variieren – abhängig von den individuellen Bedürfnissen des Unternehmens.

- Globale SOCs.Global Security Operations Centers (GSOCs) koordinieren alle eure Sicherheitsbüros. Für Unternehmen mit weltweiten Niederlassungen kann ein GSOC anstelle einzelner SOCs pro Standort Aufgabendopplungen vermeiden, Gemeinkosten senken und eine Gesamtübersicht über die Organisation ermöglichen.

- Ausgelagerte SOCs.Hierbei werden einige oder alle Funktionen an einen externen Managed-Security-Service-Provider (MSSP) ausgelagert, der sich auf Sicherheitsanalysen und -reaktionen spezialisiert hat. Manchmal bieten diese MSSPs nur bestimmte Funktionen zur Unterstützung eines internen SOC an, manchmal übernehmen sie aber auch gleich alles.

SOC-Aufgaben, -Aktivitäten und -Abläufe

Das SOC leitet die Echtzeit-Reaktionen auf Vorfälle und stößt fortlaufend Sicherheitsverbesserungen zum Schutz des Unternehmens an. Die Kombination aus den richtigen Tools und qualifiziertem Personal ermöglicht eine effektive und effiziente Überwachung und Verwaltung des gesamten Netzwerks.

Zu den SOC-Kernaufgaben gehören Sicherheitsüberwachung, Vorfallsreaktion, Log-Management, Compliance-Berichterstattung und Richtliniendurchsetzung. Ein leistungsfähiges SOC sollte folgende Aufgaben erfüllen können:

- Proaktive Rund-um-die-Uhr-Überwachung von Netzwerken, Hardware und Software auf Vorfälle, Bedrohungen und Sicherheitsverletzungen.

- Analyse, Untersuchung und Dokumentation von Sicherheitstrends zur Ermittlung von Grundursachen und Prävention künftiger Sicherheitsverletzungen.

- Analyse von Sicherheits-Log-Daten aus verschiedenen Quellen.

- Überwachung und Verwaltung von Firewalls und Intrusion-Prevention-Systemen.

- Erkennung und Behebung von Viren, Malware und Ransomware.

- Fachkundige Beratung durch Experten und Vorschläge zu allen in der Organisation eingesetzten Tools.

- Hilfe beim Patch-Management und Erstellung von Zulässigkeitslisten.

- Durchsetzung von Sicherheitsrichtlinien und -verfahren.

Kurz gesagt: Auch dann, wenn keine aktiven Bedrohungen vorliegen, sucht das SOC-Personal proaktiv nach Möglichkeiten zur Verbesserung der Sicherheit.

Mit einer komplexen Kombination aus geeigneten Tools und qualifiziertem Personal zur Überwachung und Verwaltung des gesamten Netzwerks kann ein leistungsfähiges SOC Bedrohungen erkennen und abwehren sowie die Sicherheit proaktiv verbessern.

(Mit Splunk setzt ihr auf umfassende Transparenz und starkes Security-Monitoring für euer SOC..)

Wer arbeitet in einem SOC?

Das SOC besteht aus hochqualifizierten Sicherheitsanalysten und -ingenieuren sowie Aufsichtspersonal, die gemeinsam einen reibungslosen Ablauf gewährleisten. Diese Fachleute sind speziell für Folgendes ausgebildet:

- Sicherheitsbedrohungen zu überwachen und zu bewältigen.

- Eine sichere Architektur für eure Organisation zu entwickeln und aufrechtzuerhalten.

Diese Fachleute nutzen nicht nur Tools, sondern verstehen Netzwerke und typische Behebungsprozesse, um den Kern eines Problems zu erfassen.

Im Allgemeinen ist ein Sicherheitsingenieur für die Gestaltung und Implementierung der Sicherheitsarchitektur eines Unternehmens verantwortlich, die (jedoch nicht ausschließlich) Telekommunikationsnetzwerke, Sicherheitsinfrastruktur, Cloud-Dienste, Notfallwiederherstellung und virtuelle Infrastrukturen umfasst.

Ein Sicherheitsanalyst unterstützt die Wartung dieser Architektur durch Netzwerküberwachung zur Erkennung, Minderung und Eindämmung von Bedrohungen und Sicherheitsverletzungen. Erfahrene Sicherheitsanalysten verfügen wahrscheinlich über einige oder alle dieser Fähigkeiten:

- Ethisches Hacking: SOC-Mitarbeiter, die aktiv versuchen, das System zu hacken, um unbekannte Schwachstellen zu finden.

- Cyber-Forensik: Analysten müssen Probleme untersuchen und Analysetechniken anwenden, um Beweise aus den Untersuchungen zu verstehen und zu sichern. Bei einem Gerichtsverfahren muss der Sicherheitsanalyst eine dokumentierte Beweiskette vorlegen können, die zeigt, was warum geschehen ist.

- Reverse Engineering: Dies ist der Prozess, bei dem Software dekompiliert/analysiert oder neu aufgebaut wird, um zu verstehen, wie sie funktioniert und, was noch wichtiger ist, wo sie anfällig für Angriffe ist, damit das Team vorbeugende Maßnahmen ergreifen kann.

SOC-Struktur

Ähnlich wie bei der Überprüfung von Zwischenfällen verfolgen die meisten SOCs einen hierarchischen Ansatz. In dieser Hierarchie werden Analysten und Ingenieure nach ihren Fähigkeiten und Erfahrungen eingestuft. Ein typisches Team könnte beispielsweise in vier Ebenen eingeteilt sein.

Ebene 1: Erste Reaktion

Die erste Reihe der Incident Responder (Vorfallsbearbeiter). Diese Sicherheitsfachleute überwachen Warnmeldungen und ermitteln zwei Dinge:

- Die Dringlichkeit jeder Warnmeldung

- Wann eine Warnmeldung an Ebene 2 gemeldet werden sollte

Das Personal der ersten Ebene kann auch Sicherheitstools verwalten und regelmäßig Berichte erstellen.

Ebene 2: Behebung von Vorfällen

Diese Beschäftigten können schnell die Ursache des Problems ermitteln und bewerten, welcher Teil der Infrastruktur betroffen oder gefährdet ist. Diese SOC-Experten folgen Verfahren zur Behebung des Problems und zur Beseitigung von Folgeschäden. Sie markieren bestimmte Probleme für zusätzliche Untersuchungen außerhalb des Protokolls.

Ebene 3: Proaktive Sicherheitsmaßnahmen

Hier beginnt der Übergang von reaktiven zu proaktiven Sicherheitsmaßnahmen. Das Personal besteht ind er Regel aus erfahrenen Sicherheitsanalysten, die aktiv nach Schwachstellen im Netzwerk suchen und Bedrohungen aufspüren. Sie verwenden fortschrittliche Bedrohungserkennungstools, um Schwachstellen zu diagnostizieren und allgemeine Sicherheitsverbesserungen zu empfehlen.

Innerhalb dieser Gruppe befinden sich möglicherweise auch Spezialisten wie forensische Ermittler, Compliance-Prüfer oder Cybersecurity-Analysten.

Stufe 4: SOC-Leistung und Integration ins Unternehmen

In der höchsten SOC-Ebene arbeiten Manager und leitende Führungskräfte. Diese Gruppe überwacht alle Aktivitäten des SOC-Teams und ist für die Einstellung und Schulung sowie die Bewertung der individuellen und allgemeinen Leistungen verantwortlich.

Führungskräfte der Stufe 4 greifen in Krisen ein und fungieren insbesondere als Bindeglied zwischen dem SOC-Team und dem Rest der Organisation. Sie tragen zudem für die Einhaltung von Unternehmens-, Branchen- und behördlichen Vorschriften die Verantwortung.

Werkzeuge und Technologien, die ein leistungsfähiges SOC benötigt

Verwendet diese Checkliste beim SOC-Aufbau oder der -Optimierung.

- Security Information and Event Management (SIEM) ist ein einheitliches System, das vollständige Transparenz über Aktivitäten in eurem Netzwerk schafft. Dies geschieht, indem es Maschinendaten aus verschiedensten Netzwerkquellen sammelt, analysiert und kategorisiert, sodass ihr in Echtzeit darauf reagieren könnt. (Mehr zu SIEMs im nächsten Abschnitt.)

- Endpoint-Protection-Systeme schützen euer Netzwerk vor allem vor Geräten aus dem Umfeld, die darauf zugreifen.

- Firewalls überwachen den ein- und ausgehenden Netzwerkverkehr und blockieren ihn automatisch auf Basis der von euch festgelegten Sicherheitsregeln.

- Automatische Anwendungssicherheit automatisiert den Testprozess für die gesamte Software und liefert dem Sicherheitsteam Echtzeit-Feedback über Schwachstellen.

- Asset-Discovery-Systeme verfolgen aktive und inaktive Tools, Geräte und Software in eurem Netzwerk, sodass ihr Risiken bewerten und Schwachstellen beheben könnt.

- Datenüberwachungstools verfolgen und bewerten Datensicherheit und -integrität.

- Governance-, Risiko- und Compliance-Systeme (GRC) stellen sicher, dass ihr verschiedene Regeln und Vorschriften einhaltet, wo und wann es erforderlich ist.

- Sicherheitsanalysten setzen Schwachstellen-Scanner und Penetrationstest-Tools ein, um nach Schwachstellen zu suchen und unentdeckte Schwächen in eurem Netzwerk aufzuspüren.

- Protokollmanagementsysteme ermöglichen es, alle Meldungen von Software, Hardware und Endgeräten in eurem Netzwerk zu protokollieren.

Eine SIEM-Lösung führt Daten aus unterschiedlichen Quellen innerhalb eurer Netzwerkinfrastruktur zusammen

Die Rolle von SIEM in eurem SOC

Einfach ausgedrückt: Ein SIEM macht euer SOC effektiver.

Selbst erstklassige Sicherheitsanalysten können – unabhängig von ihren Technologien und Fähigkeiten – den endlosen Datenstrom nicht Zeile für Zeile überprüfen, um böswillige Aktivitäten zu entdecken. An dieser Stelle verändert ein SIEM die Spielregeln und heben die Arbeitsweise auf ein komplett neues Niveau.

Ein SIEM sammelt und organisiert alle Daten aus verschiedenen Quellen in eurem Netzwerk und bietet dem SOC-Team Einblicke, damit es wichtige Aufgaben schnell erledigen kann, wie:

- Erkennung und Reaktion auf interne und externe Angriffe.

- Vereinfachung des Bedrohungsmanagements.

- Erlangung unternehmensweiter Transparenz und Sicherheitserkenntnisse.

SIEM zentralisiert SOC-Aufgaben wie Überwachung, Incident Response, Protokollmanagement, Compliance-Berichterstattung und Richtliniendurchsetzung. Allein schon die Protokollverwaltungsfunktionen eines guten SIEM machen es zu einem unverzichtbaren Werkzeug für jedes SOC.

SIEMs können riesige Mengen an Sicherheitsdaten aus Tausenden von Quellen in Sekundenschnelle analysieren, um ungewöhnliches Verhalten und schädliche Aktivitäten zu erkennen und automatisch zu stoppen. Ohne ein SIEM bleibt ein Großteil dieser Vorgänge unentdeckt.

Das SIEM unterstützt das SOC beim Zusammenführen der Logs und Erstellen von Regeln, die eine Automatisierung ermöglichen und Fehlalarme drastisch reduzieren können. Die Sicherheitsanalysten können sich nun auf die wahren Bedrohungen konzentrieren. Darüber hinaus bietet das SIEM zuverlässige Berichtsfunktionen, die sowohl bei forensischen Untersuchungen als auch für die Erfüllung der Compliance-Anforderungen hilfreich sind.

(Lest unseren vollständigen SIEM-Leitfaden und informiert euch über die unverzichtbaren SIEM-Funktionen.)

Bewährte Methoden zum Aufbau eines SOC

Der Einstieg in ein SOC muss euch nicht überfordern. Informiert euch über euer Unternehmen und befolgt bestehende Richtlinien, z. B. die einer Cybersicherheitsorganisation wie Splunk oder die Best Practices wie sie in der Executive Order for Cybersecurity der US-Regierung, oder in ISO/IEC 27001 festgelegt sind.

Hier folgt ein kurzer Überblick über bewährte Methoden.

Entwickelt die richtige Strategie

Ein SOC ist eine wichtige Investition, von ihr hängt viel bei eurer Sicherheitsplanung ab. Um eine Strategie zu entwickeln, die euren Sicherheitsbedürfnissen entspricht, berücksichtigt Folgendes:

- Was müsst ihr schützen? Ein einzelnes lokales Netzwerk oder ein globales? Cloud oder hybrid? Wie viele Endgeräte? Schützt ihr streng vertrauliche Daten oder Verbraucherinformationen? Welche Daten sind am wertvollsten und werden am wahrscheinlichsten angegriffen?

- Wollt ihr euer SOC mit eurem NOC zusammenlegen? Oder sollen zwei separate Abteilungen entstehen? Auch hier unterscheiden sich die Fähigkeiten stark, und eine Zusammenlegung erfordert andere Werkzeuge und Personalkompetenzen.

- Benötigt ihr eine 24/7/365-Verfügbarkeit bei eurem SOC-Personal? Dies beeinflusst Personal, Kosten und Logistik.

- Werdet ihr das SOC vollständig intern aufbauen oder einige oder alle Funktionen an einen externen Anbieter auslagern? Eine sorgfältige Kosten-Nutzen-Analyse hilft dabei, gute Kompromisse zu definieren.

Stellt sicher, dass ihr Einblicke in eure gesamte Organisation habt

Es ist zwingend notwendig, dass euer SOC Einblick in alles hat und Zugriff auf alles erhält, egal wie klein oder scheinbar unbedeutend. Neben der größeren Infrastruktur umfasst dies Geräteendpunkte, von Dritten kontrollierte Systeme und verschlüsselte Daten.

Investiert in die richtigen Tools und Dienste

Konzentriert euch beim SOC-Aufbau zunächst auf die Tools. Die schiere Anzahl von Sicherheitsereignissen wird euch ohne die richtigen automatisierten Tools, die mit dem „Rauschen“ umgehen können und anschließend signifikante Bedrohungen hervorheben, erschlagen. Mithilfe der Tools könnt ihr auch verstehen, welche Fähigkeiten eure Mitarbeiter haben oder welche sie verbessern müssen.

Stellt die Besten ein und ermöglicht ihnen kontinuierlich Weiterbildungsmaßnahmen.

Die Einstellung talentierter Mitarbeiter und die kontinuierliche Verbesserung ihrer Fähigkeiten sind zentral für den Erfolg. Der Markt für Sicherheitspersonal ist hart umkämpft. Sobald ihr Mitarbeiter eingestellt habt, investiert ständig in Schulungen zur Verbesserung ihrer Fähigkeiten. Dies erhöht die Sicherheit und verbessert auch das Engagement und die Mitarbeiterbindung.

SOC-Trends: Investiert in ein Team von Sicherheitsexperten

Ein hoher Sicherheitsstandard ist für jedes Unternehmen ein Muss. Unabhängig davon, ob Sie SIEM- und Sicherheitsfunktionen in Ihr NOC integrieren, die meisten oder alle SOC-Funktionen an Drittanbieter auslagern oder ein internes SOC einrichten, ist es wichtig, die Sicherheitsfragen zu beantworten, die ein SOC beantworten soll.

Beginnen Sie mit der Frage „Welche Sicherheitsanforderungen gibt es in unserem Unternehmen?“ gefolgt von „Wie können wir diese Anforderungen am wirksamsten und effizientesten erfüllen?“

Ihr habt einen Fehler entdeckt oder eine Anregung? Bitte lasst es uns wissen und schreibt eine E-Mail an ssg-blogs@splunk.com.

Dieser Beitrag spiegelt nicht zwingend die Position, Strategie oder Meinung von Splunk wider.

Ähnliche Artikel

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.