Es war ein Unterschied wie Tag und Nacht zwischen unseren bisherigen Sandboxen und dem, was Splunk Attack Analyzer für uns leistete.

Attack Analyzer ist eines der wenigen Tools, die unser Response-Team wirklich gerne nutzt. Das Team weiß, dass das Tool auch an der Belastungsgrenze noch funktioniert. Und wenn wir mit nebulösen, obskuren Problemen zu tun haben, gehört Attack Analyzer zu den ersten Tools, mit denen wir versuchen, Licht ins Dunkel zu bringen.

Kundengeschichte

Mit der Hilfe von Splunk SOAR und Splunk Attack Analyzer konnten wir Teile unseres Phishing-Prozesses automatisieren. Nun müssen unsere Analysten weniger Tickets bearbeiten, da automatisch die Tickets geschlossen werden, die keine echte Bedrohung darstellen. Ohne dass wir eingreifen müssen, werden so aktuell 61 % der Phishing-Bedrohungen analysiert und bearbeitet.

Funktionsweise

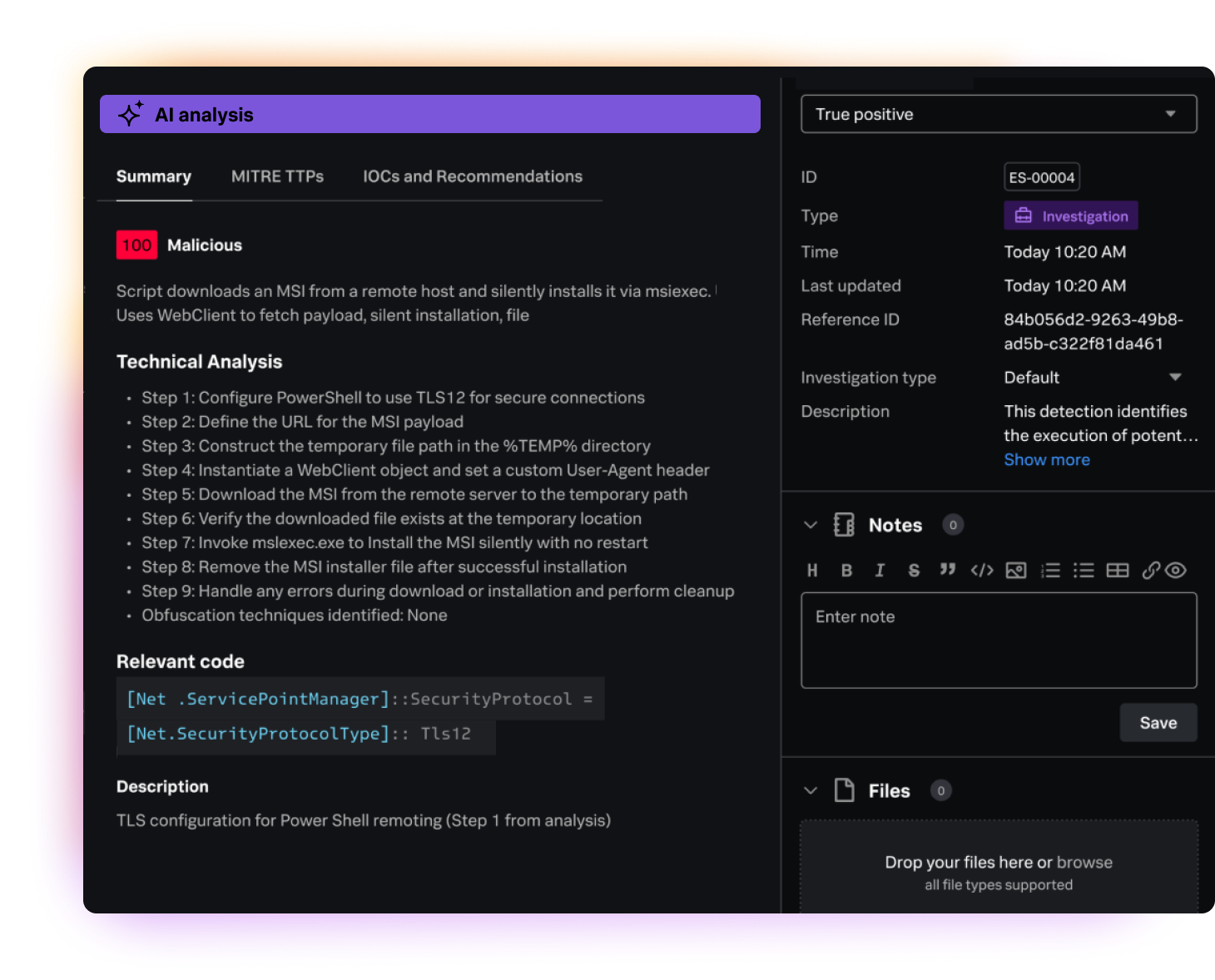

Verkürzen Sie Ihre Untersuchungs- und Reaktionszeiten

Geben Sie Ihren Analysten den Kontext, den sie brauchen, damit sie schnell das Ausmaß eines Incidents erfassen und geeignete Gegenmaßnahmen bestimmen können.

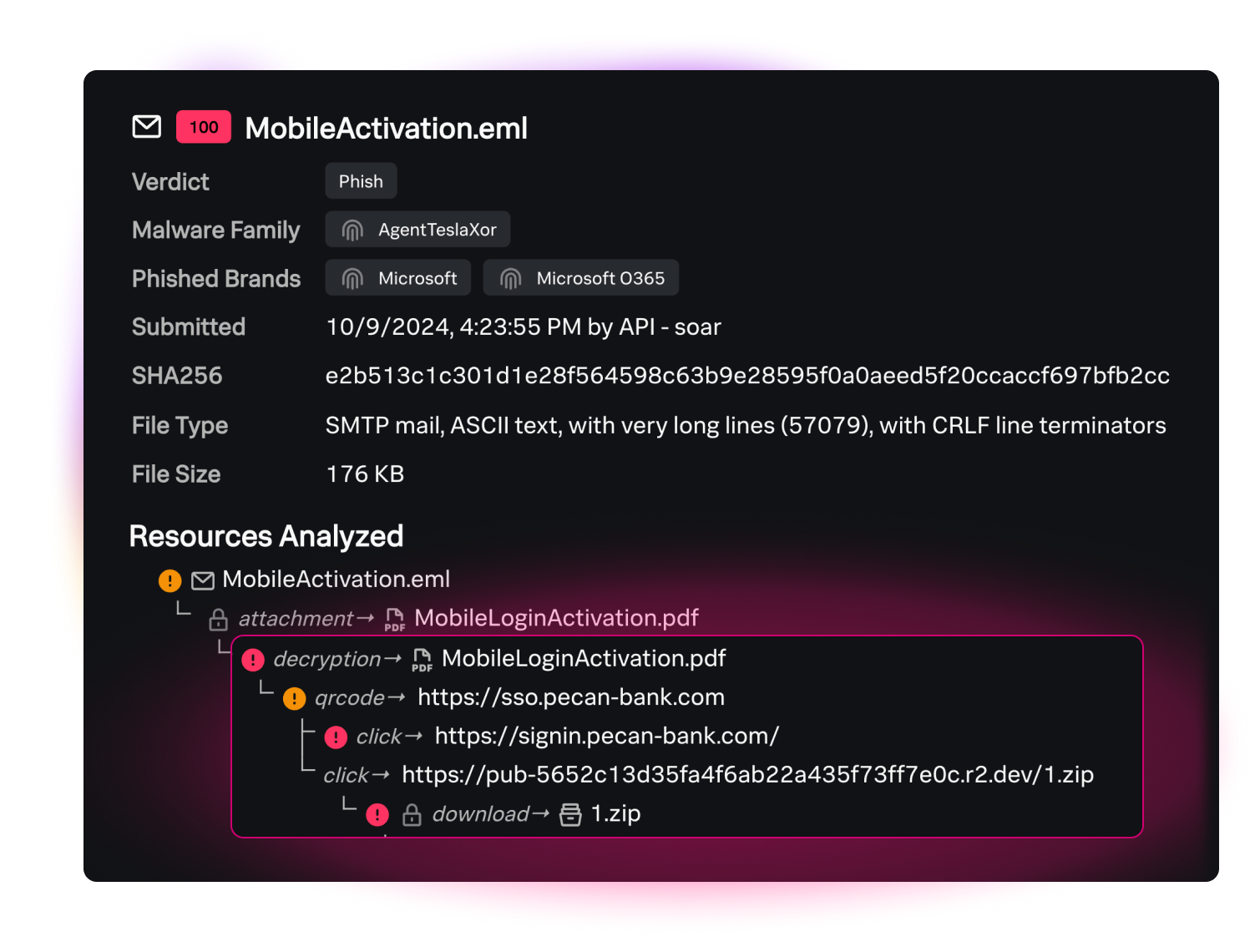

Komplexe Angriffsketten durchspielen und analysieren

Visualisieren Sie die Attack Chain, ohne dass Sicherheitsanalysten dabei selbst Hand anlegen müssten.

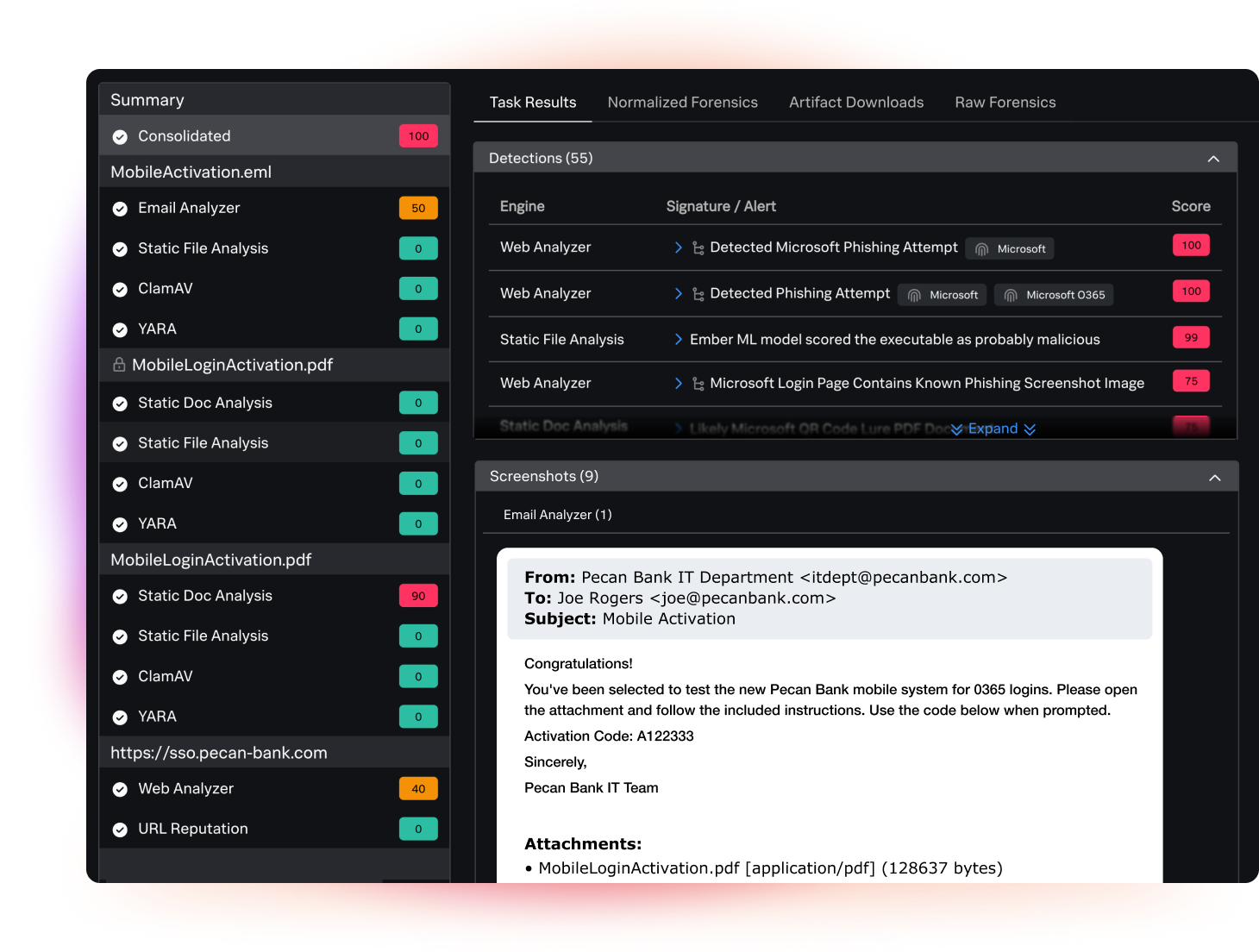

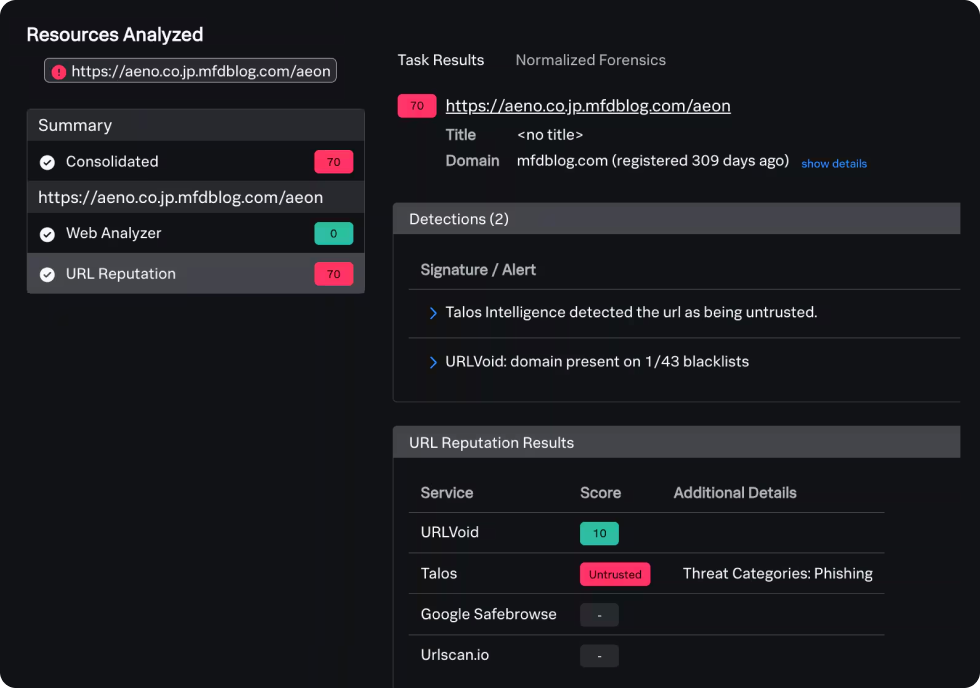

Ausführliche forensische Befunde einsehen

Nehmen Sie sich die technischen Details von Angriffen vor, einschließlich eines Zeitpunkt-Archivs der Bedrohungsartefakte ab Meldung der Bedrohung.

Interaktion mit Schadinhalten

Erstellen Sie nahtlos dedizierte, nicht zuordenbare Umgebungen innerhalb von Splunk Attack Analyzer, sodass Sie auf Schadinhalte, -URLs und -dateien zugreifen können, ohne die Sicherheit des Unternehmens aufs Spiel zu setzen.

Direkte Integration mit Splunk SOAR

Richten Sie vollständig automatisierte Workflows für umfassende End-to-End-Bedrohungsanalysen und Reaktionen ein.

Umfassende API

Integrieren Sie Bedrohungsdaten in andere Plattformen.

INTEGRATION MIT CISCO TALOS

Mit Threat Intelligence von Cisco Talos kurzlebige Bedrohungen erkennen.

Splunk Security

Stärken Sie Ihre digitale Resilienz durch ein modernes SOC – mit einheitlicher Bedrohungserkennung, Analyse und Reaktion.