Produktankündigung

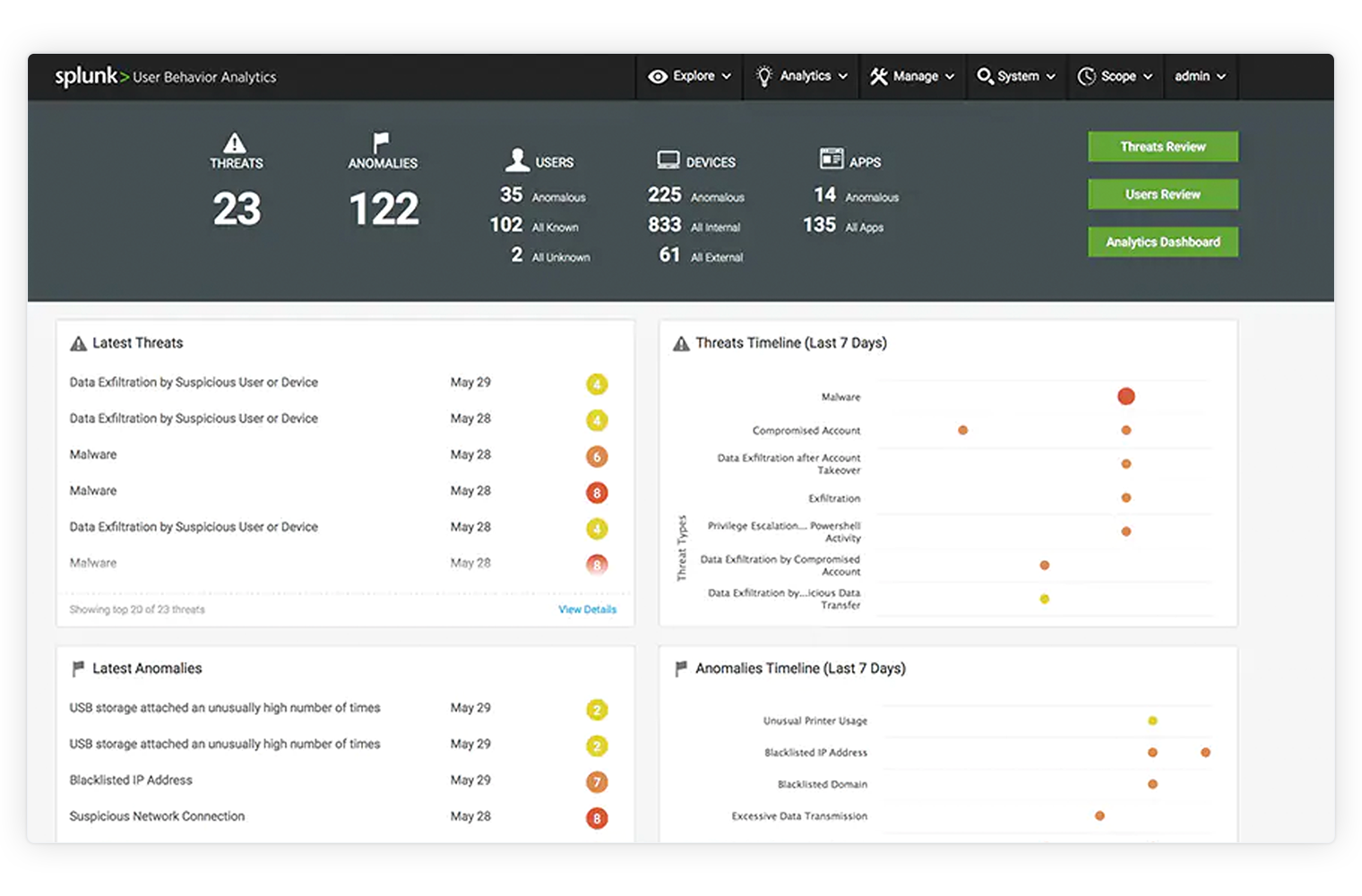

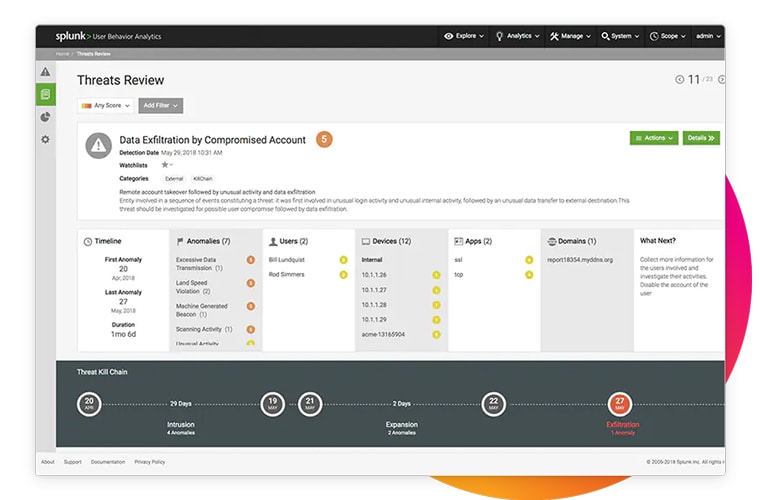

UEBA ist jetzt als native Funktion in Splunk Enterprise Security verfügbar

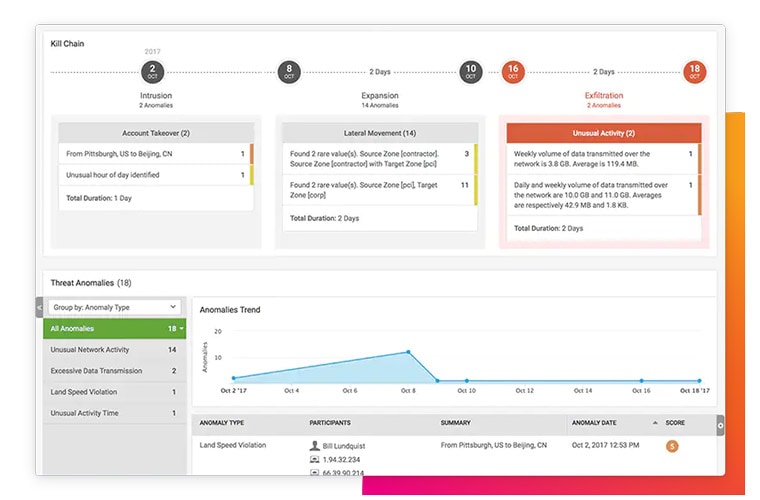

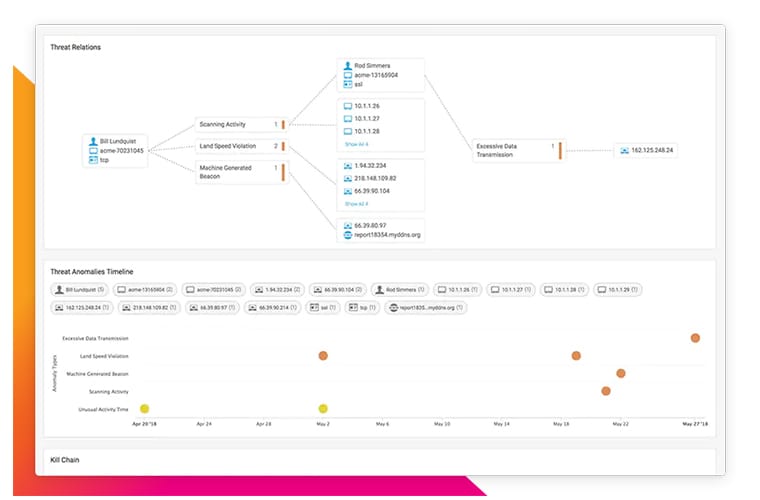

Splunk Enterprise Security (ES) bietet Kunden ab sofort ein völlig neues Erlebnis: mit einer einheitlichen TDIR-Plattform – nahtlos integriert mit agentenbasierter KI, SOAR, UEBA und SIEM.