Bestimmung von Basiswerten und mehr: Neues in OT Security Add-on Version 2.2

Es ist uns eine Freude, euch mitteilen zu können, dass Version 2.2 des OT Security Add-on for Splunk jetzt auf Splunkbase verfügbar ist. Dieses Update umfasst neue Funktionen, die auf branchenspezifischen Best Practices und Kundenfeedback basieren, und zielt darauf ab, Unternehmen auf ihrem Weg zu mehr OT-Security voranzubringen.

Bisherige Entwicklung

Im letzten Jahr verzeichnete Splunk enormes Kundeninteresse im Zusammenhang mit der Implementierung unseres OT Add-on in Produktionsumgebungen. Dank der wachsenden Benutzerzahl erhielten wir mehr Kundenfeedback zu den nützlichsten Funktionen, Bereichen mit Verbesserungspotenzial und wünschenswerten Features. Dadurch konnten wir viele Verbesserungen (einschließlich Fehlerbehebungen) vornehmen, um den Kundennutzen des OT Security Add-on zu steigern.

Bessere Integration mit Risk Based Alerting

Zu den größten Herausforderungen für Kunden, die Daten aus einer neuen Umgebung und neuen Datenquellen erfassen möchten, gehören die Auswirkungen, die dies auf ihr Security-Monitoring haben könnte. Wer viele Tools verwendet, erhält täglich mitunter Tausende von Benachrichtigungen, die möglicherweise nur begrenzten Sicherheitsnutzen haben. Außerdem entdecken Unternehmen, die neu ins OT-Daten-Monitoring einsteigen, oftmals verdächtige Aktivitäten, die vielleicht ganz harmlos sind und von relevanteren Aktivitäten ablenken. Wird für jede Security-Benachrichtigung eine Meldung zu einem relevanten Ereignis (Notable) ausgelöst, kann dies dazu führen, dass ein überfordertes Security-Team auf False Positives reagiert – besonders dann, wenn es im Umgang mit OT-Security-Ereignissen noch nicht versiert ist.

Mit dem Risk-Based Alerting (RBA) von Splunk kann ein Unternehmen all diese Benachrichtigungen konsolidieren und die Zahl der relevanten Splunk-Ereignisse basierend auf Priorität, Ressourcentyp, Schweregrad und weiteren Faktoren senken. Dies reduziert die Benachrichtigungsflut und macht relevante Meldungen verlässlicher. Gleichzeitig benötigen Analysten unbedingt Kontextinformationen, wie es zur Erstellung der relevanten Meldung gekommen ist, um entsprechend reagieren zu können. Das Add-On verfügt jetzt über mehrere vorkonfigurierte OT-spezifische RBA-Faktoren, mit denen Benutzer die am besten geeignete Incident-Reaktion definieren können, um das Gleichgewicht zwischen Aufrechterhaltung des Systembetriebs und Schadensprävention zu wahren. Zudem gibt es zusätzliche, direkt implementierbare RBA-Korrelationsregeln auf der Basis von Ressourcen, Benutzerverhalten sowie Anlagen- oder Standortebene. Die Schwellenwerte für diese Korrelationsregeln können individuell an die Kundenumgebung angepasst werden. Zu jeder Korrelationsregel gibt es außerdem eine Response-Maßnahme für die Risikoanalyse, die angepasst und von RBA-Benachrichtigungen genutzt werden kann.

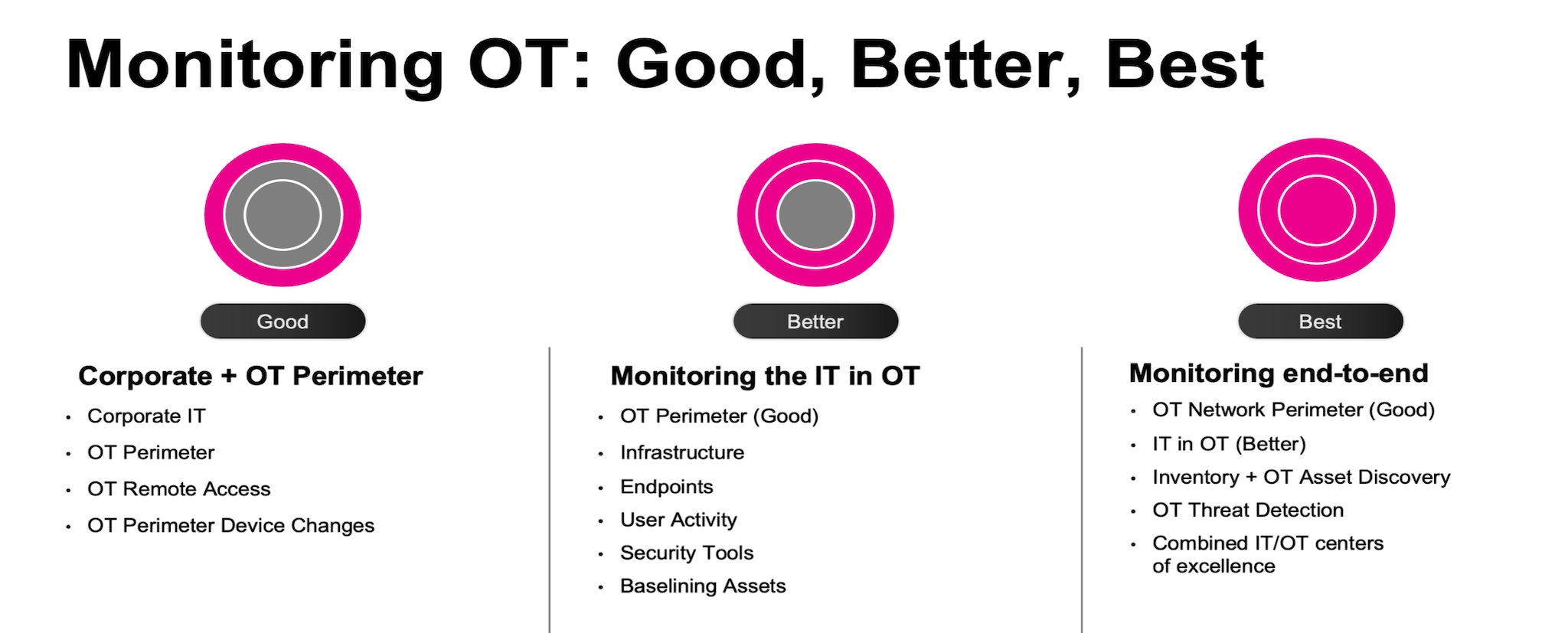

Mehr als gutes Monitoring erreichen

Das Security Field Solutions-Team von Splunk orientiert sich an unserem Reifegradmodell für OT-Security. Dies umfasst das Perimeter-Monitoring (gut), das Monitoring von IT- und OT-Softwaresystemen (besser) und schließlich die physische Prozess- und Kontrollebene (am besten) zum Schutz der gesamten OT-Umgebung. Nach dem letzten Release war das Feedback zum Perimeter-Monitoring der Lösung äußerst positiv. Jetzt wollen wir noch einen Schritt weiter gehen und unsere Kunden auf ihrem Weg zu ausgereifteren Security-Maßnahmen unterstützen. Unsere Kunden berichten, dass sie gerne über das Perimeter-Monitoring hinausgehen würden und sich mehr sofort einsetzbare Funktionen für das Monitoring der IT innerhalb ihrer OT-Umgebung wünschen. Außerdem würden sie gerne OT-Sicherheitsdaten an einem zentralen Ort konsolidieren können, um technologieübergreifende Einblicke zu erhalten.

In diesem Release stellen wir Inhalte bereit, mit denen ihr über den Perimeter hinausgehen und euch ein Bild von Systemen wie Active Directory, Account Management, Host-Zugriff, Systemänderungen, Endpunktschutz, der Verwendung externer Mediengeräte und dem Dateifreigabezugriff machen könnt. Bei diesen zusätzlichen Inhalten liegt der Fokus auf branchenüblichen Best Practices und der neuen OT-Bedrohungslandschaft.

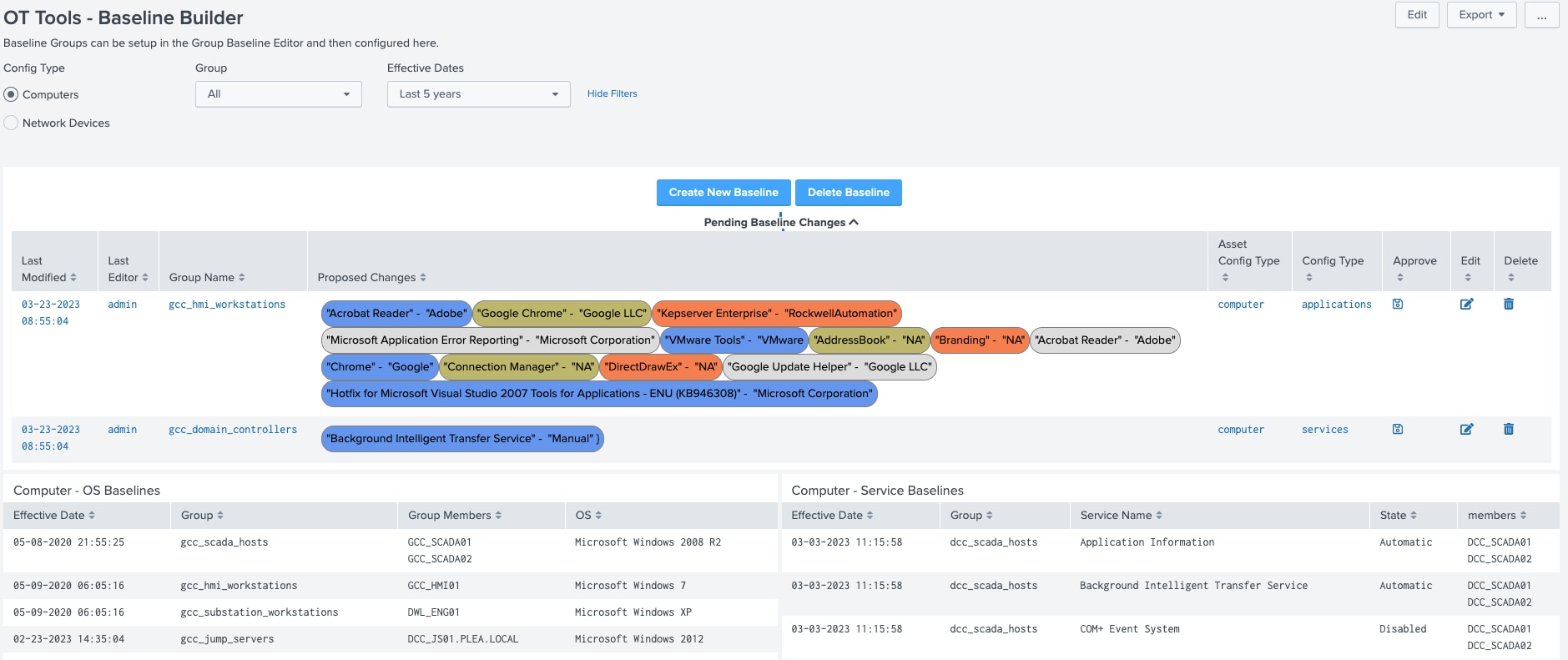

Bestimmung von Basiswerten für Ressourcen und Geräte

Frühere Versionen des Splunk OT Add-on enthielten Funktionen zur Bestimmung von Basiswerten für Ressourcenkonfigurationen für Computer und Netzwerke (die hauptsächlich auf NERC-CIP-Anforderungen basierten). Dies war zum Feststellen von Abweichungen durchaus nützlich, doch die Ermittlung dieser Basiswerte war manchmal schwierig und musste größtenteils manuell durchgeführt werden. Das Festlegen von Basiswerten ist eine gängige Methode zum Schutz von OT-Umgebungen, in denen Security-Teams manchmal keine spezifischen Sicherheitsmaßnahmen ergreifen können. Aus diesem Grund und teilweise auch wegen der eher statischen Natur dieser Umgebungen versuchen manche Kunden, Endpunkte zu schützen, indem sie sicherstellen, dass auf den Endpunkten konsistente Software, Services, Ports und andere Konfigurationen eingerichtet werden.

Es gibt jetzt die Möglichkeit, Basiswerte anhand der Daten hinzuzufügen, die über Endpunkte bekannt sind. Mit dem ersten Basiswerttyp können Endpunkte in Gruppen zusammengefasst werden. Wenn beispielsweise auf allen SCADA-Servern dieselbe Software ausgeführt werden soll, können diese Rechner gruppiert werden. Dadurch muss nur ein einziger Basiswert für die Software definiert werden, anstelle von separaten Basiswerten für jeden einzelnen Rechner. Der zweite Basiswerttyp gibt eine Hardware- oder Softwarekonfiguration an, wie z. B. Konfigurationen für Netzwerkports, Computersoftwareversionen, Servicestatus und Betriebssystem (diese Basiswerte sind enthalten). Falls die sofort verfügbaren Basiswerte nicht ausreichen, könnt ihr, wie gewohnt, neue Basiswerttypen in Splunk konfigurieren, ohne die zugrunde liegende App aktualisieren zu müssen.

Neben der Möglichkeit, diese Basiswerte zu erstellen, gibt es verschiedene Dashboards, die die Basiswerte zur Erkennung von Abweichungen nutzen. Auf dem Dashboard „Computer Baselines“ können Benutzer beispielsweise erkennen, ob auf einem Endpunkt die falsche Betriebssystemversion oder nicht genehmigte Software installiert wurde oder Software fehlt, die vorhanden sein sollte.

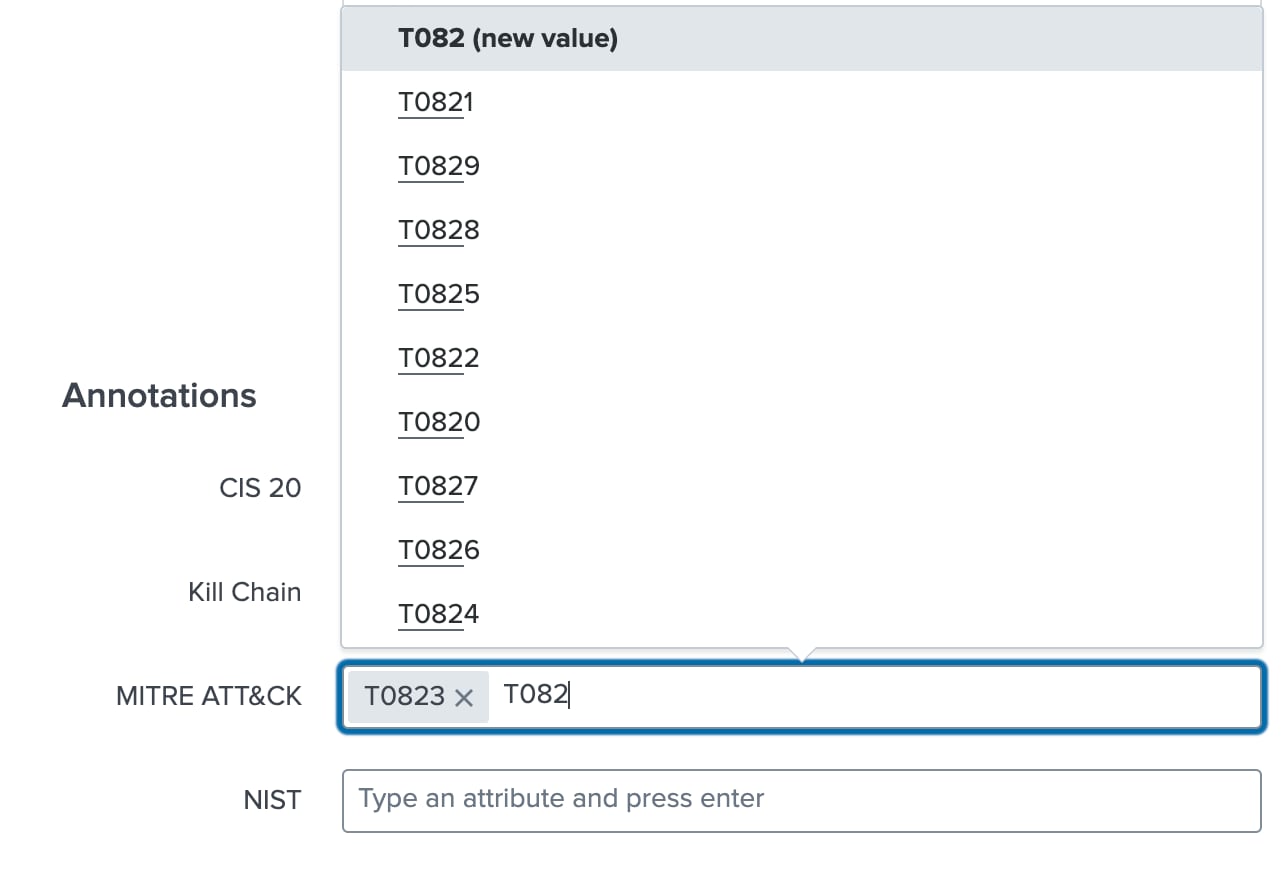

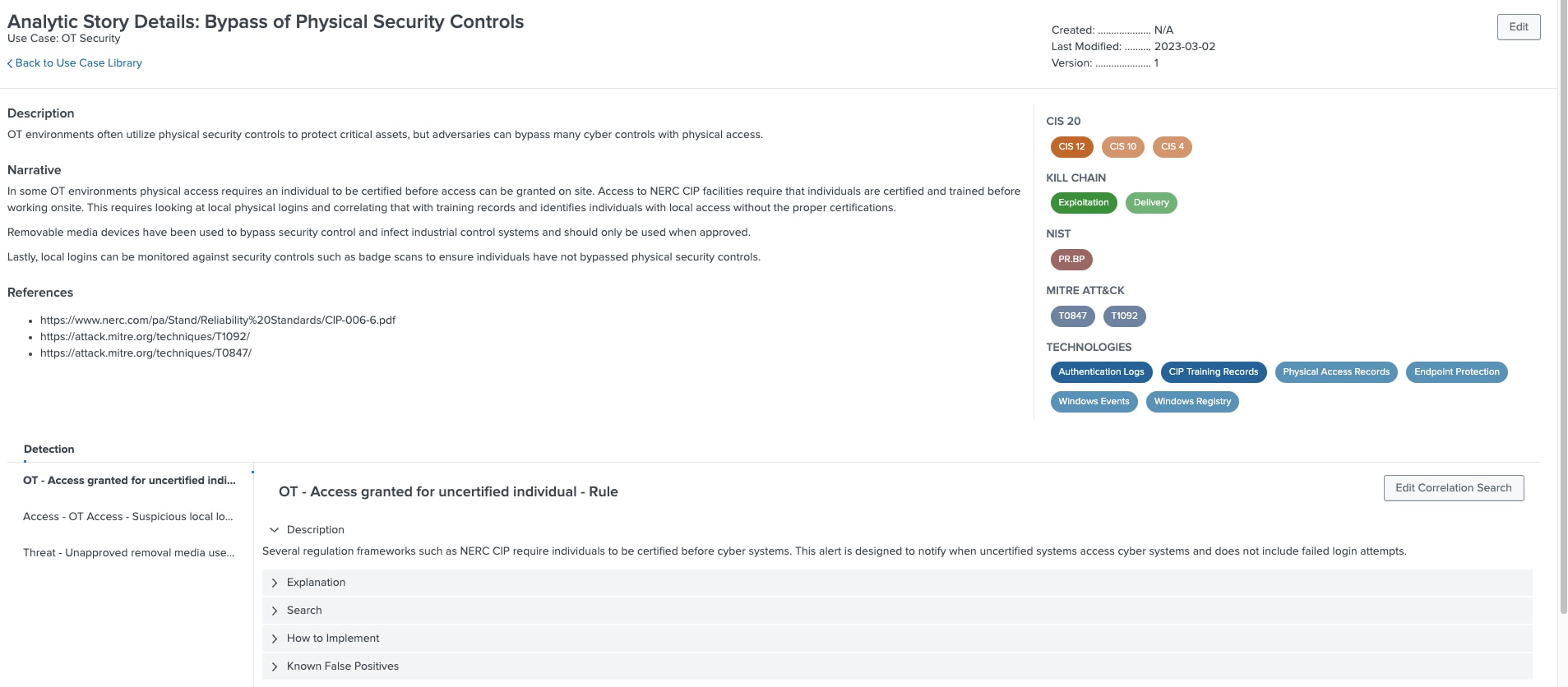

MITRE ATT&CK für ICS

Wir wollten von Anfang an sicherstellen, dass unsere Kunden das MITRE ATT&CK-Framework für ICS nutzen können. In früheren Versionen hatte die Möglichkeit, Entdeckungen zuzuordnen, Priorität. Auch in der neuesten Version können MITRE ICS-Erkennungen ganz leicht zu Korrelationsregeln hinzugefügt werden. Dank dem vorhandenen vordefinierten Framework-Zuordnungsmechanismus von Enterprise Security (ES) ist dabei auch sichergestellt, dass unsere Kunden die Vorteile aller Security-Frameworks nutzen können. Das allgemeine MITRE ATT&CK-Framework, CIS 20, NIST und Kill Chain haben wir nicht vergessen – jede im Add-on verfügbare Korrelationsregel ist vorab zugeordnet, damit Benutzer auch andere Security-Frameworks verwenden können.

Wir wollten von Anfang an sicherstellen, dass unsere Kunden das MITRE ATT&CK-Framework für ICS nutzen können. In früheren Versionen hatte die Möglichkeit, Entdeckungen zuzuordnen, Priorität. Auch in der neuesten Version können MITRE ICS-Erkennungen ganz leicht zu Korrelationsregeln hinzugefügt werden. Dank dem vorhandenen vordefinierten Framework-Zuordnungsmechanismus von Enterprise Security (ES) ist dabei auch sichergestellt, dass unsere Kunden die Vorteile aller Security-Frameworks nutzen können. Das allgemeine MITRE ATT&CK-Framework, CIS 20, NIST und Kill Chain haben wir nicht vergessen – jede im Add-on verfügbare Korrelationsregel ist vorab zugeordnet, damit Benutzer auch andere Security-Frameworks verwenden können.

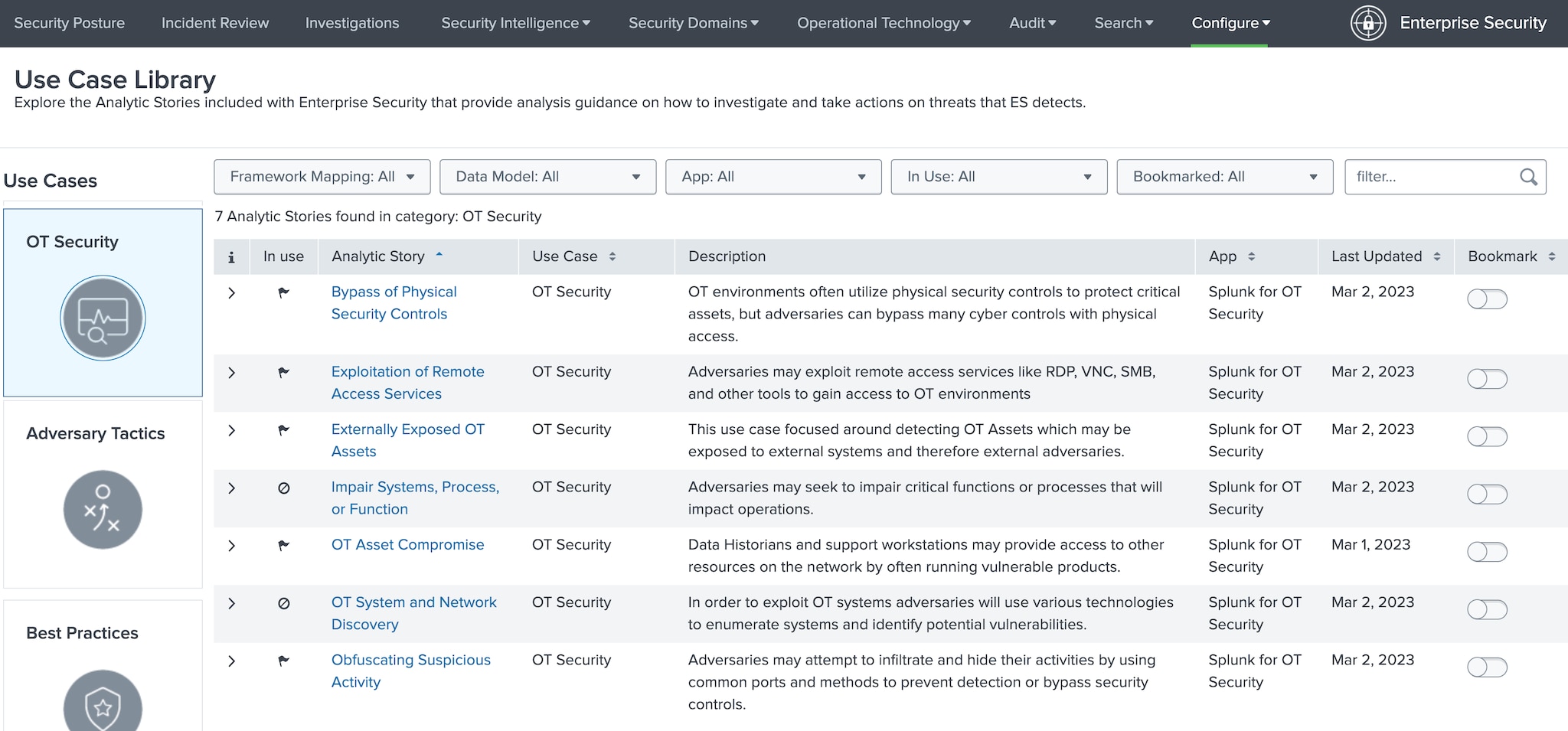

Bibliothek mit Use Cases

Bibliothek mit Use Cases

Enterprise Security (ES) von Splunk bietet ein breites Spektrum an Funktionen, und unser Team hat dafür gesorgt, dass alle diese Funktionen im OT Add-on verfügbar sind. Dazu gehört, dass Makros direkt von der ES-Konfigurationsseite aus konfiguriert, zusätzliche Links zwischen Dashboards erstellt und bestehende Security-Frameworks von ES genutzt werden können. Mithilfe der Use-Case-Bibliothek von ES können sich Kunden ein Bild davon machen, wie sie sowohl das OT Add-on als auch bestehende ES- und ESCU-(ES Content Updates-)Erkennungen anwenden können. Zuordnungen zu Security-Frameworks und bestehende Korrelationsregeln sind jetzt im Lieferumfang des OT Add-on enthalten und befinden sich in der neuen Use-Case-Kategorie für OT-Security.

Weitere Verbesserungen

Wir möchten sicherstellen, dass das OT Add-on verschiedenste Situationen und Umgebungen abdecken kann. Aus diesem Grund haben wir Mechanismen hinzugefügt, mit denen Kunden ganz genau anpassen können, wie sie ihre OT-Ressourcen identifizieren, damit diese in Dashboards korrekt angezeigt werden.

Dadurch können Ressourcen im gesamten Add-on mit denselben Symbolen und Feldern angezeigt werden. Bisher basierten Ressourcennamen hauptsächlich auf den ursprünglichen Datenquellen, wie z. B. Firewall-Daten, die oft IPs enthalten, oder Windows-Sicherheitsprotokollen, die DNS- oder Hostnamen verwenden. Wenn unterschiedliche Namen verwendet wurden, war es daher für Benutzer manchmal schwierig, Aktivitäten zwischen verschiedenen Datenquellen zu korrelieren. In der neuesten Version können Benutzer nun angeben, welches Feld angezeigt werden soll, und auf der Grundlage der verfügbaren Daten auswählen, welche Ressourcennamen verwendet werden.

Wie geht es weiter?

Für die Zukunft planen wir mehr Wartungsversionen, um das Innovationstempo zu erhöhen und häufiger Updates bereitzustellen. Feedback von Kunden hat entscheidende Anstöße für die neuen Funktionen dieser Version geliefert, und wir werden eure Wünsche natürlich auch in Zukunft genau im Blick behalten. Wenn ihr Fragen oder Feedback habt oder mehr über das OT Security Add-on for Splunk erfahren möchtet, kontaktiert uns unter otsecurity@splunk.com.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier.

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.