Wieviel Wahrheit steckt in Malvertising?

Splunk SURGe veröffentlichte vor kurzem ein Whitepaper, einen Blog und ein Video, in denen die Verschlüsselungsgeschwindigkeiten von 10 verschiedenen Ransomware-Familien beschrieben werden. Bei unseren Recherchen stießen wir recht bald auf eine andere Gruppe, die eine ähnliche Studie über die Verschlüsselungsgeschwindigkeit von Ransomware durchgeführt hatte. Welche Gruppe das war? Nun, es war tatsächlich eine der Ransomware-Crews selbst. LockBit veröffentlichte die Ergebnisse auf seiner Website (die hier nicht verlinkt wird, da es sich um eine dieser bösen .onion-Sites im Darknet handelt). Dahinter steckte vermutlich die Absicht, potenzielle Ransomware-Partner davon zu überzeugen, sich der LockBit-Crew anzuschließen, da sie sich als die schnellste und beste erwiesen hat. Uns wurde klar, dass wir uns nach unseren eigenen Recherchen noch einmal hinsetzen und den Wahrheitsgehalt der LockBit-Ergebnisse überprüfen müssten.

Splunk SURGe veröffentlichte vor kurzem ein Whitepaper, einen Blog und ein Video, in denen die Verschlüsselungsgeschwindigkeiten von 10 verschiedenen Ransomware-Familien beschrieben werden. Bei unseren Recherchen stießen wir recht bald auf eine andere Gruppe, die eine ähnliche Studie über die Verschlüsselungsgeschwindigkeit von Ransomware durchgeführt hatte. Welche Gruppe das war? Nun, es war tatsächlich eine der Ransomware-Crews selbst. LockBit veröffentlichte die Ergebnisse auf seiner Website (die hier nicht verlinkt wird, da es sich um eine dieser bösen .onion-Sites im Darknet handelt). Dahinter steckte vermutlich die Absicht, potenzielle Ransomware-Partner davon zu überzeugen, sich der LockBit-Crew anzuschließen, da sie sich als die schnellste und beste erwiesen hat. Uns wurde klar, dass wir uns nach unseren eigenen Recherchen noch einmal hinsetzen und den Wahrheitsgehalt der LockBit-Ergebnisse überprüfen müssten.

Im Folgenden berichte ich euch, wie wir dazu vorgegangen sind und was wir herausgefunden haben.

Mehr zum LockBit-Bericht

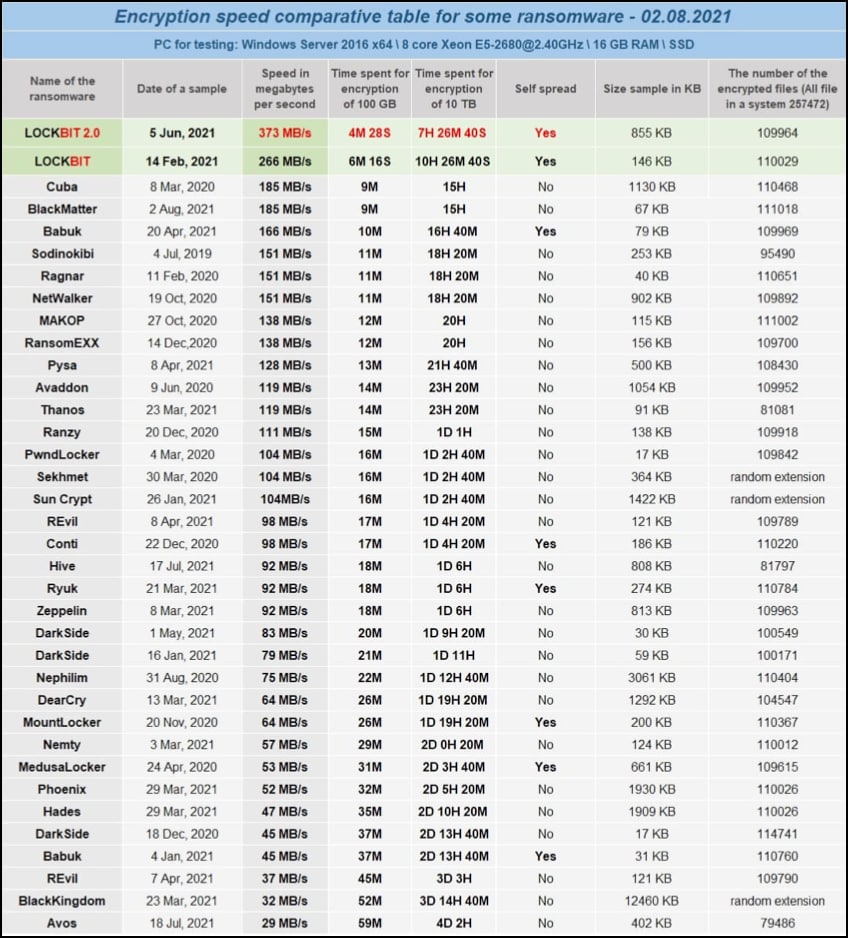

LockBit veröffentlichte seinen Bericht im Februar 2021. Die Gruppe testete die Verschlüsselungsgeschwindigkeit von 36 unterschiedlichen Ransomware-Varianten, darunter auch zwei eigene: LockBit 1.0 und LockBit 2.0. LockBit 1.0 galt bereits als eine der schnellsten, wenn nicht gar als die schnellste Ransomware-Variante überhaupt. Aber warum sollte man dann LockBit 2.0 entwickeln? Und ist LockBit 2.0 wirklich schneller?

Abb. 1. Screenshot von LockBits Vergleich der Ransomware-Verschlüsselungsgeschwindigkeiten

Laut den Ergebnissen war LockBit 2.0 in der Tat schneller als LockBit 1.0, und beide waren viel schneller als alle anderen Ransomware-Varianten. Diesen Daten zufolge war LockBit 2.0 doppelt so schnell wie die nächstplatzierte Nicht-LockBit-Variante Cuba. LockBit zeigte die Ransomware-Beispiele auf seiner Website mit der folgenden Handlungsaufforderung an: „Wenn Sie irgendwelche Zweifel an dieser Tabelle haben, können Sie die bereitgestellten Informationen leicht überprüfen, indem Sie die für die Tests verwendeten Beispiele herunterladen.“

Wir wollten Lockbit 3.0 (das in diesem Blog erwähnt wird) testen, doch trotz stundenlanger Google-Suchen, Hilfeaufrufen auf Twitter und Nachrichten an geheime ️🐿️ Keybase- und Slack-Gruppen konnten wir es einfach nicht auftreiben!

Hatten wir Zweifel daran, dass LockBit schnell ist? Nein. Hatten wir Zweifel an den Gesamtergebnissen? Ja. Unsere ursprünglichen Untersuchungen ergaben, dass die Verschlüsselungsgeschwindigkeit von Babuk viel näher an der von LockBit lag, als LockBit angab. Nachdem wir diese Diskrepanz festgestellt hatten, wussten wir, dass ein umfassendes Testregime erforderlich war, um weitere eventuelle Abweichungen auszumerzen.

Die von LockBit durchgeführten Tests

Die Tabelle von LockBit war der einzige Anhaltspunkt, den wir hatten, um dieses Experiment nachzuvollziehen. LockBit lieferte folgende Details:

- Name der Ransomware

- Datum des Ransomware-Beispiels

- Verschlüsselungsgeschwindigkeit in MB/s

- Zeitdauer für die Verschlüsselung von 100 GB

- Zeitdauer für die Verschlüsselung von 10 TB

- Selbstverbreitungsfähig?

- Größe des Ransomware-Beispiels

- Gesamtzahl der verschlüsselten Dateien

Wir hätten uns mehr Einzelheiten zu dem konkreten Datenset gewünscht, das LockBit zum Verschlüsseln verwendete. Das hätte uns geholfen, einige der LockBit-Ergebnisse besser zu verstehen, beispielsweise die Zeitdauer für die Verschlüsselung von 100 GB und 10 TB. Wurden unterschiedliche Dateitypen und -größen oder Tausende Kopien derselben Datei zum Testen der Verschlüsselung verwendet?

LockBit machte nähere Angaben zu Betriebssystem, CPU und Arbeitsspeicher, die bei den Tests verwendet wurden. In puncto Festplatte sprach LockBit nur von SSD, nannte aber keine Einzelheiten hinsichtlich IOPS oder Durchsatz der zugrunde liegenden Festplatten. In diesem Blog findet ihr einen groben Überblick über IOPS und Durchsatz und ihre Auswirkung auf die Anwendungsleistung. Bei unseren ursprünglichen Recherchen zeigte sich, dass die Festplattengeschwindigkeit genauso wichtig ist wie die CPU-Geschwindigkeit und die Anzahl der CPUs, wenn es um die Gesamtleistung der Verschlüsselung geht.

Zusammenfassung der Testergebnisse von LockBit von erst- zu letztplatzierter Ransomware:

- 1. Platz – LockBit 2.0

- 2. Platz – LockBit 1.0

- 3. Platz – Cuba

- Letzter Platz – Avos

Unsere Tests

Wir gingen bei diesen Tests mit derselben Methodik wie bei unserer vorherigen Studie vor. Wir richteten eine Umgebung ein, die für jede getestete Variante identisch war. Wir verwendeten eine abgewandelte Version von Splunk Attack Range, um die Systeme in Amazon Web Services (AWS) zu erstellen. Das „Opfer“-System hatte folgende Spezifikationen:

- Windows Server 2016

- Amazon-EC2-Instance-Typ: c5.2xlarge

- CPU-Anzahl und -Typ: 8 x Intel Xeon 3,4 GHz

- RAM: 16 GB

- Festplatte: GP3 (16000 IOPS/1000MB/s Durchsatz)

- 98.561 Testdateien, verteilt auf 100 Verzeichnisse (unterschiedliche Datentypen und -größen)

Dies waren die in AWS verfügbaren Spezifikationen, die am ehesten geeignet waren, die Tests von LockBit zu replizieren. Die Festplattengeschwindigkeit war die höchste, die wir konfigurieren konnten, doch das galt für alle Varianten. Und wie bereits erwähnt, verwendeten wir unser „Opfer“-Datenset mit verschiedenen Dateitypen und -größen, um ein reales Dateisystem nachzubilden.

Wir haben jede Variante einzeln getestet, um jegliche Kontamination durch andere Varianten zu vermeiden, die sich möglicherweise während des Experiments lateral verbreiten. Jede Variante wurde manuell gestartet, da sich einige Varianten nicht über PowerShell starten lassen (nicht wahr, Babuk?). Durch die manuelle Beobachtung per RDP haben wir den Abschluss jedes Testlaufs bestätigt.

In unserem Labor richteten wir zudem einen Windows 2019-Server ein, der als Domänencontroller fungierte. Er hatte keine freigegebenen Laufwerke, es gab aber keine Firewall-Regeln auf dem System oder AWS, die den Zugriff zwischen ihm und dem ursprünglichen „Opfer“-System unterbanden.

Und der Gewinner ist...

Bevor ich euch diesen verrate, solltet ihr wissen, dass unsere Ergebnisse zwar ähnlich, aber nicht mit den Ergebnissen von LockBit identisch waren. Und ich denke, dass wir vertrauenswürdiger sind als eine Ransomware-Crew, die bei ihren Tests ein gewisses Eigeninteresse verfolgt.

Trotz allem war LockBit auch bei unseren Tests am schnellsten. Doch nicht LockBit 2.0! LockBit 1.0 war tatsächlich schneller als sein Nachfolger. Nicht viel, aber trotzdem schneller.

Gesamtdauer der Verschlüsselung:

- LockBit 1.0: 2 Minuten 20 Sekunden

- LockBit 2.0: 2 Minuten 30 Sekunden

LockBit 2.0 ist allerdings viel effizienter als LockBit 1.0, da es nur halb so viele CPU-Threads verwendet und 27 Mal weniger Festplattenzugriffe benötigt. Offensichtlich hat LockBit also zwischen den beiden Versionen eine Reihe von Verbesserungen vorgenommen, nur eben nicht im Bereich der Gesamtgeschwindigkeit.

Und LockBit 2.0 landete dann auch direkt hinter Version 1.0, oder? Falsch. Die folgende Variante setzte sich ganz knapp vor LockBit 2.0 auf Platz zwei!

- PwndLocker: 2 Minuten 28 Sekunden

Zusammenfassung unserer Ergebnisse:

- 1. Platz: LockBit 1.0

- 2. Platz: PwndLocker

- 3. Platz: LockBit 2.0

- Letzter Platz: Avos

PwndLocker, LockBit 1.0 und LockBit 2.0 nutzen ähnliche Methoden für die partielle Verschlüsselung, welche die Prozesse beschleunigen.

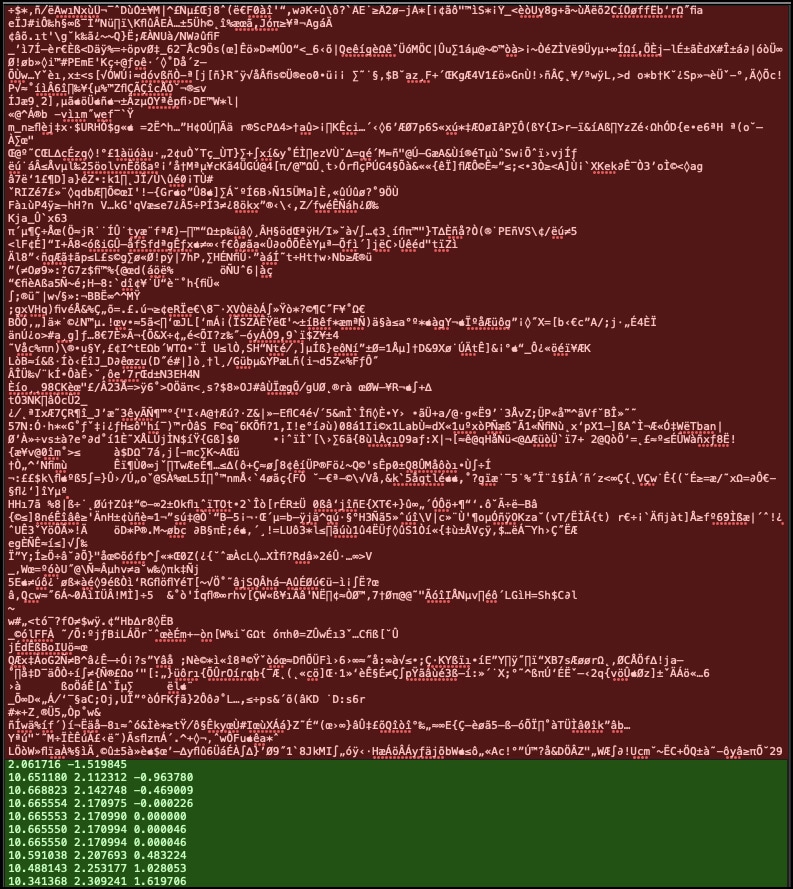

LockBit 2.0 verschlüsselt nur die ersten 4 KB einer Datei und lässt den Rest unverändert. Allerdings genügt dies, um die meisten Dateien nach der Verschlüsselung unbrauchbar zu machen.

Abb. 2. Screenshot einer von LockBit 2.0 verschlüsselten TXT-Beispieldatei (die ersten 4 KB, rot markiert, wurden verschlüsselt, und der Rest der Datei, grün markiert, blieb unverändert)

Abb. 2. Screenshot einer von LockBit 2.0 verschlüsselten TXT-Beispieldatei (die ersten 4 KB, rot markiert, wurden verschlüsselt, und der Rest der Datei, grün markiert, blieb unverändert)

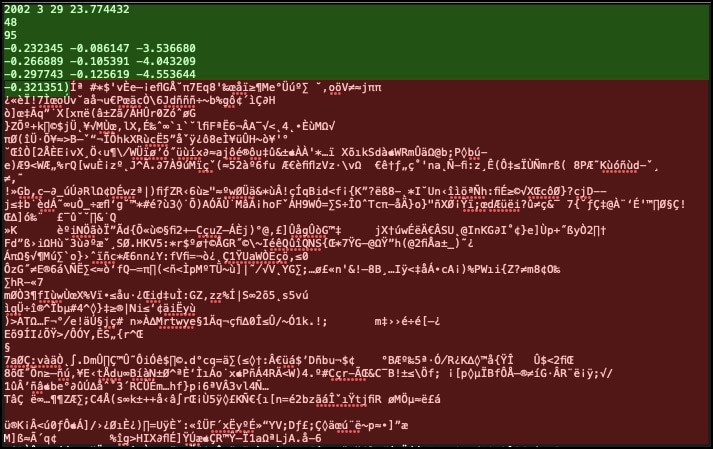

PwndLocker lässt die ersten 128 B unverschlüsselt, verschlüsselt nur die nächsten 64 KB und lässt den Rest unverändert.

Abb. 3. Screenshot einer von PwndLocker verschlüsselten TXT-Beispieldatei (die ersten 128 B, grün markiert, blieben unverändert, die nachfolgenden 64 KB, rot markiert, wurden verschlüsselt)

Abb. 3. Screenshot einer von PwndLocker verschlüsselten TXT-Beispieldatei (die ersten 128 B, grün markiert, blieben unverändert, die nachfolgenden 64 KB, rot markiert, wurden verschlüsselt)

LockBit 1.0, unsere schnellste Variante, verschlüsselt 256 KB jeder Datei sehr schnell, indem es eine hohe Anzahl von CPU-Threads zusammen mit hohen Festplattenzugriffsraten nutzt.

Die schnellsten Varianten nutzen eher partielle Verschlüsselungsmethoden, mehr CPU-Threads oder eine Kombination aus beidem.

Das arme alte Avos landete sowohl im Test von LockBit als auch in unserem Test auf dem letzten Platz. Abgesehen davon stimmen jedoch nur wenige der anderen Ergebnisse der beiden Tests überein. Am Ende dieses Blogs findet ihr eine ausführliche Tabelle mit unseren Testergebnissen und Verschlüsselungsstatistiken.

Die folgende Tabelle zeigt unsere und LockBits Testergebnisse im Vergleich.

Variante |

Platzierung im Splunk-Test |

Platzierung im LockBit-Test |

LockBit 1.0 |

1 |

2 |

PwndLocker |

2 |

15 |

LockBit 2.0 |

3 |

1 |

Conti |

4 |

19 |

Babuk 2.0 |

5 |

5 |

SunCrypt |

6 |

17 |

Sodinokibi |

7 |

6 |

REvil-A |

8 |

18 |

Ryuk |

9. |

20 |

REvil-B |

10 |

33 |

RansomEXX |

11 |

10 |

DarkSide-A |

12 |

23 |

DarkSide-B |

13 |

22 |

Ragnar |

14 |

7 |

DarkSide-C |

15 |

31 |

Kuba |

16 |

3 |

BlackMatter |

17 |

4 |

BlackKingdom |

18 |

33 |

Phoenix |

19 |

29 |

Ranzy |

20 |

14 |

MAKOP |

21 |

9. |

DearCry |

22 |

25 |

Avaddon |

23 |

12 |

Pysa |

24 |

11 |

Hades |

25 |

30 |

Sekhmet |

26 |

16 |

MountLocker |

27 |

26 |

Thanos |

28 |

13 |

Zeppelin |

29 |

21 |

MedusaLocker |

30 |

28 |

Nefilim |

31 |

24 |

Nemty |

32 |

27 |

Babuk 1.0 |

33 |

32 |

Avos |

34 |

34 |

Die mangelnde Übereinstimmung der Ergebnisse erklären wir uns in erster Linie damit, dass bei den beiden Testreihen unterschiedliche Dateitypen und -größen verwendet wurden. Wenn wir wüssten, welches Datenset LockBit verwendet hat, könnten wir die Testergebnisse besser einordnen.

Erkenntnisse

Wichtige Erkenntnisse und Empfehlungen aus diesem Experiment:

- Wenn eine Ransomware-Crew an den Punkt gelangt, an dem sie eure Systeme verschlüsseln kann, dann könnt ihr davon ausgehen, dass jede Hilfe zu spät kommt.

- LockBit ist zwar schnell, doch es ist nicht die einzige Ransomware-Variante, die zu extrem hohen Geschwindigkeiten fähig ist. Auch andere Varianten nutzen partielle Verschlüsselungstechniken, um die Verschlüsselung zu beschleunigen.

- Schützt euer Unternehmen, schon bevor Ransomware ausgeführt wird. Haltet euch an die Grundsätze der Cyberhygiene (Installieren von Patches, Offline-Backups) und setzt auch Dinge um, die mittlerweile als grundlegende Cyberhygiene-Praktiken gelten sollten (Multi-Faktor-Authentifizierung, Netzwerksegmentierung, zentrale Protokollierung).

Fazit

Es war interessant, bei unseren Tests dieselben Beispiele zu verwenden, die LockBit eingesetzt hat. Während die Ergebnisse der schnellsten und langsamsten Beispiele in den beiden Testreihen eng beieinander lagen, gab es bei den anderen Ergebnissen große Unterschiede. Die für die Verschlüsselung unseres Testdateisystems notwendige Gesamtdauer war jedoch selbst bei den langsamsten Tests immer noch recht schnell. Wir möchten hier daher nochmals unsere Empfehlung unterstreichen, bei der Priorisierung von Netzwerkschutzmaßnahmen bereits in der Zeit vor einem Angriff anzusetzen.

Viel Spaß beim Threat Hunting!

Anhang

Verschlüsselungsstatistiken zu unseren Tests:

Variante |

Verschlüsselte Dateien gesamt |

Dauer in Minuten |

Verschlüsselungen pro Minute |

LockBit 1.0 |

98552 |

2,33 |

42297 |

PwndLocker |

98388 |

2,47 |

39833 |

LockBit 2.0 |

98548 |

2,5 |

39419 |

Conti |

98560 |

3,6 |

27378 |

Babuk 2.0 |

98560 |

4,63 |

21287 |

SunCrypt |

95805 |

4,8 |

19959 |

Sodinokibi |

98553 |

5,27 |

18701 |

REvil-A |

98553 |

5,32 |

18525 |

Ryuk |

98384 |

5,93 |

16591 |

REvil-B |

98553 |

9,87 |

9985 |

RansomEXX |

88192 |

9,95 |

8864 |

DarkSide-A |

98553 |

12,47 |

7903 |

DarkSide-B |

98553 |

15,48 |

6366 |

Ragnar |

98560 |

16,97 |

5808 |

DarkSide-C |

98446 |

23,25 |

4234 |

Kuba |

98560 |

23,45 |

4203 |

BlackMatter |

98553 |

26,63 |

3701 |

BlackKingdom |

98560 |

28,73 |

3431 |

Phoenix |

98552 |

29,05 |

3392 |

Ranzy |

98660 |

30,3 |

3256 |

MAKOP |

98560 |

30,97 |

3182 |

DearCry |

94537 |

32,6 |

2900 |

Avaddon |

98660 |

37,48 |

2632 |

Pysa |

97080 |

39,6 |

2452 |

Hades |

98552 |

42 |

2346 |

Sekhmet |

98560 |

47,88 |

2058 |

MountLocker |

98559 |

49,53 |

1990 |

Thanos |

93808 |

53,88 |

1741 |

Zeppelin |

98046 |

53,92 |

1818 |

MedusaLocker |

98560 |

58,68 |

1680 |

Nefilim |

98560 |

60,97 |

1617 |

Nemty |

98046 |

99,03 |

990,1 |

Babuk 1.0 |

98560 |

108.3 |

910,06 |

Avos |

69360 |

132.2 |

524,66 |

Hash-Werte der Datei SHA256 für die getesteten Varianten:

Variante |

SHA256 |

Avaddon |

05af0cf40590aef24b28fa04c6b4998b7ab3b7f26e60c507adb84f3d837778f2 |

Avos |

01792043e07a0db52664c5878b253531b293754dc6fd6a8426899c1a66ddd61f |

Babuk 1.0 |

8203c2f00ecd3ae960cb3247a7d7bfb35e55c38939607c85dbdb5c92f0495fa9 |

Babuk 2.0 |

c4282e9040cdc1df92b722568a8b4c42ce9f6533fed0bd34b7fdbae264947784 |

BlackKingdom |

c4aa94c73a50b2deca0401f97e4202337e522be3df629b3ef91e706488b64908 |

BlackMatter |

22d7d67c3af10b1a37f277ebabe2d1eb4fd25afbd6437d4377400e148bcc08d6 |

Conti |

ebeca2df24a55c629cf0ce0d4b703ed632819d8ac101b1b930ec666760036124 |

Kuba |

271ef3c1d022829f0b15f2471d05a28d4786abafd0a9e1e742bde3f6b36872ad |

DarkSide-A |

243dff06fc80a049f4fb37292f8b8def0fce29768f345c88ee10699e22b0ae60 |

DarkSide-B |

4d9432e8a0ceb64c34b13d550251b8d9478ca784e50105dc0d729490fb861d1a |

DarkSide-C |

9cee5522a7ca2bfca7cd3d9daba23e9a30deb6205f56c12045839075f7627297 |

DearCry |

2b9838da7edb0decd32b086e47a31e8f5733b5981ad8247a2f9508e232589bff |

Hades |

fe997a590a68d98f95ac0b6c994ba69c3b2ece9841277b7fecd9dfaa6f589a87 |

LockBit 1.0 |

95739e350d7f2aca2c609768ee72ad67fcf05efca5c7ad8df3027c82b9c454cf |

LockBit 2.0 |

e1330fcb0a11f4a3f88ce551726cea82dfc0b4adc71fbfefcfc84f73c1ec8b7f |

MAKOP |

2b5a3934d3e81fee4654bb1a7288c81af158a6d48a666cf8e379b0492551188f |

MedusaLocker |

dde3c98b6a370fb8d1785f3134a76cb465cd663db20dffe011da57a4de37aa95 |

MountLocker |

226a723ffb4a91d9950a8b266167c5b354ab0db1dc225578494917fe53867ef2 |

Nefilim |

0bafde9b22d7147de8fdb852bcd529b1730acddc9eb71316b66c180106f777f5 |

Nemty |

a2fe2942436546be34c1f83639f1624cae786ab2a57a29a75f27520792cbf3da |

Phoenix |

008ec79765325200361d9c93ac35edd430f8b17894ff843268caa5acd6224549 |

PwndLocker |

4e6c191325b37da546e72f4a7334d820995d744bf7bb1a03605adb3ad30ce9ca |

Pysa |

af99b482eb0b3ff976fa719bf0079da15f62a6c203911655ed93e52ae05c4ac8 |

Ragnar |

9bdd7f965d1c67396afb0a84c78b4d12118ff377db7efdca4a1340933120f376 |

RansomEXX |

4cae449450c07b7aa74314173c7b00d409eabfe22b86859f3b3acedd66010458 |

Ranzy |

c4f72b292750e9332b1f1b9761d5aefc07301bc15edf31adeaf2e608000ec1c9 |

REvil-A |

12d8bfa1aeb557c146b98f069f3456cc8392863a2f4ad938722cd7ca1a773b39 |

REvil-B |

d74f04f0b948d9586629e06e2a2a21bdf20d678e47058afb637414eb3701c1f6 |

Ryuk |

7faeb64c50cd15d036ca259a047d6c62ed491fff3729433fefba0b02c059d5ed |

WasSekhmet |

b2945f293ee3f68a97cc493774ff1e8818f104fb92ef9dbeead05a32fc7006ff |

Sodinokibi |

06b323e0b626dc4f051596a39f52c46b35f88ea6f85a56de0fd76ec73c7f3851 |

SunCrypt |

3090bff3d16b0b150444c3bfb196229ba0ab0b6b826fa306803de0192beddb80 |

Thanos |

8a4a038a965ba42a0442d44abf25e4d21f5049d4a4a8aa9cb6691ec4282814a1 |

Zeppelin |

b7f96fbb9844cac5c7f4ec966683f3564bbb9a2f453927e1c579dcb0154f5f83 |

Autoren und Mitwirkende: Wie üblich ist das Thema Sicherheit bei Splunk Teamwork. Dank an Autoren und Mitwirkende: Shannon Davis, Ryan Kovar

Bannerfoto von Artem Beliaikin von Pexels

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: Truth in Malvertising?

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.