Public Sector Summit 2025 - Gemeinsam digitale Resilienz stärken

Ich bin gerade vom Splunk Public Sector Summit 2025 aus Mainz zurückgekehrt, unserer jährlichen Veranstaltung für den öffentlichen Sektor.

Die Anzahl der Teilnehmer und die Qualität der Vorträge unserer Kunden und Partner haben unsere Erwartungen weit übertroffen. Dies war unser vierter Public Sector Summit, drei davon habe ich als Regional Sales Director bei Splunk vorbereitet und moderiert.

Die vielen unterschiedlichen UseCases, die unsere Kunden und Partner mit Splunk umsetzen, begeistern mich immer wieder aufs Neue und es freut mich sehr, dass unsere Kundenbasis von Jahr zu Jahr größer wird.Die Veranstaltung lebt vom gemeinsamen Streben, den öffentlichen Sektor in Deutschland sicherer und leistungsfähiger zu machen. Herzlichen Dank an alle Kunden, Interessenten und Partner für Ihre Teilnahme. Gemeinsam erreichen wir mehr!

Für alle, die dieses Jahr nicht dabei sein konnten, möchte ich eine kurze Zusammenfassung geben.

Hier sind meine drei wichtigsten Erkenntnisse:

- Maximale Sicherheit geht nur gemeinsam, der Faktor Mensch bleibt ein wichtiger Erfolgsfaktor.

- Digitale Resilienz erfordert eine bessere Nutzung der vorhandenen Daten, dafür sind Machine Learning und KI ein „Must-Have“.

- Splunk wird mit Cisco noch besser, das Portfolio ergänzt sich perfekt.

1. Mehr Sicherheit für den öffentlichen Sektor

Cybersicherheit erfordert mehr Aufmerksamkeit von Führungskräften im öffentlichen Sektor. Die Schäden, die entstehen können, sind um ein Vielfaches höher als die Investitionen in Tools, Services und Fachkräfte, die heute getätigt werden.

Angesichts anhaltender globaler Konflikte ist die Bedrohung durch Cyberangriffe größer denn je. Traditionelle Sicherheitsstrategien erweisen sich im Hinblick auf immer raffinierterer moderner Cyberbedrohungen als unzureichend.

Mit dem Aufstieg künstlicher Intelligenz, einem verstärkten Fokus auf föderiertes Datenmanagement und dem dringenden Bedarf an der Nutzung von (privaten) Cloud-Technologien stehen öffentliche Einrichtungen unter dem Druck, ihre kritischen Infrastrukturen besser zu schützen und gleichzeitig Innovationen für die Zukunft zu entwickeln.

Ein System zur Angriffserkennung, wie man Splunk’s Enterprise Security Lösung auch nennen könnte, ist nicht nur BSI-Vorgabe für Betreiber von Kritischen Infrastrukturen, sondern für alle IT-Betreiber im öffentlichen Sektor unverzichtbar. Das BSI schreibt in seiner Orientierungshilfe zum Einsatz von Systemen zur Angriffserkennung:

„Derartige Systeme stellen eine effektive Maßnahme zur (frühzeitigen) Erkennung von Cyber-Angriffen dar und unterstützen insbesondere die Schadensreduktion und Schadensvermeidung.“

2. Digitale Resilienz durch KI

Deutschland ist in vielen Bereichen der Informationstechnologie von ausländischen Partnern abhängig. Im Bereich der Künstlichen Intelligenz haben wir allerdings große Fortschritte erzielt und sollten stolz darauf sein. Wichtig ist es jetzt, dass wir Künstliche Intelligenz auch aktiv nutzen. Zum einen, um damit dem akuten und zukünftigen Fachkräftemangel entgegenzutreten, Prozesse zu vereinfachen und Automatisierung, wo immer möglich, einzuführen. Zum anderen kann uns KI dabei helfen, die Komplexität von IT zu verringern.

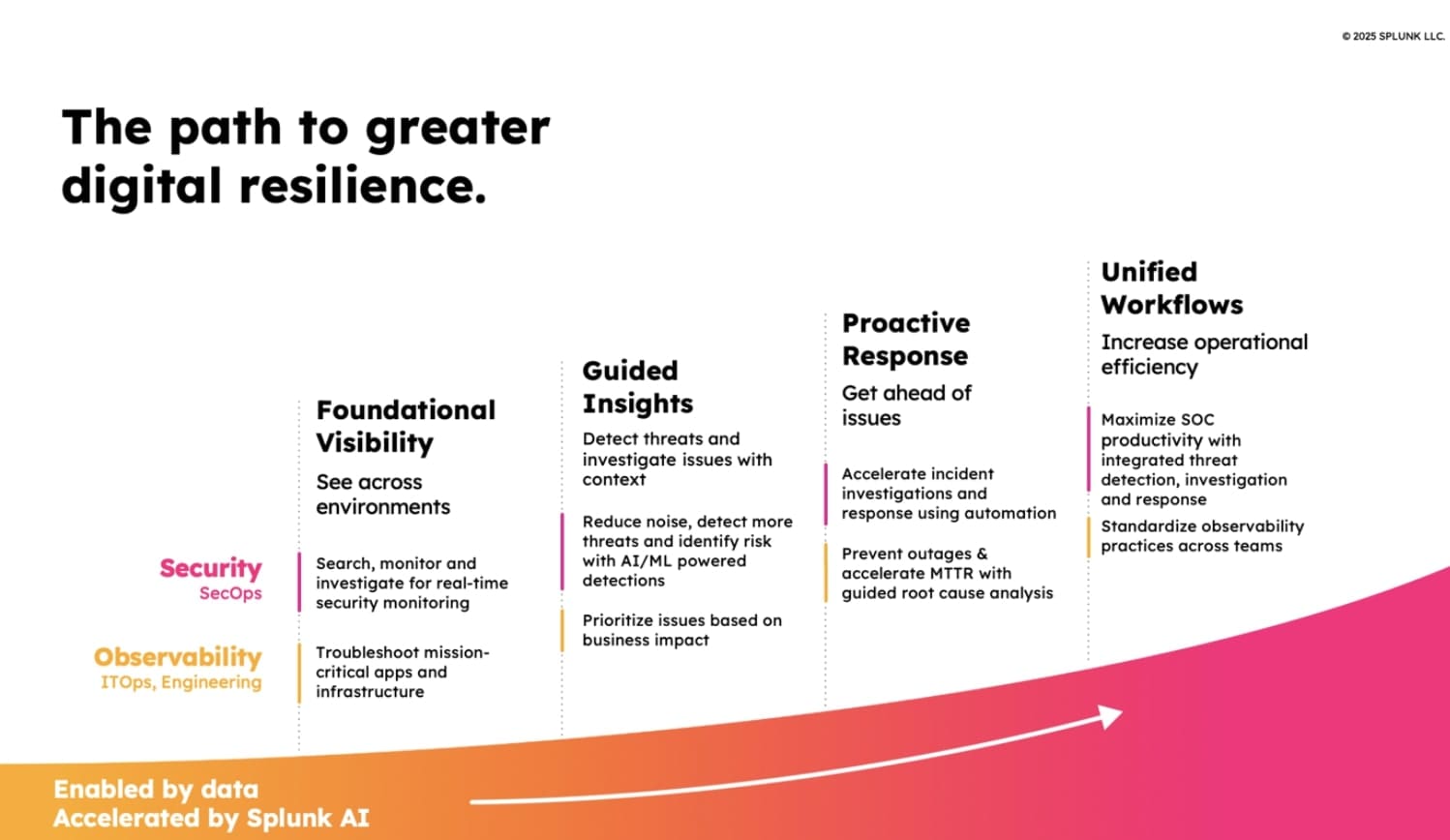

Splunk entwickelt seit 2018 Innovationen mit Machine Learning zur Anomalie-Erkennung. Wir sehen das Potenzial, dies weiter voranzutreiben, indem wir Anomalien in den Bereichen Sicherheit und Observability erkennen – zwei Seiten derselben Medaille: beides sind Datenprobleme. Eine ungewöhnliche Spitze der Serverauslastung könnte auf fehlerhaften Code oder auf einen Angriff zurückzuführen sein.

Daher ist es unser Ziel, einen zentralisierten KI-Dienst zu entwickeln, der Erkenntnisse aus unseren Sicherheits- und Observability-Anwendungen liefert, damit Menschen Probleme aus verschiedenen Blickwinkeln betrachten und schneller beheben können. Dies lässt sich auf verschiedene Anwendungsfälle übertragen – wir setzen auf Zentralisierung, nicht auf Silos.

Um besser auf disruptive Ereignisse reagieren zu können, brauchen wir einen neuen Blick auf digitale Resilienz. Cyber-Sicherheit ist nur ein Aspekt. Systemstabilität, Servicequalität, die Minimierung von Ausfallzeiten und das Vermeiden von Reputationsrisiken gehören ebenso dazu.

Bei der Umsetzung dieser Veränderungen unterstützt Splunk den öffentlichen Sektor nicht nur technologisch, sondern auch durch fundierte Daten, Fakten und Einblicke.

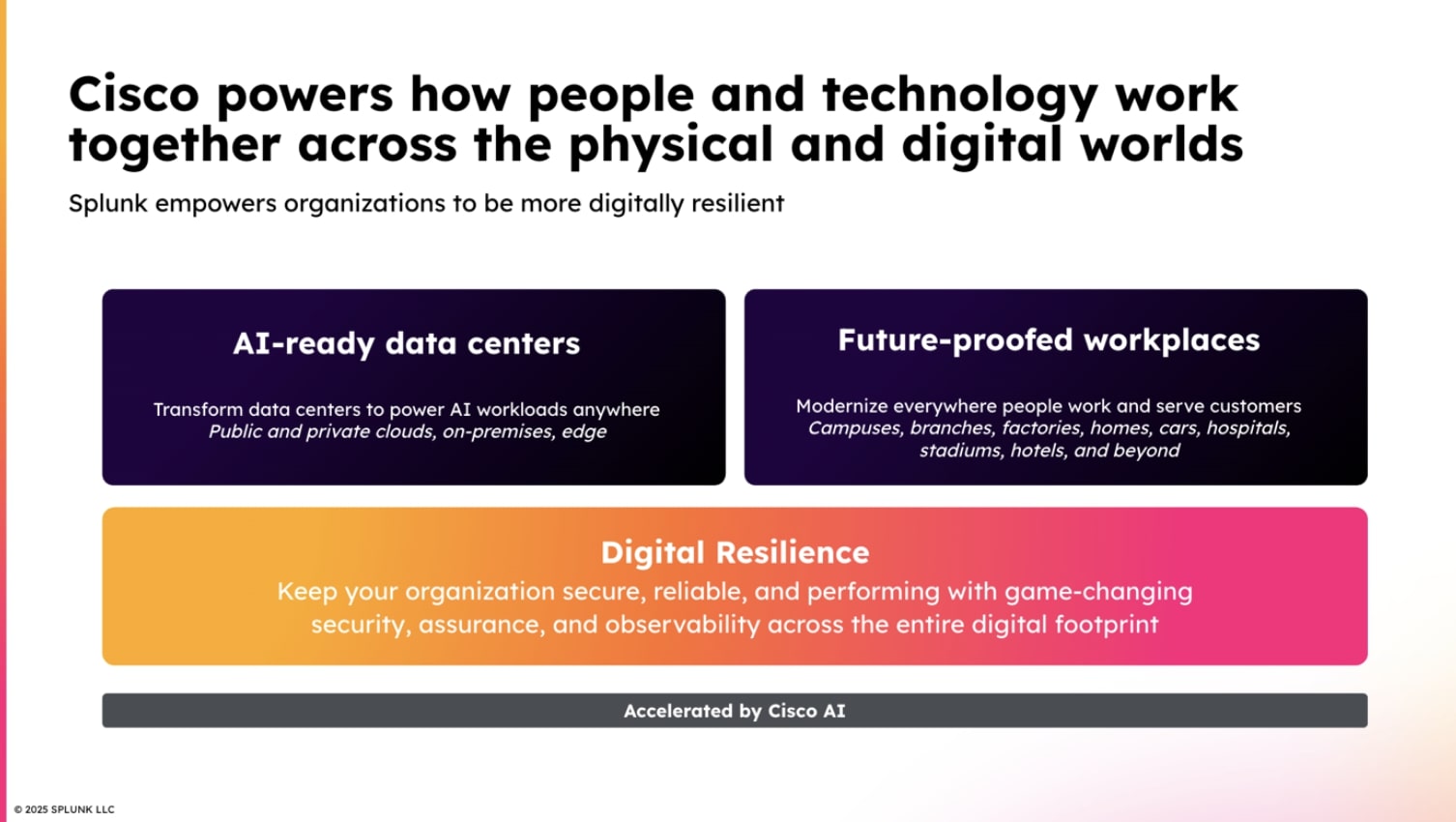

3. Cisco und Splunk – stronger together

Gut gemachte Digitalisierung sichert unseren Wohlstand und den Zusammenhalt unserer Gesellschaft. Leider vergrößert sich durch die zunehmende Digitalisierung im öffentlichen Sektor die Angriffsfläche und auch die Komplexität.

Mein Kollege Philipp Behre hat in seiner Keynote aufgezeigt, wie perfekt sich die Lösungen von Cisco und Splunk ergänzen:

- Daten können besser genutzt werden

- Sicherheit wird durch ML und KI erhöht

- Digitale Resilienz wird gesteigert

Durch die Kombination von Cisco’s Netzwerk- und Splunk’s Cybersecurity-Fähigkeiten können Bedrohungen effektiver abgewehrt werden.

Gemeinsam mit Kunden und Partnern haben wir auf dem Public Sector Summit erfolgreich umgesetzte Projekte im öffentlichen Sektor gezeigt und auch erste UseCases auf Basis Cisco & Splunk präsentiert. Die Kernelemente haben wir für Sie nachfolgend zusammengefasst:

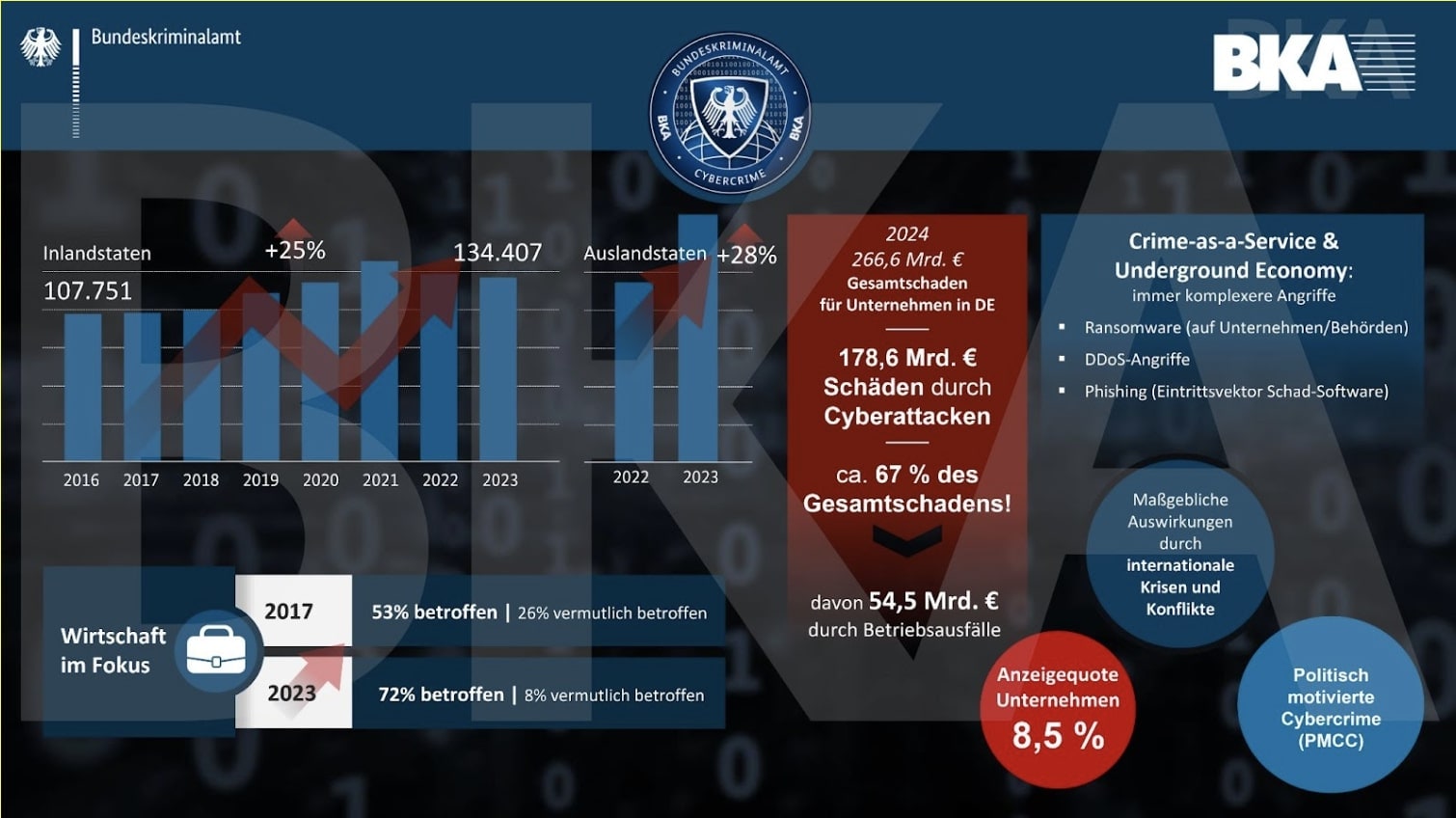

Bedrohungslage, Bekämpfungsstrategien und Wirkung der Maßnahmen

Leitender Kriminaldirektor Fred-Mario Silberbach, Bundeskriminalamt

Herr Silberbach vom Bundeskriminalamt hat die aktuelle im Bereich Cybercrime mit eindrucksvollen Zahlen belegt und zudem dargelegt, welches enorme Schadenspotential erfolgreiche Cyberangriffe haben.

Leider nehmen auch die Angriffe auf kritische Infrastrukturen an Gefährlichkeit und Intensität zu, die im ungünstigen Fall erhebliche Auswirkungen auf unser gesellschaftliches Leben haben können.

Da die Gefahr von Cyberangriffen durch hochprofessionelle und global vernetzt agierende Täter wächst, arbeitet das BKA mit internationalen Strafverfolgungsbehörden zusammen, da Cyberkriminelle sich oftmals im Ausland aufhalten oder kriminell genutzte IT-Infrastrukturen in anderen Staaten betrieben werden und dies auch eine entsprechende internationale Reaktion der Strafverfolgungsbehörden erfordert.

So wurden zum Beispiel im Rahmen der international abgestimmten Operation „Talent“ unter Federführung der deutschen Behörden und Beteiligung von Europol u.a. zwölf kriminell genutzte Domains in zehn Ländern beschlagnahmt sowie zwei Plattformen abgeschaltet. Diese beiden weltweit größten Handelsplattformen für Cybercrime, die Webseiten „nulled.to“ und „cracked.io“, waren als Foren für Cybercrime-Dienstleistungen aufgebaut und damit Einstiegspunkte in die „Underground Economy“.

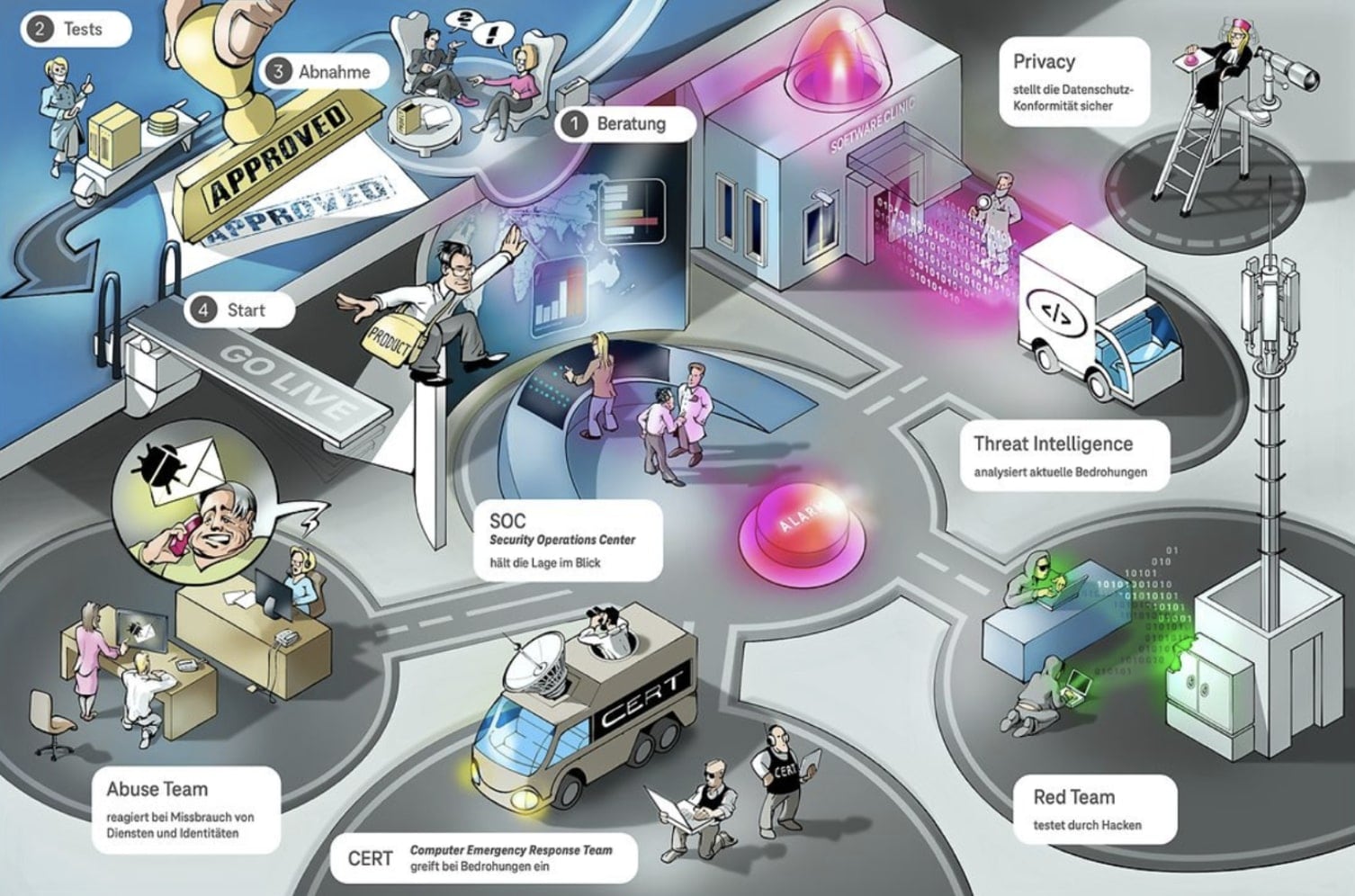

SOC - Security ganzheitlich denken

Thomas Beinke und Lars Fürle, Telekom Security

Die Telekom Security bietet mit ihrem 24/7 Cyber Defense & SOC Verbund eine nahtlose Integration in bestehende Kundenprozesse. Diese Lösung nutzen bereits zahlreiche Universitätskliniken in Deutschland wie z.B. das UK Bonn (UKB), wobei es auch hier auf den Faktor Mensch ankommt, da Sicherheit ein Teamsport ist.

Das SOC bildet das solide Fundament für den Aufbau eines eigenen Echtzeit-Gesamtlagebildes am UKB. Das Lagebild soll Entscheidungsprozesse in Bezug auf die Verfügbarkeit von IT-Systemen, vernetzten Medizingeräten und vernetzter Gebäudetechnik unterstützen und die Auswirkungen von Entscheidungen auf physische Systeme und Abläufe im UKB auf einem Dashboard visualisieren.

Entscheidungsträger werden befähigt, die Folgen eines Ausfalls auf die verschiedenen Stationen und Klinikbereiche zu bewerten, um anschließend Maßnahmen ergreifen zu können, die die Auswirkungen auf die Patient*innenversorgung minimieren. Dies kann z. B. die Umverteilung von Ressourcen oder Patient*innen beinhalten.

KI-Techniken spielen eine entscheidende Rolle, um relevante Daten situationsabhängig und effektiv herauszufiltern. In späteren Ausbaustufen soll die KI darüber hinaus konkrete Handlungsempfehlungen generieren und dabei auch die Effektivität und Nebeneffekte von Handlungsoptionen berücksichtigen.

Cybercrime bekämpfen, Daten verstehen - Splunk als Werkzeug der Polizei

NRW LKA NRW

Das LKA aus Nordrhein-Westfalen nutzt Splunk zur Bekämpfung von Cybercrime und konnte dadurch bereits Verbrechen aufklären. Dabei nutzt das LKA NRW wie viele Sicherheitsbehörden Splunk, um Daten zu korrelieren und komplexe Analysen auf Basis verschiedener Datenquellen durchzuführen und am Ende die Täter zu identifizieren.

Das LKA NRW hat Splunk in die Arbeitsprozesse des Mobilen Datenerfassungs- und AnalyseLabors, kurz MODAL, integriert:

Die Beschäftigten des Zentralen Informations- und Servicezentrum Cybercrime (ZISC) beraten andere Behörden des Landes und des Bundes bei der Einsatzbewältigung und bei der Ermittlungsführung in Fällen herausragender Cybercrime. Hier ist auch die Zentrale Ansprechstelle Cybercrime (ZAC) mit dem Single Point of Contact (SPoC) angesiedelt, die rund um die Uhr an sieben Tagen die Woche erreichbar ist:

Cybercrime-Kompetenzzentrum - Single Point of Contact (SPoC)Tel. +49 211 939-4040, E-Mail: cybercrime.lka@polizei.nrw.de

Egal ob staatliche Behörden, Institutionen und Verbände aus Forschung und Lehre oder die Wirtschaft - an dieser zentralen Stelle erhalten alle fachkompetente Hilfe. „Im Fall der Fälle" werden hier alle wichtigen Sofortmaßnahmen initiiert und koordiniert.

Systemabsturz - Cybercrime@LKA_NRW

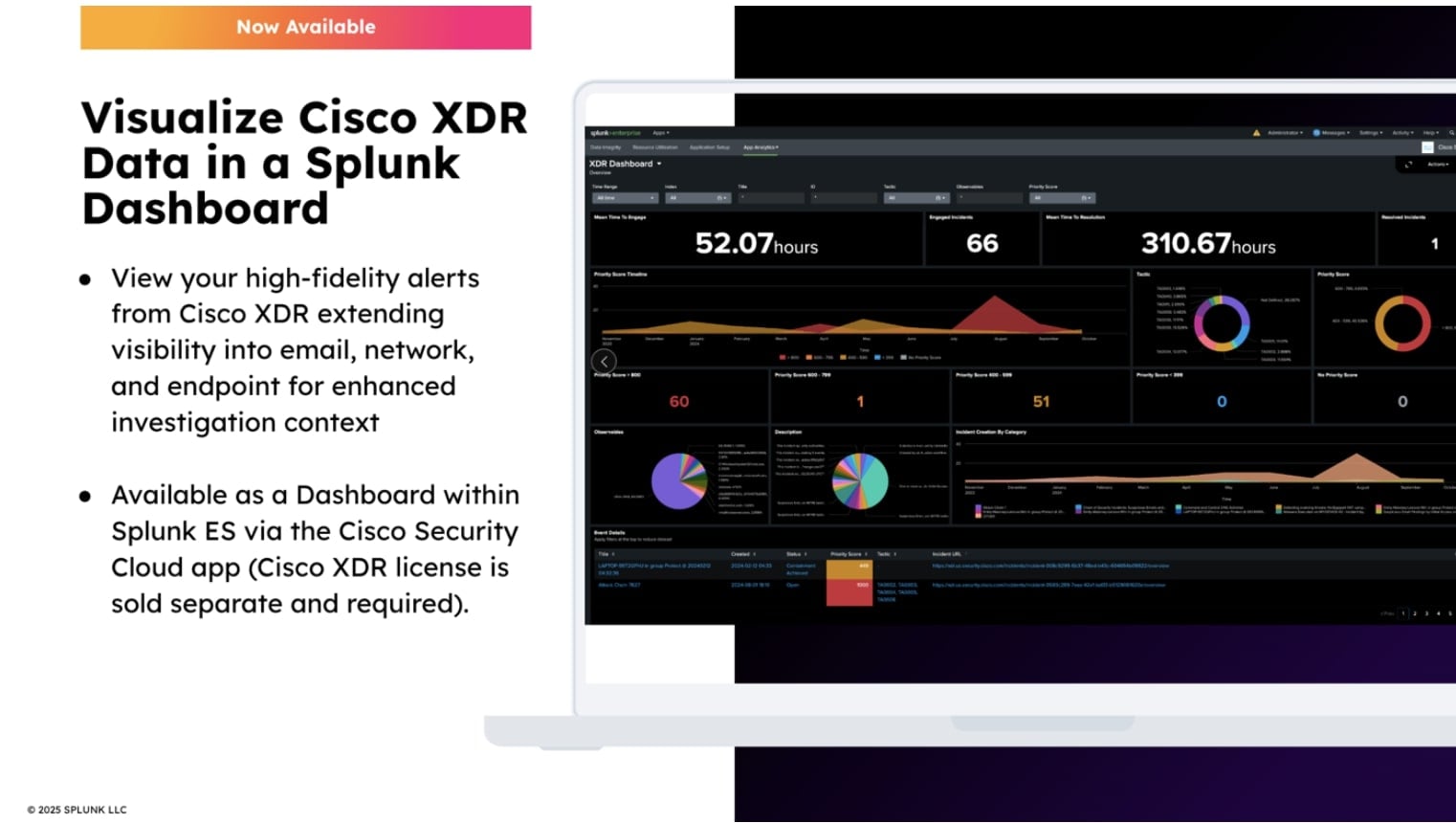

Cisco XDR und Splunk SIEM - stronger together

Janek Maiwald & Uwe Northmann, Datagroup

Die Datagroup bietet IT-Services „Made in Germany“ und nutzt für ihre SOCX Lösung Cisco XDR und Splunk Enterprise Security.

Dabei ist Cisco XDR eine umfassende Sicherheitsplattform, die die Vorteile einer GDPR-konformen Cloud-Lösung bietet, um Daten aus verschiedenen Sicherheitsprodukten und Endpunkten zu aggregieren und zu analysieren.

In Kombination mit Splunk Enterprise Security ergeben sich:

- eine erweiterte Bedrohunungserkennung

- automatisierte Reaktionen (in Verbindung mit Splunk SOAR) und

- eine zentrale Sichtbarkeit.

Dadurch entsteht eine leistungsstarke Sicherheitsarchitektur für eine optimierte Incident Response.

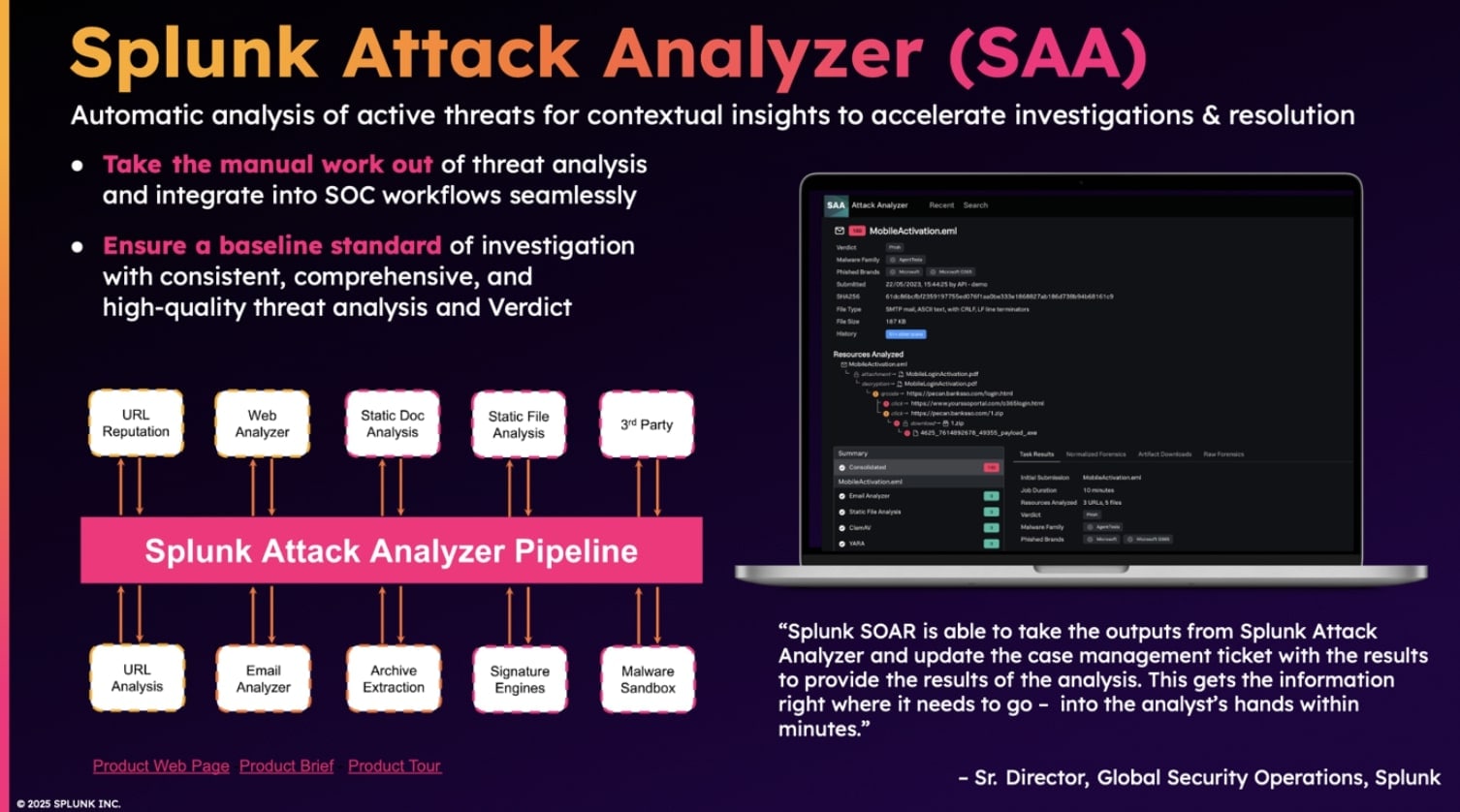

Praktische Erfahrungen mit dem Splunk Attack Analyzer

Sebastian Labinski und Robin Avci, gematik

Die gematik nutzt seit 2024 den Splunk Attack Analyzer zur Analyse und Untersuchung von Sicherheitsvorfällen. Das Tool hilft den Analysten, eine Phishing-Attacke schnell zu identifizieren, zu visualisieren, zu kontextualisieren und tiefgehend zu untersuchen, was die Reaktionszeit verkürzt und die Sicherheit der gematik verbessert.

Der Splunk Attack Analyzer führt automatisch die Aktionen aus, die für die vollständige Analyse einer Angriffskette erforderlich sind, einschließlich Klicken und Folgen von Links, Extrahieren von Anhängen und eingebetteten Dateien sowie dem Umgang mit Archiven.

Das Entschlüsseln von QR-Codes oder sogar die Eingabe von Passwörtern für Archive erfolgt automatisch durch den Splunk Attack Analyzer, der diese aus Bildern oder E-Mails extrahiert.

Diese Erkenntnisse bieten Analysten einen klaren und schnellen Einblick in die Vorgehensweise der Bedrohungsakteure und machen die manuelle Datensynthese für Schlussfolgerungen überflüssig. Das spart letztendlich Zeit und gewährleistet eine schlagkräftige Reaktion.

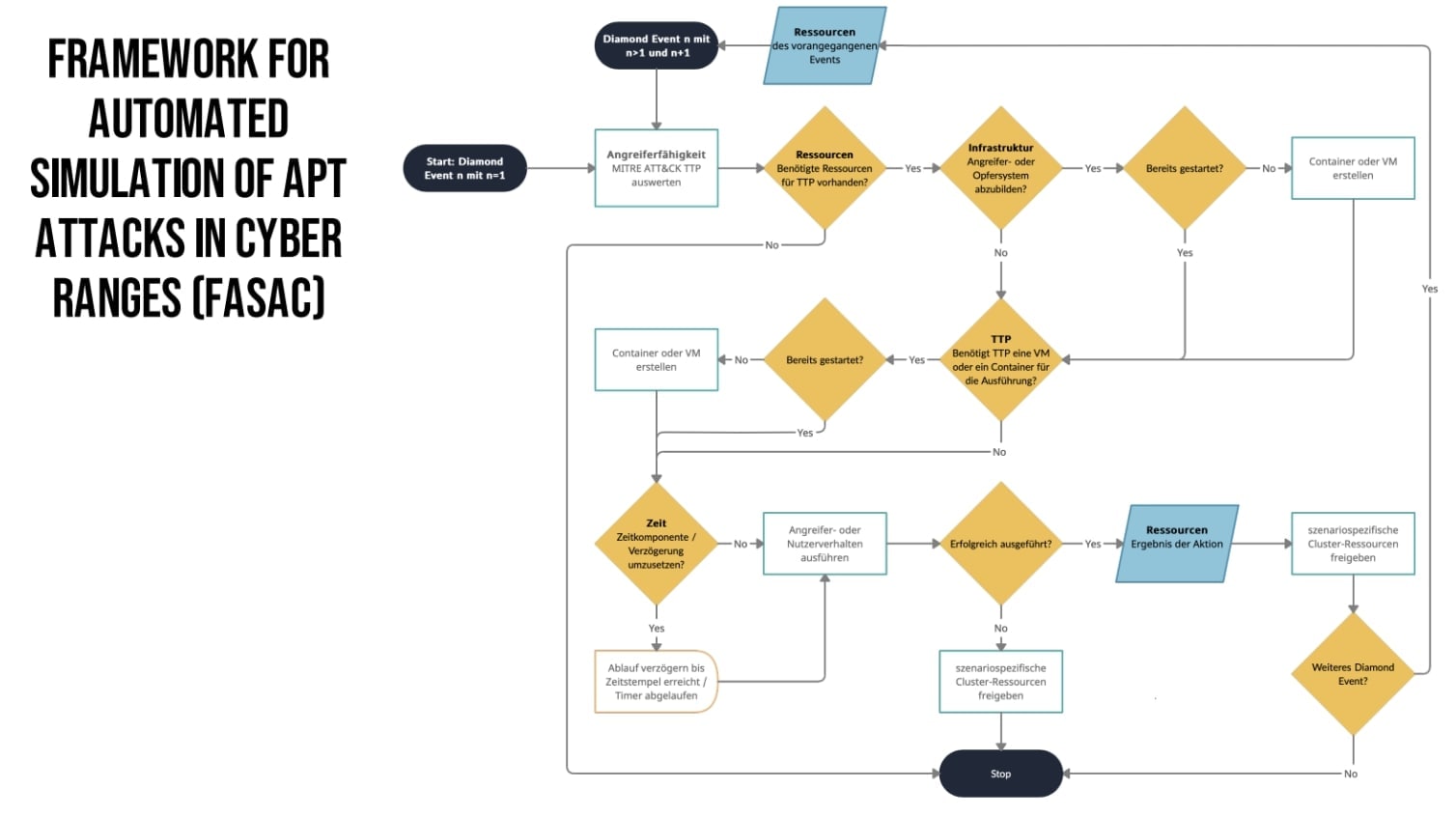

Projekt Cyber Phoenix

Universität der Bundeswehr, Matthias Schopp & Sebastian Leuck

Matthias Schopp & Sebastian Leuck von der Universität der Bundeswehr bereiten im Rahmen ihres Projekts „Cyber Phoenix“ nicht nur den Bundeswehr-Nachwuchs auf Cyberangriffe vor. Dabei nutzt die Bundeswehr kein klassisches Red/Blue-Team Verfahren, sondern versucht „echtes“ Teamwork in Krisensituationen zu vermitteln und gibt entsprechende Anleitung im Rahmen ihrer Trainingsprogramme.

Splunk ist sehr stolz darauf, dass wir seit 4 Jahren den Austausch mit der UniBW pflegen und auch in diesem Projekt einen Beitrag leisten.

Im Rahmen der Cyber Phoenix ermöglichen wir den Cyber Reservisten und dem Bundeswehr-Nachwuchs z.B. mit einem Splunk4Rookies Workshop den erleichterten Einstieg in diese Übung.

Asset and Risk Intelligence (ARI)

Kai Seidenschnur, Splunk – a CISCO company

Mein Kollege Kai Seidenschnur hat unsere Splunk Asset and Risk Intelligence-Lösung (ARI) im Rahmen einer Demo vorgestellt, mit der Organisationen ihre IT-Assets leichter erkennen und Risiken bewerten können. ARI ermöglicht eine vollständige Inventarisierung von physischen und virtuellen Assets im Netzwerk.

Risiken werden basierend auf Bedrohungen, Schwachstellen und Konfigurationen priorisiert. Splunk integriert damit Sicherheits- und Betriebsdaten, um eine ganzheitliche Analyse zu ermöglichen.

Schwachstellen in IT-Assets können identifiziert, priorisiert und verwaltet werden. Die Lösung verbessert die Transparenz und Berichterstattung über den Sicherheitsstatus. ARI erkennt Konfigurationsabweichungen und hilft bei deren Verwaltung für eine proaktive Risikominimierung und bessere Sicherheitsstrategie

Security Update

Marcel Tanuatmadja, Splunk – a CISCO company

Mein Kollege Marcel Tanuatmadja hat anhand des Spiels: Master the „Mean-Time-To-X“ u.a. folgende Neuigkeiten von Splunk vorgestellt:

Stellen Sie sich vor, Ihr Unternehmen wird angegriffen. Wie schnell können Sie den Angriff entdecken, verstehen und stoppen? Darum geht es bei der "Mean-Time-To-X" – je schneller, desto besser! Splunk hilft Ihnen dabei, diese Zeiten zu verkürzen.

Top-Down-Strategie zum Aufbau eines modernen SIEM mit Splunk Enterprise Security

Ein moderner SIEM-Ansatz sollte strategisch und strukturiert erfolgen, um Sicherheitsrisiken gezielt zu adressieren und die Resilienz der Organisation zu stärken. Dabei kann ein Top-Down-Vorgehen zielführend sein:

- Risikoanalyse durchführen – Es empfiehlt sich, Bedrohungen und Resilienz-Anforderungen frühzeitig zu bewerten.

- Stakeholder frühzeitig einbinden – Eine enge Zusammenarbeit mit IT, Compliance und Management kann den Prozess erleichtern.

- Security Use Cases priorisieren – Wichtige Anwendungsfälle zuerst umzusetzen kann schnell Mehrwerte schaffen.

- Datenquellen priorisiert onboarden – Die gezielte Integration relevanter Logs unterstützt die wichtigsten Security Use Cases.

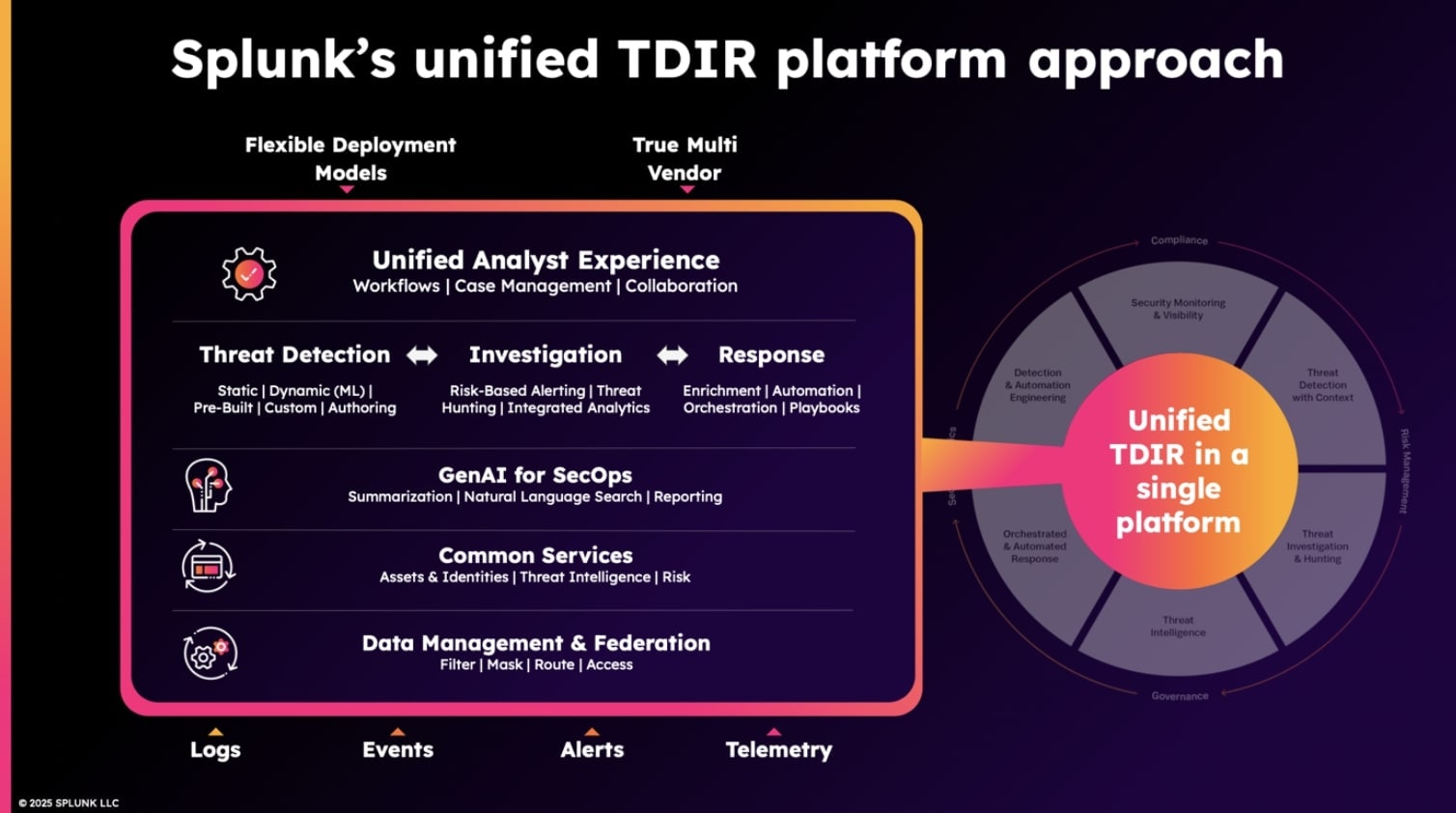

TDIR Platform Approach

Die heutige Bedrohungslandschaft erfordert einen ganzheitlichen Ansatz für Security. Splunk bietet mit seiner Unified TDIR-Plattform (Threat Detection, Investigation and Response) eine umfassende Lösung, die Bedrohungserkennung, Untersuchung und Reaktion in einem einzigen System vereint. Diese Plattform ermöglicht es Unternehmen, Angriffe schneller zu erkennen, zu verstehen und zu neutralisieren, wodurch die "Mean-Time-To-X" (MTTX) signifikant reduziert wird.

Weitere Neuigkeiten hat Splunk u.a. in diesen Bereichen gelauncht:

KI-gestützte Assistenten für Observability und Security: Splunk hat generative KI-Assistenten entwickelt, die mithilfe natürlicher Sprache die Erkennung, Untersuchung und Analyse von Sicherheitsvorfällen erleichtern.

Splunk Enterprise Security 8.0: Die neue Version bietet eine integrierte Benutzeroberfläche, die die Identifizierung, Bewertung und Reaktion auf Bedrohungen optimiert.

Federated Analytics: Mit dieser Funktion können Daten direkt am Speicherort analysiert werden, was die Bedrohungserkennung verbessert und die Datenbewegung reduziert.

Integration von Cisco Talos Bedrohungsinformationen: Durch die Einbindung von Cisco Talos können Splunk-Nutzer von erweiterten Bedrohungsdaten profitieren, die die Erkennung und Reaktion auf neue Bedrohungen verbessern.

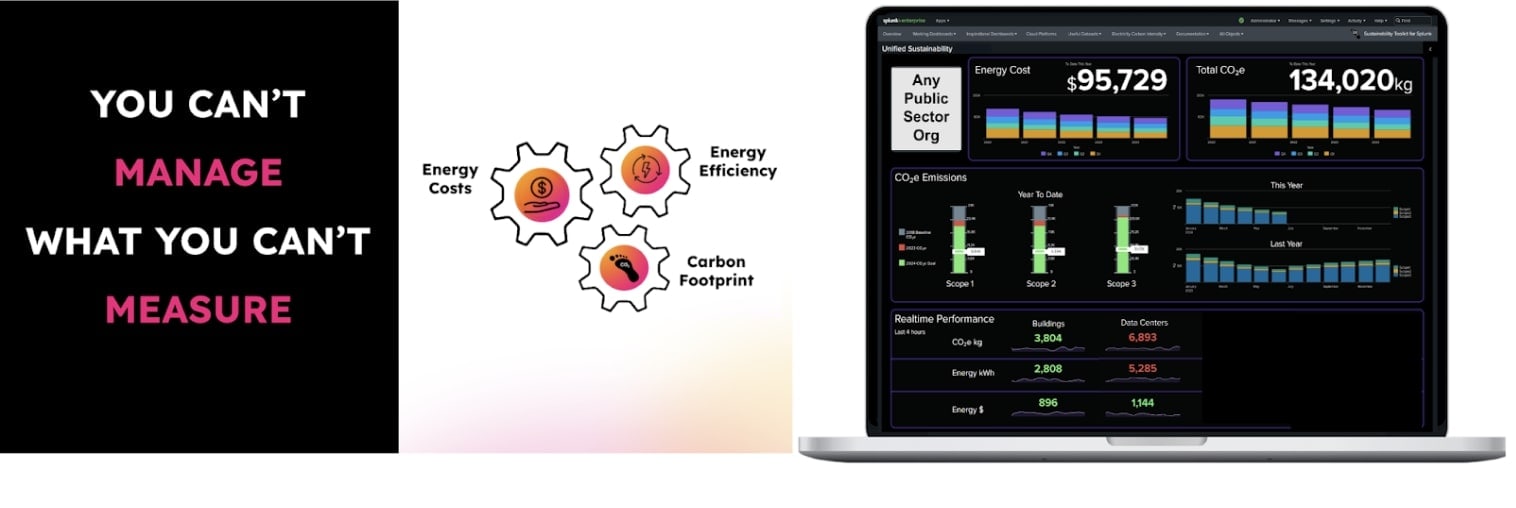

Energiemanagement im öffentlichen Sektor

Ewald Munz, Splunk – a CISCO company

Mein Kollege Ewald Munz beschäftigt sich seit vielen Jahren mit dem Thema Sustainability. Energiemanagement ist für den Öffentlichen Sektor ein zentraler Aspekt, insbesondere im Hinblick auf die EU-Vorgaben zu Energieeffizienz und Klimaneutralität.

Artikel 5 EED und § 3 Absatz 3 EDL-G weisen dem Öffentlichen Sektor bei der Verbesserung der Energieeffizienz eine besondere Vorbildfunktion zu. Daher sollen im Öffentlichen Sektor wirtschaftliche Energieeffizienzmaßnahmen, die zu nachhaltigen Energieeinsparungen führen, ergriffen werden. Im Fokus stehen hierbei aufgrund des relativ hohen Energieverbrauchs die Energieeffizienz von Rechenzentren und Gebäuden.

Ein neuer Use Case im Bereich Observability - die Energiemanagement-Lösung von Splunk - hilft hier, Resilienz zu stärken: In einem ersten Schritt verschafft die Lösung eine einheitliche, granulare und anbieterunabhängige Echtzeit-Visibilität für Gebäude und Rechenzentren bei relevanten Metriken. In einem zweiten Schritt werden Organisationen in die Lage versetzt, durch relevante Hebel und Korrelationen die Energiekosten, die Energieeffizienz und den CO2-Fussabdruck entsprechend zu optimieren.

Neben Transparenz und Optimierung von Energie-Metriken gehören zu den wichtigsten Ergebnissen dieser Energiemanagement-Lösung auch die Erkennung von Hardware-Problemen und die Verbesserung der Sicherheit durch Identifizierung von Energieverbrauchs-Anomalien. Darüber hinaus kann das pro-aktive Engagement hinsichtlich der oben genannten Vorgaben mit einer dedizierten Energiemanagement-Lösung das Bild des Öffentlichen Sektors positiv beeinflussen und sein Profil als attraktiver Arbeitgeber verbessern.

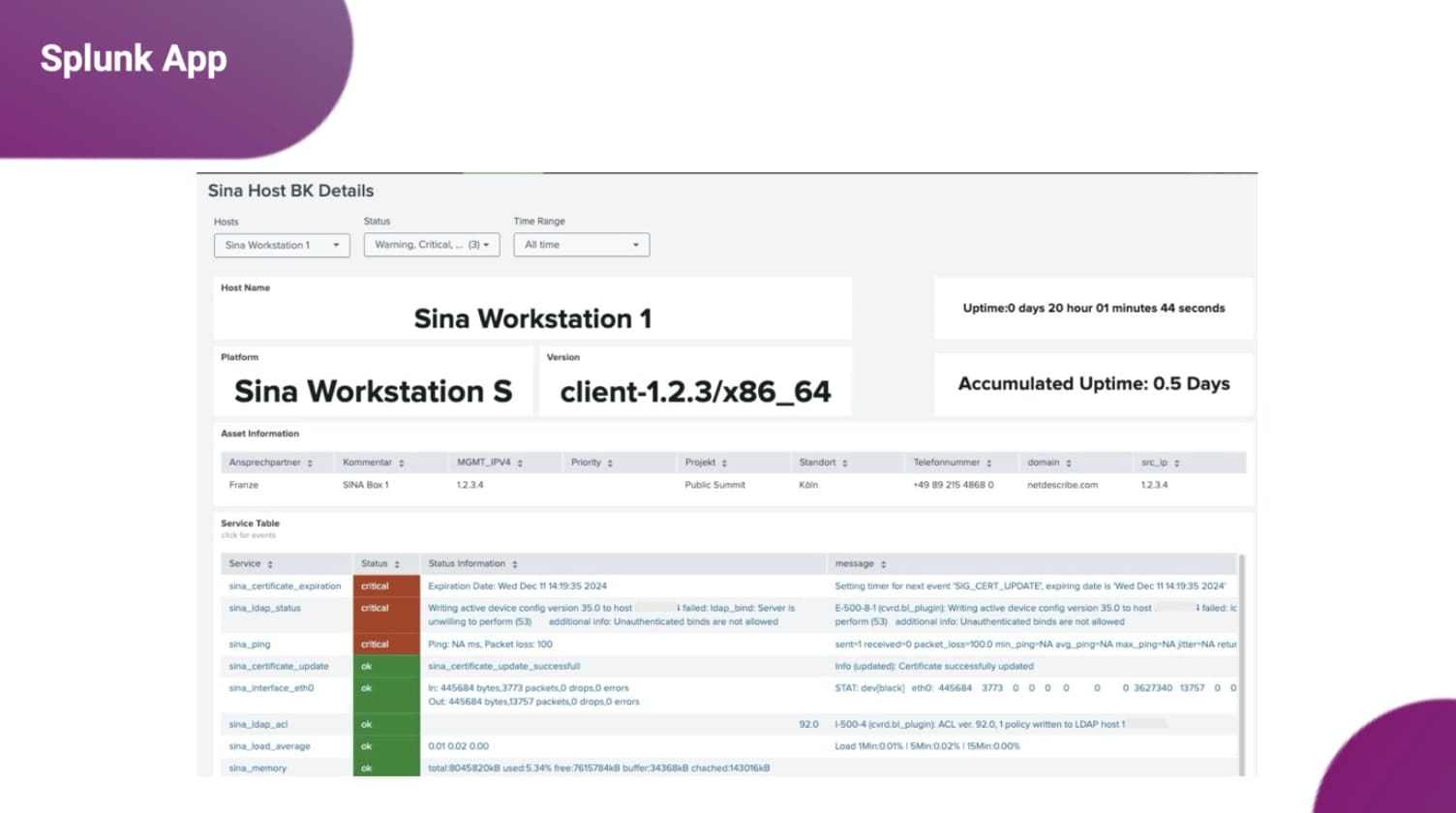

Monitoring einer Sicheren Inter-Netzwerk Architektur

Alexander Hauptner, Netdescribe

Unser Partner Netdescribe hat im Rahmen eines Kundenprojekts eine Monitoring-Lösung für das SINA Ökosystem auf Basis von Splunk entwickelt. Mit über 250.000 aktiven Geräten hat sich SINA als De-facto-Standard in der Bundesverwaltung etabliert.

Da die bisher genutzte Monitoring Lösung auf Basis von Nagios abgekündigt wurde, hat Netdescribe eine neue Monitoring-Lösung auf Basis von Splunk entwickelt, um die SINA Betriebs- und Managementkomponenten überwachen zu können.

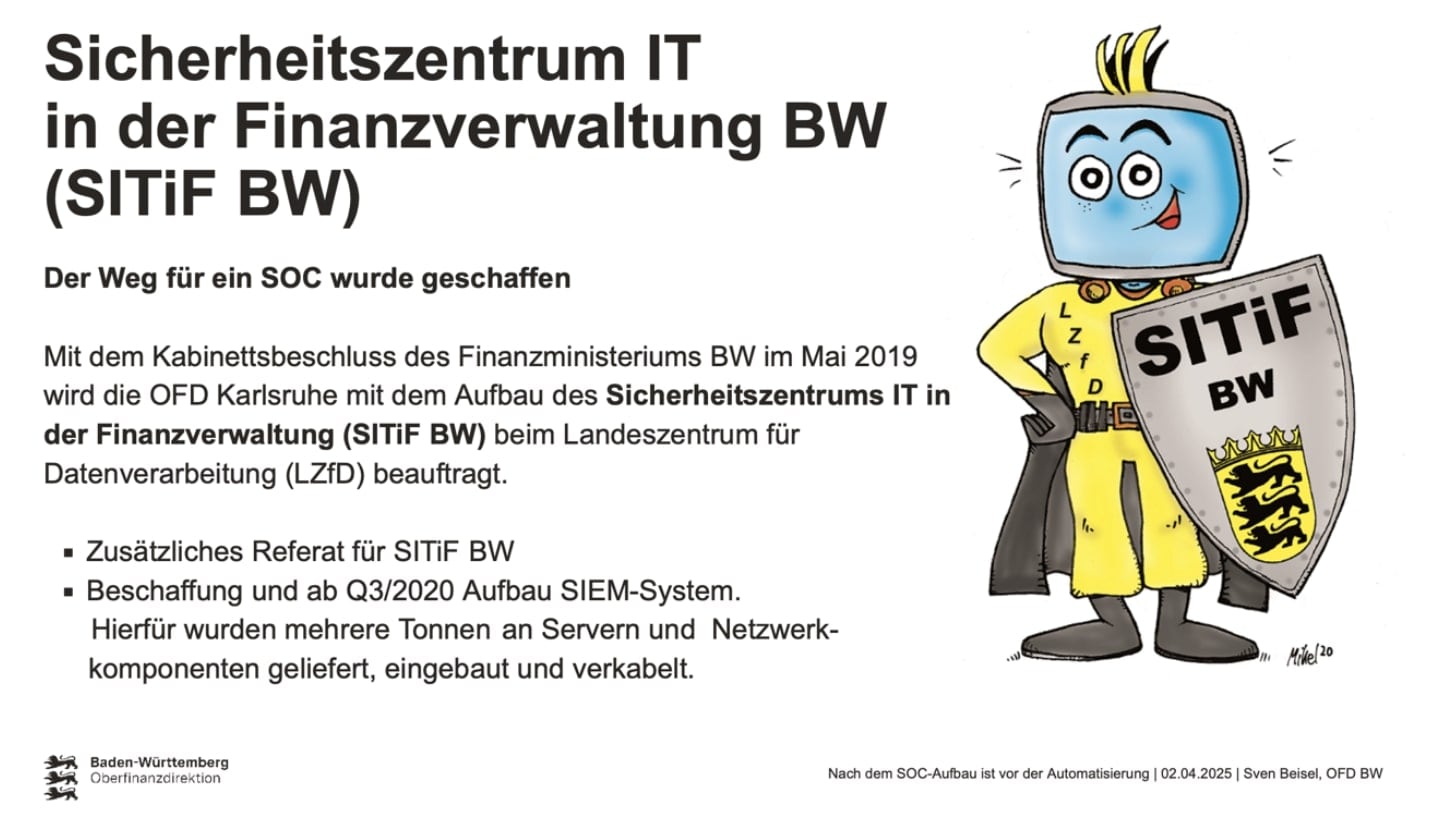

Nach dem SOC-Aufbau ist vor der Automatisierung

Sven Beisel, Oberfinanzdirektion Baden-Württemberg

Mit dem Kabinettsbeschluss des Finanzministeriums Baden-Württemberg im Mai 2019 wurde die Oberfinanzdirektion Baden-Württemberg mit dem Aufbau des Sicherheitszentrums IT in der Finanzverwaltung (SITiF BW) beim Landeszentrum für Datenverarbeitung (LZfD) beauftragt.

Im Jahr 2020 wurde mit dem Aufbau eines SIEM Systems begonnen und seitdem hat sich die Oberfinanzdirektion Baden-Württemberg mit der Automatisierung der SOC Umgebung beschäftigt.

Die OFD BW nutzt Splunk Enterprise Security sowie Splunk SOAR. Zusätzlich wurden Sandbox- und NDR-Systeme eingeführt, um die Analysten weiter zu entlasten, die Automatisierung zu erhöhen und letztendlich die Sicherheit der Oberfinanzdirektion zu garantieren. Über die Jahre konnten so die sicherheitsrelevanten Ereignisse drastisch reduziert werden. Die Umstellung auf Risk Based Alerting erfolgte im letzten Jahr.

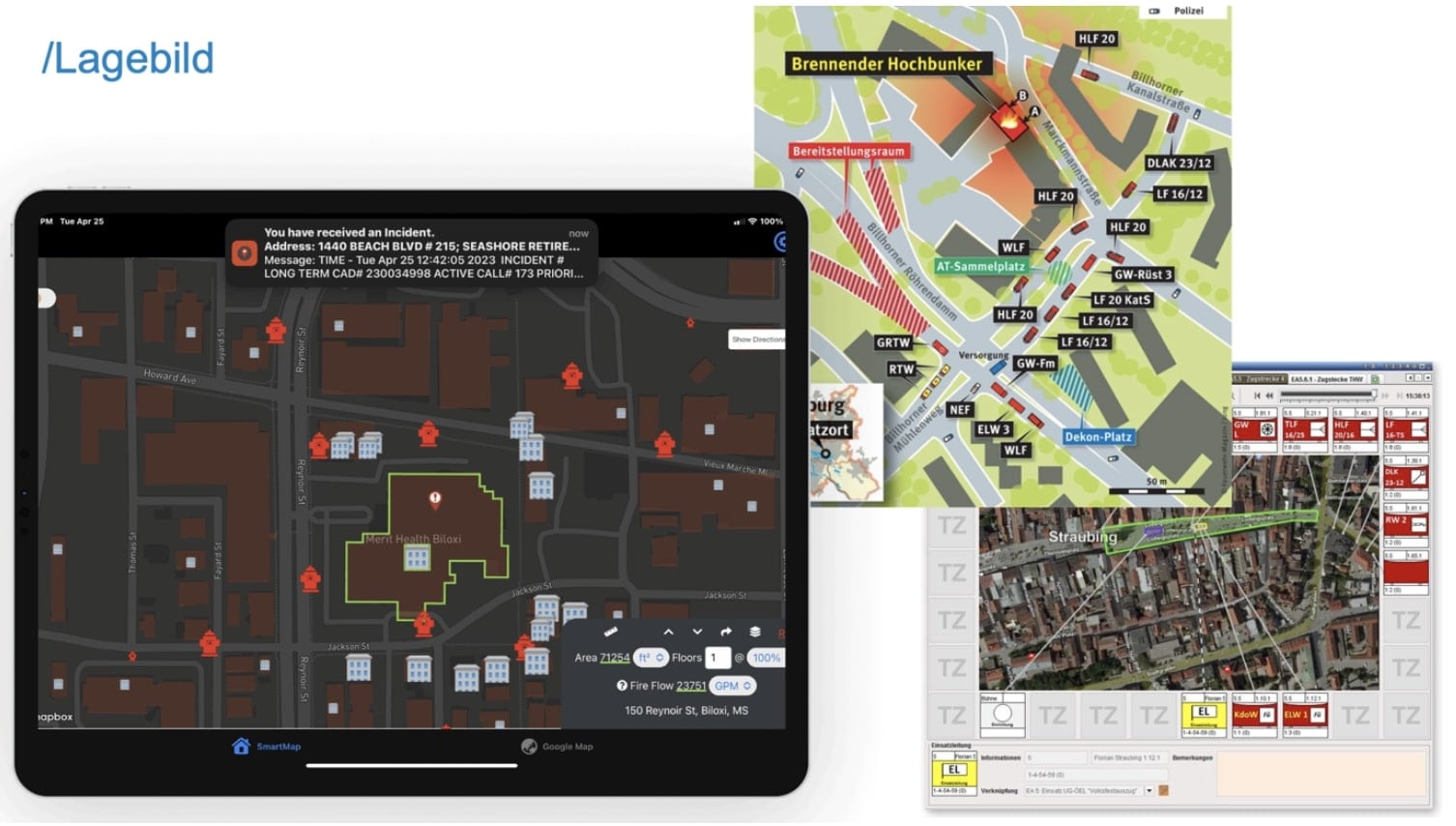

IT-Lagebild - Observability für Resilienz

Giscard Venn und Sebastian Krampe, SVA

Unser Partner SVA hat u.a. einen Geschäftsbereich BigData Analytics und KI aufgebaut, der Kunden bei der Entwicklung von IT-Lagebildern unterstützt.

Mit Hilfe von Splunk werden Daten aus verschiedenen Quellen gesammelt und korreliert, um Bedrohungen, Schwachstellen und Anomalien zu identifizieren, die die Verfügbarkeit und Integrität der kritischen Infrastruktur gefährden könnten.

Dies hilft den Betreibern, potenzielle Sicherheitsvorfälle in Echtzeit zu erkennen, zu bewerten und schnell darauf zu reagieren. Durch detaillierte Dashboards und visuelle Analysen können gezielt Schwachstellen und Risiken adressiert werden, um die digitale Resilienz zu erhöhen.

Splunk unterstützt auch die Einhaltung von Sicherheits- und Compliance-Vorgaben, die für kritische Infrastrukturen von Bedeutung sind, wie zum Beispiel gesetzliche Vorschriften und branchenspezifische Standards.

Manipulationssichere Verkehrssteuerungsanlagen im öffentlichen Verkehr

Benjamin Gennermann, Computacenter

Auch Verkehrssteueranlagen im öffentlichen Verkehr können manipuliert werden. Ein Beispiel aus den Niederlanden im letzten Jahr hat gezeigt, dass auch Ampelanlagen gehackt werden können, woraufhin tausende Ampeln ausgetauscht werden mussten.

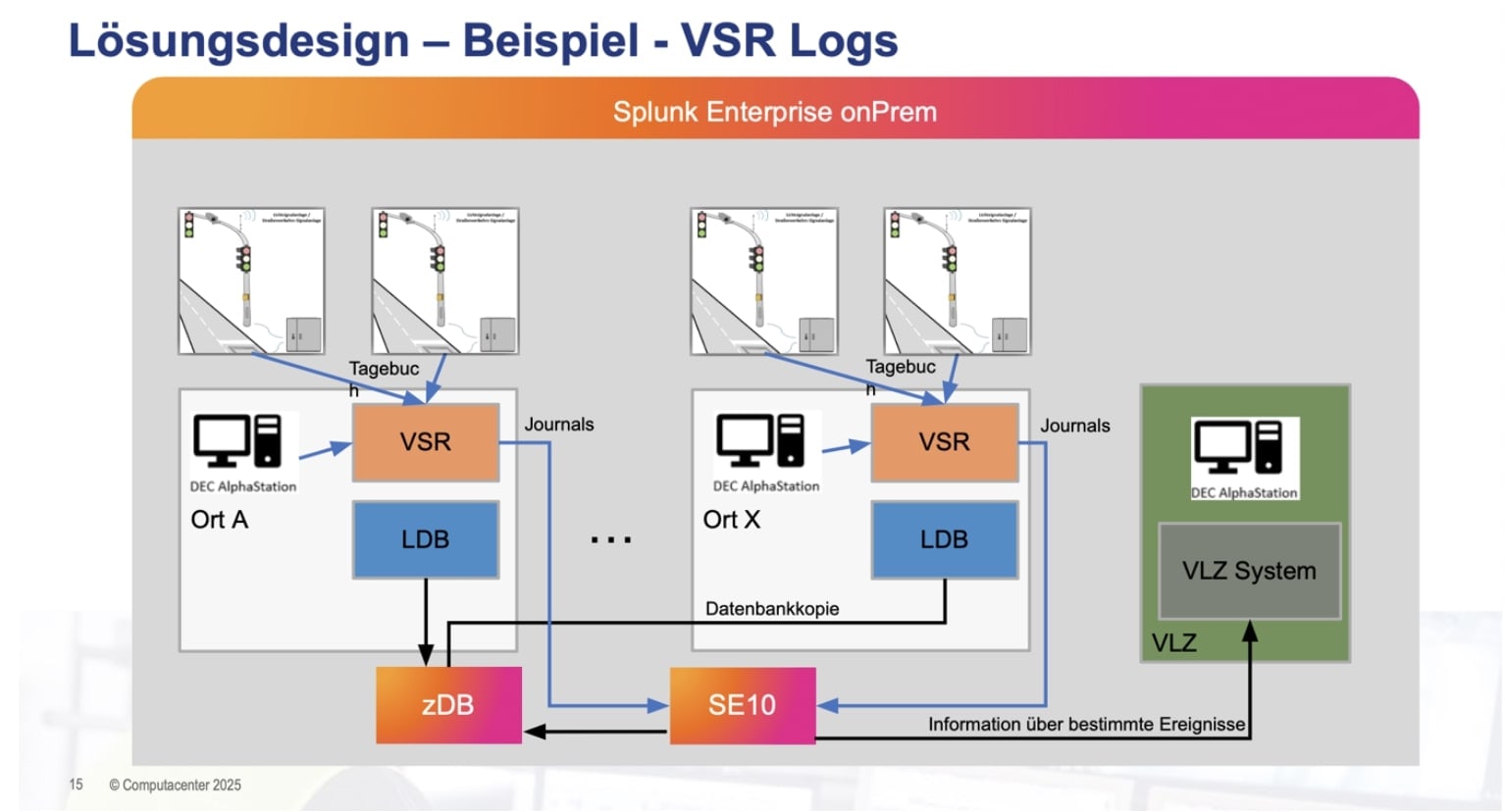

Unser Partner Computacenter hat bei einem Verkehrsbetrieb eine SIEM Lösung auf Basis von Splunk eingeführt für die Absicherung der Verkehrssteuerungsanlagen. Dabei wurden neben dem Schutz vor Angriffen auch die Anforderungen nach Manipulationssicherheit und Ausfallsicherheit erfüllt.

Das Lösungsdesign beinhaltet die Auswertung der sogenannten VSR-Logs - also der Tagebuchdaten der Verkehrsteuerungsanlagen - vor, die lokal an verschiedenen Standorten generiert werden. Diese Daten werden in Splunk Enterprise gesammelt, normalisiert und angereichert, um sowohl klassische IT-Security - als auch spezielle OT-Security-Anwendungsfälle - zu adressieren.

In Splunk können sicherheitskritische Ereignisse – wie unautorisierte Programmwechsel, Manipulationsversuche oder plötzliche Geräteausfälle – automatisiert erkannt und analysiert werden. Die Lösung ermöglicht damit eine durchgängige Visibilität über das gesamte VSR-Netz hinweg und erlaubt im Zusammenspiel mit Splunk SOAR auch eine automatisierte Reaktion auf sicherheitsrelevante Vorfälle – ein wesentlicher Schritt hin zu resilienten und zukunftsfähigen Verkehrssteuerungssystemen.

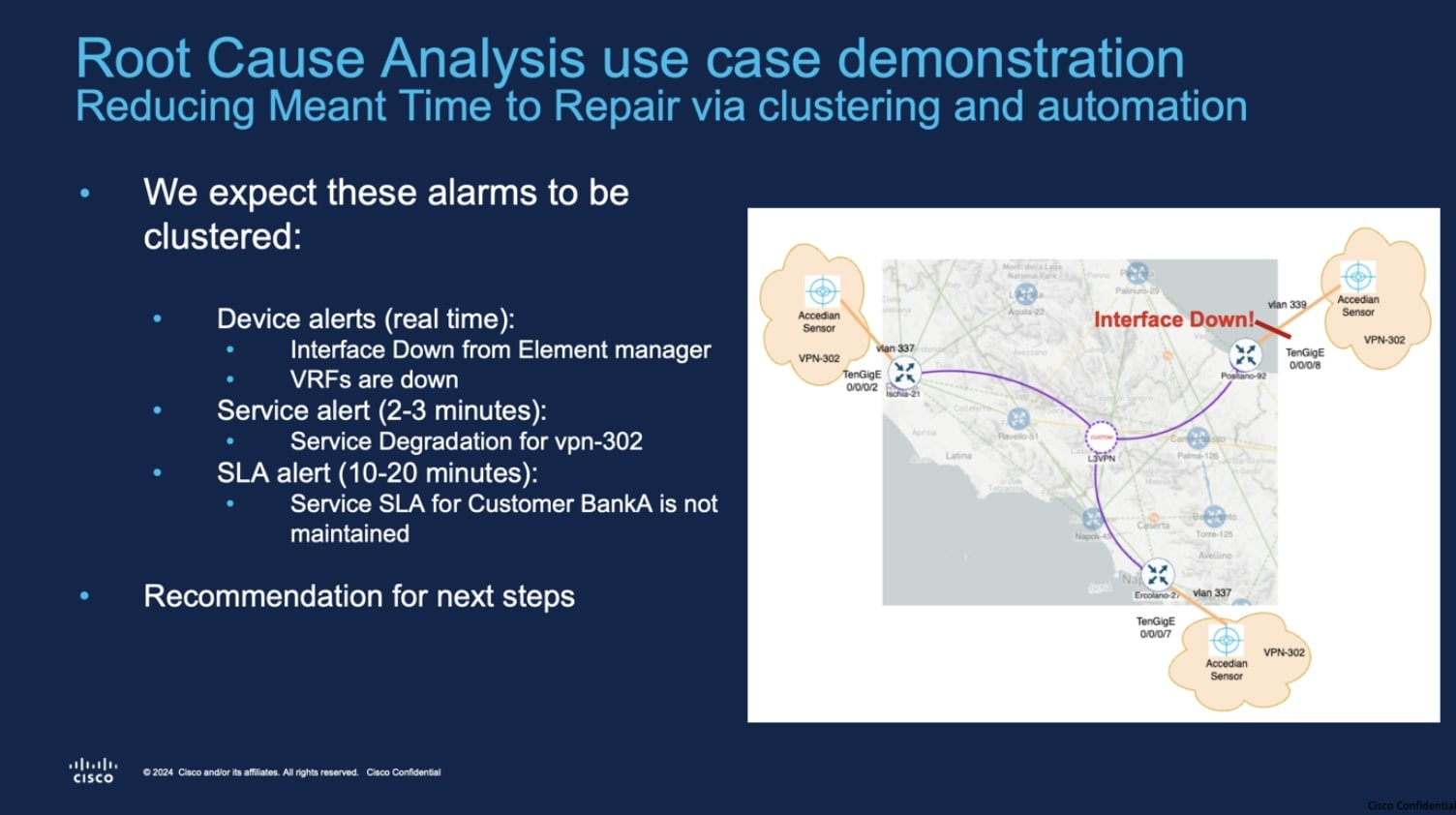

Demo session for our closed loop autonomous networks

Steven Barth, Cisco Systems GmbH

Splunk im Bereich der Autonomen NetzeMein Kollege Steven Barth befasst sich seit geraumer Zeit mit Splunk, um unsere Kunden im Bereich der autonomen Netze zu unterstützen. Dabei bietet Splunk eine Echtzeit-Überwachung und automatische Analyse, in dem Daten aus verschiedenen Quellen korreliert werden, um Anomalien sofort zu identifizieren und zu analysieren.

Maschinelles Lernen hilft, Vorfälle frühzeitig zu erkennen, wodurch sofortige Maßnahmen ergriffen werden können. Durch schnelle Ursachenanalyse und proaktive Fehlerbehebung werden Ausfälle schneller behoben oder sogar verhindert.

Splunk priorisiert Alarme, sodass kritische Probleme zuerst adressiert werden, und integriert sich mit Incident-Management-Systemen, um Reparaturen zu beschleunigen. Die Automatisierung und der Wissensaustausch zwischen Teams verkürzen die Mean-Time-To-Repair (MTTR) und erhöhen die Netzwerkintegrität.

Unsere Empfehlungen für die Steigerung Ihrer digitalen Resilienz

1. Modernisieren Sie Ihre IT- und Sicherheitsinfrastruktur

Mit Splunk schützen Sie Ihre Netzwerke vor Sicherheitsrisiken und sind auf kommende Cyberangriffe vorbereitet. Unsere Plattform hilft Ihnen, Ihre Daten intakt und sicher zu halten und Compliance-Vorgaben von Behörden wie dem Bundesamt für Sicherheit in der Informationstechnik (BSI) zu erfüllen.

2. Bieten Sie bessere digitale Dienste

Bürgerinnen und Bürger sind in ihrem Alltag auf wichtige Behörden-Services angewiesen – und sie erwarten, dass die damit verbundenen digitalen Services genauso schnell, nahtlos und intuitiv funktionieren, wie in der Privatwirtschaft. Splunk‘s Plattform für einheitliche Sicherheit- und Observability hilft Ihnen, Ihre Systeme stabil am Laufen zu halten.

3. Stärken Sie die Sicherheit Ihrer Daten

Mit Splunk können Sie das „Wer, Was, Wo, Wann, Wie und Warum“ von Sicherheitsereignissen feststellen und gleichzeitig gesetzliche Richtlinien einhalten. Hierzu gehören beispielsweise erweiterte Protokollierungsfunktionen und die Implementierung von Zero-Trust-Architekturen.

Im Namen des gesamten Public Sector Teams freuen wir uns, wenn Sie für weiterführende Gespräche auf uns zukommen. Bis zum nächsten Mal!

Herzliche Grüße

Nadja Gronau

Regional Sales Director Public Sector

Splunk – a CISCO company

Related Articles

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.