MITRE ATT&CK (マイターアタック):完全ガイド

サイバー攻撃者は常にセキュリティチームの一歩先を行っています。攻撃者にとって、新しい攻撃戦術や技法を試して悪質な目的を達成するほど楽しいことはありません。

今日、誰もが常にサイバー脅威にさらされています。MITRE ATT&CK (マイターアタック)は、既存のセキュリティ対策を評価し、デバイスやエンドポイントのセキュリティを強化して、進化を続けるサイバー脅威に対抗するための指針を提供するフレームワークです。

この記事では、MITRE ATT&CKの定義と歴史、MITRE ATT&CKマトリクスの概要、各マトリクスの構成要素について説明します。また、ATT&CKフレームワークのさまざまなユースケースもご紹介します。

MITRE ATT&CKとは

MITRE ATT&CKは、サイバー攻撃に使われる戦術、技法、手順(TTP:Tactics、Techniques、Procedures)をまとめた、無料で利用できる包括的なフレームワークです。MITRE ATT&CKの情報は、理論ではなく、実際に攻撃で使われたTTPに基づいています。

このフレームワークを管理しているのがMITRE社です。MITRE社は数十年の歴史を持ち、産業界、政府機関、学術機関を支援している非営利組織です。「MITRE ATT&CK」は、この組織名と、「Adversarial Tactics, Techniques and Common Knowledge (敵対的戦術、技法、共有知識)」の略を組み合わせて命名されています。

このフレームワークを管理しているのがMITRE社です。MITRE社は数十年の歴史を持ち、産業界、政府機関、学術機関を支援している非営利組織です。「MITRE ATT&CK」は、この組織名と、「Adversarial Tactics, Techniques and Common Knowledge (敵対的戦術、技法、共有知識)」の略を組み合わせて命名されています。

MITRE ATT&CKの目的は、脅威に関する体系的なモデルを構築することです。そのために、ビジネス界、政府機関、サイバーセキュリティサービスをはじめ、幅広いセクターと連携しています。MITRE社は、攻撃戦術で使われる攻撃技法について情報を提供するとともに、それらを検出して排除するための対策を助言しています。MITRE ATT&CKナレッジベースでは、「モバイル」、「エンタープライズ」、「産業用制御システム(ICS)」の3つの分野のマトリクスに、それぞれ関連する戦術や技法がまとめられています。

MITRE ATT&CKの歴史

MITRE社は、2013年にATT&CKプロジェクトを立ち上げ、組織が侵害を受けた後の攻撃の挙動について情報を集め始めました。そして2015年、エンタープライズシステム(特にWindowsシステム)を標的とする戦術と技法をまとめたATT&CKマトリクスを作成し、一般に公開しました。

その後の数年間で、プロジェクトの対象はmacOS、Linux、クラウド環境へと拡大します。さらに2019年には、産業用制御システム(ICS)での戦術と技法をまとめたマトリクスを公開しました。その後、iOSやAndroidオペレーティングシステムをカバーするモバイル向けATT&CKも登場しました。

MITRE ATT&CKフレームワークは現在も進化し続け、最新の調査と知見に基づく新たな技法や情報が追加されています。

ATT&CKフレームワークのマトリクス

MITRE ATT&CKフレームワークは現在、次の3つのATT&CKマトリクスで構成されています。

- エンタープライズ

- モバイル

- 産業用制御システム(ICS)

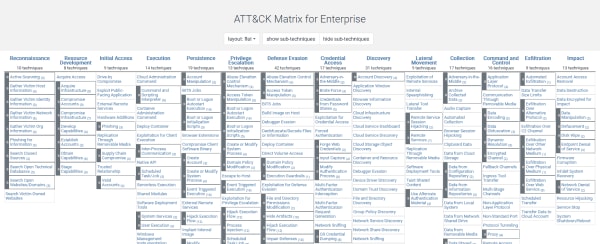

各マトリクスの列は、攻撃者が使用する戦術を示します。各列の行は、その戦術に関連する一連の技法と、技法の性質によってはサブ技法を示します。そのため、見た目は純粋なマトリクスというよりも、異なる要素を階層化した組織図に似ています。

Webサイトでは、各マトリクスの早見表が表示されます。各技法を展開すればサブ技法を確認できます。例として、エンタープライズのATT&CKマトリクスを次の図に示します。

ATT&CKマトリクスの構成要素

各マトリクスは、戦術、技法、サブ技法の3つの主要要素で構成されます。戦術、技法、サブ技法にはそれぞれ固有のIDが割り当てられ、全体が体系化されています。

戦術

戦術は、攻撃者が各技法やサブ技法を使用する目的を示します。つまり、攻撃者がシステムの侵害に特定の技法を使用している理由がわかります。 以下に例を示します。

- 「防御回避」の戦術:攻撃者の目的は、何らかの方法で検出を逃れることです。

- 「認証情報アクセス」の戦術:攻撃者の目的は、ユーザー名とパスワードなどの認証情報を盗み出してシステムに不正アクセスすることです。

エンタープライズとモバイルのマトリクスには14の戦術が、ICSのマトリクスには12の戦術が記載されています。多くの戦術が3つすべてのマトリクスで共通しており、「初期アクセス」、「実行」、「ラテラルムーブメント」、「影響」戦術の技法は3つすべてのマトリクスで共通しています。

マトリクスには、各戦術名の下に対象の技法の数が、各技法には関連するサブ技法の数が表示されています。この記事の執筆時点で、エンタープライズマトリクスは計14の戦術で構成されています。

- 偵察:TA0043 (10技法)

- リソース開発:TA0042 (8技法)

- 初期アクセス:TA0001 (9技法)

- 実行:TA0002 (14技法)

- 永続化:TA0003 (19技法)

- 権限昇格:TA0004 (13技法)

- 防御回避:TA0005 (42技法)

- 認証情報アクセス:TA0006 (17技法)

- 探索:TA0007 (31技法)

- ラテラルムーブメント:TA0008 (9技法)

- 収集:TA0009 (17技法)

- コマンドアンドコントロール:TA0011 (16技法)

- 持ち出し:TA0010 (9技法)

- 影響:TA0040 (13技法)

(関連記事:ATT&CKとサイバーキルチェーンの比較)

技法

技法は、攻撃者が戦術、つまり目的を達成するために使用する方法を示します。すなわち、攻撃者がどのように戦術を達成しようとしているのかがわかります。

たとえば、「偵察」の戦術では、攻撃者の目的は、特定の標的について、どのような攻撃が有効かを判断するために必要な情報を収集することです。この戦術を達成するために、攻撃者は、アクティブスキャン、脆弱性のあるIPアドレス範囲のスキャン、脆弱性スキャンなどの技法を使用します。

MITRE ATT&CKフレームワークでは、各技法の概要や定義が説明されています。そこから、その技法に関連する手順例や実例を参照できます。手順例では、以下のような有用な情報を確認できます。

- 手順の説明

- 使用される技法

- そのソフトウェアを使用する攻撃グループ

- キャンペーン(攻撃活動)

また、各技法について、組織のデータコンポーネントで利用できる緩和策や検出方法も確認できます。さらに、各技法で標的になるプラットフォームやナレッジへの貢献者などの追加情報も参照できます。

サブ技法

一部の技法にはサブ技法に関する説明があります。たとえば、「フィッシング」の技法には、スピアフィッシングで使われる、添付ファイル、リンク、サービスの3種類のサブ技法が説明されています。

メイン技法と同様に、サブ技法の説明ページでは、手順例、緩和策、検出方法を確認できます。

このようにマトリクスでは、各戦術について、その戦術で使われるすべての技法とサブ技法、さらにそれぞれの緩和策や検出方法を包括的に参照できます。

MITRE ATT&CKで得られるその他の情報

MITRE ATT&CKでは、上述の3つのマトリクスに加えて、さまざまな情報に関する個別のドキュメントが提供されています。

データソース

データソースは、センサーやログから収集できる情報を示します。データソースページでは、データコンポーネントに関する簡単な説明と、各データソースの監視、収集、検出方法を確認できます。

たとえば、アプリケーションログのデータソースに含まれるメールボックスの監査ログを使えば、フォルダーに対する変更を検出し、侵害された範囲を特定できます。

グループ

グループページには、脅威グループや攻撃グループの一般的な呼び名がまとめられています。ただ、場合によっては、特定の活動をする同じグループが、エキスパートによって異なる名前で呼ばれることがあります。

MITRE ATT&CKチームは、同じグループを指す異なる呼び名を追跡しています。各グループについて、簡単な説明、そのグループが使用する技法とソフトウェアを確認できます。

ソフトウェア

ソフトウェアページには、攻撃技法での使用が判明しているソフトウェア、または使用が可能なソフトウェアがまとめられています。あるグループが特定のソフトウェアを使用することが知られている場合、そのグループがリンクで対応付けられます。脅威グループ、防御側のセキュリティチーム、マルウェア攻撃者が利用できるさまざまなタイプのソフトウェアを確認できます。

キャンペーン(攻撃活動)

キャンペーンページには、具体的な標的に対して共通の目的で行われたサイバー攻撃活動がまとめられています。攻撃活動に名前が付けられていない場合は、独自のラベルが割り当てられます。エキスパートやレポートによって別の名前で呼ばれている場合は、異なる名前でも関連付けられるように「Associated Campaigns (関連キャンペーン)」と補足があります。

公開されたレポートで、サイバー攻撃と特定のグループやソフトウェアとのつながりが確認されている場合は、その情報も示されます。また、攻撃で使用が確認されている技法や、情報のソースも紹介されています。

MITRE ATT&CKフレームワークのユースケース

組織では、MITRE ATT&CKフレームワークの情報をさまざまな方法で活用できます。その例をいくつかご紹介します。

セキュリティホールの特定

MITRE ATT&CKの情報は、既知の攻撃戦術や技法に対する既存のセキュリティ対策の効果を評価するのに最適です。評価することで既存のセキュリティ態勢のギャップや脆弱性が明らかになれば、改善が必要な領域を特定できます。

改善点については、組織が属す業界と運営するビジネス、および組織のリスク選好度とリスク許容度に基づいて優先順位を判断します。

脅威インテリジェンスの収集

MITRE ATT&CKフレームワークは、脅威インテリジェンスの収集にも役立ちます。脅威インテリジェンスは、特定の脅威グループとそのグループが使用するマルウェアファミリーに関する情報をまとめたものです。具体的な脅威グループの活動内容をATT&CKマトリクスにマッピングすれば、攻撃に関する最新情報を確認できます。

また、攻撃活動の説明や分類方法を取り入れて標準化することもできます。さまざまなTTPについて独自の用語を考え出す必要はありません。

脅威ハンティング

MITRE ATT&CKは既知の攻撃のTTPに関する包括的なナレッジベースを提供するため、脅威ハンティングに最適です。適切なATT&CKマトリクスをガイドとして、仮説の構築、優先順位付け、データ収集、文書化など、脅威ハンティングに必要なプロセスを構築できます。

(関連記事:Splunkによるハンティング方法)

調査

セキュリティ調査担当者は、MITRE ATT&CKフレームワークを使って、攻撃活動の命名、説明、分類を標準化できます。また、ATT&CKマトリクスを参照することで、ギャップを特定したり、詳細な調査が必要な領域を判断したりして、今後の改善や方針策定につなげることも可能です。

レッドチーム

レッドチームは、攻撃活動をシミュレートすることで、組織のセキュリティ態勢をテストします。MITRE ATT&CKフレームワークから特定の脅威グループのプロファイルを選択して、テストでその活動をシミュレートできます。これにより、実際のシナリオに近い攻撃に基づいてテストを実行できます。

レッドチームがシミュレーション訓練でMITRE ATT&CKフレームワークを使用すれば、組織のセキュリティ態勢の強みと弱点をより正確に把握できます。

セキュリティトレーニングの実施

MITRE ATT&CKは、攻撃のさまざまな戦術と技法について、セキュリティチームがトレーニングを通じて包括的な知識を身に付けるための最高の教科書です。

ATT&CKで攻撃への備えを強化

MITRE ATT&CKは、高度なサイバー脅威について理解し、その防御策を立てるための、包括的なガイダンスを提供します。攻撃者の戦術が日々進化する中で、このフレームワークは、プロアクティブな防御を実現するために不可欠です。確かな情報に基づく脅威インテリジェンスを活用すれば、新たな脅威や未知の脅威に対するレジリエンスを強化できます。

このブログはこちらの英語ブログの翻訳です。

この記事について誤りがある場合やご提案がございましたら、splunkblogs@cisco.comまでメールでお知らせください。

この記事は必ずしもSplunkの姿勢、戦略、見解を代弁するものではなく、いただいたご連絡に必ず返信をさせていただくものではございません。