Das Exploit Prediction Scoring System (EPSS) erklärt

Cybersicherheit ist an sich schon eine sehr komplexe Aufgabe. Die Vorhersage von Cybersecurity-Vorfällen stellt jedoch eine noch größere Herausforderung dar.

Nun könnten wir uns auf den Standpunkt begeben, dass die meisten Vorfälle mit probabilistischen Aussagen beschreibbar sind. Wer jedoch versucht, solche Wahrscheinlichkeiten zu formulieren, wird feststellen, dass es genau hier schwierig wird.

Eine IT-Umgebung ist realen Risiken ausgesetzt, aber mathematisch (oder statistisch) können wir die Wahrscheinlichkeit eines Cyberangriffs nur unter Berücksichtigung einer endlichen Menge von Faktoren beschreiben. Je komplexer ein System – und damit auch sein Verhalten – wird, desto schwieriger ist es, dieses Verhalten mit hinreichender Sicherheit zu beschreiben.

Dies gilt zwar für alle IT-Operations-Prozesse, aber hier wollen wir uns auf den Umgang mit Schwachstellen (Security Vulnerabilities) konzentrieren. Grundsätzlich kennen wir nur die uns bekannten Schwachstellen und können nur mutmaßen, welche davon in naher Zukunft eine ernsthafte Bedrohung unserer Systeme darstellen (threat).

Anders gesagt: Wir stehen oft vor der Aufgabe, ein Puzzle zu lösen, haben dazu aber gar nicht alle Teile auf dem Tisch. Dieses Problem ist so groß, dass es glücklicherweise dazu geführt hat, dass sich Cybersecurity-Experten zusammengeschlossen haben, um gemeinsam nach den fehlenden Puzzleteilen zu suchen. Und genau hier kommt das EPSS-Modell ins Spiel, das wir uns im Folgenden genauer ansehen wollen.

Das Exploit Prediction Scoring System (EPSS)

Das Exploit Prediction Scoring System (EPSS) ist ein offenes Community-Projekt, das 2019 gestartet ist und sich die Modellierung und Verwaltung von Schwachstellenrisiken anhand von Wahrscheinlichkeiten zum Ziel gesetzt hat. Das EPSS wird vom Forum of Incident Response and Security Teams (FIRST) federführend betreut, das bereits etliche Protokolle und Standards zur Evaluierung von Schwachstellen und Risiken entwickelt hat.

Untersuchungen zeigen, dass Unternehmen und Technologieanbieter jeden Monat nur 5–20 % der Sicherheitslücken beheben. Trotzdem werden nur 2–7 % der Security Vulnerabilities überhaupt ausgenutzt. Aber welche sind das genau? Da wir nicht sicher sein können, welche Schwachstellen zuerst behoben werden müssen, und da wir nicht alle sofort reparieren können, müssen wir Prioritäten setzen.

Genau das ist das Ziel von EPSS. Das Community-Projekt weist jeder entdeckten Schwachstelle einen Wert (Score) zu, der die Wahrscheinlichkeit ausdrückt, dass die Sicherheitslücke innerhalb der nächsten 30 Tage ausgenutzt wird (Exploitation). Dieser Score wird auf einer Skala von 0 bis 1 angegeben, was Wahrscheinlichkeiten von 0 % bis 100 % entspricht. Das EPSS versucht damit eine Kategorisierung bekannter Schwachstellen nach CVE (Common Vulnerabilities and Exposures) durch Aggregation und Analyse bereits vorhandener Informationen zu „Exploits in the Wild“.

Wie das EPSS funktioniert

Das EPSS greift auf Daten aus einer Vielzahl von Quellen zurück, die von Hersteller- und Lieferantenberichten über Forschungspublikationen bis hin zu Erkenntnissen von White-Hat-Hackern reichen. Basierend auf der sogenannten „Ground Truth“, also Beobachtungen vor Ort, auf welche Schwachstellen Angreifer tatsächlich abzielen, werden die bestehenden Risikoeinschätzungen und die entsprechenden EPSS-Scores laufend aktualisiert.

Das EPSS-Modell ist sehr umfangreich und umfasst mehr als 1100 Variablen, die einzelne Merkmale von Sicherheitsrisiken erfassen. Das Exploit Prediction Scoring System kategorisiert die Schwachstellen dann wie folgt:

- Falsch Positive (FP, False Positives): Schwachstellen, die einen hohen EPSS-Wert erhalten haben, aber fälschlicherweise priorisiert sind – den Beobachtungsdaten zufolge werden sie nicht ausgenutzt.

- Richtig Positive (TP, True Positives): Schwachstellen mit hoher EPSS-Bewertung, die korrekt priorisiert sind – sie werden in der Praxis tatsächlich ausgenutzt.

- Falsch Negative (FN, False Negatives): Schwachstellen, die fälschlicherweise einen niedrigen EPSS-Wert erhalten haben und zurückgestellt wurden – die Beobachtungsdaten zeigen jedoch, dass die Lücke tatsächlich ausgenutzt wird.

- Richtig Negative (TN, True Negatives): Schwachstellen die zu Recht einen niedrigen EPSS-Wert erhalten haben und zurückgestellt wurden – es gibt keinerlei Hinweise darauf, dass die Lücken ausgenutzt werden.

Im weiteren Zusammenhang hat das EPSS auch die Messung dieser Größen im Auge:

- Effizienz: die aufgewendeten Rechenressourcen im Verhältnis zu den entdeckten und behobenen Schwachstellen. Mathematisch ausgedrückt: TP ÷ (TP + FP).

- Abdeckung: der Anteil an ausgenutzten Schwachstellen, die das EPSS-Modell (mit einem hohen Wahrscheinlichkeitswert) erfasst hat. Mathematisch ausgedrückt: TP ÷ (TP + FN).

Das EPSS-Modell soll letztendlich dabei helfen, dass ihr das Niveau eurer Risikotoleranz und eure Maßnahmen im Vulnerability-Management auf der Grundlage des gesamten in der Cybersecurity-Community verfügbaren Wissens über Schwachstellen optimal einstellen könnt – eben anhand der Score-Werte, die für euch die größte Effizienz und die größte Abdeckung bieten.

Was das EPSS für die Cybersicherheit bedeutet

Das EPSS-Modell liefert messbare Metriken für die Schwachstellenprofile, sodass ihr Systemprobleme mit euren Teams geordnet in Angriff nehmen könnt. Allerdings gibt es bei der Systemanalyse eine ganze Menge von Umständen, die uns unter Umständen nicht von vornherein bewusst sind, die aber unseren Reaktionsansatz letztlich entscheidend bestimmen. Diese Ungewissheit ist in erster Linie auf zwei Faktoren zurückzuführen.

Schneller Wandel von Technologie und User-Basis

Die User-Basis und die Anforderungen an die Interaktion mit euren Technologiesystemen bzw. an den Zugriff darauf entwickeln sich ständig weiter. Ihr könnt nicht für 100 % der Fälle mit Sicherheit wissen oder genau vorhersagen, wie sich diese Interaktionen entwickeln werden.

Ein Beispiel: Die unerwarteten und plötzlichen Lockdown-Entscheidungen der Politik während der Covid-19-Pandemie führten dazu, dass Kunden wie verrückt online im E-Commerce nach Waren des täglichen Bedarfs suchten. Dies wiederum führte zu einem sprunghaften Anstieg des Online-Traffics, der einem DoS-Angriff zum Verwechseln ähnlich sah. In jedem Fall überforderte dieser Datenverkehr in einigen Regionen der Welt das Netz der kleineren Online-Shops.

Vor der Pandemie hatten kleine E-Commerce-Shops außerhalb saisonaler Spitzenzeiten kaum einen vergleichbaren Anstieg der Nachfrage beim Online-Shopping oder gar Panikkäufe von Artikeln des täglichen Bedarfs erlebt.

Unbekannte Schwachstellen

Das zweite Problem ist sozusagen nach oben offen: Wenn nämlich das Netzwerk eine Zugriffsanfrage fälschlicherweise als legitim autorisiert, sind eure Datenbestände nur so lange sicher, wie sie verschlüsselt sind.

In vielen Fällen sind es Softwarelücken, ein unzureichendes IAM (Identity and Access Management) oder Zero Day Exploits, mit denen Cyberkriminelle eure Abwehrmaßnahmen zur Netzwerksicherheit unterlaufen. Da ihr jedoch die Schwachstelle im System nicht kennt, könnt ihr das Verhalten nur anhand früherer Erkenntnisse über Traffic-Muster, API-Anfragen, User-Aktivitäten und -Interaktionen beurteilen.

EPSS als Lösung

Wenn ihr also das Problem des Cybersecurity-Risikomanagements lösen wollt, dann müsst ihr die Wahrscheinlichkeiten einer Schwachstelle oder einer Anomalie akkurat modellieren, und zwar auf der Grundlage des bereits vorhandenen Wissens über die Bedrohungen, die auf euer Unternehmen zukommen.

Dies ist mehr oder weniger die Aufgabe jedes Risikomanagement-Tools, das maschinelles Lernen verwendet. Damit ist das Problem aber noch nicht vollständig gelöst. Offen bleibt die Frage – und das dürfte die Fähigkeiten von ML-Tools übersteigen –, wo und wie ein genaues Vorwissen über Risiken und Schwachstellen zu finden ist. Denn erst mit dieser Form von Expertise lässt sich das ML-Tool gezielt so ansetzen, dass es die relevantesten Sicherheitsrisiken zuerst bearbeitet und sich nicht an allen zugleich versucht.

Der Community-Ansatz des EPSS-Modells soll genau das leisten: einen verwertbaren Fundus an historischem Wissen zur Verfügung stellen, um die eigenen Systeme vor zukünftigen Bedrohungen zu schützen.

EPSS und CVSS – worin liegt der Unterschied?

Wenn ihr auf dem Gebiet der Cybersicherheit unterwegs seid, dann seid ihr vermutlich bereits mit dem Common Vulnerability Scoring System (CVSS) vertraut. Das CVSS ist seit fast zwei Jahrzehnten Branchenstandard.

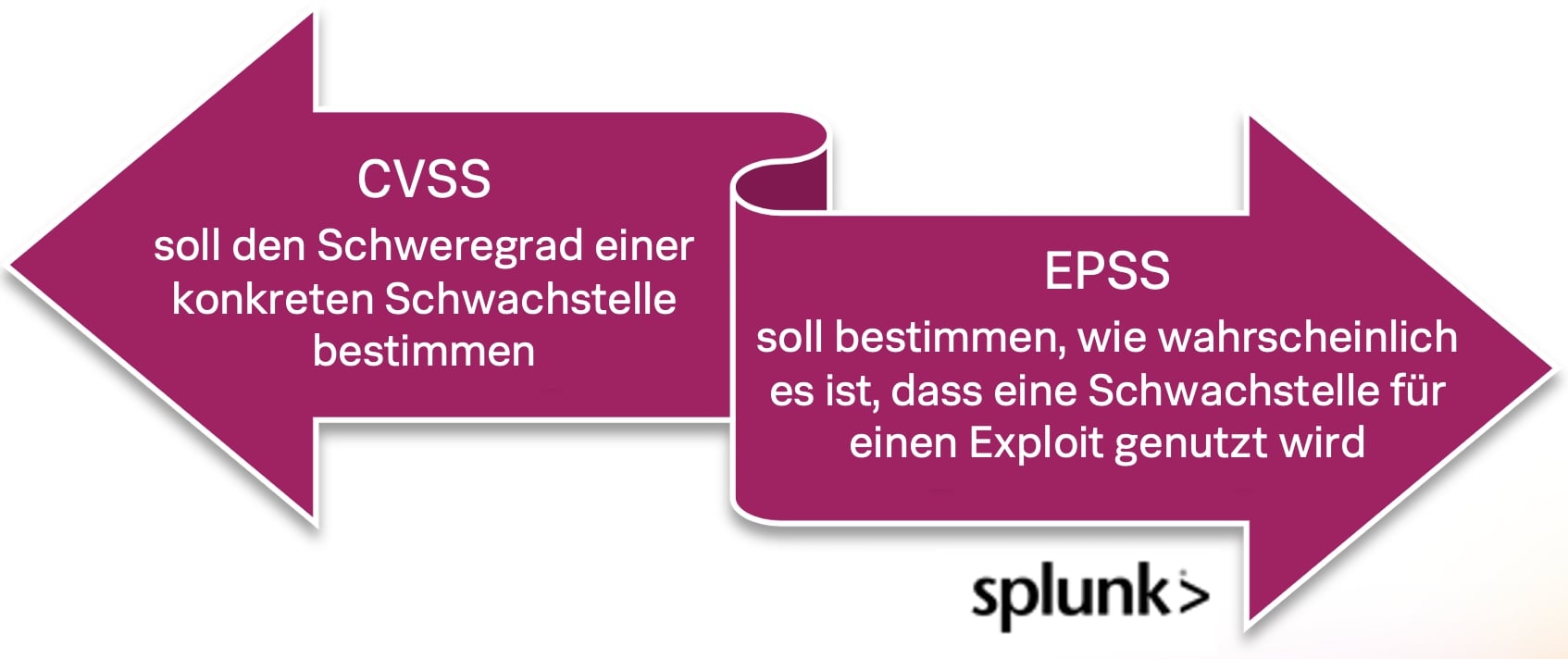

Während das EPSS dazu dient, die Wahrscheinlichkeit zu bestimmen, mit der eine Schwachstelle für einen Exploit ausgenutzt wird, dient das CVSS dazu, den Schweregrad einer konkreten Schwachstelle zu bestimmen. Für das CVSS sind daher drei Bereiche von Interesse:

- Grundlegende Metriken (Base Metrics): die spezifischen Eigenschaften einer Schwachstelle – dazu gehören unter anderem der Angriffsvektor, die Rechte, die ein Angreifer benötigt, um die Schwachstelle auszunutzen, und die Menge der Daten, die auf dem Spiel stehen.

- Zeitliche Metriken (Temporal Metrics): CVSS-Messgrößen wie die Entwicklungszeiten von Exploits oder die Dauer bis zur Bereitstellung von Patches.

- Umgebungsmetriken (Environmental Metrics): Eigenschaften der jeweiligen Umgebung, zum Beispiel die Sicherheitskontrollen.

Kurz gesagt: Mit dem EPSS-Modell, das uns Informationen über Bedrohungsakteure und Wahrscheinlichkeitswerte zu den Bedrohungen liefert, können wir die dringendsten Schwachstellen priorisieren. Das CVSS wiederum verrät uns, wie gefährlich eine bestimmte Schwachstelle ist, wenn sie ausgenutzt wird.

Das EPSS ist die neuere Methode, und es zeichnet sich bereits jetzt, in der Frühphase, ab, dass sie die älteren CVSS-Modelle übertrifft – was offenbar daran liegt, dass das EPSS-Modell mit seinem Schwerpunkt auf der Priorisierung von Schwachstellen über eine bloße Prognose des Incident-Schweregrads hinausgeht.

Aus demselben Grund – eben weil das EPSS noch relativ neu ist – dürfte ein hybrider Ansatz, der CVSS und EPSS kombiniert, am besten geeignet sein. Im Zuge der weiteren technologischen Entwicklung und der damit einhergehenden Weiterentwicklung dieser Methoden werden Unternehmen die Wirksamkeit ihrer Abwehr von Cyberbedrohungen immer wieder auf den Prüfstand stellen müssen. Zum Glück stehen sie mit dieser Herausforderung nicht alleine da.

Dieser Beitrag stellt nicht unbedingt den Standpunkt, die Strategie oder die Meinung von Splunk dar.

Autor: Muhammad Raza ist Fachautor für Technologiethemen, seine Spezialgebiete sind Cybersicherheit, Softwareentwicklung, maschinelles Lernen und KI.

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.