Strategien zur Reduzierung von Reputationsrisiken

Wie wichtig es ist, den guten Ruf zu wahren, weiß jedes Unternehmen. Und auch, wie schwer es ist, ihn wiederherzustellen – ganz gleich, ob ein etwaiger Rufschaden selbst- oder fremdverschuldet war. Umso wichtiger also, dass entsprechende Risiken von vornherein so gering gehalten werden wie möglich. Nun sind wir hier ja bei Splunk, daher nähern wir uns dem Thema aus Sicht von textbasierten Daten und sicherheitsbezogenen Faktoren an. Dass es daneben etwa auch operative Risiken und insbesondere im Finanzsektor auch Investitionsrisiken gibt, die sich in der Reputation niederschlagen können, ist natürlich vollkommen klar. Doch diese Faktoren wollen wir hier einmal ausklammern (und uns womöglich an anderer Stelle damit beschäftigen).

Adressierbare Risikofaktoren

Im Folgenden beleuchten wir vier Kernbereiche und mit diesen verbundene Maßnahmen, die für Reputationsschutz im Kontext unserer Betrachtung des Thema von Bedeutung sind. Die dabei genannten Beispiele beziehen sich zwar vornehmlich auf den Finanzsektor, de facto relevant sind sie aber für Branchen.

Betrug

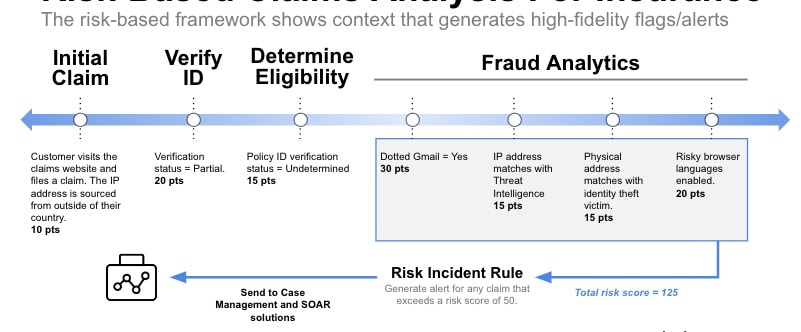

Die Erkennung und Mitigierung von Betrugsrisiken, die von externen Akteuren ausgehen, ist eine der wichtigsten Kernsäulen in puncto Reputationsschutz. Denn diese Risiken sind äußerst eng mit dem guten Ruf verbunden. Oder würdet Ihr bedenkenlos Geschäfte mit einem Unternehmen treiben, das für eine hohe Betrugsrate bekannt ist? Ein zügig umsetzbarer Ansatz besteht in diesem Kontext darin, zu sämtlichen Interaktionen Zeitreihen-Textdaten wie Logs, API-Ausgaben und Streaming-Daten zu erfassen und mithilfe der Splunk Processing Language (SPL) Analyseregeln einzurichten, die über Schwellenwerte auf potenzielle Probleme aufmerksam machen. Anhand von Risikobewertungen lassen sich diese Regeln zudem noch präzisieren. Übersteigt die Summe dieser Werte dann einen bestimmten Schwellenwert, ist sehr wahrscheinlich von Betrug auszugehen, sodass entsprechende Maßnahmen eingeleitet werden können. Nachfolgend ein Beispiel dafür, wie der entsprechende Ablauf aussehen kann:

Eine ausführliche Beschreibung aller Einzelschritte für diesen Prozessablauf findet Ihr in diesem Blog zum Thema Erkennung moderner Finanzkriminalität.

Ein wichtiger Ansatzpunkt zur Prävention von Betrug durch externe Akteure liegt in Szenarien rund um den Diebstahl und Missbrauch von Konten. Methodiken, anhand derer sich diese punktgenau identifizieren und mit einer proaktiven Reaktion verknüpfen lassen, tragen nicht nur auf äußerst effektive Weise zum Reputationsschutz bei, sondern sind auch erstaunlich kosteneffizient. Für die beiden damit verbundenen Use Cases steht mit der Splunk App for Fraud Analytics zudem ein leistungsstarkes Tool zur Verfügung, das im Rahmen von Splunk Enterprise Security kostenlos genutzt werden kann.

Wer betrügerische Aktivitäten frühzeitig aufdecken kann, hat bereits einen wichtigen Schritt zur Reduzierung von Reputationsrisiken gemacht. Von hier aus geht es jedoch direkt weiter.

Informationssicherheit

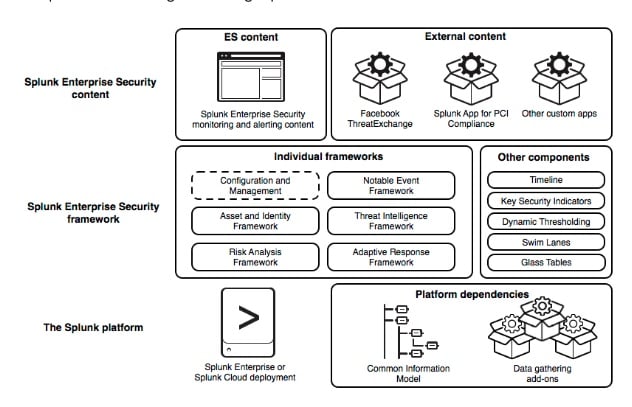

Für die meisten Unternehmen ist Informationssicherheit (oder kurz InfoSec) als Teilbereich ihres Security Operations Center (SOC) Usus. Das für ihre Gewährleistung wohl wichtigste Toolset im Arsenal des SOC bildet eine moderne Lösung für Security Information and Event Management (SIEM). Modern bedeutet hier, dass die Lösung skalierbar, höchst performant und für sämtliche Anforderungen der bisweilen Hunderten Mitglieder des SOC-Teams geeignet ist. Hierzu umfasst es Funktionen zur einfachen Erfassung von Zeitreihendaten in beliebigem Format ebenso wie Integrationen mit diversen Quellen für Threat Intelligence, außerdem out-of-the-box einsatzbereite und flexibel anpassbare Dashboards. Weiter zeichnet es sich durch regelmäßige Updates zu relevanten Events aus, ist mit den Lösungen anderer Security-Anbieter integrierbar und bietet verschiedenste weitere Features, die von Asset- und Identitätsmanagement über Workflows für spezifische Use Cases und nutzerseitig definierbaren Speicher zur Erkennung aktiver persistenter Bedrohungen bis hin zu diversen Alerting-Fähigkeiten inklusive Nutzung von SOAR-Produkten reichen, mittels derer sich Playbooks zur automatisierten Incident Response einrichten lassen.

Abdecken lässt sich diese enorme Bandbreite an Anforderungen mit Splunk Enterprise Security. Und nicht nur das: Die Lösung umfasst auch ein Framework für Risk-Based Alerting (RBA), das dabei hilft, kritische Sicherheitsbedrohungen aufzuspüren und dabei Falsch-Positiv-Meldungen zu reduzieren. Möglich wird dies durch die Ermittlung von Risikowerten für relevante Events, die in einem Risikoindex aggregiert werden. So kann ein Risiko-Schwellenwert definiert werden, bei dessen Überschreitung eine Warnmeldung ausgelöst wird. Die zentralen Eckdaten eines modernen SIEM-Systems bildet eine flexiblen Architektur sowie eine Reihe weiterer Komponenten, wie im nachfolgenden Schaubild gezeigt.

Nun mag man sich fragen, was all dies mit Reputationsschutz zu tun hat. Tatsächlich eine ganze Menge. Denn der Schutz der Ressourcen des Unternehmens vor Bedrohungen aus dem Netzwerk bildet einen ganz entscheidenden Puzzlestein bei der Reduzierung von Risiken für Reputationsschäden. Mit einer Security-Lösung, die die diversen Aspekte rund um die Handhabung von Bedrohungsszenarien adäquat adressiert, hilft dabei, schwerwiegende Sicherheitsvorfälle auf ein Minimum zu reduzieren und Gefahrenherde proaktiv anzugehen, bevor sie zu einem noch größeren Problem auswachsen können. Abschließend wäre zu diesem Punkt noch zu erwähnen, dass eine SIEM-Lösung zur Stärkung der Sicherheit zwar zentral ist, doch nur, wenn sie ausreichend skalierbar ist und ihr Feature-Set auch wirklich in vollem Umfang zum Einsatz gebracht wird.

Insider-Bedrohungen

Die bis hierhin besprochenen Maßnahmen zur Betrugsprävention und Stärkung der Sicherheit richteten sich an Faktoren, die den Ruf des Unternehmens von externer Seite her schädigen können. Diese können jedoch nur wenig ausrichten, wenn es innerhalb des Unternehmens Akteure gibt, die ihre im Vergleich mit Außenstehenden deutlich weiter reichenden Möglichkeiten für böswillige Zwecke nutzen. So wäre es etwa möglich, dass diese in unbeobachteten Momenten an ein System gehen, von dem sie große Datenmengen auf ein externes Medium laden können. Dieses wiederum könnten sie dann an ein anderes System anschließen, das die Daten an einen externen Speicher übermittelt. Man möchte zwar meinen, dass das Methoden von vor zwanzig Jahren seien. Doch auch heute sind diese noch genauso gang und gäbe wie damals. Wer also internen Datenlecks oder betrügerischen Handlungen von Insidern keinen Riegel vorschiebt, tut seinem Ruf womöglich nicht gerade einen Gefallen.

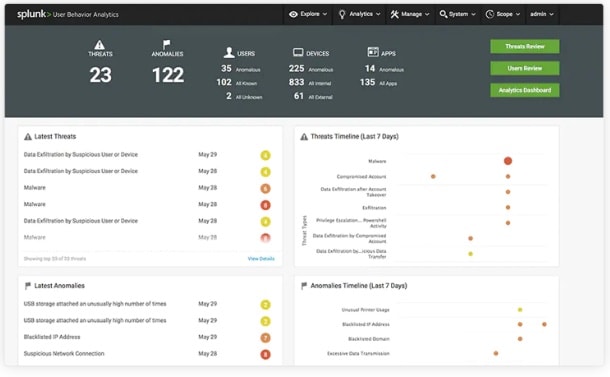

Einige der in den Punkten zu Betrugsprävention und Informationssicherheit erläuterten Maßnahmen können zwar auch hier dazu beitragen, böswillige Akteure und ihre Aktivitäten aufzudecken, bevor sie zu einer echten Bedrohung werden. Allerdings gibt es dazu auch noch bessere Mittel und Wege. So etwa das Baselining von Insider-Verhalten. Hierbei wird ein Basiswert für das Verhalten Mitarbeitern und Auftragnehmern (bzw. Insidern) definiert, der dann anhand von Unsupervised Machine Learning mit Verhaltensweisen abgeglichen wird, die als Bedrohung gelten. Dabei lässt sich zudem die Erkennung automatisieren, indem einfache Regeln zur Risikoidentifikation anhand von Machine Learning verfeinert werden. Dies ermöglicht es, Falsch-Positiv-Meldungen bis auf Ebene einzelner Benutzer zu reduzieren. Konzepte dieser Art werden heute unter dem Begriff User Behavior Analytics (UBA) zusammengefasst.

Unser Portfolio umfasst eine UBA-Lösung, die exakt so arbeitet wie gerade beschrieben. Dabei ist sie zudem mit Splunk ES integrierbar, liefert dem SOC so umfassende Monitoring-Ansichten für Insider- und Outsider-Bedrohungen gleichermaßen. Dank der Möglichkeit zur Einbindung von SOAR-Produkten lassen sich dabei zudem Playbooks ausführen, anhand derer Maßnahmen zur Mitigierung automatisiert werden können. Hierdurch wird eine effektive Erkennung von Insider-Bedrohungen möglich – ein wichtiger weiterer Schritt auf dem Weg zur Minimierung von Reputationsrisiken.

Social Media

Bei den vorherigen drei Punkten ging es um Reputationsrisiken im Zusammenhang mit Betrug und Sicherheitsverletzungen durch böswillige Akteure. Nicht unerheblich sind aber auch die Risiken, die Social Media für den guten Ruf bedeuten. Denn schließlich kann dort jeder quasi nach Belieben auch falsche Behauptungen gegen ein Unternehmen kolportieren. Fehlt es nun an entsprechendem Monitoring, bleiben diese womöglich sogar unbemerkt, können also auch nicht zeitnah entkräftet werden. Einer Vielzahl der Posts in Social Media liegen textbasierte Zeitreihendaten in unstrukturierter Form zugrunde. Im Hinblick auf deren Erfassung und Auswertung sind die Produkte von Splunk äußerst leistungsfähig. So lassen sich mit ihnen etwa Streams einrichten, anhand derer Daten etwa aus Twitter, Facebook oder Instagram eingelesen und dann auf bestimmte Keywords oder Tags analysiert werden können, um festzustellen, ob weitere Maßnahmen vonnöten sind. Diese Art der Textauswertung ist allerdings eher eine Grundfunktion, gibt es sie doch schon seit mehr als 10 Jahren.

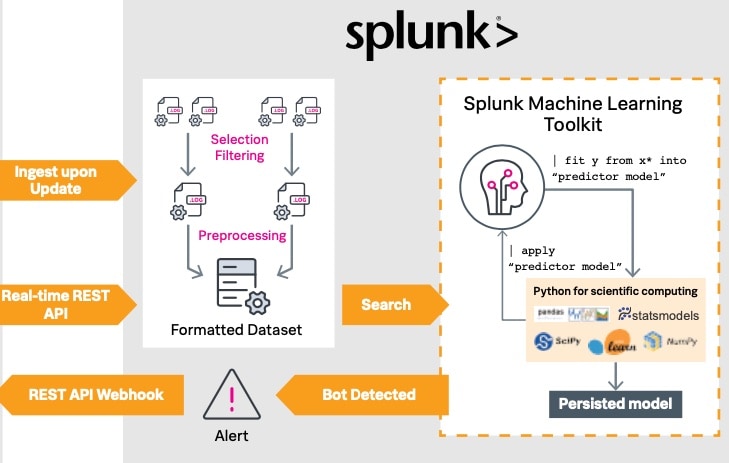

Von Menschen verfasste Social-Media-Posts lassen sich mit den heutigen Möglichkeiten zur Automatisierung recht einfach aufspüren. Problematischer wird es dagegen bei Bots, die in der Lage sind, rufschädigende Falschinformationen an laufendem Band zu verbreiten. Erkennen lassen sich diese aber ebenfalls. Dies anhand eines speziellen Verfahrens auf Basis von Machine Learning, mit dessen Hilfe Bots klassifiziert werden können. Kombiniert mit passendem Reporting kann dann adäquat auf sie reagiert werden. Eine schrittweise Anleitung dazu, wie sich dies in Splunk umsetzen lässt, findet ihr in unserem kostenlosen E-Book Bringing the Future Forward unter dem Kapitel „Real-Time Social Media Bot Moderation Solutions“.

Mit der obigen Beschreibung gehen wir womöglich etwas zu weit ins Technische. Allerdings ging es dabei auch mehr darum, zu zeigen, dass das tatsächlich machbar ist. Das besondere an dieser Methodik ist, dass man damit zuverlässlig feststellen kann, ob Falschinformationen oder andere rufschädigende Behauptungen von einem Bot oder einem Menschen verbreitet werden.

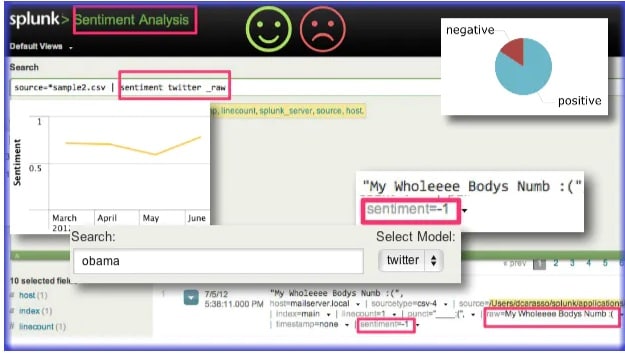

Ein weiterer Aspket ist die Sentiment-Analyse in Social Media. Wenn sich Menschen negativ über ein Unternehmen oder Produkt äußern, leidet die logischerweise Reputation. Solche Meinungsäußerungen sollten erkannt werden. Dies lässt sich beispielsweise beispielsweise lösen, indem die zugehörigen Zeitreihendaten in Splunk Enterprise/Cloud eingespeist und dann die einzelne Events mit Keywords abgeglichen werden, die Lookups als positiv oder negativ bewertet werden. Geht die Gesamttendenz dann in Richtung negativer Äußerungen tendiert, kann eine Warnmeldung ausgelöst, um dann die passenden Maßnahmen einzuleiten. Wie dies im Einzelnen funktioniert, könnt ihr euch über eine unserer älteren Apps namens Sentiment Analysis ansehen, die in Splunkbase zum Download zur Verfügung steht.

Inzwischen gewinnt jedoch die Verarbeitung natürlicher Sprache immer mehr an Bedeutung. Denn Meinungsäußerungen liegen immer häufiger nicht als Text vor, sondern werden in gesprochener Form etwa in Podcasts zum Ausdruck gebracht. In Splunkbase haben wir hierfür eine App namens NLP Text Analytics im Angebot, mit der sich Sentiment-Analysen auch auf gesprochene Sprache anwenden lassen.

Ein letzter wichtiger Punkt im Social-Media-Kontext betrifft das Monitoring von Nachrichten, Feeds und Distributionskanälen. HIerbei geht es darum, Erwähnungen des eigenen Unternehmens, seine Stakeholder oder Produkte zu ermitteln, um auf potenziell rufschädigende Berichte reagieren zu können. In Splunk besteht hierfür schon seit Längerem die Möglichkeit, RSS-Feeds von verschiedenen Kanälen in die Lösung einzuspeisen. Ein entsprechendes App-On zur Erfassung von RSS-Feeds steht in Splunkbase zur Verfügung. Diese Methode ist zwar nicht gerade die Neueste, doch funktioniert sie auch heute noch recht zuverlässig. Wichtig zu beachten ist dabei nur, dass viele Informationsquellen nicht mehr RSS, sondern Streaming- oder REST-basierte APIs (häufig als kostenpflichtigen Service) nutzen, um ihre Feeds zu erfassen. Die zugehörigen Informationen sind jedoch ebenfalls unstrukturierte oder strukturierte Zeitreihendaten, die mit den oben beschriebenen Verfahren zur Erkennung von Bots und Falschinformationen sowie zur Sentiment-Analyse in die Produkte von Splunk eingespeist werden können. Reputationsschäden infolge unerwarteter Fehler können zwar auch damit nicht verhindert werden. Durch die Erkennung von verbreiteten Informationen und eine angemessene Reaktion darauf können wir Risiken für Rufschädigungen aber zumindest eindämmen.

Fazit

Ganz grundsätzlich sollte jedes Unternehmenn ins Auge fassen, sich anhand passender Tools und Verfahren besser gegen Risiken für Reputationsschäden abzusichern. Die hier aufgeführten Punkte zu Betrugsprävention, Informationssicherheit, Erkennung von Insider-Bedrohungen und Social-Media-Analysen bilden wichtige Ausgangspunkte auf dem Weg dorthin. Als vollständig ist diese Liste allerdings nicht anzusehen, da laufend neue Faktoren, die mit Reputationsrisiken in Zusammenhang stehen können. Ein solides Fundament liefern die entsprechenden Maßnahmen aber dennoch in diesem Kontext. Und nicht nur das: Mit ihnen wird durchgängiges Monitoring für verschiedene Informationskanäle implementiert, die auch für Use Cases im Kontext der inzwischen in vielen Löndern gesetztlich vorgeschriebenen KYC-Prüfung (Know Your Customer) relevant sind. Erfolgreich umsetzen lässt sich all dies allerdings nur unter der Prämisse einer engen Verzahnung von Menschen, Prozesse und Technologie. Wer sich jedoch mit allen Facetten rund um das Monitoring von Reputationsrisiken befasst, ist hier jedoch klar auf dem richtigen Weg. Aufbauend auf dieser Einfühung ins Thema bieten sich zudem auch schon die nächsten Schritte an. So etwa an Risikoeinstufungen für jeden der hier besprochenen Punkte sowie die Bestimmung, auf Grundlage welcher Faktoren diese herabgesetzt werden können, oder die Ermittlung von Aufwärts- und Abwärtstrends im Rahmen von Sentiment-Analysen. Das dafür nötige Rüstzeug habt ihr jetzt jedenfalls an der Hand.

Viel Spaß beim Splunken!

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.