Splunk Security-Tipps für Apache Log4j (CVE-2021-44228)

Aktualisiert um 12:15 Uhr PT, 14.12.21

Apache hat vor kurzem eine kritische Schwachstelle in der Remote-Code-Ausführung bekanntgegeben, die mindestens Apache Log4j 2 (Versionen 2.0 bis 2.14.1) betrifft. Diese Schwachstelle wird von Mitre als CVE-2021-44228 mit dem höchsten Schweregrad von 10.0 eingestuft. Die Sicherheitslücke ist bei Sicherheitsforschern auch als Log4Shell bekannt. Wenn diese Schwachstelle ausgenutzt wird, können Angreifer möglicherweise die vollständige Kontrolle über das betroffene System übernehmen.

Log4j 2 ist eine weit verbreitete Open-Source-Drittanbieter-Protokollbibliothek für Java, die in Softwareanwendungen und -diensten eingesetzt wird.

Splunk prüft derzeit die Auswirkungen auf die von uns unterstützten Produkte und evaluiert Optionen für Abhilfemaßnahmen und/oder zur Schadensbegrenzung. Die folgenden Tabellen enthalten aktuelle Hinweise zu unseren Produkten. Diese Produkte werden getrennt nach On-Premise- und Cloud-Produkten erfasst

Um tagesaktuelle Informationen und Unterstützung sowie individuelle Beratung zu erhalten, können Splunk-Kunden über die Standardkanäle Support-Tickets einreichen.

Zusammenfassung der Auswirkungen für Splunk Enterprise und Splunk Cloud

Die Kernfunktionen von Splunk Enterprise verwenden Log4j Version 2 nicht und sind daher nicht betroffen. Wenn Data Fabric Search (DFS) verwendet wird, hat dies Auswirkungen, da diese Produktfunktion Log4j nutzt. Wenn diese Funktion nicht verwendet wird, gibt es keinen aktiven Angriffsvektor im Zusammenhang mit CVE-2021-44228. Eine Anleitung, mit der ihr feststellen könnt, ob ihr DFS verwendet, findet ihr im Abschnitt „Entfernen von Log4j Version 2 aus Splunk Enterprise“ weiter unten.

Alle neueren Nicht-Windows-Versionen von Splunk Enterprise enthalten Log4j Version 2 für die DFS-Funktion. Die Windows-Versionen von Splunk Enterprise enthalten Log4j-Version 2 nicht. Kunden können die Anleitung im Abschnitt „Entfernen von Log4j Version 2 aus Splunk Enterprise“ weiter unten befolgen, um diese Pakete vorsichtshalber zu entfernen. Offizielle Patches, die die Log4j-Pakete aktualisieren und die Schwachstelle in allen Nutzungsszenarien beheben, sind verfügbar und in der Tabelle unten für Version 8.1 und 8.2 verlinkt. Diese Patches sind die bevorzugte Methode zur Behebung von CVE-2021-44228 in Splunk Enterprise

Splunk Cloud ist von CVE-2021-44228 nicht betroffen. Mögliche Auswirkungen auf von Splunk unterstützte Anwendungen, die auf Splunk Enterprise oder Splunk Cloud installiert sind, findet ihr in den Tabellen unten.

Betroffene Produkte

Von diesen Produkten ist bekannt, dass sie von CVE-2021-44228 betroffen sind.

| Produkt | Cloud/On-Premise | Betroffene Versionen | Gefixte Versionen | Workaround |

| Splunk Add-On for Java Management Extensions | Beide | 5.2.0 und älter | 5.2.1 | noch offen |

| Splunk Add-On für JBoss | Beide | 3.0.0 und älter | 3.0.1 | noch offen |

| Splunk Add-On für Tomcat | Beide | 3.0.0 und älter | 3.0.1 | noch offen |

| Data Stream Processor | On-Premise | DSP 1.0.x, DSP 1.1.x, DSP 1.2.x | Ausstehend | noch offen |

| IT Essentials Work | Beide | 4.11, 4.10.x (nur Cloud), 4.9.x | 4.11.1, 4.10.3, 4.9.5, 4.7.3, weitere Versionen, deren Veröffentlichung Anfang dieser Woche bevorsteht | noch offen |

| IT Service Intelligence (ITSI) | Beide | 4.11.0, 4.10.x (nur Cloud), 4.9.x, 4.8.x (nur Cloud), 4.7.x, 4.6.x, 4.5.x | 4.11.1, 4.10.3, 4.9.5, 4.7.3, weitere Versionen, deren Veröffentlichung Anfang dieser Woche bevorsteht | noch offen |

| Splunk Connect für Kafka | On-Premise | 2.0.3 | 2.0.4 | Die gepatchte Version wurde am 11.12.21 veröffentlicht. |

| Splunk Enterprise (einschließlich Instanztypen wie Heavy Forwarders) | On-Premise | Alle unterstützten Nicht-Windows-Versionen von 8.1.x und 8.2.x nur, wenn DFS verwendet wird. Siehe „Entfernen von Log4j aus Splunk Enterprise“ weiter unten für Hinweise zu nicht unterstützten Versionen. | 8.1.7.1, 8.2.3.2 | Siehe den Abschnitt „Entfernen von Log4j aus Splunk Enterprise“ weiter unten. |

| Splunk Enterprise Amazon Machine Image (AMI) | On-Premise | Siehe Splunk Enterprise | 8.2.3.2- veröffentlicht im AWS Marketplace | noch offen |

| Splunk Enterprise Docker Container | On-Premise | Siehe Splunk Enterprise | Ausstehend | noch offen |

| Splunk Logging Library für Java | On-Premise | 1.11.0 | 1.11.1 | noch offen |

| Stream Processor Service | Cloud | Aktuell | Ausstehend | noch offen |

--

Produkte, die keine Schwachstelle aufweisen

Die Untersuchung hat ergeben, dass diese Produkte nicht von CVE-2021-44228 betroffen sind.

- Admin Config Service

- Analytics Workspace

- Behavior Analytics

- Dashboard Studio

- Developer Tools: AppInspect

- Enterprise Security

- Intelligence Management (TruSTAR)

- KV-Service

- Mission Control

- MLTK

- Operator für Kubernetes

- Security Analytics für AWS

- SignalFx Smart Agent

- SOAR Cloud (Phantom)

- SOAR (On-Premises)

- Splunk Application Performance Monitoring

- Splunk Augmented Reality

- Splunk Cloud Data Manager (SCDM)

- Splunk Connect für Kubernetes

- Splunk Connect für SNMP

- Splunk Connect für Syslog

- Splunk DB Connect

- Splunk Enterprise Cloud

- Splunk Infrastructure Monitoring

- Splunk Log Observer

- Splunk Mint

- Splunk Mobile

- Splunk Network Performance Monitoring

- Splunk On-Call/Victor Ops

- Splunk Open Telemetry Distributions

- Splunk Profiling

- Splunk Real User Monitoring

- Splunk Secure Gateway (Spacebridge)

- Splunk Synthetics

- Splunk TV

- Splunk Universal Forwarder (UF)

- Splunk User Behavior Analytics (UBA)

Entfernen von Log4j Version 2 aus Splunk Enterprise

Die Anleitung in diesem Abschnitt ist für den Fall gedacht, dass Splunk Enterprise nicht mit den offiziellen Patches für Version 8.1 und 8.2 aktualisiert werden kann.

Wenn die Splunk-Enterprise-Instanz DFS nicht nutzt, stellen diese Bibliotheken keinen aktiven Angriffsvektor dar. Vorsichtshalber könnt ihr die unbenutzten jar-Dateien und Verzeichnisse in den folgenden Pfaden von euren Splunk-Enterprise-Instanzen entfernen:

- $SPLUNK_HOME/bin/jars/vendors/spark

- $SPLUNK_HOME/bin/jars/vendors/libs/splunk-library-javalogging-*.jar

- $SPLUNK_HOME/bin/jars/thirdparty/hive*

- $SPLUNK_HOME/etc/apps/splunk_archiver/java-bin/jars/*

Nach dem Entfernen dieser jar-Dateien könnte ein Administrator beim Start von Splunk Fehler in Bezug auf die Dateiintegrität erkennen, die sich auf diese jar-Dateien beziehen. Solche Fehler sind erwartbar, da ihr die unbenutzten jar-Dateien als Workaround entfernt. Diese Fehlermeldungen können also ignoriert werden.

jar-Dateien, die denselben Dateinamen wie die Dateien in den oben genannten Verzeichnissen haben, aber in anderen Verzeichnissen auf euren Splunk-Instanzen gefunden werden, stammen wahrscheinlich aus dem normalen Splunk-Betrieb (z.B. der Replikation von Search Head Bundles) und werden sicher gelöscht. Wenn in der App splunk_archiver jar-Dateien zurückkommen, könnt ihr das mit der Deaktivierung der standardmäßigen Bucket-Copy-Trigger-Suche in dieser App verhindern.

* Da ein Splunk Heavyweight Forwarder (HWF) eine vollständige Kopie von Splunk Enterprise mit aktivierter Weiterleitung ist, können die oben genannten Maßnahmen auch auf HWF-Instanzen angewendet werden

Feststellen, ob DFS verwendet wird

Um festzustellen, ob die Distributed Fabric Search verwendet wird, könnt ihr die folgende Abfrage von einem Splunk Search Head aus starten:

| history | search search=*dfsjob* | rex field=search "(?P<dfs_cmd>\|\s*dfsjob)" | search dfs_cmd=* and search!=*eval* | where len(dfs_cmd) > 0

Wenn die obige Suche Ergebnisse liefert, ist DFS aktiviert und es wurden Suchvorgänge mit dieser Funktion durchgeführt. Ihr könnt auch nach dem Parameter „disabled=false“ in der server.conf suchen, um festzustellen, ob DFS aktiviert ist.

Feststellen, ob Hadoop Data Roll verwendet wird

Obwohl die Hadoop Data Roll (Archivierungsfunktion) keinen aktiven Angriffsvektor darstellt, sollten Benutzer, die diese Funktion nicht nutzen, die Log4j-Dateien vorsichtshalber entfernen. Um festzustellen, ob diese Funktion genutzt wird, könnt ihr die folgende Abfrage von einem Splunk Search Head aus starten:

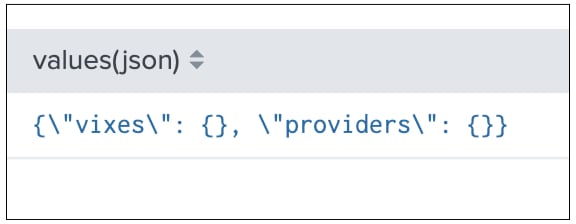

index=_internal source=*/splunk_archiver.log | rex field=_raw "json=\"(?P<json>.*)\"" | chart values(json)

Wenn die obige Suche Folgendes ergibt, wird Hadoop Data Roll NICHT verwendet:

Nicht-unterstützte Versionen von Splunk Enterprise

Nur die DFS-Funktionalität von nicht unterstützten Versionen von Splunk Enterprise, die DFS enthalten (Version 8.0 und neuer), ist von CVE-2021-44228 betroffen. Die obige Anleitung zum Entfernen kann auch auf diese Versionen angewendet werden. Splunk hat einen offiziellen Patch für die unterstützten Versionen 8.1.7.1 und 8.2.3.2 bereitgestellt

Quellen & weitere hilfreiche Splunk-Ressourcen

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44228

- https://logging.apache.org/log4j/2.x/security.html

- Log4Shell – Erkennung von Log4j 2 RCE mit Splunk

- Supplementary Security Advisory for Splunk Apps/Add-ons

- Log4Shell - Detecting Log4j Vulnerability (CVE-2021-44228) Continued

- Englische Version dieses Blog-Artikels

Change Log

- 11.12.2021: Erster Sicherheitshinweis

- 11.12.2021: Advisory um zusätzliche Produkte ergänzt, die als nicht angreifbar bestätigt wurden, darunter Admin Config Service, Behavioral Analytics, Data Manager, Enterprise Security, Intelligence Management (TruSTAR), KV Service, Mission Control, Phantom (On Premises), Security Analytics für AWS, SOAR Cloud (Phantom), Splunk Connect für Syslog, Splunk Mobile, Splunk OpenTelemetry Distributions, Splunk Operator für Kubernetes, Splunk Secure Gateway (Spacebridge) und Splunk TV

- 12.12.2021: Advisory um weitere Produkten ergänzt, die als nicht angreifbar bestätigt wurden, darunter Splunk Mint, Splunk Connect für SNMP, SignalFX Smart Agent und Splunk Forwarders (UF/HWF). Bestätigte Sicherheitslücke in den Produkten Splunk DB Connect, Splunk Connect für Kafka, Add-On: Tomcat, Add-On: Java Management Extension und Add-On: JBoss

- 12.12.2021: Hinweis für DB Connect entfernt (war nie betroffen). Offizielle Produktnamen für UF, UBA, Phantom (On-Premises), HWF hinzugefügt. Advisory um weitere Produkte ergänzt, die als nicht angreifbar bestätigt wurden, darunter Splunk Connect für Kubernetes

- 12.12.2021: Advisory um weitere Produkte ergänzt, die als nicht angreifbar bestätigt wurden, darunter Splunk SDKs. Bestätigte Sicherheitslücke im Produkt Splunk Logging Library for Java. Zeitplan für gefixte Version für ITSI aktualisiert. 8.2.3.2 in der erwarteten Version von Splunk Enterprise hinzugefügt

- 13.12.2021: Advisory aktualisiert, um die Integration von Hadoop (Hunk) als Risikovektor für Splunk Enterprise zu entfernen. Gefixte Version 4.11.1 für ITSI hinzugefügt. Bestätigte Sicherheitslücke im Produkt IT Essentials Work und gefixte Version 4.11.1 hinzugefügt

- 13.12.2021: Gefixte Version 4.10.3 für ITSI und IT Essentials Work hinzugefügt. Betroffene Versionsnummern für das Java Management Extensions Add-on korrigiert

- 13.12.2021: Gefixte Version 4.9.5 für ITSI und IT Essentials Work hinzugefügt. Link zum Patch für Splunk Enterprise 8.1.7.1 hinzugefügt

- 13.12.2021: Link zum Patch für Splunk Enterprise 8.2.3.2 und zusätzliche Informationen zur Behebung von Schwachstellen in früheren Splunk-Enterprise-Versionen durch Entfernen von Log4j jar-Dateien hinzugefügt

- 14.12.2021: Die offiziellen Namen der betroffenen Add-ons wurden berichtigt. Gefixte Version für Splunk Enterprise AWS AMI, Splunk Add-on for JBoss, Splunk Add-on for Tomcat und Splunk Add-on for Java Management Extensions hinzugefügt. Zusätzliche gefixte Versionen für ITSI und Splunk Essentials Work hinzugefügt

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.