包括的な可視化を実現

Splunk Enterprise Security (ES) Essentialsでは、AI支援機能を備えたSplunkのデータ活用プラットフォームにより、あらゆるソースから大規模かつシームレスにデータを取り込み、正規化して分析することで、環境全体を比類のないほど包括的に可視化できます。さらに、統合サーチとFederated Analytics機能により、セキュリティチームはどのような場所にあるデータからでもインサイトをすばやく獲得できます。

コンテキストを踏まえた高精度の検出

従来のSIEMと異なり、Splunk Enterprise Security Essentialsでは、リスクベースアラート(RBA)によってアラートの量を最大で90%も削減できるため、常に最も差し迫った脅威に集中できます。統合された脅威インテリジェンスによる補強によって調査を迅速化し、さらにCisco Talosの脅威インテリジェンスを追加コストなしで活用できます。

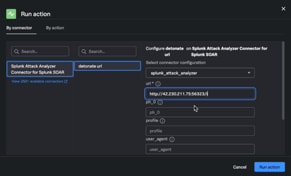

運用の効率化

単一のプラットフォームに、脅威検出、アラートのトリアージ、脅威インテリジェンス、調査、対応、ケース管理を統合しています。さらに、Splunk ES EssentialsをネイティブのSOARおよびUEBAによって拡張することで、AIを活用した最高度に包括的なセキュリティ運用が実現します。

お客様事例

セガサミーホールディングス、セキュリティインシデント対応や日常的な調査業務にSplunk EnterpriseおよびSplunk Enterprise Securityを採用、幅広い用途にログを活用

フィルターをうまく活用し、調査したい情報にたどり着きやすくなっており、検索した場合でも結果が早く表示されるため、調査時には大いに役立っています

お客様事例

Progressive社:Splunkで顧客と収益を保護

リスクベースアラートがあれば、大量のイベントをつなぎ合わせて、環境に対するリスクのストーリーを作ることができます

Splunkのカスタマイズ性の高さは非常に重要です。このツールには限界がありません。市場には数多くのソリューションがあるなかで、私の知る限り、これほどカスタマイズ性の高いソリューションは他にないのです

お客様事例

Splunkを導入したことでエコシステムの可視性が大幅に向上し、ファニーメイが仲介する個々の取引を始まりから終わりまで確実に追跡、監視しやすくなりました

データの保管場所を問わず、データからインサイトをすばやく獲得

セキュリティ担当者が必要とするデータ管理機能を統合し、さまざまな環境にわたるデータの可視化、アクセス、分析を実現します。効果、効率、セキュリティ態勢を損なうことなく、データフローを制御して、セキュリティとコストに関する要件を遵守できます。

整備された検出ルールを活用

Splunk脅威調査チームが提供する、MITREなどの業界フレームワークに準拠した1,800以上のすぐに使える検出手法を使用して、より迅速に脅威の検出と修復が行えます。ネイティブの自動バージョン管理を使用すれば、検出手法の新しいバージョンを簡単に保存できます。検出手法のバックアップも可能で、ワンクリックで以前のバージョンの検出手法にロールバックすることもできます。

検出エンジニアリング機能を強化

Detection Studio*では、検出ライフサイクルの包括的なエクスペリエンスが実現し、エンジニアは検出ルールをシームレスにテスト、導入、監視できます。MITRE ATT&CK®フレームワークに対応するカバレッジを評価して強化することで、戦術、技法、手順(TTP)の進化に対応し、検出に関するギャップをすばやく補うことができます。

*一部でアルファ版として提供

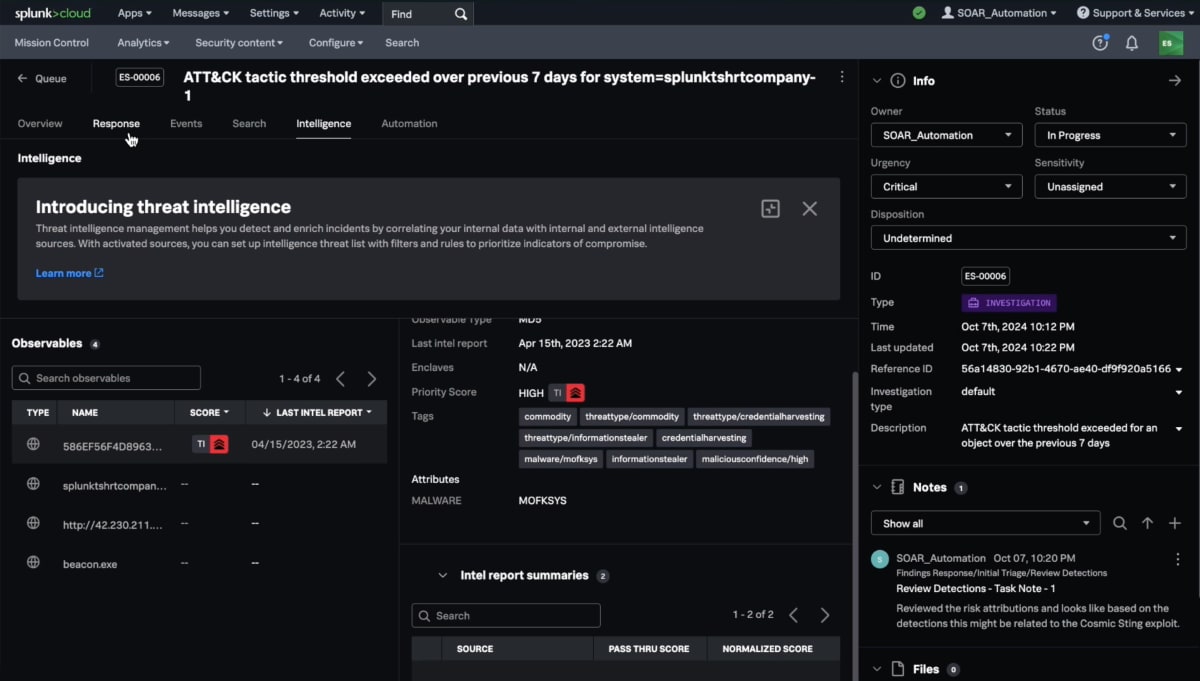

最新の情報集約機能とトリアージ機能を活用

セキュリティに関する一般的なグループ化手法や計算結果(類似エンティティ、累積リスクスコア、MITRE ATT&CKのしきい値など)を基準に、事前に定義したルールに基づいて調査結果を自動的に集約できます。この集約されたビューを使い、アナリストは関連する忠実度の高い調査結果をすべてワンクリックで包括的に把握できます。

コンテキストに基づく優先順位付けを実施

リスクベースアラートは、Splunk Enterprise Securityの相関サーチフレームワークを使い、複数のリスクイベントを1つのリスクインデックスにまとめます。まとめられたイベントが特定の条件を満たすと、単一のリスクNotableイベントになります。これによって、従来のSIEMソリューションでは見逃しかねない、差し迫った脅威に集中的に対応できます。

AIによるガイダンスを即座に取得:クエリー、サマリー、レポートの生成

ワークフローが組み込まれたAIアシスタントが、あらゆるアナリストをサポートします。調査に関するカスタマイズされたガイダンスを瞬時に得られるとともに、クエリー作成は簡素化され、明確なサマリーが生成され、レポート作成が自動化できます。