サイバーセキュリティとは?決定版

サイバーセキュリティは、膨大な数のサイバー攻撃に対する主要な防御線であり、コンピューターやネットワークシステムを侵入や盗難、損傷から保護するための手段です。

攻撃から身を守るために、多くの組織がさまざまなサイバーセキュリティフレームワークを導入しています。これらのフレームワークでは、セキュリティ監査、セキュリティポリシーの策定、サイバーセキュリティツールの選定、セキュリティの状況の継続的な監視などに関するベストプラクティスが定義されています。

この記事では、サイバーセキュリティの進化、組織が直面する一般的なリスクと脅威、サイバーセキュリティ態勢を強化するためのベストプラクティスを紹介します。

サイバーセキュリティとは

サイバーセキュリティとは、コンピューター、サーバー、電子システム、モバイルデバイス、ネットワーク、データを悪意のある攻撃から保護するための対策全体を指します。「ITセキュリティ」と呼ばれることもあります。サイバーセキュリティは特に以下の点で重要です。

- 機密データの保護

- 信頼性の維持

- 事業継続性の確保

サイバーセキュリティが個人や社会にもたらすメリット

サイバー攻撃は時とともに進化しています。当初、マルウェアは嫌がらせをするだけのツールでしたが、その後、ファイルを削除したりソフトウェアを破壊したりして実害をもたらすコードスニペットへと進化しました。そして近年では、以下のようにさらに悪質になっています。

- PCをDDoSボットネットの「ゾンビ」メンバーにする

- ファイルを暗号化し、それを復元するための鍵と引き換えに身代金を要求する

- コンピューターに密かにソフトウェアをインストールする

たとえば、今日多く出回っているマルウェアの1つに、ユーザーが気づかないうちに仮想通貨マイニングソフトウェアを実行するものがあります。

サイバーセキュリティに不備があると、その影響は技術面以外にも及びます。視野を広げて、サイバーセキュリティが個人や社会にもたらす影響をいくつか見てみましょう。

個人情報の保護

今日、データは成功の鍵を握ります。サイバーセキュリティによって適切な対策を講じれば、個人の機密データ(社会保障番号、銀行口座情報、医療記録など)を、第三者による不正アクセスから保護し、なりすましの被害や金銭的な損害を防ぐことができます。

金融サービスの保護

近年、ビジネスのオンライン化が進み、ノートPCやモバイルデバイスからさまざまな取引を行えるようになりました。サイバーセキュリティによってオンライン取引やオンラインバンキングでの操作を保護すれば、詐欺や金融口座への不正アクセスのリスクを低減し、金融資産を保護できます。

国家の安全保障

電力網、水道、通信ネットワークなどは、国家の基幹インフラです。

これらのインフラで強力なサイバーセキュリティ態勢を構築することで、サイバー攻撃から国の重要な資産を保護できます。対策不足で攻撃が成功すると、社会に大きな混乱を招いたり公共の安全を脅かしたりする可能性があります。

テクノロジーに対する社会的信頼の維持

どのようなデジタルテクノロジーでも、信頼されなければ受け入れられません。たとえばモバイルアプリを選ぶときには、個人情報が保護され、保全性が保証されているかどうかは重要なポイントでしょう。サイバーセキュリティによって効果的な対策を施せば、デジタルサービスやテクノロジーに対する社会的信頼を構築できます。こうした信頼は、スマートシティ、自動運転車、IoT (モノのインターネット)など、安全で信頼性の高いデジタルインフラに依存する新しいテクノロジーの導入に不可欠です。

社会的安定性の維持

サイバーセキュリティは、社会的および心理的に重大な影響を及ぼす可能性のある誤情報の拡散やネットいじめを防ぐためにも役立ちます。サイバーセキュリティを導入してオンライン環境の安全性を高めることで、社会の健全性と安定性の向上につなげることができます。

サイバーセキュリティの進化

サイバーセキュリティの考え方が登場したのは1970年代で、その後急速に普及しました。当時の目的は主に、ウイルス、ワーム、初期のタイプのマルウェアなどの特定の攻撃を検出し、それを阻止するためのツールを開発することでした。

1980年代から1990年代にかけて、こうしたサイバー攻撃はきわめて日常的な存在となり、当初はフロッピーディスクなどのリムーバブルメディアを介して、後に電子メールやWebサイトを通じて仕掛けられる攻撃を食い止めるために、デスクトップ用のセキュリティソフトウェア(Norton AntivirusやMcAfee VirusScanなど)の導入が不可欠になりました。2000年までに出回ったコンピューターウイルスは5万種以上にのぼります。その後もウイルスの種類は爆発的に増え、Symantec社は2008年に100万種を超えたと報告しています。

同時に、サイバーセキュリティも進化し続けています。さまざまな面で連携が進んでいることがその主な理由の1つとして挙げられます。近年では、特定のアクティビティが悪質なものに変化するかどうかを予測するための、AIや機械学習を利用した戦略が注目されています。

さらに、生成AIテクノロジーの普及によってサイバーセキュリティの可能性が大きく広がっています。Splunkが毎年公開している「セキュリティの現状」レポートによると、セキュリティチームの91%が生成AIをすでに導入しています。その用途には、リスクの特定、脅威インテリジェンスの分析、脅威の検出と優先順位付け、セキュリティデータの要約などが含まれます。サイバーセキュリティにおける生成AIの用途について詳しくは、「セキュリティの現状」レポートをご覧ください。

現代のサイバーセキュリティ脅威とセキュリティリスク

リスク、脅威、脆弱性は、互いに密接に関連しているため、混同されがちです。この3つの違いは以下のとおりです。

- 脆弱性は、組織を脅威にさらす要因の1つです。

- セキュリティ脅威は、デジタル資産に損害を与える可能性のある事象を指します。マルウェア、悪質なハッカー、クラウドサーバーの設定ミスはいずれもセキュリティ脅威に該当します。

- セキュリティリスクは、損害が発生する可能性を指します。脅威がリスクになるのは、そこにセキュリティの脆弱性、つまりコンピューターシステムのセキュリティ上の弱点がある場合です。

現代の一般的なサイバーセキュリティ脅威

一般的なセキュリティ脅威には以下のものがあります。

- フィッシング攻撃:ソーシャルエンジニアリングの一種で、攻撃者が他人(多くの場合、金融機関などのサービスプロバイダー)になりすましてユーザーをだまし、ログイン認証情報を聞き出そうとします。成功すると、そのパスワードを使って被害者の銀行口座から預金を引き出すなどの悪事を行います。

- ランサムウェア攻撃:攻撃者がシステムやネットワークに侵入し、ホスト上のファイルを暗号化して、復元するための鍵と引き換えに身代金を要求します。

- ワイヤレス脅威:Wi-Fiネットワークは全般的にセキュリティが低いことで知られています。移動体通信ネットワークでは、データ通信トラフィックの負荷を減らすために、近隣のWi-Fiネットワークを利用することが増えています。そのため、5Gなどのワイヤレスサービスが拡大するにつれて、関連する攻撃リスクも高まっています。

- IoTベースの攻撃:スマートホームやモバイルデバイス、産業用センサー、医療テクノロジーなどのあらゆるIoT機器において、セキュリティ上の欠陥は、攻撃者がネットワークに侵入して機密情報に不正にアクセスするための新たな経路として悪用される可能性があります。

Splunkでは、今日ハッカーに利用されているセキュリティ脅威のTop 50をまとめ、注意すべきことと事例を解説しています。

一般的なセキュリティリスクのタイプ

一般的で特に損害の大きいセキュリティリスクには以下のものがあります。

- 機密データの喪失:機密データとは、組織のネットワーク内にあり攻撃者にとって価値のある、あらゆるデータを指します。たとえば、企業秘密、知的財産、内部文書、電子メール、クレジットカード番号、患者のカルテ、医療データなどが該当します。

- システムやコンピューティングリソースの侵害:マルウェアの感染や、DDoSゾンビ、仮想通貨マイニングボット、スパムリレーとしての悪用などによって、組織内のシステムが悪用されるリスクが含まれます。

- 直接的な金銭的損失:システムが侵害され、攻撃者が企業の金融口座にアクセスできるようになると、大規模な金銭的損失につながるセキュリティリスクが生じます。

(関連記事:リスク選好度とリスク許容度の違い)

最新のサイバーセキュリティツール

ここではっきりと申し上げたいのは、サイバーセキュリティツールを導入するだけでは強力な防御は築けない、ということです。真のセキュリティ対策には、あらゆるセキュリティ領域のエキスパートで構成され、円滑に運用されている最新のSOC (セキュリティオペレーションセンター)が不可欠です。とはいえ、ツールが重要であることに変わりはありません。

サイバーセキュリティインフラに欠かせない強力なサイバーセキュリティツールには、以下のものがあります。

- ファイアウォール:ネットワークトラフィックを監視し、企業とインターネットを隔てる防御壁となるネットワークセキュリティシステムです。攻撃件数の多寡を問わず、セキュリティ防御の最前線として機能します。

- マルウェア対策:一般的にはウイルス対策ソフトウェアとして知られ、通常はクライアントPC上で動作し、トロイの木馬などの悪質なソフトウェアやその他のAPTが不正にインストールされるのを防ぎます。多くの場合、マルウェアは、メールの添付ファイル、悪質なWebサイト、リムーバブルメディアなどを介してPCに侵入します。

- 認証/認可:二要素認証や多要素認証などの次世代の認証テクノロジーを使用するソフトウェアで、異常な行動パターンを検出し、ネットワークへのアクセスを要求するユーザーが正当なユーザーであることを確認します。

- データ暗号化/エンドツーエンド暗号化:保存中のデータや転送中のデータを暗号化して、攻撃者がネットワークに侵入した場合でも被害を最小限に抑えます。

- 侵入テスト/脆弱性スキャン:最新の既知のエクスプロイトを使って組織の防御をすり抜けることができるかどうかをテストし、システムの弱点について警告することで、ネットワークの脆弱性を精査します。

- 侵入検知システム/侵入防止システム:ネットワーク境界で防御し、不審な挙動をリアルタイムで監視して、違反が検出されたときに運用担当者に報告します。

- ネットワーク監視ツール:セキュリティ違反を監視し、デバイスの健全性を検証します。悪質な大量トラフィックや単純なデバイス障害によるダウンタイムを防止できます。

- SIEM (セキュリティ情報/イベント管理):最新のSIEMソリューションは、分散環境全体をリアルタイムで包括的に可視化し、履歴分析機能を提供して、サイバーセキュリティ態勢を強化します。SIEMテクノロジーは組織のレジリエンス向上にも貢献します。

(関連記事:SplunkがSIEM市場のリーダーに10回連続で選出)

サイバーセキュリティ戦略の策定

サイバーセキュリティ戦略を策定するには、まず組織のサイバーセキュリティ環境を理解してから、セキュリティ態勢の改善策を考えます。

サイバーセキュリティ環境・戦略を理解する

サイバーセキュリティ環境・戦略と関連するサイバー脅威を理解するための主な手順は以下のとおりです。

- 組織の資産マップを作成する:組織内のすべてのコンピューティングシステムとデータを洗い出します。

- システムとデータストアをランク分けする:機密度とビジネス運用における重要度に基づいて分類します。

- 計画を立ててツールを選定する:ランクごとにシステムを保護および監視するための方法とツールを検討します。各資産のリスクレベルに基づいてセキュリティ戦略に優先順位を付けます。

- サイバーセキュリティを意識する文化を醸成する:組織内の全従業員を対象に、学習機会を提供し、トレーニングを実施して、緊急時対応計画を周知します。

組織のセキュリティ態勢の改善策を立てる

組織のセキュリティ態勢は、サイバー攻撃に対する全体的な防御力と準備の度合いによって決まります。セキュリティ態勢を強化するために実施できる主なサイバーセキュリティの手段には以下のものがあります。

- セキュリティ監査を実施する:すべてのテクノロジー資産を洗い出してリスクを評価し、基盤に使われているテクノロジーやビジネス上の重要性に基づいて脆弱性レベルをそれぞれ割り当てます。これにより、保護するシステムの優先順位を判断できます。

- 強力なセキュリティポリシーを策定する:セキュリティと安全性を最大限に高めるには、エンドユーザーがテクノロジーシステムを利用する際のルールを定めます。また、このポリシーには、パスワードの長さと再利用に関するルール、未許可の機器、ソフトウェア、サービスを規制するルール、インシデント対応の手順、サイバーセキュリティ運用チームの連絡窓口などを定義します。

- サイバーセキュリティツールを拡張する:各種のセキュリティツールを導入し、防御をできるだけ自動化すれば、セキュリティ態勢を大幅に改善できます。そのツールには、ファイアウォール機器、マルウェア対策ソフトウェア、認証およびアクセス管理ソリューション、暗号化ソフトウェア、侵入テストおよび脆弱性スキャンツール、侵入検知ソフトウェア、ネットワーク監視ツールなどが含まれます。

- サービスプロバイダーを監視する:今日の一般的なネットワークにはさまざまなサードパーティが関わります。その代表的なものがクラウドサービスです。これらのサービスは潜在的なサイバーセキュリティリスクになるため、組織のネットワークと同じくらい注意深く監視する必要があります。

- セキュリティメトリクスを継続的に追跡する:重要なメトリクス(1日あたりの脆弱性の検出数、脆弱性の修正にかかった平均時間など)を特定し、継続的に追跡します。これにより、セキュリティ態勢が全体的に向上しているかどうかを判断できます。

- 従業員トレーニングを実施する:上記の戦術の効果を高めるには、従業員トレーニングを定期的に実施して、綿密に作成したセキュリティポリシーを全従業員に周知徹底することが重要です。

Splunkが実施したグローバル調査から、組織のセキュリティチームがかつてないほど多くの(そして深刻な)課題に直面していることが明らかになりました。『セキュリティ調査レポート 2024』をダウンロードし、その実態をぜひご確認ください。

一般的なサイバーセキュリティフレームワーク

サイバーセキュリティ態勢の強化に役立つセキュリティフレームワークは数多くあります。特に有名で広く導入されているフレームワークには以下のものがあります。

- NIST (米国国立標準技術研究所)のサイバーセキュリティフレームワーク:米国大統領のイニシアチブによって作成されたこのフレームワークは、米国のサイバーセキュリティインフラの強化を目的としています。現在では、民間企業にも広く適用されています。

- ISO/IEC 27001および27002:いずれもサイバーセキュリティに対するリスクベースのアプローチを定義した国際規格で、脅威の検出と、組織のシステムを保護するために導入すべき具体的なコントロールの策定に重点を置いています。

- CISクリティカルセキュリティコントロール:「既知のサイバー攻撃ベクトル」から組織を保護するための20の戦術で構成されるフレームワークです。

- IASMEガバナンス:ISO 2700の代替として策定されており、中小企業にとって達成しやすい内容になっています。

- COBIT (Control Objectives for Information and Related Technologies):サイバーセキュリティを他のビジネスプロセスや変革アクティビティに統合することを目指しています。

(関連記事:リスク管理フレームワーク)

リスク管理のためのアプローチ

上記のようなサイバーセキュリティフレームワークでは、セキュリティ強化のために組織が取り組むべきアプローチや手順が具体的に規定されています。このプロセスではまず、組織のリスクに対する許容度を明確にします。たとえば、一般的に大手銀行ではリスク許容度がゼロであるのに対して、中学校のPTAの場合はもっと緩くてもかまわないでしょう。この許容度を考慮して、個々のサイバーセキュリティ投資の優先順位を判断します。

リスクを緩和するのか、完全に排除するのか、第三者に移転するのか、そのまま受け入れるのかは、ケースバイケースで戦略的に判断する必要があります。

サイバーセキュリティに関するFAQ

セキュア開発にはどのようなアプローチがありますか?

サイバーセキュリティ環境をより広い視点で考えたとき、ソフトウェア開発は特別な(そして独自の)位置を占めます。安全なソフトウェアは、組織のインフラを保護するだけでなく、その組織のソフトウェアツールを外部から利用する顧客も同時に保護できます。

今日のセキュア開発は、一般的にセキュリティ開発ライフサイクルによって定義されます。これは、2002年にマイクロソフト社が初めて提案したアプローチで、以下の12のプラクティスで構成されます。

- トレーニングの実施

- セキュリティ要件の定義

- メトリクスとコンプライアンスレポートの定義

- 脅威モデリングの実施

- 設計要件の確立

- 暗号基準の定義と実装

- サードパーティのセキュリティリスクの管理

- 承認されたツールの使用

- 静的解析セキュリティテスト(SAST)の実行

- 動的解析セキュリティテスト(DAST)の実行

- 侵入テストの実施

- 標準インシデント対応プロセスの確立

サイバーセキュリティ防御を構築するには何から始めればよいですか?

サイバーセキュリティによる防御を構築するには、セキュリティ態勢を強化し、セキュリティインシデント数を減らすための推奨事項に従います。

まず、既存のハードウェア、ソフトウェア、サービスのエコシステムを監査し、組織が置かれている状況をしっかりと理解します。次に、攻撃のリスクが特に高いシステム(クラウドプロバイダーなどのサードパーティーサービスを含む)の保護に関するポリシーを作成し、そのシステムを保護するための適切なツールを導入します。その後、パフォーマンスを確認するためのメトリクスを作成するとともに、ポリシーの目的や導入したサイバーセキュリティツールについて従業員に適切なトレーニングを行います。

サイバーセキュリティの今後の展望は?

サイバーセキュリティは1つの産業として重要性が高まり、規模も拡大し続けています。Allied Market Research社は、サイバーセキュリティ市場の総価値が2027年までに3,000億ドルを超えると予測しています。この成長に大きく寄与しているのが、組織の内部者による攻撃の増加と、セキュリティフレームワークに対するアプローチの見直しです。

この先特に注目すべきセキュリティトレンドの1つは、従来型のハードウェアに代わるクラウドベースのセキュリティサービスの台頭です。また、プライバシー法の拡大に伴って、組織はサイバーセキュリティにより真剣に取り組むことが求められます。

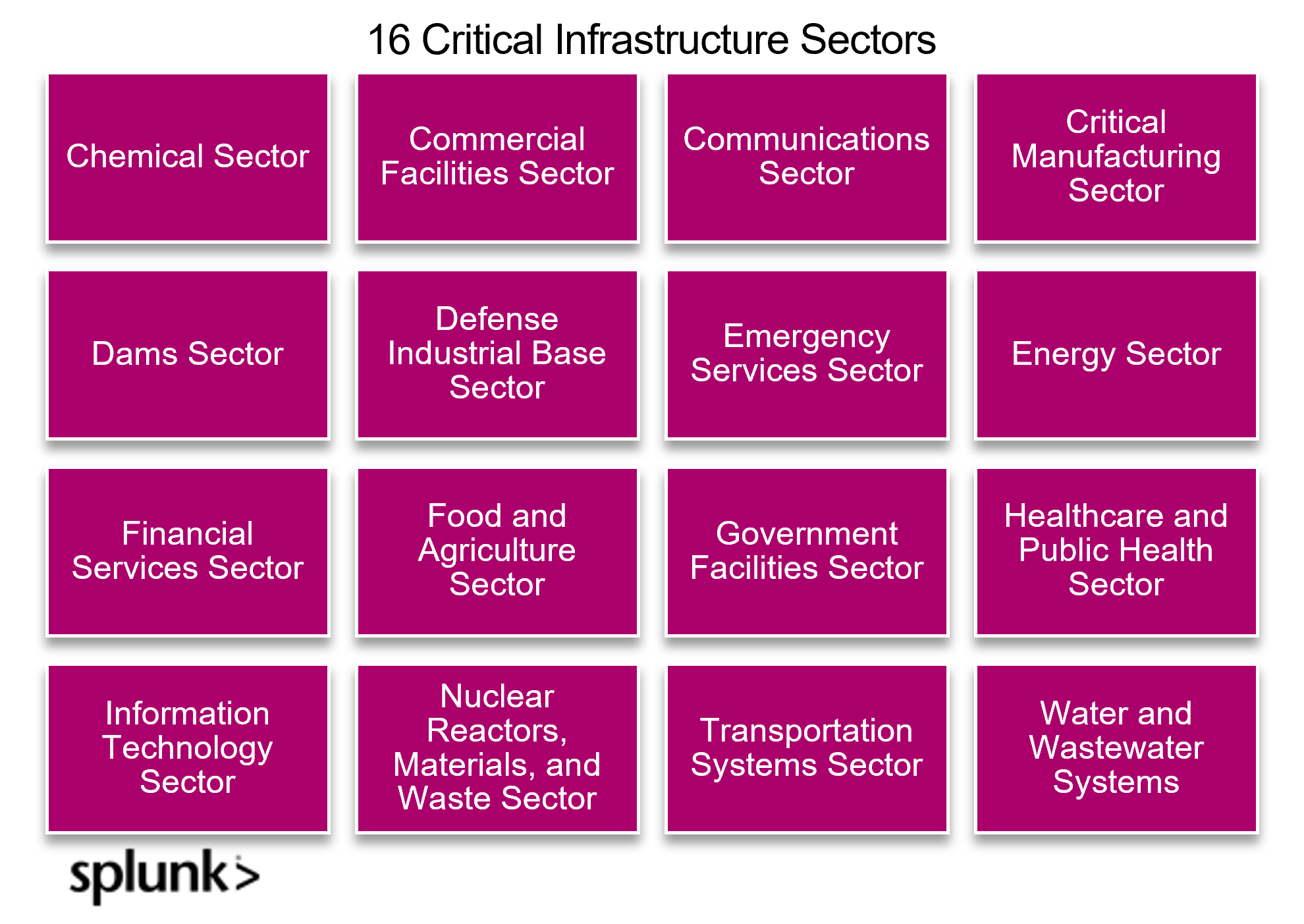

CISA (サイバーセキュリティ・社会基盤安全保障庁)とは

CISA (サイバーセキュリティ・社会基盤安全保障庁)は、米国国土安全保障省の外局機関です。2018年に設立され、米国の重要なインフラを物理的な脅威とサイバー脅威から保護する責任を担います。主な任務は、米国のサイバーインフラと物理インフラのセキュリティ、レジリエンス、信頼性を高めることです。

サイバーセキュリティにおけるCISAの役割

CISAは、エネルギー、金融、医療、輸送などの重要なインフラセクターをサイバー脅威から保護する活動を行っています。その一環として、アセスメント、脅威インテリジェンスの提供、インシデント対応サポートなど、サイバーセキュリティサービスを幅広く提供しています。また、サイバーセキュリティのベストプラクティス、ガイドライン、フレームワークの作成と配布も行っています。

さらに、サイバーセキュリティ脅威に対する意識を高め、個人、企業、政府機関で効果的なサイバーハイジーンを推進する活動も行っています。

サイバー攻撃に対する防御を強化するためにCISAが提供する支援策

CISAは、脅威インテリジェンスを収集、分析し、官民のパートナーと共有しています。また、新たな脅威や脆弱性に関する実用的な情報をタイムリーに提供することで、組織がサイバー攻撃にプロアクティブに対処できるように支援しています。インシデントの発生時には、技術支援と専門知識を提供して、組織が攻撃の影響を軽減し、すみやかに復旧できるようサポートします。さらに、組織がインシデントに備え、適切に対応できるように、サイバーセキュリティの演習やトレーニングプログラムを実施しています。

サイバー攻撃の現状や動向を通知および管理するためにCISAが果たす役割

CISAは、現在発生しているサイバー脅威、脆弱性、インシデントに関するアラートと勧告を発信しています。アラートには、脅威の特徴、考えられる影響、推奨される緩和策に関する詳細情報が含まれます。また、ISAC (情報共有分析センター)やISAO (情報共有分析機関)などのプラットフォームを通じた連携体制も整えています。

CISAは、これらのプラットフォームを活用して、政府機関、民間企業、国際的なパートナーを含む幅広い利害関係者と協力し、サイバーセキュリティを強化しています。

異常なサイバーアクティビティを発見したときにCISAに報告する方法

異常なサイバーアクティビティを発見したときは、NCCIC (国家サイバーセキュリティ・通信総合センター)など、いくつかの窓口からCISAに報告できます。報告を受けたCISAは、追加情報を収集するために、報告した組織に追跡調査を依頼することもあります。その後、技術支援と、脅威を緩和するためのガイダンスを提供します。また、CISAのオンラインポータルから、定められたプロセスに従ってサイバーセキュリティインシデントを報告することもできます。このポータルを使えば、インシデントに関する詳細情報を提出し、CISAの専門家からフィードバックを受け取ることができます。

結論:サイバーセキュリティの強化は継続的な取り組み

サイバー攻撃による大規模な被害、データ侵害、金銭的損失を伝えるニュースが、サイバーセキュリティ強化の重要性をよく物語っています。サイバーセキュリティの状況は刻々と変化し続けています。しかもそれは、往々にして予測不能で、恐ろしいほどです。そのため、組織のセキュリティ態勢と組織が直面するリスクを理解することがかつてないほど重要になっています。サイバーセキュリティによる強力な防御を構築するには、状況の変化に目を光らせ、新たな脅威に対する知識を身に付け、常に警戒を怠らないことが大切です。

このブログはこちらの英語ブログの翻訳です。

この記事について誤りがある場合やご提案がございましたら、splunkblogs@cisco.comまでメールでお知らせください。

この記事は必ずしもSplunkの姿勢、戦略、見解を代弁するものではなく、いただいたご連絡に必ず返信をさせていただくものではございません。