SOCとは?何を監視し、どう対処するのか、基本を解説

サイバー攻撃が高度化・巧妙化し、「どこか1ヵ所で監視して対処する」といった対策が通用しなくなりつつあります。社内環境に長期間潜伏するマルウェアなどもあり、迅速に検知しなければ、被害の拡大も懸念されます。こういったセキュリティインシデントに対応するための組織として注目される「SOC」について、担う役割(機能)や体制などを詳しく解説します。

SOC(セキュリティオペレーションセンター)とは

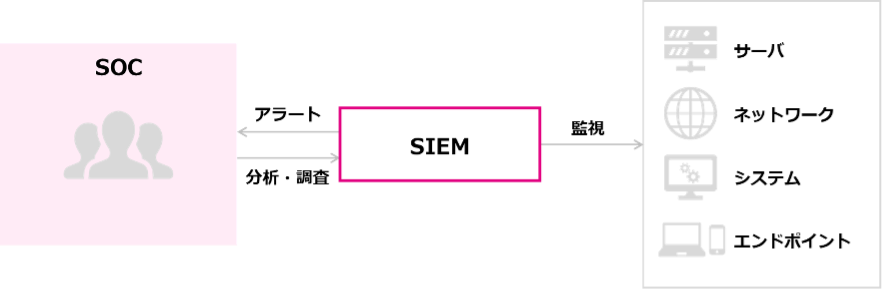

SOCは、セキュリティインシデントに対応するための専門組織で、セキュリティ脅威を迅速に検出・特定し、被害を防ぐために、社内のリソースなどを幅広く監視して、調査・分析などをおこないます。監視の対処は、社内にあるサーバやデータベース、ネットワーク、アプリケーション、エンドポイントデバイス、Webサイトなどと多岐にわたります。さらに、自社環境に影響を与える可能性がある、関連外部ソースまでを含むケースも見られます。

一般的には、セキュリティアナリストやセキュリティエンジニアが24時間365日体制で監視をおこない、脅威の特定だけではなく、分析、発生源の調査、発見された脆弱性の報告から、今後同様の脅威が発生した場合の対策立案までをおこないます。セキュリティインシデントにリアルタイムで対処しながら、セキュリティ態勢を強化し続ける役割まで担う組織と言えます。

SOC(セキュリティオペレーションセンター)の重要性

サイバー攻撃による被害はますます増加しており、セキュリティ対策は企業にとって課題となっています。情報漏えいが発生してしまうと、顧客からの信頼を失うことになり、ビジネス上の大きなリスクになります。また、近年は取引先から対策の状況を確認されるケースもあり、サイバー攻撃に対して脆弱な環境のままでは取引の継続ができなくなる懸念もあります。SOCは、リアルタイムで脅威を検出し、被害を防止することで、これらのリスクを最小化することにより、ビジネスにおいて下記3つのメリットを得られます。

迅速な対応を実現する

SOCでは、複数の拠点、大量のエンドポイントまで含めて、インフラ全体の稼働状況をリアルタイムに確認でき、加えて一元的に可視化した情報をベースとして、問題を検出・特定します。これにより、ビジネスに影響をおよぼす前に被害の拡散を阻止し、問題を解決へと導きます。

消費者と顧客の信頼を守る

プライバシーへの懸念が強まるなか、消費者や顧客のデータを保護することは、企業の信頼に直結します。SOCを設置し、サイバー攻撃による情報漏えいを防ぐことは、自社の信頼性やブランド価値を守ることにもつながります。

コスト削減につながる

SOCの構築・運用にはコストがかかることが懸念されますが、万が一、セキュリティインシデントが発生してしまうと、データ損失・顧客離脱などにつながりかねず、より多額のコストが発生します。SOCにより、インシデントを未然に防ぐとともに、適切なツールを最大限に活用できるようになり、コスト削減の効果も期待できます。

特に、官公庁や取引先業界などから厳格なセキュリティ対策を求められる企業や、過去にセキュリティインシデントが発生したことのある企業、顧客情報など機密情報を保持する企業などでは、SOCは必須と言えるでしょう。

詳細は「SOCの最新化に必要な10の機能」をご覧ください。

SOCが担う業務・機能

SOCでは、24時間体制でネットワークやハードウェア、ソフトウェアを監視し、インシデント対応をおこないます。具体的な業務としては、アプリケーションやソフトウェアの更新、メンテナンスや、トラブルシューティング、ファイアウォールや、侵入防止システムの管理、マルウェア対策、バックアップなどが挙げられます。脆弱性の対策も担い、ソフトウェア・ハードウェア双方について脆弱性の分析のほか、侵入テスト(セキュリティ対策を評価するための、自社システムに対するハッキング)をおこなうこともあります。また、各種セキュリティログのデータを分析し、セキュリティ侵害がないかを調査して、脅威が発見された場合には攻撃の原因の調査や、対策まで責任を持って実施します。さらに、適切な対応をするには、日ごろからの情報収集なども欠かせません。セキュリティトレンドの調査・分析とともに、社内のセキュリティポリシーへの適用・運用なども担います。

こういった業務を通して、「組織で、適切なツールが、最適な状態で利用されていることを確認し、機能している点・機能していない点を、評価・改善へとつなげること」が、SOCの大きな役割と言えるでしょう。

セキュリティチームのためのFederated Analytics

SOCで求められる人材

SOCは、セキュリティアナリストとセキュリティエンジニア、組織全体の運営を担う管理者で構成されます。アナリストやエンジニアは、スキルや経験に基づき、複数のレベルのスタッフでチームを構成する形が一般的です。

レベル1

一次的なインシデント対応。ツール管理・レポート作成を担い、アラートの緊急度、エスカレーションのタイミングを判断できる。

レベル2

原因の調査や攻撃個所を評価できるセキュリティの専門知識により、手順に従った復元や、問題個所の特定、さらなる調査に向けた環境整備ができる。

レベル3

複雑なサイバー攻撃の分析と対策を行える高度なスキルを持つアナリスト。フォレンジック調査員、コンプライアンス監査人、サイバーセキュリティアナリストなども含む。

レベル4

すべての活動を監督し、組織全体のパフォーマンスに責任を持つ上級管理職・チーフオフィサー。インシデント発生時には他組織との連携も担う。

SOCとNOCの違い

SOCと似た組織として、NOC(ネットワークオペレーションセンター)があります。NOCは、ネットワーク全体を監視し、パフォーマンスやスピードの低下が起きないよう継続的な改善に取り組む組織です。

セキュリティの脅威がネットワークパフォーマンスに影響するケースも多いため、NOCではセキュリティの知識もあわせて求められ、脅威の検出にも対応するため、NOC内にSOCの機能を持つケースも見られます。

SOCとCSIRTの違い

社内に設置するセキュリティ関連の組織としては、CSIRT(Computer Security Incident Response Team)があります。CSIRTは、セキュリティインシデントが発生した際に、技術的な側面から事業・ビジネス上のリスク、関係各所との連携までを中核となって対応を進める組織です。近年のサイバー攻撃は、攻撃手法が複雑化していることに加え、影響範囲も広く、どう対処すべきか、の判断が難しくなっています。そこで、CSIRTがあらゆるセキュリティインシデントの窓口となり、事業・ビジネス上のリスクも踏まえて判断することで、迅速に対処し、被害を最小限に抑えられるようになります。

CSIRTでも、日ごろの情報収集や、脆弱性の調査、従業員への教育・啓蒙などの事前の対策まで行うケースもありますが、あくまでインシデント発生後の対処・解決、被害の拡大防止が中心です。この点がインシデント発生を防ぐために、常時、監視をおこなうSOCとは違います。

SOCの導入方法

SOCの態勢を整えるための、ベストプラクティスをまとめました。

戦略を策定する

まずは、企業ごとの状況にあわせたセキュリティ戦略が不可欠です。何を保護しなければならないのか、SOCとNOCをどう整備するか、社内で構築するのか、外部サービスを利用するのか、など全体の方針を策定しましょう。

組織全体に対する可視性を確保する

SOCでは、ネットワークやサーバなどのインフラから、PCなどのエンドポイント、サードパーティが管理するクラウドインフラなどのシステムまで、幅広く監視・分析を行います。そのため、全体を可視化できるSIEMなどのツールの導入が必要です。

適切なツールとサービスに投資する

膨大なログを監視し、脅威を見逃さずに検出するには、適切なツールが不可欠です。SIEMやエンドポイント保護、ファイアウォール、アプリケーションセキュリ ティの自動化、データ監視ツールなどを組み合わせて、適切な環境を整備します。

優秀な人材を採用し、十分なトレーニングをおこなう

当然ですが、SOCは適切なツールさえあれば運用できる、というものではありません。セキュリティに加えて、Linux/UNIXやSIEM、倫理的ハッキング、リバースエンジニアリングなど、幅広いスキルや知識を持つ人材が求められます。人材採用、スキル向上のためのトレーニングなどへの継続的な投資は重要なポイントです。

より詳しく知りたい方は、資料「優れたSOCを構築するための基本ガイド」をぜひご覧ください。

SOARのROIの測定

結論:ITセキュリティへの投資は重要

企業にとってセキュリティは大きな課題となっています。NOCの一部として機能させるとしても、外部のSOCサービスなどを利用するにしても、社内のセキュリティに関して、一元的に対策を担うSOCの存在が重要と言えるでしょう。