CSIRT(シーサート)とは?その役割や求められるスキルなどの最新動向を解説

サイバー攻撃などの脅威から自社を守るため、インシデント対応の専門組織である「CSIRT」の必要性が高まっています。なぜCSIRTが必要なのか、サイバーセキュリティを取り巻く現状から、CSIRTの役割やメンバーに求められるスキルまでを、詳しく解説します。

CSIRTとは?

CSIRT(シーサート)は「Computer Security Incident Response Team」の略で、コンピュータセキュリティに関するインシデントへの対応をおこなう専門組織です。企業において、セキュリティインシデントに関する報告を受け、情報を調査・分析し、最終的な責任を持つ役割が求められます。

企業がサイバー攻撃を受けた際には、ビジネスへの影響を最小限に抑えるために、「どのPC・システムを隔離すべきか」「どのように業務を継続させるか」など、迅速かつ的確な判断が必要になります。そのために、必要なデータを収集・分析し、意思決定をおこなうのがCSIRTです。

つまりCSIRTは、様々なセキュリティインシデントに対して、組織横断的に対処する司令塔として機能する存在と言えるでしょう。

CSIRTが必要な理由

サイバー攻撃のリスクが高まっている

CSIRTが必要な理由として、まず挙げられるのが、サイバー攻撃のリスクが年々、高まっていることです。なかでも最大の脅威と言えるのが、ランサムウェア攻撃であり、IPA(独立行政法人 情報処理推進機構)が公表する「情報セキュリティ10大脅威 2025」でも、10年連続で組織向け脅威の第1位に選出され、その深刻さがうかがえます。ランサムウェア攻撃は、組織内のデータを暗号化し、システムを利用不可能な状態に陥れるため、業務停止・顧客対応の遅延などビジネスへの影響が極めて大きくなります。

近年では、RaaS(Ransomware as a Service)と呼ばれる、ランサムウェア攻撃を“サービス”として提供するプラットフォームも登場し、専門知識がなくても攻撃が可能になるなど、攻撃への参入障壁が下がり、世界的にリスクが拡大しているのが現状です。

生成AIにより日本が攻撃のターゲットに

さらに、生成AIの進化により、新たなリスクが生まれています。これまでは、日本は“日本語”という言語の壁により、表現の不自然さから不審なメールを見抜きやすいという側面がありました。しかし、生成AIが普及したことで、自然な日本語を用いたフィッシングメールや標的型攻撃メールを容易に作成できるようになり、日本企業も攻撃の主要なターゲットになりつつあります。

また、攻撃者は生成AIに対し、ターゲット企業に関する公開情報(OSINT)の収集と、それに基づくフィッシングメールの作成を指示することで、取引先や業務内容を踏まえたより巧妙なメールを自動的に作成しており、攻撃リスクが一層深刻化しています。

中小企業でも攻撃リスクが増加している

これまで、金銭的な目的をもつ攻撃者は、大企業を主なターゲットにするとされていました。しかし、大企業のセキュリティ対策が強化されていることから、比較的セキュリティの脆弱な中小の関連会社・取引先を狙うサプライチェーン攻撃が増加しています。実際に、大企業と取引のある中小企業や、地方の病院などが被害を受けた事例も報道されており、中小企業においても、CSIRTのような体制を必ずしも専任で設けることは難しいものの、外部支援の活用や役割分担の明確化などにより、インシデントへの対応力を高める体制づくりが求められています。

調査範囲が拡大している

近年、マルウェアやランサムウェアは、長期間、潜伏した後に活動を開始するものが増加しており、被害が発覚した後の影響の範囲調査がますます複雑化しています。

攻撃の原因を追究するための調査対象が拡大するだけではなく、複数の部門や関係会社などとの連携・調整も必要になります。こうした状況において、組織を横断的に対応を進める“司令塔”としてのCSIRTの重要性がこれまで以上に高まっていると言えるでしょう。

CSIRTとPSIRT・SOCとの違い

サイバー攻撃のリスクが高まるなか、CSIRT以外にもセキュリティ関連の組織を構築する企業が増えています。ここでは、代表的な組織について、CSIRTとの違いを解説します。

CSIRTとPSIRTの違い

PSIRT(Product Security Incident Response Team)は、自社が製造・販売するプロダクトに関するセキュリティインシデントに対応する専門組織です。インシデント発生時に情報を収集・分析し、適切な対処・情報公開をおこなうなど、CSIRTと共通する役割を担いますが、対象が自社製品・サービスである点が大きな違いです。

ソフトウェア製品の脆弱性を狙った攻撃が増加しているほか、IoTの普及でインターネットに接続する製品も急増し、それらの脆弱性を悪用する攻撃も顕著に増えています。これにより、製品のセキュリティ問題が大規模なインシデントに発展するリスクも高まり、製品セキュリティに特化したPSIRTの必要性が、強く認識されるようになっています。

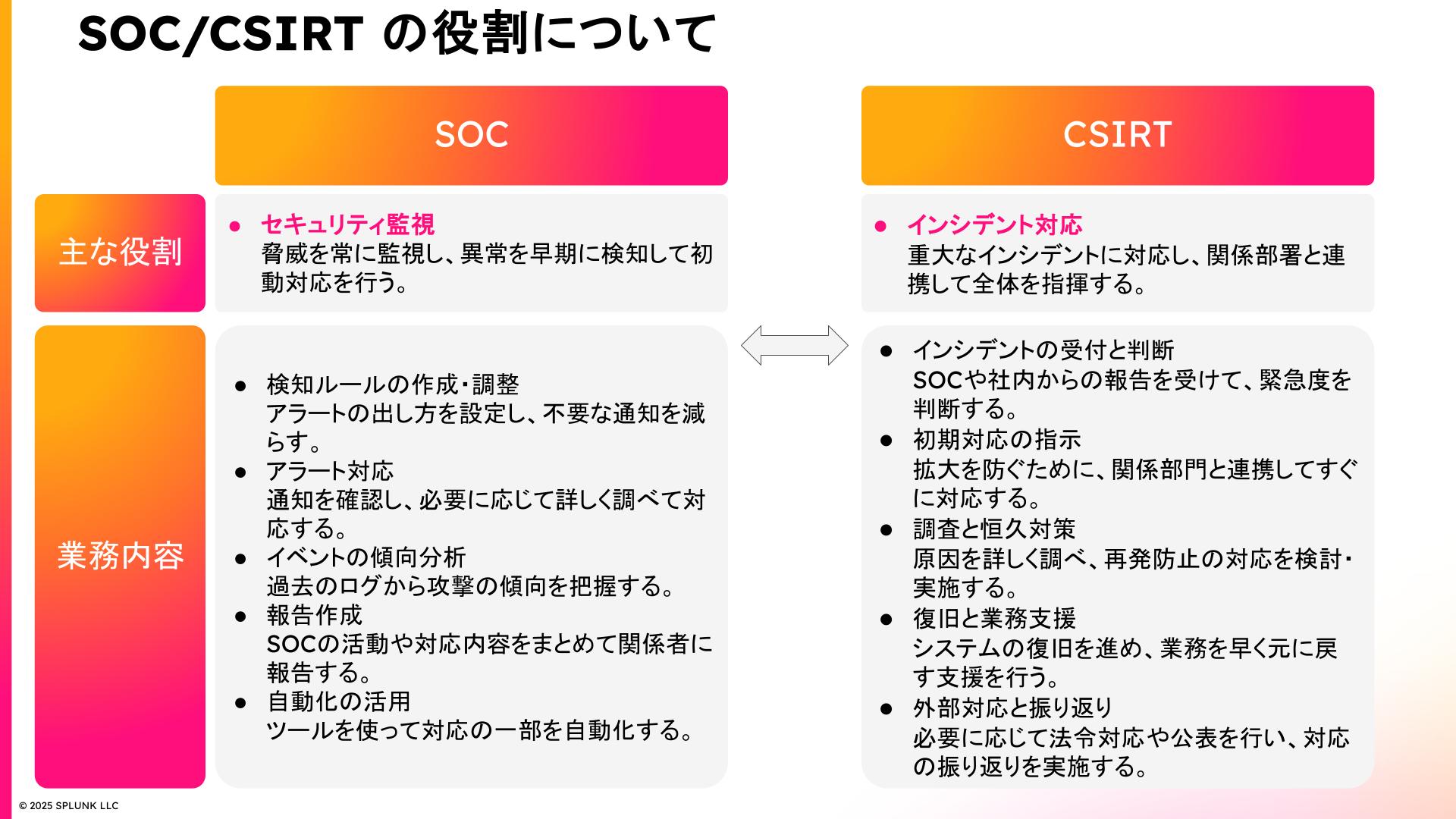

CSIRTとSOCの違い

CSIRTと似た役割を担う組織として、SOC(Security Operation Center)があります。SOCもセキュリティインシデント対応のための専門組織ですが、主な役割は、社内リソースの常時監視と、脅威の迅速な検出・特定、初動対応です。

一方、CSIRTは、インシデントの深堀調査をおこない、関連部署とも連携しながら、ビジネス上のリスクまでを含めた対処・判断まで担います。つまり、初期対応をおこなうのがSOC、その報告を受けて司令塔として全体の対応を主導するのがCSIRT、という役割を分担していると言えるでしょう。ただし、現実的な運用として、CSIRTが「インシデント発生時の調整や報告のみを担う」ケースもあります。特にSOCが技術的対応まで高度にこなせる体制であれば、CSIRTは経営層や関係部署との調整、意思決定支援などに特化し、全体統括の役割に集中する形もあります。

SOCについての解説はこちらのページをご覧ください。

CSIRTの主な役割

CSIRTの基本的な役割として、まずは下記4つが挙げられます。

インシデントへの備え

データフォレンジック用のソフトウェアやセキュアなストレージなどの調査・分析に用いる環境から、関係各所との連絡手段(メール、チャット、SNSなど)まで、インシデントに備えて必要なツールなどを整備することが求められます。あわせてCSIRTが、迅速かつ的確に対処できるよう、必要な権限や指揮系統の整備も必要です。

インシデントの検出・分析

主にSIEM(セキュリティログ分析基盤)やエンドポイントセキュリティ、XDR(拡張検出・対応基盤)などを活用し、インシデントを検出します。検出したインシデントについて、影響の範囲や侵入経路、攻撃手法や悪用された脆弱性などを分析し、関係者に共有した上で、対応の優先順位づけやアクションの計画に活用します。

インシデントの収束

影響を受けたシステムの隔離・シャットダウンなどにより、マルウェアなどの脅威を封じ込めます。その上で、悪意あるファイルの削除、侵害されたアカウントの無効化、脆弱性へのパッチ適用などを通して、インシデントの根本原因に対処します。

インシデント復旧後の対応

事態が収束したあとは、インシデントの発生の経緯や対応内容を振り返ることが重要です。今後の対応を迅速化し、セキュリティ対策を強化するためにも、得られた教訓を整理・共有することが求められます。

また、対応時間や影響の封じ込めなどの指標を分析・報告し、必要に応じて体制やフローの見直し・改善もおこないます。

ここまで4つの基本的な役割を紹介してきましたが、セキュリティリスクの多様化・高度化にともない、CSIRTに求められる役割は、さらに拡大しています。近年、新たに求められる役割についても解説します。

BCP対策における経営判断

「インシデントを完全に防ぐことは難しい」とされるなか、CSIRTはデータを中心に調査をおこない、ビジネスへの影響を評価します。その結果を踏まえ、どの業務を優先して継続・復旧させるか、社外への公表や対応方針をどうするか、といった経営判断に対して、適切な情報提供や助言を行う役割が求められます。

各種法規制への対応

近年、GDPRや個人情報保護法などでは、データ保護の取り組みが強化され、情報漏えい発生時の報告義務が定められています。こうした規制に適切に対応するため、迅速かつ正確に状況を分析・調査し、関係機関などへの報告をおこなうのもCSIRTの役割です。

社内でCSIRTを設置する際に検討すべきポイント

では、実際にCSIRTを組織する場合は、どのように進めればよいのでしょうか。事前に検討しておきたい主なポイントを下記にまとめました。

1. 基本構想

CSIRTが管理・対処する対象範囲(組織・システム)や、対応すべきインシデントの定義を明確化します。あわせて、CSIRTのミッションや設置の目的を文書化し、社内で共通の認識を持つことで、活動の方向性が定まり、組織内での理解・協力を得やすくなります。

2. 作業内容

CSIRTが担う業務範囲を具体的に検討します。インシデントの対応は、事前対応(予防・検知)・事後対応(封じ込め・復旧)・品質向上(振り返り・改善)の3つに大きく分けられますが、それぞれどこまでCSIRTが対応するのかをあらかじめ整理しておくことが重要です。

3. 社内体制

緊急時に迅速に対応するには、全社的な連携体制が欠かせません。CSIRTが司令塔として機能するためにも、各部門との役割の分担や責任の範囲を明確化した上で、連絡体制や意思決定プロセスなどを整備する必要があります。

4. リソース

専門知識を持つ人材(人的リソース)のほか、継続的な運用に必要な予算の確保も必要です。また、SIEMやEDR/XDRなどのセキュリティ監視ツール、インシデント管理システム(チケット管理やナレッジ管理を含む)など必要なサービス・ツールの導入を検討します。

上記を踏まえ、理想的なCSIRTのあり方と自社の現状を比較し、課題点を整理しておくことが重要です。運用フローでカバーする、ツールや体制を段階的に整備するなど、中長期的な視点で検討することをお勧めします。

CSIRTメンバーに必要なスキル

CSIRTは、対応範囲が広いため、メンバーに求められるスキルも多岐にわたります。

インシデント対応とサービス管理

効率的にインシデントの対応をおこない、ビジネスへの影響を最小限に抑えるためには、SLA(サービスレベル合意)やITILフレームワークなどの体系的な運用管理に精通していることが求められます。

セキュリティの専門知識

インフラ、OS、アプリケーションに関する知識はもちろん、エシカルハッキング、クラウドセキュリティ、ログ分析による不審な挙動の特定や攻撃の兆候の発見など実践的かつ高度な知識が必要です。

脅威インテリジェンス

サイバー攻撃者の戦術や手法をまとめた「MITRE ATT&CK」などのフレームワークを理解し、脅威インテリジェンスを分析するスキルも不可欠です。また、新たな脅威や攻撃パターンなどの情報を共有する業界ネットワークも望まれます。

デジタルフォレンジック

マルウェアの挙動を分析・追跡するために、ディスク解析やメモリフォレンジックなどのリバースエンジニアリング・デジタルフォレンジック技術が求められます。

自動化スキル

手作業の負担を軽減し、検知から対応までのプロセスを効率化・迅速化するために、自動化が重要になります。そこで求められるのが、PowerShellやPythonなどのスクリプト言語に関するスキルです。また、SOAR(セキュリティ対応の自動化・効率化ツール)を活用できれば、インシデント対応のワークフロー自動化や脅威インテリジェンスとの連携、監視業務の統合などを実現し、さらなる効率化を目指せます。

コミュニケーション・調整力

CSIRTは、経営層や法務部門、外部パートナー、規制当局など、幅広い関係者と調整をおこないます。複数の関係者とスムーズに連携するためのコミュニケーション能力のほか、セキュリティインシデントの文書化や報告書の作成などのスキルも必要です。

コンプライアンス・規制の理解

インシデントの報告義務を順守し、罰則を回避するためにも、NIST、GDPR、ISO 27001などのデータ保護や情報セキュリティに関する法規制への理解は不可欠です。

危機管理スキル

インシデントを迅速に封じ込め、復旧するには、構造化された危機管理の計画を用意することが有効です。そのためにも、様々なリスクシナリオに対応できる手順書(プレイブック)などを作成するスキルは欠かせません。

脅威への対策は“データセントリック”なアプローチを

いまやセキュリティ対策では、「脅威に侵入されてしまうこと」を前提とした対策が必要とされています。リアルタイムでの脅威の検知やエンドポイント対策といった防御の重要性は言うまでもありませんが、防ぎきれなかったときに、原因の追究・状況の把握をおこなうために、ログなどのデータを適切に管理・分析できる環境の整備が不可欠です。

そこで有効なのが、ログ管理プラットフォームSplunkです。CSIRTで必要なデータ分析だけではなく、SOCにおけるデータ監視・検知・分析にも活用でき、全社的なセキュリティのデータ基盤として活用できます。サイバー攻撃がどれほど高度化・複雑化したとしても、対策として、データを中心に検知・分析をおこなうことの重要性は変わらないでしょう。さらに、CSIRTの管理対象は従来の、コンピュータやシステムのみにとどまらず、スマートフォンやリモートワーク環境、クラウドなどへと拡大しています。業務で利用するあらゆる環境が攻撃対象となり、多様な領域からデータを集約して分析する体制の構築が求められます。迅速にインシデントに対処し、影響を最小限にするためにも、“データセントリックなアプローチ”の重要性はますます高まると考えられます。

巧妙化するサイバー攻撃に対抗するためにも、今後はCSIRTなどの専門組織の整備とあわせて、コンサルティング会社など外部の専門家・パートナーとも連携し、チームとしてセキュリティに取り組む体制づくりが不可欠と言えるでしょう。