いま押さえておきたいサプライチェーン攻撃:AI悪用含む最新動向と対策

近年、ターゲットの企業に直接攻撃を仕掛けるのではなく、その“サプライチェーン”を狙った攻撃が増えています。こうしたサプライチェーン攻撃にはさまざまな形態があり、攻撃手法ごとに求められる対策も異なります。本記事では、サプライチェーン攻撃の基本から最新動向、さらに具体的な対策のポイントまでを解説します。

サプライチェーン攻撃とは

サプライチェーン攻撃の概要とその影響

サプライチェーン攻撃とは、企業が外部とつながりを持つ部分を狙った攻撃手法です。「外部とのつながり」には、取引先や外注先との関係、利用しているソフトウェアやクラウドサービス、外部のシステムなどが含まれ、攻撃者はこういった外部との接点を入り口に、最終的な標的である企業に攻撃を仕掛けます。

最終標的となるのは大手企業や政府機関などが中心ですが、これらの組織は強固なセキュリティ対策をおこなっており、直接侵入するハードルは高くなっています。そこで攻撃者は、最終標的とする組織のサプライチェーンのなかでも比較的防御が手薄な関連企業や外部ベンダー、さらには利用しているソフトウェアやITシステムを突破口として侵入を試みる手法を取ります。

サプライチェーン攻撃の多くは、金銭的な利益を目的としており、企業が持つ機密情報や個人情報の窃取、あるいはランサムウェアでの身代金要求などをおこないます。このほか、国家や高度な攻撃者による情報収集・知的財産の盗用など、データ自体を狙うケースも増えています。

こうした攻撃の厄介な点は、被害が一企業に留まらず、関連する組織やシステム全体に連鎖的に広がる可能性があることです。サプライチェーンの一部が侵害されると、その影響はソフトウェアの利用者やITインフラの依存先、取引先や顧客企業にまで波及し、攻撃の手口によっては業務の停止、マルウェアの拡散、情報漏えいといったさまざまな形で被害が生じるおそれがあります。結果として、直接攻撃されていない企業や組織まで、深刻な被害に巻き込まれるケースもあり、注意が必要です。

サプライチェーン攻撃の最新動向

複雑化する依存関係と広がる攻撃者

IPA(独立行政法人 情報処理推進機構)が公開する情報セキュリティ10大脅威 2025(組織向け)では、「サプライチェーンや委託先を狙った攻撃」が7年連続でトップ10に入り、リスクの高い脅威として位置付けられています。その背景には、クラウドやOSS(オープンソースソフトウェア)、外部委託などの活用拡大による依存関係の複雑化、攻撃者の裾野拡大、そして広範囲に波及する大規模事案の継続が重なっていることが挙げられます。

特に攻撃者の裾野拡大は、事態が深刻です。かつては、高度なサプライチェーン攻撃をおこなうのは、国家支援のAPT(高度持続的脅威)グループに限られていましたが、近年では多くのサイバー犯罪グループがこの戦術を用いるようになりました。実際に、金銭目的の犯罪者がソフトウェア供給元を侵害し、ソフトウェアを利用する企業全体にマルウェアをばらまくケースも発生するなど、業界や企業規模を問わず、あらゆる組織がリスクにさらされている状況です。

生成AIで加速するサプライチェーン攻撃

近年、生成AIが急速に台頭するなかで、サプライチェーン攻撃の脅威は一段と高まっています。特に、取引先や委託先といった企業間のつながりを悪用する「ビジネスサプライチェーン攻撃」は、AIの活用によって攻撃のハードルが下がっていると言えるでしょう。

AIによる自然言語生成は、フィッシングメールの文章を“不自然さなく”作成できるだけでなく、取引先の文体を模倣した「文体なりすまし」まで可能にしました。多言語対応も容易なため、従来であれば日本語の不自然さで見抜けた攻撃が判別しにくくなっています。さらに請求書や契約書などのレイアウト付き文書の精巧な模倣や、ロゴや署名を含む偽造書類を大量に作成することも容易です。

加えて、音声・映像のディープフェイク技術も普及し、取引先や役員になりすました通話・ビデオ会議で送金を依頼したり、情報を引き出したりといったソーシャルエンジニアリング手法も現実化しています。実際に海外では、CFOの声を偽造して不正に送金させた事例も報告されています。

従来は、1度攻撃するだけでも、調査や翻訳、デザインに時間とコストがかかっていいましたが、生成AIにより低コストかつ高速に量産できるようになりました。攻撃者は量産したメールや資料をサプライチェーンに属する多数の取引先などへ同時展開することで、成功率を高めています。

AIにより攻撃手法も高度化

生成AIは、先に挙げたフィッシングやソーシャルエンジニアリングの巧妙化だけでなく、ソフトウェアサプライチェーン攻撃やマルウェアの高度化にも影響を及ぼしています。

たとえば、大規模言語モデル(LLM)のハルシネーションにより、AIコード支援ツールが存在しないパッケージ名を誤って提案する現象を悪用して、攻撃者が偽パッケージや偽ライブラリを公開し、開発者を誘導する事例が報告されています。検知を逃れる難読化マルウェアをAIで生成・改良する動きもあり、ソフトウェアの正規アップデートや開発に利用しているパッケージなど、開発のCI/CDパイプラインに混入した際の検知遅延リスクが指摘されています。

さらに、AIモデル共有サイトに不正なモデルが公開されていたケースや、AI関連のパッケージを装ってマルウェアが配布された事例、AIサービスが依存するクラウドAPIやプラグイン経由での侵害も報告されており、AIを取り巻くエコシステム全体が新たなサプライチェーンのリスク要因になりつつあります。

サプライチェーン攻撃の種類と特徴

一口にサプライチェーン攻撃と言っても、その手口には様々なパターンがあります。本記事では代表的な以下の2種類について解説します。

取引先・関連会社を経由した攻撃

まず1つ目は、取引先や委託先企業、関連会社、グループ会社などとの業務上のつながりを悪用して侵入する「ビジネスサプライチェーン攻撃」です。

このタイプでは、サプライチェーンの中でもセキュリティ対策が比較的手薄な企業を狙い、メールアカウントを奪取、該当企業になりすまして最終標的の企業にフィッシングメールを送り、マルウェア感染や認証情報窃取をおこなう手口が一般的です。日常業務でやり取りしている取引先や関連会社の正式なメールアドレスを悪用して攻撃するため、見抜くのが難しく、過去にはこの手法を用いて標的企業の機密データが窃取されたり、ランサムウェアにより業務が停止した事例も確認されています。また、関連会社などと内部ネットワークを接続しているケースもあり、ネットワークから直接侵入する手口も報告されています。

こうした攻撃は、取引先や関連会社とのつながりを足がかりに侵入し、本来の標的へ連鎖的に広がることで被害が拡大しやすい点が特徴です。

ソフトウェアのサプライチェーン攻撃

もうひとつが、ソフトウェア本体やそのアップデートに不正コードを混入させる「ソフトウェアサプライチェーン攻撃」です。利用者は正規の手順でソフトウェアを導入しているにもかかわらず、知らないうちにマルウェアを取り込んでしまう点が特徴で、大規模な被害につながりやすいとされています。攻撃対象も幅が広く、Chrome拡張機能への不正コード埋め込み、GitHubリポジトリやOSSへの悪意あるライブラリ混入、CI/CDパイプラインへの不正コード注入などライフサイクル全体で攻撃を受けるリスクがあります。

実際の事例としては、2020年に発生したSolarWinds社のケースがあります。同社が提供するネットワーク監視ソリューション「Orion」の正規アップデートに不正コードが仕込まれ、約18,000もの組織に配信されました。また、2024年にはOSSの圧縮ツール「XZ Utils」のアップデートに、開発者アカウントを乗っ取った攻撃者によってバックドアが仕込まれる事件が発覚しました。Linuxディストリビューションに組み込まれる直前に発見されたため大規模被害は回避されましたが、もし配布されていれば世界中のシステムに深刻な影響を及ぼしていた可能性があります。このように、ソフトウェアサプライチェーン攻撃は1度成立すると被害が急速に拡大し、広範囲に波及するリスクがあります。

ソフトウェア以外にも、クラウドサービスや認証基盤、リモート管理ツール、ネットワーク機器などのITシステムやサービスのサプライチェーンを経由した攻撃が増えています。

サプライチェーン攻撃対策のポイント

ビジネスサプライチェーン攻撃への対策

まず、関連会社や取引先のセキュリティ対策状況を把握し、必要に応じて連携・支援することが重要です。経済産業省「サイバーセキュリティ経営ガイドライン Ver3.0」では、サプライチェーン対策として次の考え方が示されています(3.4 の要旨を引用)。

- サプライチェーン全体にわたって適切なサイバーセキュリティ対策が講じられるよう、国内外の拠点、ビジネスパートナーやシステム管理の運用委託先等を含めた対策状況の把握を行わせる。

- ビジネスパートナー等との契約において、サイバーセキュリティリスクへの対応に関して担うべき役割と責任範囲を明確化するとともに、対策の導入支援や共同実施等、サプライチェーン全体での方策の実効性を高めるための適切な方策を検討させる。

ここでは、サプライチェーン全体のリスクを前提に、「自社だけ」ではなく関連会社や取引先と一緒に備える姿勢が求められています。まずは、国内外拠点や委託先を含めて定期的に対策状況を共有・確認し、見つかった課題は両者間での契約などにより役割と責任範囲を整理したうえで、導入支援や共同での改善計画として合意して進める形が現実的です。

あわせて、新たな委託・取引をおこなう場合は、最初からセキュリティ要件を選定基準に含めるとともに、連絡体制、インシデント対応、変更管理などの具体的な項目を事前に取り決めると安心です。ガイドラインに掲載されている対策例や観点は、取引先との連携方法を検討する際の参考になります。

ソフトウェアサプライチェーン攻撃への対策

対策として注目されているのが SBOM(ソフトウェア部品表)の活用と脆弱性管理の強化です。SBOMとは、利用するソフトウェアと、その構成要素であるライブラリやモジュールを一覧化して管理する仕組みです。米国ではSBOMの開示義務化が進められており、国内でも経済産業省が「ソフトウェア管理に向けたSBOMの導入に関する手引」を公開するなど、導入の動きが広がっています。

SBOMにより「どのソフトウェアが、どの部品に依存しているのか」を可視化できるため、脆弱性が報告された場合や、マルウェア混入の事例が発覚した場合でも、自社における影響範囲を迅速に把握し、優先順位をつけて対応できるようになります。特にOSSを多用するプロジェクトでは、リスクを見逃すことなく効率的な対応が可能になる点で有効と言えるでしょう。

さらに、SBOMで把握したソフトウェア部品をもとに、継続的な脆弱性管理を組み合わせることが重要です。脆弱性情報の収集、影響範囲の特定、パッチ適用や回避策の実装、マルウェア混入の報告に対する検証・排除といったプロセスを日常的に運用に組み込むことで、攻撃者に悪用される前に対応できる可能性を広げ、リスク低減につなげられます。

ソフトウェアサプライチェーン攻撃は年々複雑化・大規模化していますが、SBOMと脆弱性管理を組み合わせて活用することで、ブラックボックス化を避け、リスクの早期発見と効果的な対策が可能になります。

サプライチェーン攻撃全般の対策

組織のログデータ活用による継続的な監視

ここまで攻撃の種類ごとの対策を紹介しましたが、いずれも侵入を完全に防御するのは難しいと言わざるを得ません。特にソフトウェアサプライチェーン攻撃は対策の難易度が高く、SBOMも有効ではあるものの、あくまでも脆弱性の公開やマルウェア混入の事例が発覚した後に、迅速に影響範囲を把握し、被害を最小化するための手段にすぎません。

ビジネスサプライチェーン攻撃をはじめとするその他の手口でも、「自社が信頼して受け入れているもの」が悪用されるため、侵入されてしまうことを前提とした体制・仕組みの整備が求められます。具体的には、システムやアカウントの挙動を継続的に監視し、不審なアクセスや通常とは異なる振る舞い、あるいは攻撃者が用いるTTP(戦術・技術・手順)を早期に検知・調査できる仕組みなどが挙げられます。そのうえで、迅速に対処し、被害の拡大を抑えられる体制を組織として整えることが、サプライチェーン攻撃全般に対抗する現実的なアプローチとなります。

さらに重要なのは、こうした監視や対応を個別のシステム単位ではなく、組織全体で一元的におこなうことです。ネットワーク機器やクラウドサービスから、エンドポイント、認証基盤、業務アプリケーション、セキュリティソリューションまで、多様な環境からログデータやアラートを収集・分析することで、攻撃の一連の流れや侵害の痕跡を横断的に把握できるようになります。これにより、検知・調査から封じ込めや復旧まで迅速な対処が可能になり、攻撃者の最終的な目的である機密データの窃取、暗号化による業務妨害、さらにはシステムの停止・改ざんといった被害の深刻化を防ぐことにつながります。

このような組織全体のログデータ活用に基づく対策は、サプライチェーン攻撃に限らず、侵入後に複数の段階を経て進行するランサムウェア攻撃などのサイバー攻撃に対しても、効果的です。

侵入を想定したゼロトラストアプローチ

もうひとつ、「信頼できるはずの相手でも、侵害されている可能性がある」という前提に立って社内ネットワークを設計するゼロトラストのアプローチも有効です。具体的な方法としては、取引先や外部サービスからの通信であっても無条件に内部システムへ接続させず、必要最小限のアクセス権(原則最小権限)に留めること、重要データへのアクセスには多要素認証を求めること、さらに内部においてもセグメント分離や監視を強化することなどが挙げられます。

Splunkによるサプライチェーン攻撃対策のポイント

サプライチェーン攻撃対策の難しさは、初期侵入を完全には防ぎ切れない点にあります。しかし、たとえ侵入されてしまったとしても、攻撃者が内部で活動する際には、その痕跡が何らかのログデータとして残ります。重要なのは、それらを集約して検知や横断的な調査に活用することで、不審な挙動を迅速に捉え、適切な対応につなげることです。

SplunkのSIEM(セキュリティログ分析基盤)は、ネットワーク、クラウド、エンドポイント、認証基盤、セキュリティソリューションなど、多様な環境からログデータやアラートを一元的に収集・可視化し、侵入後に生じる権限昇格や横移動、機密データの窃取や不正操作といった攻撃の流れや侵害の痕跡を把握するための基盤を提供します。さらに、インシデント発生時には、侵入経路の特定や影響範囲の把握、外部流出経路の確認などの調査にも活用できます。

また、脅威インテリジェンスの情報を取り込むことで、既知の不正な通信先やマルウェアを自動的に検出できる可能性が高まるほか、検知ルール(Splunk ES Update:ESCU)を活用することで、通常とは異なる振る舞いや攻撃者の戦術・手法を捉えることにもつながります。

SIEMの解説についてはこちらも参考にしてください。

さらに一歩踏み込んだ対策として検討したいのが、Splunk SOAR(セキュリティ対応の自動化・効率化ツール)との連携です。これにより、疑わしい端末・サーバーの隔離や侵害アカウントの無効化といった初動対応を自動化でき、検知から調査・封じ込めまでを迅速化することで、被害の拡大を抑えるための対応力を高められます。

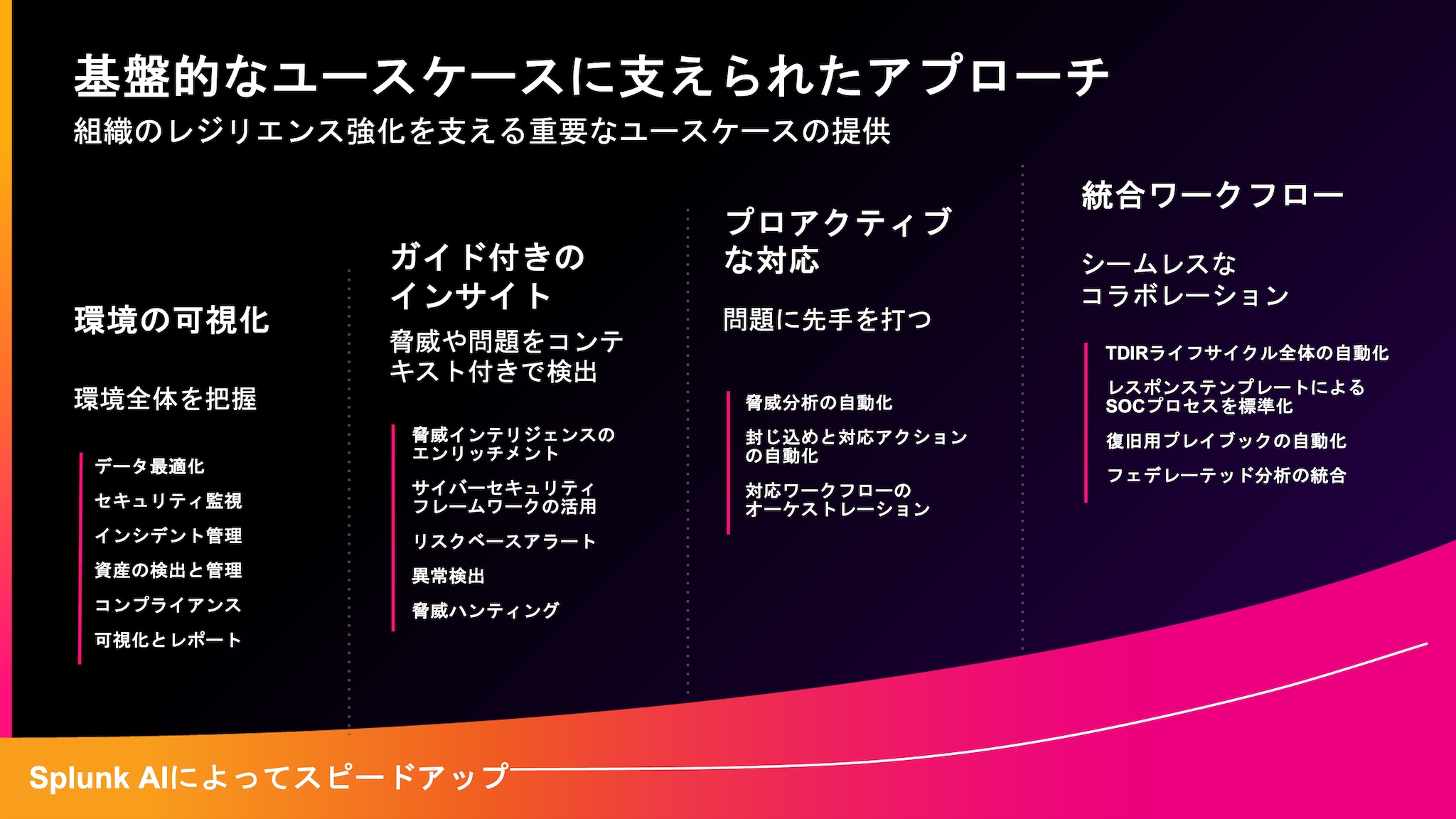

SIEMを活用した監視運用は、自組織のセキュリティ成熟度にあわせて段階的に進めることがポイントとなります。最初のステップとしては、インシデント発生時に適切に調査できるよう、ログデータを集約し、環境全体を可視化することをお勧めします。その後、徐々に、リアルタイムでの脅威検出や自動化された対応、さらにはワークフローの統合へと発展させていく流れが理想的です。

Splunkは、組織全体のログデータ活用を基盤に、段階的な可視化からリアルタイムでの脅威検出、さらに対応の自動化までを支援するソリューションとして、サプライチェーン攻撃を含む高度な脅威に対抗する現実的な手段となります。