高度化するランサムウェア攻撃:AI悪用含む最新動向と対策

組織にとって重大な脅威の1つとなっているのがランサムウェア攻撃です。その手口は高度化を続け、三重脅迫や恐喝型マルウェア(Extortionware)、さらには生成AIの悪用といった新たな手法も確認されています。本記事では、ランサムウェア攻撃の最新動向から攻撃の流れ、対策までを詳しく解説します。

ランサムウェアとは

ランサムウェアの概要

ランサムウェアは、マルウェア(悪意あるソフトウェア)の一種であり、「Ransom(身代金)」と「Software(ソフトウェア)」を組み合わせた造語です。感染すると社内のPCやサーバーに保存されているファイルが強力な暗号により読み取れなくなり、解除の対価として金銭(身代金)が要求されます。攻撃者は1度侵入に成功すると、社内ネットワークを介してほかのPCやサーバーへと感染を広げ、業務全体を停止させるような状況を引き起こします。データは強力な暗号方式で暗号化され、復号は基本的に攻撃者が保持する鍵を利用するしかありません。

もともとは個人PCを狙う事例から始まりましたが、現在は企業や公共機関、病院などの組織全体を標的とする攻撃が主流になっています。業務停止や情報漏えい、金銭的損失など影響も大きく、対策強化が急務とされています。

Cisco Talosが公開している公式ブログでは、ランサムウェアを含むさまざまな最新の脅威動向や分析記事が継続的に発信されています。また、これらのうち一部の記事については、Cisco Japan Blogにて日本語翻訳版も公開されています。

ランサムウェアの種類・代表例

暗号化型ランサムウェア

もっとも基本的なタイプが、「暗号化型ランサムウェア」です。これはファイル・データを暗号化したうえで、復号鍵と引き換えに身代金を要求します。支払い期限までのカウントダウンを表示して焦燥感を煽る、「支払わなければファイルを削除する」といった脅迫メッセージを表示するなど、様々なパターンが存在します。

ロッカー型ランサムウェア

続いては、データを暗号化するのではなく、PCのデスクトップやシステムなどをロックすることで、利用不能にする「ロッカー型ランサムウェア」です。暗号化型と異なり、データ自体は暗号化されず、ユーザの操作が妨害される点に特徴があります。画面に攻撃者の身代金要求メッセージだけが表示されるなどロックの範囲や方法を巧妙に制御するケースが報告されています。

リークウェア

暗号化型ランサムウェアの進化形である「リークウェア」は、データを暗号化するだけでなく、データを窃取し、外部に公開すると脅迫します。機密情報・個人情報が漏えいするリスクが高く、被害の深刻度がより高くなります。現在広くおこなわれている二重脅迫型ランサムウェア攻撃の原型ともいえる手口です。

ランサムウェア攻撃とほかのサイバー攻撃の違い

サイバー攻撃には情報窃取や破壊活動、スパイ活動など様々な目的がありますが、ランサムウェア攻撃は金銭の獲得を目的とするケースが多くを占めます。この目的を果たすため、近年では、暗号化に加え窃取データの公開を示唆する二重脅迫といった手口が広く用いられています。

また、攻撃者が内部侵入後に一定期間潜伏してネットワーク内を探索し、重要データやバックアップの所在を把握してから暗号化に移るケースがある一方、侵入直後に暗号化を開始する短期型も確認されており、ランサムウェア攻撃が多様化していることがうかがえます。

ランサムウェア増加の背景にある「暗号通貨」と「RaaS」

ランサムウェア攻撃がここまで拡大した背景には、「暗号通貨」と「RaaS(Ransomware as a Service)」という2つの要因が大きく関係しています。

まず「暗号通貨」は、ランサムウェア攻撃を犯罪ビジネスとして成立させる基盤を支えました。従来の銀行振込やプリペイドカードでは匿名性や取引効率に限界がありましたが、ビットコインをはじめとする暗号通貨の普及により、攻撃者は追跡されにくい形で容易に身代金を受け取れるようになりました。このことが2010年代以降、ランサムウェアを継続的に収益化可能な手口へと押し上げた大きな要因となっています。

さらに近年注目されているのが「RaaS」です。これはランサムウェアをサービスとして提供する仕組みで、開発者が攻撃基盤を整え、アフィリエイトと呼ばれる下請け攻撃者が実行役を担うビジネスモデルです。さらに、初期アクセス段階を専門に扱う初期アクセスブローカー(Initial Access Broker:IAB)により、侵入経路そのものを購入できるようになりました。つまり、攻撃者は自ら脆弱性を探して侵入する必要すらなく、アクセス権だけを買ってRaaSと組み合わせることにより、短時間で攻撃を開始できます。こうした役割分担により、高度なマルウェア開発力がなくても攻撃を仕掛けられるようになり、参入障壁が大幅に下がって攻撃件数と被害規模の拡大につながっています。RaaSの代表例としては、世界各国で甚大な被害をもたらしたLockBitや、活動が注目されたBlackCat(ALPHV)、そして日本でも著名企業を標的とした攻撃で報告されたQilinが挙げられます。これらは多数のアフィリエイトを動員して大規模な攻撃を展開してきました。

ランサムウェア攻撃の最新動向

暗号化から情報公開による脅迫へ

当初は不特定多数を狙ったばらまき型が目立ったランサムウェア攻撃も、現在では特定の企業や組織を狙う標的型が中心となっています。その手口は高度化しており、データを暗号化するだけでなく、窃取した情報を公開すると脅す二重脅迫が広く用いられています。さらに、支払いを拒んだ被害企業に対してDDoS攻撃を仕掛ける、取引先や顧客に窃取情報を直接送付して取引停止や信用失墜をあおるなど、さらに圧力を掛ける三重脅迫の手口も確認されています。

さらに近年は、暗号化をともなわず窃取データの公開のみで金銭を要求する「恐喝型マルウェア(Extortionware、いわゆる暴露型)」も観測されています。背景には、バックアップ運用の定着などにより暗号化だけでは支払いに結びつきにくくなっている状況があります。その結果、攻撃者はより確実に収益化しやすい情報公開による脅迫に比重を移すなど、攻撃がますます効率化・巧妙化する傾向が見られます。

生成AIの悪用がもたらす攻撃の高度化

ランサムウェア攻撃では、フィッシングがターゲット組織への主要な初期アクセス手段の1つと位置付けられています。現行の標的型では、メール経由の場合はスピアフィッシング(個別最適化・文脈適合など)の比重が高いとされています。この領域で生成AIが悪用されると、公開情報(企業サイト、SNS、求人情報など)を踏まえた自然な日本語の文面や件名を短時間で生成でき、受信者ごとに差出人や文脈を調整するなど高度にパーソナライズされたフィッシングメールを多数作成できるようになります。

また、生成AIは攻撃ツールの作成・改変にも悪用され得ます。開発経験が浅い攻撃者でも生成AIをコーディング支援として用いることで雛形や実装例を短時間で作成でき、ツールの試作が容易になります。さらに、攻撃者は生成AIを使って既存ランサムウェアコードのポリモーフィック化(小刻みな変形)や難読化のバリエーションを生み出し、シグネチャ依存の検知回避を狙う試みをおこなっており、一部事例も報告されています。加えて、防御側の機械学習検知モデルに対して対抗サンプルを用いるなど、いわゆるAI対AIの攻防を試みる動きも報告されています。

このように生成AI悪用は、攻撃の効率化にとどまらず、巧妙化・自動化・高速化を加速させる要因となっており、ランサムウェア攻撃の脅威動向を語る上で避けて通れないテーマになっています。

ランサムウェア攻撃の代表的な流れ

標的型ランサムウェア攻撃の主要な4つの段階

標的型ランサムウェア攻撃は、攻撃者の最終的な目的である機密データ窃取やファイル暗号化が実行されるまでに、複数の段階を経て進行するのが特徴です。ここでは、簡易モデルとして主要な4つの段階に分けて流れを説明します。ただし、すべての事例に当てはまるわけではありません。

1. 初期アクセス

攻撃者が組織ネットワークへの侵入の足がかりを得る段階です。フィッシング、公開サーバーの脆弱性悪用、盗用された資格情報の利用(VPNやリモートデスクトップなど)、サプライチェーン経由の侵害などによって、攻撃者は内部へのアクセス権を確保します。

2. 内部活動

侵入の足がかりを得た後、攻撃者は遠隔操作ツールや侵害後活動フレームワーク(例:Cobalt Strikeのビーコンなど)を展開し、C2(コマンド&コントロール)通信を維持しながらネットワーク内で足場を固めます。並行して資格情報窃取や権限昇格をおこない、正規のリモート管理機能・管理ツールを悪用した横移動(ラテラルムーブメント)でほかのサーバーや端末へ侵入範囲を広げ、重要データやバックアップの所在を特定します。あわせて防御回避(EDR/AVの停止・除外、ログの改ざん・削除)や永続化を仕込み、暗号化・窃取に向けた準備として重要データの選別や圧縮、シャドウコピーやバックアップの削除による復旧妨害をおこなう事例が多く確認されています。

3. データ窃取

二重脅迫型などで交渉材料とするため、攻撃者は機密データや顧客情報を外部へ持ち出します。持ち出し手法としては正規のファイル転送ツール・サービス(例:Rclone、SFTP、クラウドストレージAPI)、乗っ取られた正規クラウドアカウントの悪用、暗号化トンネリング、分割転送などを利用し、検知を回避しつつ攻撃者側の保管先へと転送するのが一般的で、多くの場合ダークウェブの漏洩サイトや攻撃者が管理するオンライン領域に保管・公開され、身代金交渉に利用されます。

4. ランサムウェア実行(暗号化・脅迫)

準備が整うと、攻撃者はファイル暗号化やシステムロックを実行します。暗号化は短時間でドメイン全体に一斉に広げられることが多く、実行後に端末やサーバーには身代金要求のメモ(ランサムノート)が残され、復号鍵と引き換えの支払い方法や連絡手段が示されます。さらに、窃取済みデータの公開を示唆して支払いを迫る二重脅迫や、拒否した場合にDDoS攻撃や取引先・顧客への直接的な圧力を加える三重脅迫に発展するケースもあります。支払い交渉は主に暗号通貨を介しておこなわれます。

標的型ランサムウェア攻撃では一般的に、攻撃者が一定期間にわたり内部でさまざまな活動(権限昇格、横移動など)をおこない、攻撃基盤を整えたうえで最終的な暗号化・身代金要求に踏み切ります。そのため、初期アクセスの防止に加えて、内部ネットワークにおける不審な挙動を検知・調査し、封じ込めなどの対応をおこなうことが重要です。

ランサムウェア攻撃の被害と影響

ランサムウェア攻撃の被害は、単に身代金を要求されることに留まりません。業務停止による事業継続への影響、個人情報や機密情報の流出にともなう信頼への影響、取引先や社会からの信用低下など、企業活動全体に深刻な影響を及ぼすおそれがあります。ここでは主なポイントを整理します。

業務停止と経済的損失

ファイルの暗号化により基幹システムやデータが使用不能になると、事業継続が直ちに困難になる場合があります。その間の売上損失や、生産・サービス提供の遅延にともなう違約金・機会損失など、経済的打撃は大きくなる傾向があります。さらに、システム復旧、フォレンジック調査、再発防止対応に要する外部委託費や人件費も相応の費用がかかります。

情報漏洩と信頼への影響

攻撃者に機密情報を窃取され公開されてしまうと、取引先情報や顧客の個人情報、知的財産などが外部に流出します。これにより法令上の報告義務や損害賠償対応が必要となるほか、社会的信用やブランドイメージの低下、顧客離れ、株価下落リスクなどの二次被害につながることがあります。

社会的影響

攻撃対象によっては、社会的機能や日常生活にまで影響が及ぶ場合があります。たとえば、医療機関が攻撃を受けた場合には電子カルテの閲覧ができず診療業務に支障を来すおそれがあり、製造業やインフラ事業者では生産ラインの停止やサービス中断などが、社会全体に影響を及ぼすリスクがあります。

ランサムウェア攻撃への主な対策ポイント

ランサムウェア対策の基本的な考え方は、初期アクセスを防ぐための対策と、攻撃者が内部に侵入した後の活動を想定した被害拡大防止の対策の大きく2つに分けられます。これらを多層的に組み合わせて実施することで、ランサムウェア攻撃による被害リスクや影響の低減に寄与します。以下、組織で取るべき主な対策をポイントごとに説明します。

セキュリティパッチ適用と脆弱性管理の運用強化

初期アクセスの手口として多用されるVPN機器・公開サーバー・OS/ソフトウェアの既知の脆弱性には、修正プログラム(パッチ)の迅速かつ確実な適用が推奨されます。特にインターネットに露出している資産(VPN、メールサーバーなど)や、誤って外部公開されているリモート管理機能(RDPなど)は優先的に対処し、最新のアップデートを可能な限り迅速に適用し、不要なサービス停止や管理ポートの閉鎖などの基本的なハードニングで攻撃の足がかりを減らします。あわせて、自組織で使用しているソフトウェアの脆弱性情報を継続的に把握し、実際に悪用が確認された脆弱性や重大度の高いものを優先して、迅速に対処できる体制を整えます。近年は報告される脆弱性(CVE)の件数が増加傾向にあるため、リスクに基づく優先順位付けと計画的・効率的なパッチ適用が求められます。

アクセス制御と認証のセキュリティ対策

初期アクセスとして依然多いフィッシング対策では、メール添付ファイルのスキャンやリンク保護(URLリライト・サンドボックス)に加え、社員への継続的な訓練(不審メールの報告徹底など)を実施することが基本となります。また、リモートアクセスに利用されるRDPは原則インターネットに公開せず、VPNなどのリモートアクセスには必ず多要素認証(MFA)を適用し、パスワード認証のみに依存しない仕組みを整えることが重要です。

初期設定のままのパスワードや使い回し、推測されやすい資格情報は重大なリスクで、これらの悪用による侵入事例も多数確認されています。特に管理者アカウントは強固なパスフレーズと漏えい監視(既知漏えいリストとの照合など)をおこない、漏えいや不正兆候が判明した際には即時リセットします。あわせて、アクセス元の制限(許可IP/端末、時間帯など)や最小権限の原則で不正利用のリスクを抑制することが推奨されます。

エンドポイント対策とログデータの継続的な監視

ランサムウェア攻撃に対しては、EPP(Endpoint Protection Platform)/ EDR(Endpoint Detection and Response)といったエンドポイントセキュリティの導入が欠かせません。ただし、近年の高度な攻撃では、これら単体では検知が難しいケースもあります。「ランサムウェア攻撃の代表的な流れ」に挙げたように、標的型ランサムウェア攻撃では、初期アクセスから最終的な目的である機密データ窃取やファイル暗号化に至るまで、複数の段階を経て攻撃が進行します。

そのため、初期アクセス経路から、機密データやシステムなどの重要資産に至るまでの各段階で発生するログデータやアラートを、セキュリティログ分析基盤であるSIEM(Security Information and Event Management/セキュリティログ分析基盤)で統合し、ネットワークやシステム、アカウントの挙動を継続的に監視して、不審なアクセスや通常とは異なる振る舞い、攻撃者が用いるTTP(戦術・技術・手順)を早期に検知・調査できる仕組みを導入することが重要です。そのうえで、速やかに対応し、侵入後の被害拡大を抑える体制を組織として整えることが、ランサムウェア攻撃による影響を低減する現実的なアプローチとなります。

また、外部への不審な通信やデータ転送に関わるログデータを収集しておくことで、攻撃者が重要データをどのように外部へ流出させたか、その経路を特定できる場合もあります。これにより、重大なインシデント発生時には、侵入経路、攻撃手法、影響範囲、外部流出経路までを包括的に調査ができます。

このように、組織全体のログデータを活用した監視体制の構築は、侵入後に複数の段階を経て進行し得るサイバー攻撃に対しても、有効な対策の1つとなります。

バックアップ体制の構築

ランサムウェア対策において、データのバックアップはもっとも重要な防御手段の1つです。万が一ファイルが暗号化されても、バックアップがあれば、復元できる可能性がありますが、それゆえに攻撃者はバックアップの存在を把握すると、削除またはバックアップデータを含めた暗号化を狙う傾向が見られます。そのため、ネットワークから切り離したオフラインバックアップ(外部ストレージやテープ媒体などへの定期的なバックアップ)の保管が重要になります。

また、バックアップデータ自体に対しても暗号化やアクセス制御を適用し、攻撃者に改ざん・窃取されないよう保護することとあわせ、定期的に復元テストを実施し、実際に復旧可能な状態を維持することが推奨されます。

Splunkによるランサムウェア攻撃対策のポイント

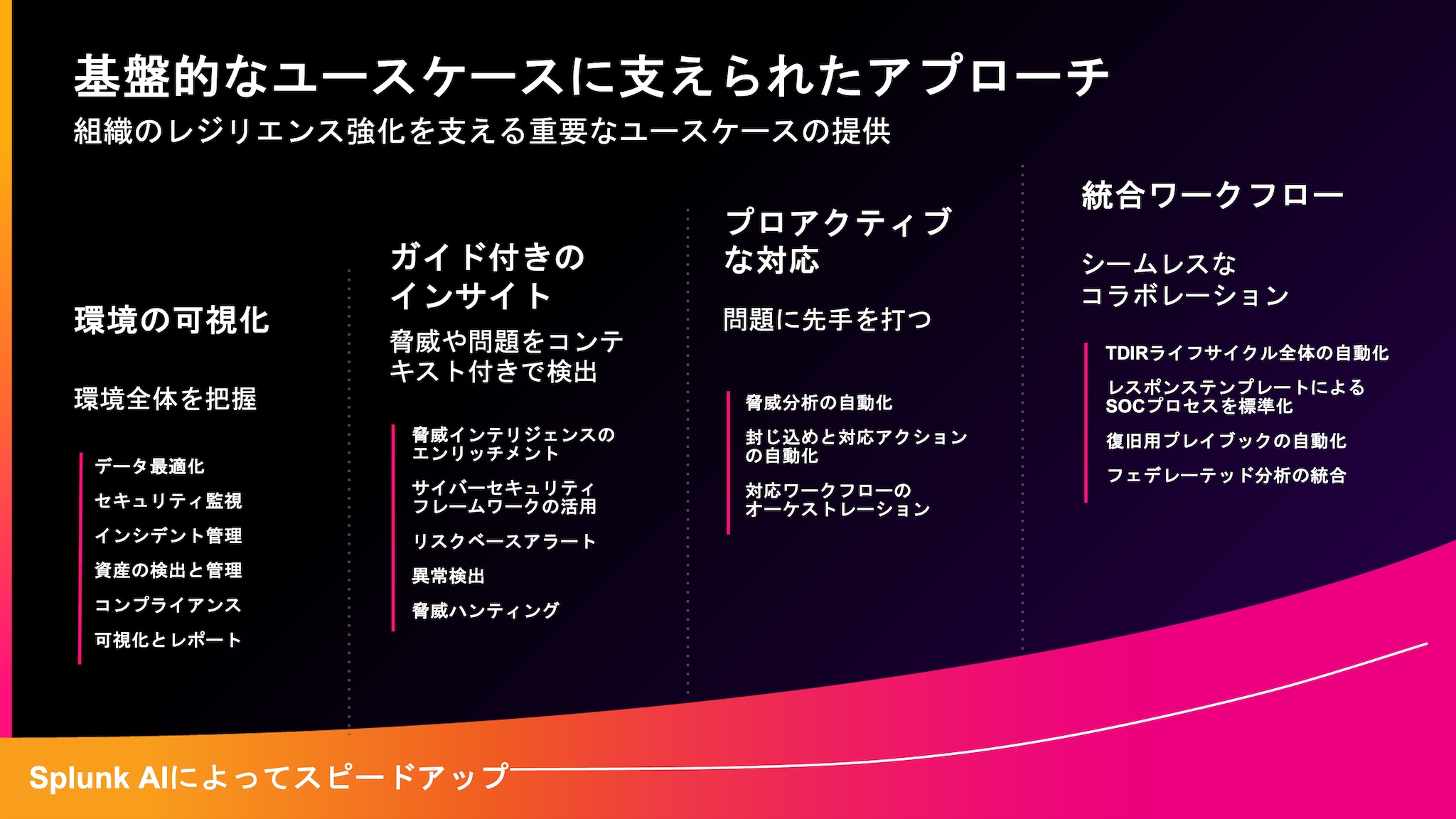

サイバー攻撃における脅威の検知・調査・対応を強化する TDIR(Threat Detection, Investigation, and Response) は、セキュリティ運用の中核を担うアプローチであり、ランサムウェア攻撃に対する有効な運用面の対策の1つと位置付けられます。TDIRは、リアルタイムな検知の強化にとどまらず、攻撃の全体像を迅速に把握し、インシデント対応の効率性と有効性を高めるための枠組みとして機能します。SplunkはこのTDIRを支援する複数のソリューションを提供しています。

Splunk Enterprise Securityは、ログ集約から検知・調査・対応までを一貫して支援する高度なSIEMソリューションです。ネットワーク、クラウド、エンドポイント、認証基盤、セキュリティソリューションなど、様々な環境から発生するログデータやアラートを一元的に収集・可視化し、継続的な監視を実現します。ランサムウェア攻撃に対しては、初期アクセス→内部活動→データ窃取→暗号化といった攻撃の各段階で生成されるログデータをSIEMで集約することで、攻撃者が「どのように侵入し、どの経路をたどり、どこへ到達したか」を分析しやすくなります。これにより、侵入経路の特定や被害範囲の把握を効率化できます。さらに、脅威インテリジェンスのフィードを取り込むことで、既知の不正な通信先やマルウェアを自動的に検出できる可能性が高まるほか、検知ルール(Splunk ES Update:ESCU)の活用により、通常とは異なる振る舞いや攻撃者の戦術・手法を捉えることにもつながります。

SIEMの解説についてはこちらも参考にしてください。

さらに、Splunk SOAR(セキュリティ対応の自動化・効率化ツール)と組み合わせることで、侵害が疑われる端末・サーバーの隔離や侵害アカウントの無効化といった初動対応を自動化し、検知から調査・封じ込めまでの流れを迅速に進めることができ、被害の拡大を抑えるための対応力を高められます。Splunk SOARは、TDIRにおける調査・対応を自動化・統合し、セキュリティ運用の迅速化と効率化を支援します。

なお、SIEMを活用した監視運用は、自組織のセキュリティ成熟度に応じて段階的に進めることがポイントとなります。最初のステップとして、有事の際に事後調査をおこなえるよう、ログデータの集約と、環境全体の可視化から始めることをお勧めします。その後、リアルタイムでの脅威検出や自動化された対応、さらにはワークフローの統合へと発展させていく流れが理想です。

ランサムウェア攻撃の対策では、「侵入を前提に、いかに早く検知・調査し、迅速に対応するか」という視点を持つことが重要です。Splunkは、組織全体のログデータを活用し、段階的な可視化からリアルタイムでの脅威検出、さらには対応の自動化までを支援することで、高度化する脅威に対抗するための現実的な手段の1つとなり得ます。

セキュリティチームのためのTDIRハンドブック

まとめ|巧妙化するランサムウェア攻撃には、SIEMによる対策が不可欠

「ランサムウェアで暗号化されても、バックアップから復旧すれば大丈夫」という考え方はもはや通用しなくなりました。攻撃者は、ターゲットが金銭支払いの要求に応じざるを得なくなるように、その手法・手口を進化させています。この状況では、いかに実際の被害が発生する前に封じ込めるかが重要であり、侵入後の不審な挙動を検知するためにも、SIEMを用いた対策は欠かせないと言えるでしょう。ランサムウェア被害が拡大し続けるなか、早急な対策が求められます。