サプライチェーン攻撃の仕組み:定義、種類、セキュリティ対策と予防措置

毎日、何千という企業がソフトウェアをアップデートしています。自社のビジネスに欠かせないソフトウェアを、できるだけ最新かつ最良で、最も問題の少ない状態に保つよう気を配るのは当然のことです。

ところが、デジタルライフに不可欠なこの作業が、もはや完全に無害とは言えなくなっています。攻撃者がシステムにアクセスし、サプライチェーン攻撃を実行するために使う数多くの手口の一つとなっているのです。ここ数年間で、きわめて重大かつ恐ろしい侵害がいくつも発生しました。SolarWinds、Log4J、CircleCIは、過去数年間で発生したサプライチェーン攻撃のほんの一例に過ぎません。

この懸念される傾向が収束する気配はありません。62%の企業が、サイバーセキュリティ問題に起因するサプライチェーンの混乱を経験したことがあると報告しています。なぜでしょうか?それは、サプライチェーン攻撃が非常に効率の良い方法だからです。1つの武器によってもたらされる攻撃の成果の大きさという点で、これに匹敵する手法は他にありません。

企業は、この高度な攻撃に対処するため、自社のアプローチを進化させる必要があります。今回は、サプライチェーン攻撃の正体とそれに対処するためにセキュリティを強化する方法についてご説明します。

サプライチェーン攻撃の概要

- サプライチェーン攻撃は信頼されているサードパーティやベンダーを悪用して、アクセス権を取得し、サプライチェーンを侵害します。多くのサプライチェーン攻撃に「アイランドホッピング」と呼ばれる手法が組み込まれています。

- 攻撃者はいくつもの方法を使ってネットワークに侵入します。マルウェアインジェクション、サードパーティソフトウェア、偽造コンポーネント、物理的改変などです。

- 企業はこれらの攻撃を阻止できます。そのためには、定期的な評価、ベンダーの入念な調査、対応計画の作成、関係者のリスク教育を実施する必要があります。

以下に、サプライチェーン攻撃の仕組みについて、そして何より重要なこととして、組織を攻撃から保護する最も効果的な方法について詳しく説明していきますので、ぜひ参考にしてください。

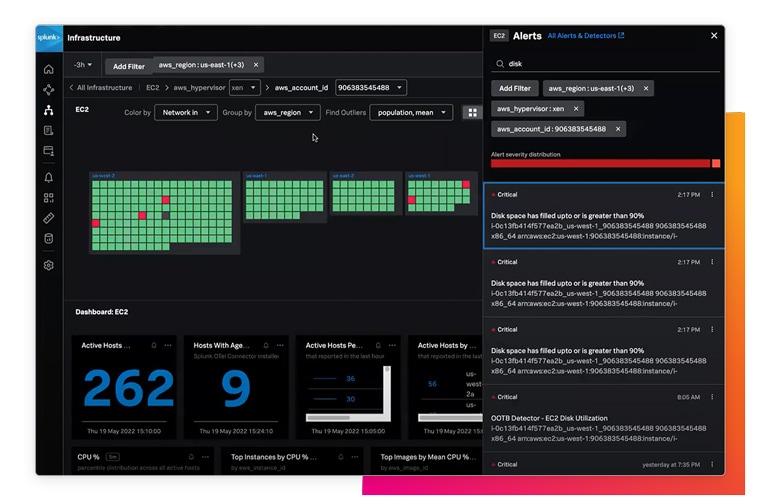

サプライチェーン運用をSplunkが支援

信頼できる電子データ交換(EDI)通信の保証は、サプライチェーンの円滑な運用に不可欠です。

Splunk EnterpriseまたはSplunk Cloud PlatformでEDIトランザクションの管理と監視を行いましょう。これらは、現代のサプライチェーンの運用のための革新的で強力なソリューションです。Splunkで事前予防型のサプライチェーン管理をどのように実現できるかお確かめください。

Splunkをすでにご利用中のお客様は、以下のリソースをご覧ください。

サプライチェーン攻撃とは?

サプライチェーン攻撃は、企業のサプライチェーンを標的にするサイバー侵害の一種で、システムへのアクセス権を持つ信頼されている関係者を悪用してサプライチェーンを侵害します。サプライチェーン攻撃は、機密データの窃取、企業イメージの低下、業務の中断、財務上の損失など、企業に深刻な影響を与える可能性があります。

サプライチェーンとは、顧客向けの製品の開発またはサービスの提供に関係するすべてのネットワークを指します。これには企業組織本体と、事業遂行に直接影響する以下のすべてが含まれます。

- 人

- 活動

- 情報

- リソース

このデジタル時代に単独でビジネスを遂行できる組織はほとんどありません。企業は、重要な業務や自社システムのメンテナンスを、サードパーティや社外のベンダーに依存しながら行っています。サプライチェーン攻撃では、このように多方面に分岐したシステムを突破口として、複数の組織にまたがる機密データにアクセスします。個々のシステムに直接ハッキングを仕掛ける必要はないのです。

サイバーセキュリティ脅威の専門家、Ryan Kovar氏とMarcus LaFerrera氏が次のように述べるとおりです。

“SolarWindsのような攻撃は、組織内のアプリケーションが未知の(悪質な可能性のある)ホストと通信を開始するのを検出することの難しさを証明しました。そして、その見落としは、深刻な「サプライチェーン攻撃」につながる可能性があります”

サプライチェーン攻撃の仕組み

サプライチェーン攻撃は、企業のシステムに正当にアクセスできる社外のプロバイダーやパートナーを悪用して、企業のデジタルインフラに侵入します。侵入後、以下のような攻撃が続きます。

- マルウェアを秘かにインストールします。

- ソースコードを書き換えます。

- 他にも問題を引き起こします。

ソフトウェアは信頼されているサードパーティから供給されるため、アップデートやアプリの署名や認証は自動的に行われます。ベンダーは、公にリリースした最新のソフトウェアに悪質なコードが潜んでいることに気づいていません。そしてこのコードは、アプリと同じ権限で実行可能になります。サプライチェーン攻撃の仕組みを完全に理解するためには、攻撃者がネットワークに侵入する際に使う具体的な手口について詳しく知る必要があります。アイランドホッピングはその一つです。

サプライチェーン攻撃を理解するための切り口となるのは、「チェーン」の部分です。攻撃者は、そのチェーン内のたった1つの(多くの場合小さくてあまり知られていない)ソフトウェアの内部にある脆弱性を利用して、そこからアクセスするチャンスを広げていきます。

アイランドホッピング攻撃とは?

サプライチェーン攻撃に関するトピックでは、「アイランドホッピング」という言葉が頻繁に出てきます。もちろん、南の島で休暇を過ごすことではありません。アイランドホッピングとは、サプライチェーンの中で比較的セキュリティが甘く、たいていは規模も小さい企業を標的にして、より大規模な企業への侵入を試みる攻撃者の手法のことです。

攻撃者は、この小規模ベンダーを足掛かりにして、さらに大きな企業のネットワークへのアクセス権を取得します。たとえば、攻撃者は小規模なITベンダーのシステムを最初の標的にすることが考えられます。その後、そこで取得した管理者アクセス権を使って、そのベンダーの顧客企業への攻撃が可能になります。一般に小規模な企業は十分なセキュリティプロトコルを備えておらず、攻撃の影響を受けやすいため、この攻撃が大きな効果を発揮します。

アイランドホッピングのような攻撃はその影響がサプライチェーン全体で増幅されていくため、莫大な損害を引き起こす可能性があります。

大規模なユーザーベースを持たないソフトウェアが特に脆弱な理由

ユーザーベースが小さいソフトウェアのほうがサプライチェーン攻撃に脆弱な場合が多い理由は以下のとおりです。

- リソースが少ない=監視が甘い。小さいソフトウェアプロジェクトは、人員も資金も非常に限られています。したがって、頻繁な監査の実施、高度なセキュリティプロトコルの実装、新しい脅威に対処するアップデートの迅速なリリースに必要なリソースが不足します。加えて、広範なテストと分析が一貫して行われる可能性も低くなります。

- 検出に時間がかかる。ソフトウェアにアクセスするユーザーが非常に少ないため、異常な動作や問題が見つかるまでに長い時間がかかる可能性があります。セキュリティ上の問題の発見が遅れると、その分だけ攻撃者が秘かにソフトウェアを悪用するための時間が増えます。

- ピアレビューが不十分。ユーザーベースが大きいソフトウェア、特にオープンソースソフトウェアの主要なメリットの一つは、コードを定期的にレビューおよび改良する数多くのコントリビューターがいるということです。このようなソフトウェアの場合、たとえば、悪用の恐れがある脆弱性を発見するためのセキュリティ手順がより多く設けられる可能性が高いと言えるでしょう。

ユーザーベースの小さいソフトウェアは攻撃の対象になりやすいと考えてください。いったん侵害されたソフトウェアは、その利用者であるより大規模な企業へのバックドアとして動作し、サプライチェーン全体が受ける潜在的な損害が増大します。この点に関する詳しい説明は今後のセクションで行います。

このようなタイプの攻撃について理解しておけば、巧妙な脅威に備え、攻撃から企業を守る上での助けとなるでしょう。しかし、サプライチェーン攻撃を阻止する手段の詳細に入る前に、よくある他のサプライチェーン攻撃についても説明しておきます。

サプライチェーン攻撃の種類

攻撃者が標的企業のネットワークに侵入するために利用する手口やサプライチェーンの脆弱性は数多く存在します。よくあるサプライチェーン攻撃の種類は以下のとおりです。

- マルウェアインジェクション。サプライチェーン経由で配布されるソフトウェアアプリケーションやハードウェアコンポーネントに、攻撃者が悪質なコードやマルウェアを埋め込みます。

- サードパーティソフトウェア。攻撃者がサードパーティのソフトウェアを使って、標的のネットワークにアクセスします。

- 偽造コンポーネント。攻撃者が偽造したハードウェアコンポーネントをサプライチェーンに紛れ込ませ、ネットワークにアクセスします。

- 中間者(MITM)攻撃。攻撃者が、マルウェアやその他の悪質なコードを挿入できるように、標的企業とサプライヤーの間で転送されるデータを傍受して改ざんします。

- 物理的改変。製造または出荷工程でデバイスや機器を物理的に改変し、標的企業がそのハードウェアを取り付けると、攻撃者がネットワークにアクセスできるようになります。

- 認証情報の不適切な管理。パスワード、APIキー、トークンなどの認証情報は、システムが安全に通信するための手段ですが、適切に管理されていなければ、それ自体が脆弱性の発生源になってしまします。攻撃者は、管理がずさんなアクセストークン、ハードコーディングされた認証情報、侵害されたビルドパイプラインなどを利用して、コードを操作してシステムに侵入し、アクセス権限を昇格させます。

- 内部脅威。サプライヤーや運送会社の従業員などの内部関係者が、企業のサプライチェーンで攻撃を実行します。

サプライチェーン攻撃を阻止する4つの方法

他の組織にソフトウェアまたはハードウェアを提供する企業は例外なく攻撃者の標的です。FireEye社、Microsoft社、Malwarebytes社などのトップセキュリティベンダーでさえ、サプライチェーン攻撃の影響を受けないわけではありません。とはいえ、攻撃の可能性を減らし、企業の損害やイメージ低下の被害を抑制する方法はいくつかあります。

1. サプライヤーとベンダーを審査する

攻撃の影響をまったく受けないベンダーなど存在しませんが、適切なデューデリジェンスは非常に役立ちます。サプライチェーンを保護するために、相手が答えにくいような問題であっても率直に質問しましょう。

最初に、サプライヤーのセキュリティ態勢を評価します。一般にこれには、サプライヤーのセキュリティポリシーのレビュー、セキュリティ監査の実施、関連する業界の標準や規制のコンプライアンス評価が含まれます。

加えて、サプライヤーのセキュリティ対策をチェックします。物理的なセキュリティ、ネットワークセキュリティ、データ保護およびインシデント対応能力を評価してください。サプライヤーのセキュリティチェックは、一度やればOKというものではありません。十分なセキュリティ管理が確実に実施されるように、現行のセキュリティ対策を継続的に監視してください。

ベンダーと締結した契約上の合意も、自社のセキュリティを維持するために極めて重要です。その合意には、具体的なセキュリティ要件と、あなたの会社のデータを保護する相手方の責任を規定する文言を含める必要があります。契約には、相手方が定期的なセキュリティレビューを提出する義務がある点についても必ず明記してください。

2. 定期的な監査を実施する

企業が直面する多くの問題のうちの一つが、サプライチェーン攻撃を検出することの難しさです。Splunkのセキュリティチームは、攻撃を検出する方法について研究し、実現可能なサイバー防御手法を詳細に調査してきました。

その結果、複数のSplunkクエリーとコマンドを使用してJA3およびJA3sハッシュを注意深く監視し、サーバー/クライアント間のTLSネゴシエーションのフィンガープリンティングを行うことが、シンプルながらも効果的な方法であることが分かりました。悪質なアクティビティ、特にサプライチェーン攻撃を検出する特効薬はありませんが、JA3/sハッシュが異常を示す状況では、異常なアクティビティが検出される確率が高まります。

多くの環境において、JA3/sは、他の方法では検出できない可能性がある異常で悪質なアクティビティを検出する助けになります。完璧な方法ではないものの、これによって、脅威がますます高まる環境で極めて重要な保護層がまた1つ追加されることになります。

3. インシデント対応計画を策定する

マルウェア攻撃(機密データと認証情報の窃取)は、2024年に58%増加しました。増加は今後も続くでしょう。では、どうすればよいでしょうか?攻撃の影響を軽減し、あらゆる損害から迅速に回復するためには、インシデント対応計画(IRP)を策定することが大切です。

インシデント対応計画の策定を支援する対応チームを編成しましょう。これは一般に、CSIRT (コンピューターセキュリティインシデント対応チーム)と呼ばれてます。このチームには、IT、セキュリティ、法務、コミュニケーションなど各部門の代表者を含めます。さらに、インシデントコマンダーを任命します。各チームメンバーは、サプライチェーン攻撃が発生したときに取るべき手順についてトレーニングを受けることになります。

チームの編成とトレーニングが完了したら、インシデント対応手続きを策定するのはこのチームの役割となります。攻撃発生時に取るべき手順をこの手続きで規定します。手続きに含める項目は以下のとおりです。

- 特定

- 封じ込め

- 調査

- 除去

- 復旧

- レポート

攻撃が発生した際にはコミュニケーションが不可欠ですが、多くの場合、最初に機能不全に陥るのがコミュニケーションです。したがって、インシデント対応チームはコミュニケーション手続きを確立しておく必要があります。この手続きでは、インシデントについての情報を、従業員やベンダー、さらに顧客や法執行機関を含むその他の利害関係者と共有する方法を明確に定めてください。

社員、システム、ベンダーの入れ替わりや脅威の変化に対応するため、計画は定期的に更新する必要があります。定期的な更新は、計画の妥当性や効果を確実に維持するのに役立ちます。

4. 従業員および利害関係者を教育する

従業員、ベンダー、主要な利害関係者は、企業組織の防御の最前線を構成しています。攻撃が成功するリスクを減らすためには、こうした人々がリスクやリスクへの対応方法を理解できるように支援することが欠かせません。IT部門と経営陣が従業員の教育に真摯に取り組めば、その分だけ防御の効果も高まります。

サプライチェーン攻撃、その仕組み、ビジネスへの潜在的な影響について説明するトレーニング教材を開発してください。テキスト教材、ビデオ、ウェビナーは、全社に情報を周知するための優れた方法です。

トレーニングでは、サプライチェーン攻撃の実際の例を取り上げて、全員がリスクを理解し、特定の警戒すべき兆候をより敏感にキャッチできるようにしましょう。サプライチェーン攻撃は潜行性で、一般に見分けるのが難しいものですが、リスクを認識する従業員の数が増えれば、その分だけ、疑わしいまたは異常な状況を監視する人の目も増えることになります。

攻撃を阻止するための予防的措置をトレーニングに含める必要もあります。これには、サプライヤーの身元を確認すること、疑わしい行動がないかネットワークアクティビティを監視すること、疑わしいアクティビティをIT部門やセキュリティチームに報告することなどの項目を含めるとよいでしょう。社内コミュニケーション、会議、その他の方法を通じて、トレーニングによって得た知識を定期的に補強することも忘れないでください。

サプライチェーン攻撃に立ち向かうセキュリティ防御ラインを進化させる

サプライチェーン攻撃はサイバーセキュリティの世界に現れた最新の脅威です。サプライチェーン攻撃は見分けにくく、他の多くの攻撃に比べて、より広範囲に被害が波及するおそれがあります。企業には、事前予防のために対策を講じること、さらにビジネスを保護し、潜在的な損害を最小化するためのセキュリティアプローチを進化させることが求められています。

適切な計画を立てて保護手段を整えておけば、常に最新の脅威の先を行き、サプライチェーン全体のセキュリティを確保できます。

サプライチェーン攻撃対策について詳しくは、ホワイトペーパー『サプライチェーン攻撃対策:日本政府セキュリティ統一基準にも採用される「監視」の実現方法』 もご覧ください。

この記事について誤りがある場合やご提案がございましたら、splunkblogs@cisco.comまでメールでお知らせください。

この記事は必ずしもSplunkの姿勢、戦略、見解を代弁するものではなく、いただいたご連絡に必ず返信をさせていただくものではございません。