実践編:Splunkで実現するランサムウェア攻撃対策 ― 可視化から自動対応まで

1. はじめに:ランサムウェア攻撃の“スピード”に追いつくために

前回の記事「高度化するランサムウェア攻撃:AI悪用含む最新動向と対策」では、攻撃がより高速化・複雑化し、従来の防御モデルでは対応が難しくなっている現状を紹介しました。 Ransomware-as-a-Service (RaaS)の普及により、攻撃者の技術的ハードルは大きく下がり、潜伏期間が数日単位に短縮されるなど、“攻撃のスピード”が組織の防御力を上回るケースが日本でも見受けられるようになりました。

特に、近年の攻撃は「潜伏期間の短縮(高速化)」と「データ窃取を伴う二重脅迫」が主流となり、従来型の防御では対応が追いつきません。攻撃のスピードに対抗するには「検知(MTTD)」と「対応(MTTR)」の速度を上げ、データ窃取を防ぐには「守るべき資産の可視化」が不可欠です。本記事では、この課題を解決する「可視化」「検知」「対応」「改善」のサイクルと、それをSplunkのセキュリティ製品群でどう実現するかを紹介します。

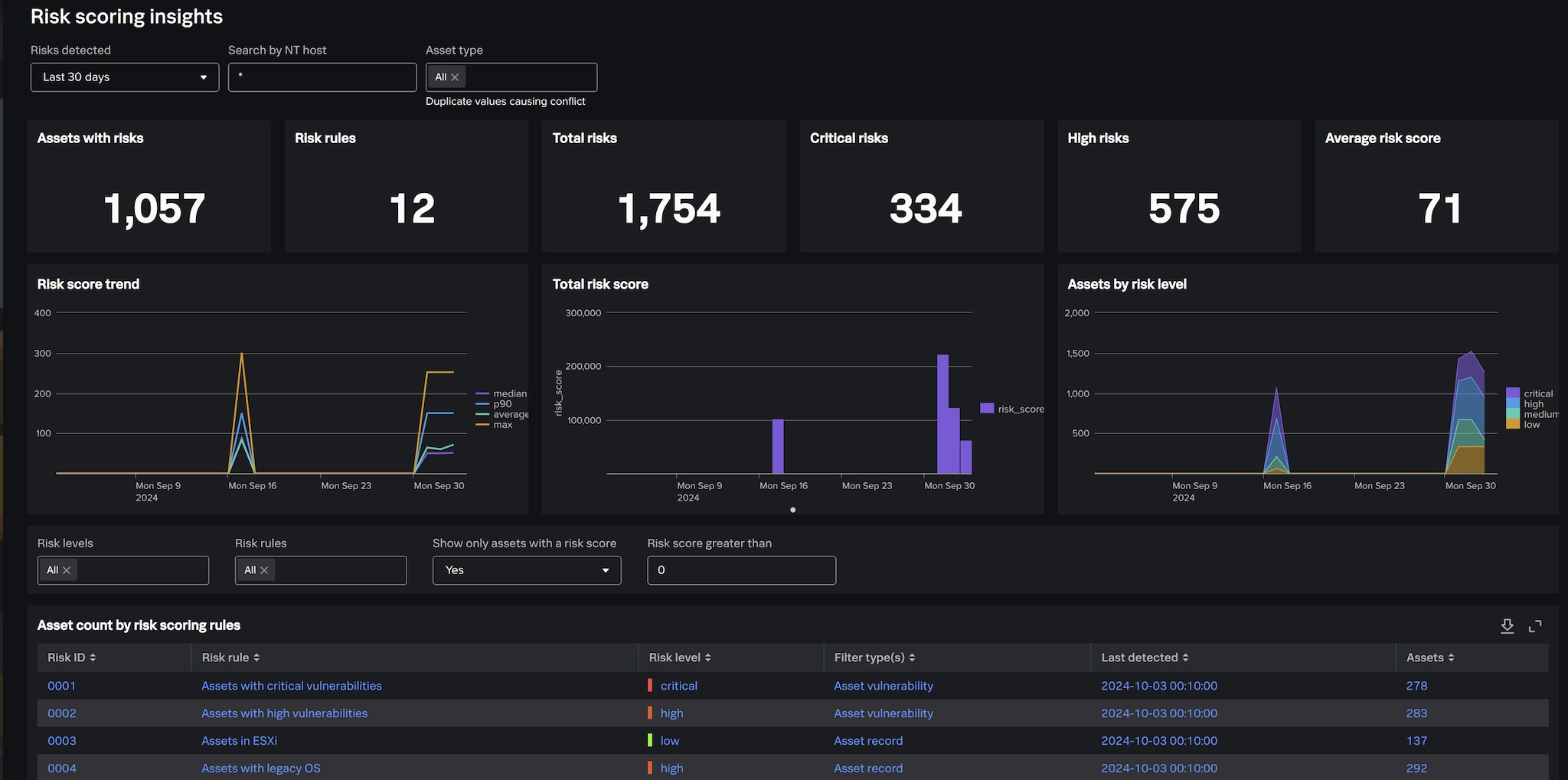

2. 資産とリスクを“見える化”する ― Splunk ARIの活用

どんなに優れた検知や自動化を行っても、そもそも「守るべき資産」が整理されていなければ、対策は的を外します。Splunk Asset & Risk Intelligence (ARI)は、組織全体の資産・脆弱性・脅威情報を統合的に可視化し、リスクベースで対策を優先づけるためのソリューションです。

ARIでは、構成管理データベース(CMDB)やクラウド管理基盤、脆弱性スキャンツールなどからデータを自動で収集し、どの資産がどんなリスクを抱えているかを一元的に把握できます。たとえば、インターネット公開サーバや社内のサーバに未修正の脆弱性が存在するといった情報を、リアルタイムで把握可能です。

さらに、ARIはSplunk Enterprise Security (ES)と連携し、各資産のリスクスコアを活用できます。これにより、SOCは「検知したアラートのうち、どの資産を優先して調査すべきか」を定量的に判断できます。結果として、限られた人員・時間の中で、最も被害インパクトの大きい領域から対処を始めることが可能になります。ランサムウェア対策の第一歩は、“守る対象を可視化する”こと。ARIがその出発点を支えます。

セキュリティチームのためのTDIRハンドブック

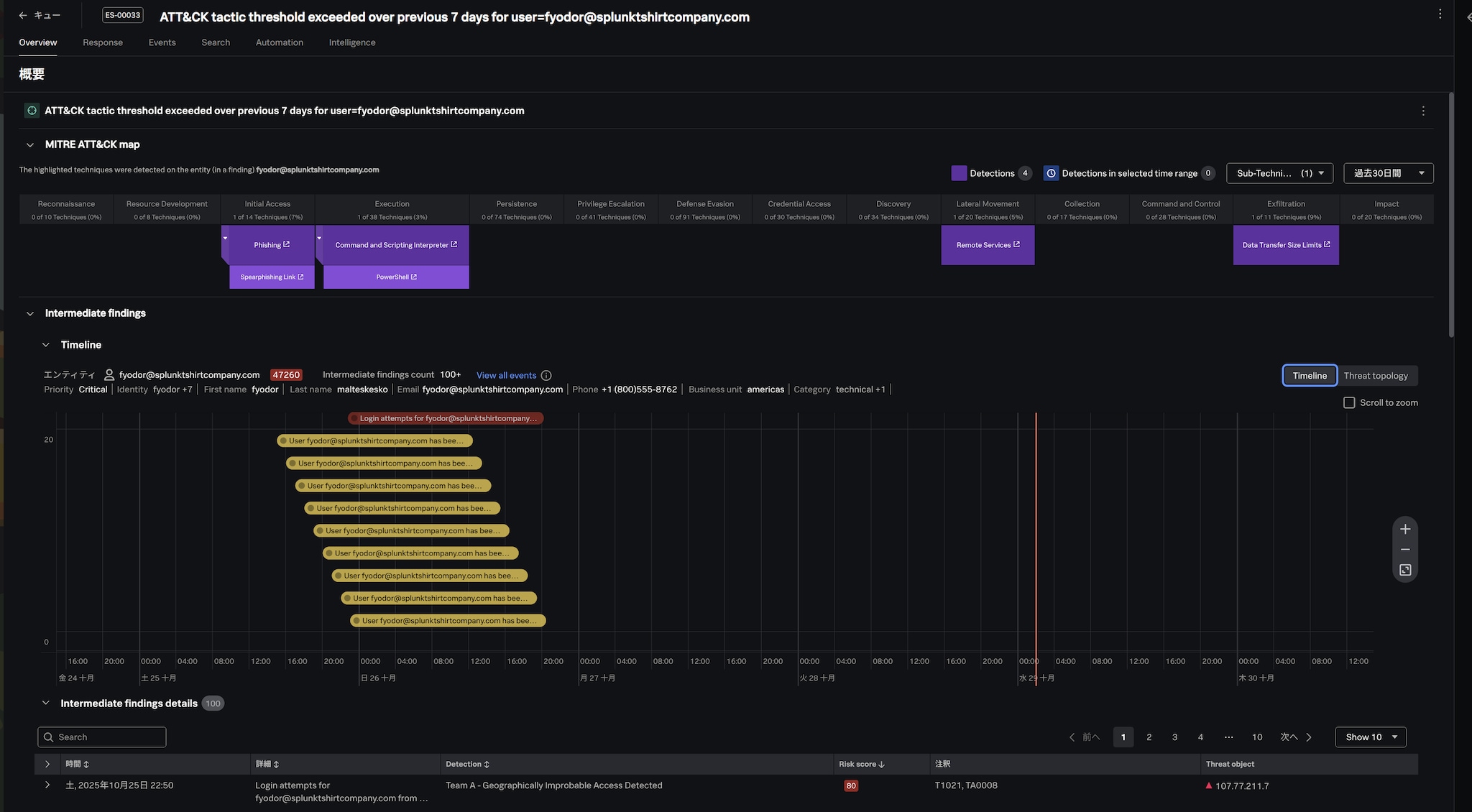

3. 攻撃の前兆を“逃さない” ― Splunk Enterprise SecurityでMTTDを短縮

ランサムウェアの侵入は、単発のイベントではなく段階的に進行します。例えば、フィッシングメールによる認証情報の奪取、内部移動(ラテラルムーブメント)、管理者権限の奪取、そしてファイル暗号化といった流れです。これらの兆候をいかに早く検知できるかが、被害が大きくなるかどうかの分かれ目です。

ESは、こうした行動を横断的なログ分析によって捉えるための中核となるプラットフォームです。

ESのCorrelation Search (相関検索)機能やRisk Based Alertの機能を使えば、

- 特定ユーザーによる不審なログイン試行

- 異常なPowerShellコマンドの実行

- 組織外への大容量データ送信

といったランサムウェアの挙動を、あらかじめルール化して全体の流れを検知できます。

さらに、UEBA (User and Entity Behavior Analytics)を有効化することで、通常と異なる行動パターンを検知できます。たとえば、普段は社内からのみアクセスしているユーザーが、深夜に海外IPからログインしているなどした場合、そのアノマリな挙動を検知することで、リスクスコアが上昇します。

これらの機能を活用することで、SOCは重大インシデントに集中でき、MTTDを短縮することが可能になります。

4. 即応・自動化でMTTRを短縮 ― Splunk SOARによる行動の自動化

検知後にすぐ対応できなければ、攻撃が進行し、被害が広がってしまいます。

ここで有効なのが、Splunk SOAR (Security Orchestration, Automation and Response)です。

SOARは、ESから送られたアラートをトリガーに、定義済みのPlaybookを自動実行できます。たとえば次のような自動化が可能です。

- Enterprise Securityで不審なPowerShell実行を検知

- SOARが該当端末の情報を収集

- その端末を隔離し、通信を遮断

- 同時にファイアウォール(Palo Alto Networksなど)にブロックルールを登録

- 担当者へSlack/メールで通知

この一連の対応は、人手で行えば数十分以上かかるケースもありますが、SOARなら数十秒で完了できます。また、SOARのPlaybookは条件分岐や承認プロセスを含めて柔軟に設計できるため、組織の運用ルールに合わせて自動化を段階的に進められます。

「ESで検知し、SOARで即応する」――この連携が、SplunkのSOC自動化戦略の中心となります。MTTRを短縮することで、ランサムウェアの被害が大きくなる前に封じ込めることが可能になります。

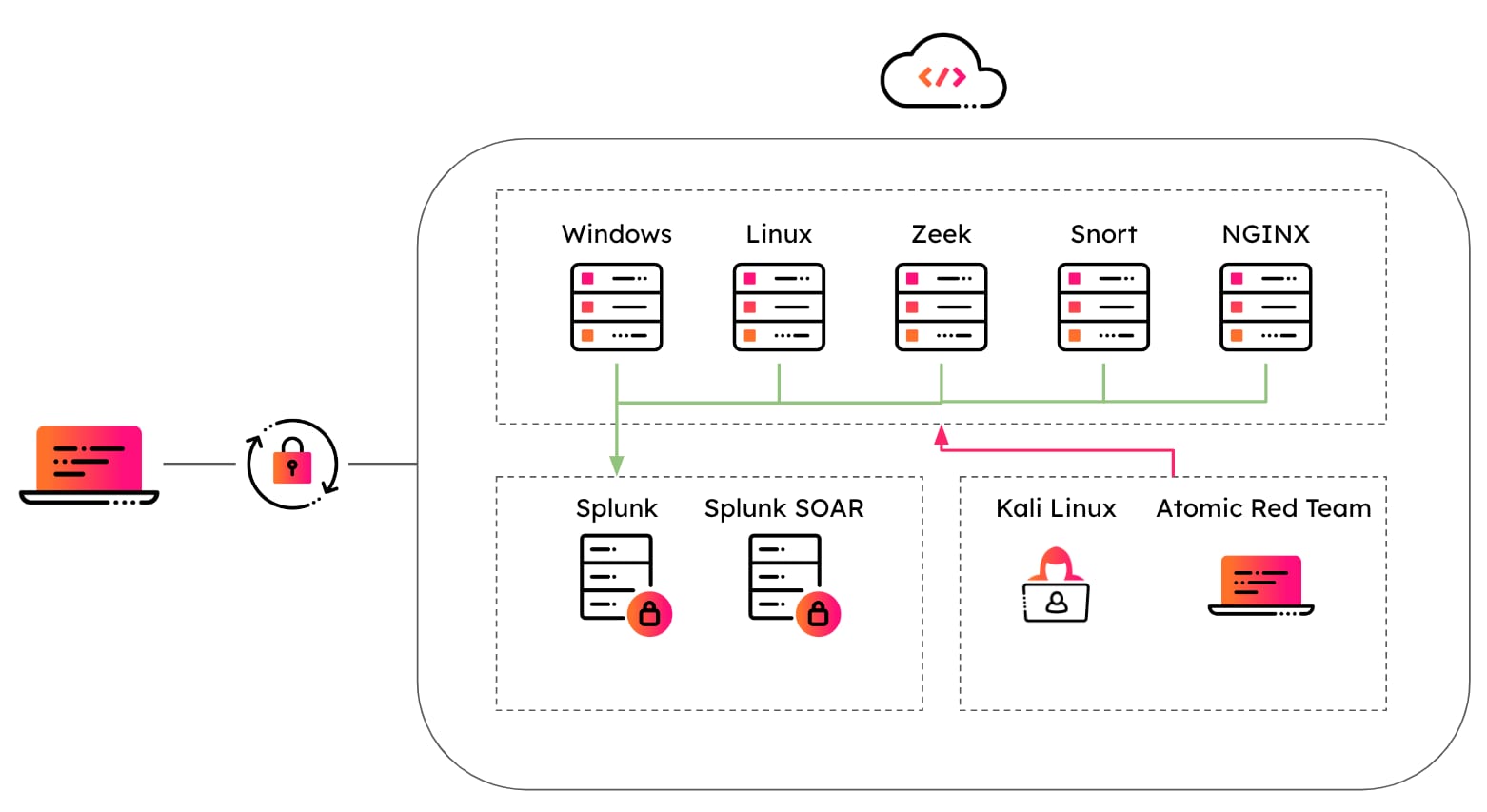

5. 継続的な検証と改善 ― Splunk Attack Rangeによる演習

防御体制は、導入して終わりではありません。実際に攻撃が行われた際に「検知できるのか」「Playbookが正しく動作するのか」を確認する必要があります。この検証を安全な環境で行えるのが、Splunk Attack Rangeです。

Attack Rangeは、仮想的なSOC演習環境を使用し、実際の攻撃の挙動を再現できるフレームワークです。MITRE ATT&CKの各テクニックをシミュレーションし、ESの検知ルールやSOARのPlaybookが意図した通り動くかを検証できます。

疑似的な攻撃を再生し、ESの相関サーチが意図したとおりにトリガーされるか、SOARが自動で隔離動作を起こすかといった一連の流れを確認可能です。これにより、SOCチームは検知精度のチューニングや自動対応の有効性確認を繰り返し行えます。Attack Rangeは、セキュリティ運用の「継続的改善」を実現するためのラボとして利用可能なツールです。

6. 自律型SOCへの進化 ― AIと統合運用が導く次のステージ

Splunkの各ソリューションは単体でも強力ですが、連携することで“自律的に動くSOC”へと発展します。最新のSplunk Enterprise Securityには、AIによる様々な支援機能が搭載されることが発表されています。AIによる支援機能を使えば、アナリストが自然言語でアラートに利用するサーチを作成し、発生したアラートの概要をまとめてもらうといった運用も可能です。

7. まとめ:データをつなぎ、行動するSOCへ

ランサムウェア対策を単一のソリューションだけで全て対応するといったような“銀の弾丸”を期待することは難しい状況にあります。現在、重要なのは、日々増大するデータを正しくつなぎ、「見える化」「検知」「対応」「改善」のサイクルを継続的に回すことです。

Splunkのプラットフォームは、その全工程をデータドリブンに支援します。

- Splunk ARIで資産とリスクを可視化し、

- Splunk Enterprise Securityで攻撃の前兆を早期に検知し、

- Splunk SOARで自動的に封じ込め、

- Splunk Attack Rangeで運用を継続的に検証・改善する。

このサイクルが確立すれば、MTTDとMTTRを継続的に短縮し、攻撃のスピードを上回る防御体制を実現できます。

Splunkのソリューションを活用いただくことで、進化する攻撃に継続的に対応可能な環境を準備することが可能です。

また、Splunkはこうした検知や対応のサイクルだけでなく、万が一侵害が発生してしまった後でも、収集したログを活用して被害範囲や侵入経路を特定する「フォレンジック(デジタル証拠分析)」にも役立てることができます。