Splunk Attack Range v4.0のご紹介

Splunk脅威調査チームはこのたび、Splunk Attack Rangeのバージョン4.0をリリースしました。

Splunk Attack Rangeは、Splunkで使用する検出ルールの開発環境を構築して攻撃の動作をエミュレートし、生成されたテレメトリデータに基づいて検出ルールを作成するための、オープンソースプロジェクトです。このブログ記事では、バージョン4.0に追加された、ユーザーエクスペリエンスを向上させるための新機能をご紹介します。

Splunk Attack Rangeの概要

新機能

SnapAttack/CapAttackの統合

CapAttackは、攻撃データを標準の形式にパッケージ化するPowerShellキャプチャエージェントです。攻撃発生時のシステムログ、システム情報、キーストローク、PCAP、動画を収集できます。CapAttackのキャプチャ機能を使えば、攻撃データの調査を、その間のシステム状況に関するあらゆるコンテキストを確認しながら、容易に行うことができます。現時点では、現行のWindows環境と一部のLinuxディストリビューションで動作します。Splunk Attack Rangeのsimulateコマンドを実行すると、Atomic Red Teamフレームワークの起動前に、CapAttackのキャプチャセッションが自動で開始されます。実行が完了すると、CapAttackキャプチャデータ全体がSnapAttackにシームレスにアップロードされます(attack_range.ymlでこの機能が有効になっている場合)。この統合ワークフローにより、攻撃のシミュレーションから、データの収集、分析までを一貫した流れで効率的に行うことができます。さらに、cap_attackコマンドを使ってCapAttackキャプチャセッションを手動で開始および停止することで、キャプチャのプロセスを細かく制御することもできます。

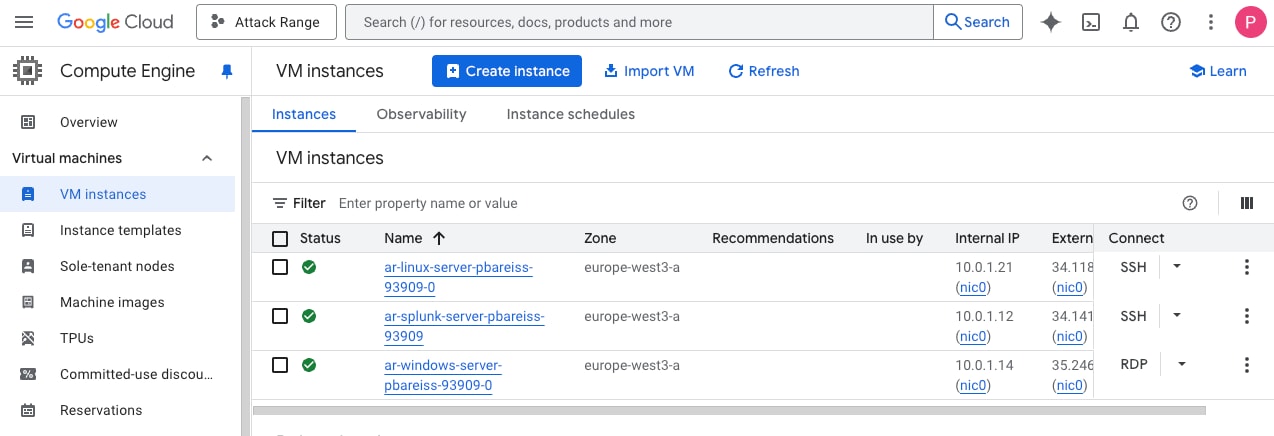

GCPのサポート

Splunk Attack Rangeでは、最新リリースでGoogle Cloud Platform (GCP)のサポートが追加され、機能が拡張されました。この強化により、セキュリティチームは、すでにサポートされているアマゾン ウェブ サービス(AWS)およびAzureプラットフォームに加えて、GCPでもインストルメンテーション(計装)されたクラウド環境を作成できるようになりました。Splunk Attack RangeのGCP実装では、セキュリティチームがAWSおよびAzure用と同じすっきりしたインターフェイスでGoogle Cloudリソースをデプロイおよび設定できます。

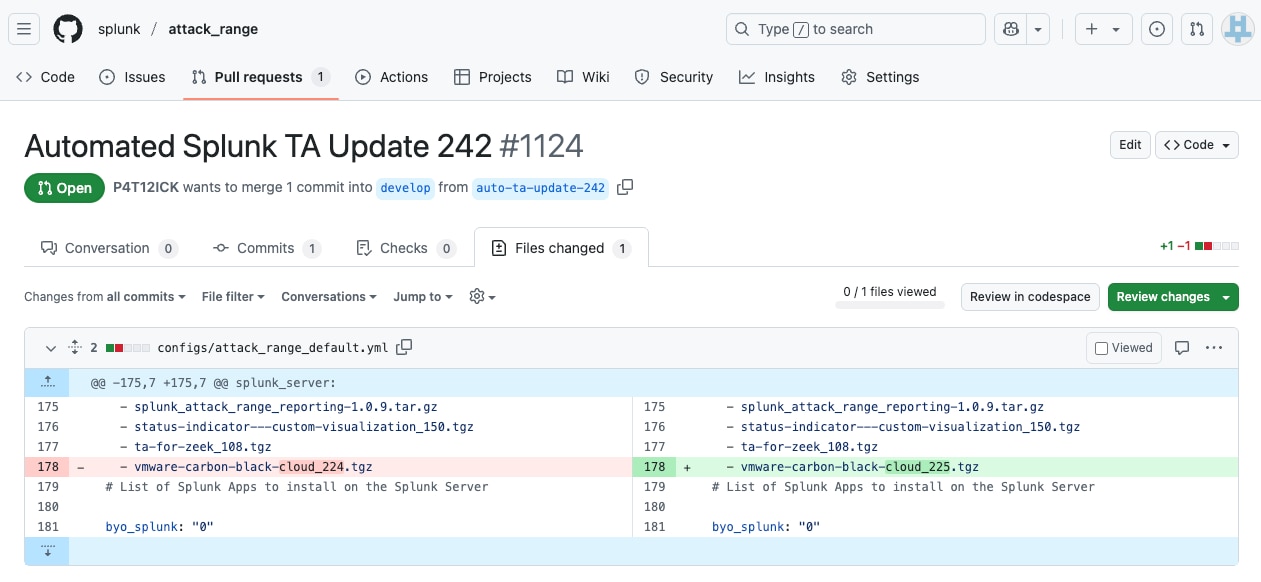

CI/CDを通じたSplunk Appsの自動アップデート

Splunk Attack Rangeの最新リリースでは、CI/CDを通じたSplunk Appsの自動アップデートが導入されました。これにより、ディテクションエンジニアはさまざまなSplunk Appsについて、常に最新バージョンを使って作業できます。この機能では、Splunk Attack Range環境に統合されているすべてのSplunk Appsが自動でアップデートされ、手動でのアップデートが不要になります。最新バージョンのAppが常に提供されるため、セキュリティチームはApp管理の負担を軽減して、検出ルールの開発に集中できます。

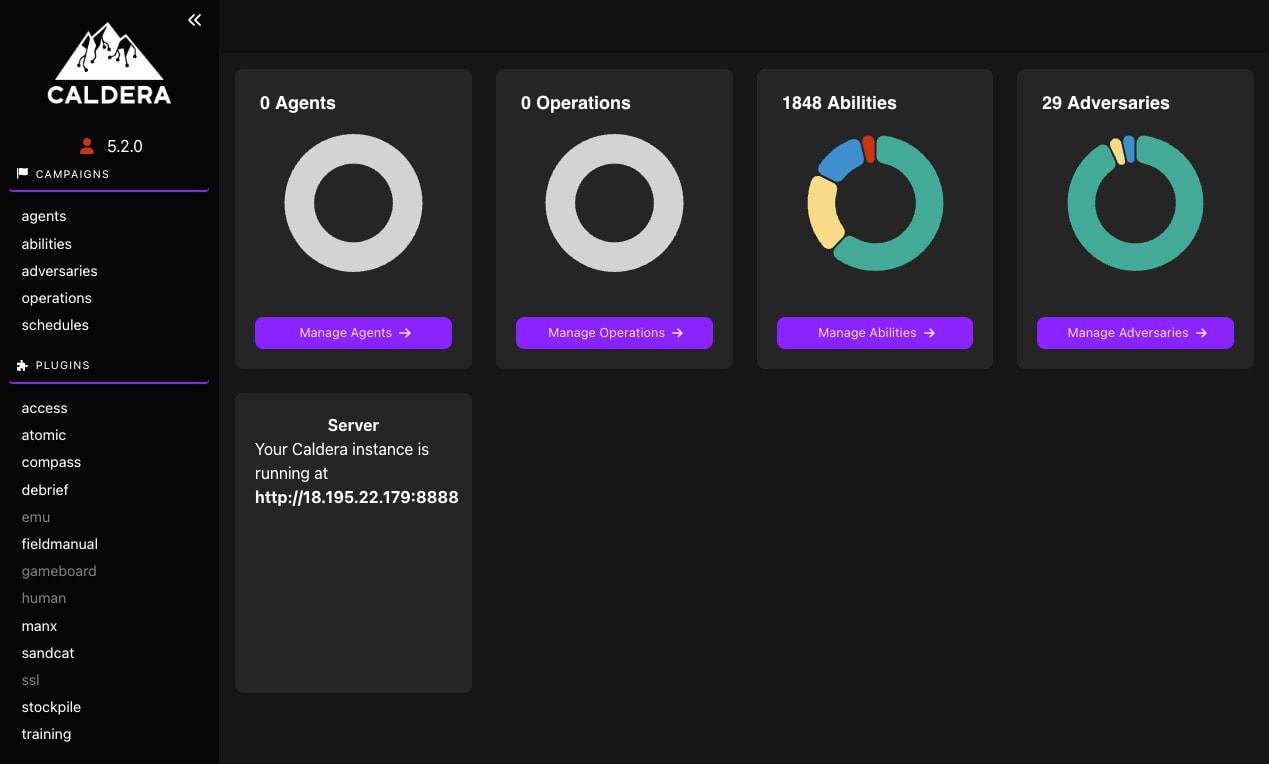

Caldera統合の強化

Splunk Attack Rangeの最新リリースでは、Calderaの統合が大幅に強化され、ユーザーがこれまで直面していた実装上の課題が解消されました。この強化により、Splunk Attack Range環境でのMITRE Caldera攻撃エミュレーションプラットフォームの導入と設定が効率化され、アクセス性と信頼性が向上しました。セキュリティチームでは、以前よりも簡単に、Calderaのインターフェイス(ポート8888)を通じて複雑なアタックチェーンや攻撃動作を実行できます。MITRE ATT&CKフレームワークに沿った高度な攻撃のシミュレーションが可能になったため、より現実的なテストシナリオを作成し、検出機能を一層入念に検証できます。

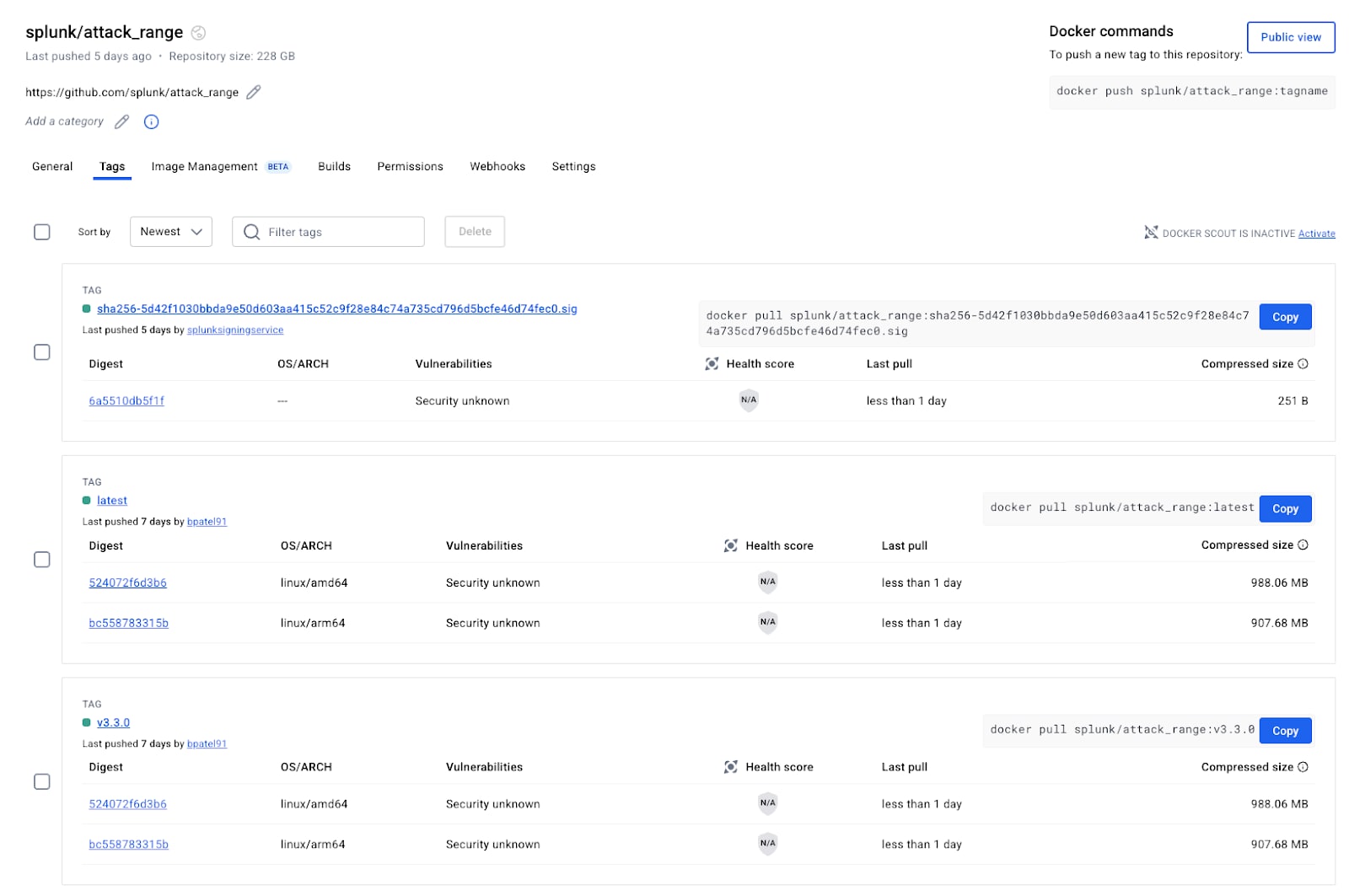

バージョンタグ付きのDockerコンテナ

Splunk Attack Rangeの最新リリースでは、Docker Hubでバージョンタグ付きのDockerコンテナを利用できるようになり、「最新」タグのみを提供する以前のアプローチから大きく進化しました。これにより、セキュリティチームは特定のバージョンのSplunk Attack Rangeコンポーネントを選択できるようになったので、テスト環境の安定性と再現性が高まります。ユーザーは、デプロイにおけるコンテナの正確なバージョンを参照できるため、異なるテストサイクルでも環境の一貫性を維持しやすくなり、コンテナのアップデートによる予期しない変更を防ぐことができます。このバージョン管理のアプローチにより、必要に応じて以前の設定にロールバックしやすくなりました。Splunk Attack Rangeコミュニティに多く寄せられていた要望にお応えする新機能です。

Splunk Attack Rangeローカル版の非推奨化

慎重な検討の結果、VirtualBoxとVagrantに関する課題が解消されないことから、Splunk Attack Rangeでのローカルデプロイは非推奨になると決定されました。今後は、クラウドプロバイダーのAWS、Azure、GCPに向けた開発に注力していきます。ローカルサイバーレンジが必要な場合は、Ludusと、Ludusで提供されるAttack Range環境を使用することをお勧めします。

Splunk Attack Rangeをぜひご利用ください

Splunk Attack Rangeに興味をお持ちでしたら、ぜひ、こちらのGitHubリポジトリでプロジェクトの詳細を確認し、今すぐ環境を構築してみてください。リポジトリには、Attack Rangeをすばやく導入してSplunk検出ルールを開発するのに役立つ、詳細ドキュメント、インストール手順ガイド、サンプルが含まれています。サイバーセキュリティの専門家によるコミュニティに参加することや、フィードバックの共有、問題の報告、プルリクエストの送信を通じてプロジェクトに貢献していただくこともできます。