SIEM: Security Information and Event Management erklärt

Splunk ist SIEM-Marktführer

Sicherheitsbedrohungen effektiv zu erkennen, zu untersuchen und darauf zu reagieren, ist alles andere als einfach. Ein SIEM (Security Information and Event Management) kann dabei helfen – sehr sogar. Hier sind die wichtigsten Funktionen und Auswahlkriterien, damit ihr das richtige SIEM für euch findet.

Was ist ein SIEM?

Ein SIEM ist ein Management-System für die Cybersicherheit, das eine konsolidierte und optimierte Ansicht eurer Daten, eurer Aktivitäten und eurer Sicherheitsfunktionen bietet, damit ihr Cyberbedrohungen immer einen Schritt voraus seid.

Die Abkürzung SIEM steht für Security Information and Event Management. Eine SIEM-Lösung kann eure Cybersicherheit verbessern, indem sie einen vollständigen Echtzeit-Überblick über eure gesamte verteilte Umgebung bietet und dazu historische Analysen ermöglicht. Außerdem kann SIEM-Technologie die Business-Resilienz stärken.

Um Bedrohungen und Anomalien zu erkennen, durchsucht SIEM in Sekundenschnelle eine riesige Datenmengen, um ungewöhnliches Verhalten zu erkennen und zu melden – eine Aufgabe, die ohne technologische Unterstützung unmöglich manuell nicht zu bewältigen wäre. Ein SIEM-Tool kann Momentaufnahmen eurer IT-Infrastruktur zu jedem beliebigen Zeitpunkt liefern. Diese einzigartige Fähigkeit, Daten aus allen Quellen – einschließlich Netzwerkanwendungen, Hardware, Clouds und SaaS-Lösungen – in Echtzeit zu analysieren, kann Unternehmen den entscheidenden Vorteil verschaffen, mit dem sie internen und externen Bedrohungen einen Schritt voraus bleiben.

In diesem Beitrag gehen wir auf die wesentlichen Merkmale und Funktionen der SIEM-Technologie ein und erklären, wie ihr das richtige SIEM-Tool für euch auswählt.

Die Sicherheitsverantwortlichen von Zoom, Slack, Nasdaq und der University of Arizona sagen, warum sie auf Splunk setzen und wie sie damit für Sicherheit sorgen, Wandel ermöglichen, ihre Unternehmen zukunftsfähig machen sowie Kosten und Risiken minimieren.

Wachstumstrends im SIEM-Markt

Bevor wir in die technischen Details eintauchen, sollten wir noch einen Blick auf die aktuelle Sicherheitslandschaft werfen. Gartner hat den Begriff SIEM bereits 2005 in die Welt gesetzt. Inzwischen, fast 20 Jahre später, ist das Security Information and Event Management als wichtige Lösung für Bedrohungserkennung, -untersuchung und -reaktion (Threat Detection, Investigation and Response, TDIR) etabliert.

SIEM hat sich von einer Kombination aus Security Information Management (SIM) und Security Event Management (SEM) zu einem umfassenden End-to-End-Mechanismus für Cybersecurity-Management, Sicherheitskontrollen und Compliance entwickelt.

Der Markt für SIEM-Lösungen verzeichnet ein stabiles Wachstum. Für den Zeitraum 2021 bis 2026 ist eine durchschnittliche jährliche Wachstumsrate (CAGR) von 14,5 % prognostiziert. Im Jahr 2021 wurde das Marktvolumen auf 4,8 Milliarden US-Dollar geschätzt, Prognosen zufolge soll dieser Wert im Jahr 2026 bereits bei 11,3 Milliarden US-Dollar liegen. Die Entwicklung der SIEM-Investitionen wird dabei von mehreren Faktoren bestimmt:

- Rasche Zunahme der Fälle von Internet-Kriminalität, sowohl in Bezug auf das Volumen als auch auf die Zahl der Opfer.

- Weit verbreitete Einführung von IT-Services, die große Mengen sensibler Daten in Echtzeit übertragen.

- Die Komplexität von IT- und Datenplattformen, die Datenbestände und Anwendungen in der Cloud verwalten.

Die Ausgaben für Cybersicherheit hängen in den Unternehmen direkt davon ab, wie empfindlich Incidents die Wirtschaft treffen. Die durchschnittlichen Kosten einer Kompromittierung sind weltweit weiter angestiegen, und liegen jüngeren Daten zufolge nun bei durchschnittlich 5,2 Millionen US-Dollar. Für US-amerikanische Unternehmen sind die durchschnittlichen Kosten einer Kompromittierung sogar noch höher: bei 10,1 Millionen US-Dollar im Jahr 2023.

Trotz steigender Ausgaben für Cybersicherheit bleibt der Fachkräftemangel ein drängendes Problem. Im Jahr 2023 blieben im Bereich der Cybersicherheit weltweit Millionen von Stellen unbesetzt, was auf einen erheblichen Mangel an Fachkräften in dieser Branche hindeutet. Diese unbesetzten Stellen sind allesamt verpasste Gelegenheiten, Kompromittierungen zu verhindern und die digitale Abwehr zu stärken.

All dies unterstreicht, warum Unternehmen zunehmend auf intelligente, automatisierte SIEM-Funktionen setzen: Wenn sie den wachsenden Sicherheitsbedrohungen einen Schritt voraus bleiben wollen, müssen sie in der Lage sein, die massenhaften Log-Daten ihrer Events sinnvoll zu verarbeiten.

Wie funktioniert ein SIEM?

Es geht also um große Mengen von IT-Events, Incidents und Log-Dateien, also um Security Information and Event Management. Eine SIEM-Lösung aggregiert Ereignisdaten aus verschiedenen Ressourcen eurer Netzwerkinfrastruktur – von Servern, Systemen, Geräten und Anwendungen, vom äußersten Netzwerkrand bis zum End-User in der Zentrale.

Eine SIEM-Lösung bietet eine zentralisierte Ansicht, die mit zusätzlichen Erkenntnissen angereichert ist und kontextbezogene Informationen über Benutzer, Assets usw. kombiniert. Sie konsolidiert die Daten, führt eine Analyse auf Abweichungen von den Verhaltensregeln des Unternehmens durch und ist so in der Lage, potenzielle Bedrohungen zu erkennen. Diese Daten können beispielsweise aus folgenden Quellen und Ressourcen stammen:

- Netzwerkgeräte: Router, Switches, Bridges, WLAN-Access-Points, Modems, Leitungsverstärker, Hubs etc.

- Server: Web, Proxy, Mail, FTP.

- Security-Geräte: Intrusion-Prevention-Systeme (IPS), Firewalls, Antiviren-Software, Content-Filter, Intrusion-Detection-Systeme (IDS) etc.

- Anwendungen: Jegliche Software, die auf den oben genannten Geräten läuft.

- Cloud-/SaaS-Lösungen: Software und Services, die nicht on premises gehostet werden.

Zu den Attributen, die analysiert werden können, gehören User, Event-Typ, IP-Adresse, Speicher, Prozesse und vieles mehr.

SIEM-Systeme kategorisieren Anomalien beispielsweise als „fehlgeschlagene Anmeldung“, „Kontoänderung“ oder „potenzielle Malware“. Wird eine solche Abweichung erkannt, so alarmiert das System die zuständigen Sicherheitsanalysten und/oder leitet Maßnahmen ein, um die ungewöhnliche Aktivität zu stoppen. Die Security-Teams legen dabei in einer Policy selbst fest, wann eine Warnung ausgelöst wird und definieren die Verfahren für den für den Umgang mit mutmaßlich bösartigen Aktivitäten.

Eine SIEM-Lösung erkennt auch Muster und anormales Verhalten. Selbst wenn ein Ereignis an sich genommen keinen Alarm auslöst und in seiner Tragweite unerkannt bleibt, kann SIEM die Korrelation zwischen mehreren Ereignissen erkennen und einen Alarm auslösen.

Schließlich speichert eine SIEM-Lösung diese Logs in einer Datenbank. Das ermöglicht euch detaillierte forensische Untersuchungen oder beispielsweise den Nachweis, dass euer Unternehmen die geltenden regulatorischen Bestimmungen einhält.

Eine SIEM-Lösung führt Daten aus unterschiedlichen Quellen innerhalb der Netzwerkinfrastruktur zusammen.

SIEM-Vorteile

Mit einem SIEM-System können Sicherheitsanalysten die gesamte IT-Umgebung eines Unternehmens überblicken und Bedrohungen identifizieren, die anderen Erkennungsmethoden entgehen. Eine gute SIEM-Lösung hilft den Sicherheitsanalysten, ihre Arbeit besser zu erledigen, und kann dem Unternehmen dabei helfen, drei große Sicherheitsprobleme zu lösen:

- Transparenz: Ein modernes SIEM-System liefert in Echtzeit-Statusupdates zur Sicherheitslage, indem es Kontextdaten zu Benutzern, Geräten und Anwendungen aus On-Premise-, Cloud-, Multi-Cloud- und hybriden Umgebungen abruft und speichert. Dadurch können Sicherheitsanalysten böswillige Akteure schneller identifizieren und Bedrohungen leichter erkennen.

- Fehlalarme: Eine SIEM-Lösung trägt dazu bei, die Anzahl der falsch-positiven Warnungen zu reduzieren. Dadurch können Sicherheitsanalysten echte Bedrohungen schneller erkennen und untersuchen, da sie keine Zeit mit lästigen Fehlalarmen verschwenden. Potenzielle Bedrohungen werden auf den SIEM-Dashboards identifiziert und kategorisiert. Je nach Einstellung löst das System auch Warnmeldungen aus, die es an die zuständigen Analysten zur Überprüfung weiterleitet.

- Flexibilität und Skalierbarkeit: Viele SIEM-Lösungen unterstützen und integrieren eine Vielzahl von Umgebungen und Technologien sowie interne und externe Teams. Ein modernes SIEM ist so konzipiert, dass es die heutigen und zukünftige Anforderungen erfüllt, auch dann wenn der technologische Fußabdruck des Unternehmens größer wird.

Alles in allem können diese SIEM-Vorteile kostspielige Datenlecks verhindern und Compliance-Verstöße vermeiden, die hohe Bußgelder und bittere Reputationsverluste nach sich ziehen.

SIEM im Vergleich mit anderen Cyber-Sicherheitslösungen

Ja, die Cyberlandschaft ist voller Bedrohungen – und voller Akronyme, die alle für eine bestimmte Technologie, eine Lösung oder einen ganz speziellen Ansatz stehen. Auch das Akronym SIEM kann daher leicht verwirrend sein. Andere Akronyme hingegen sind tatsächlich SIEM-relevant. Und genau hier gilt es, einige Dinge klarzustellen.

Der Stellenwert von UBA im SIEM

Zu den Tools, die in den SIEM-Bereich vorgedrungen sind, gehört insbesondere die Analyse des Nutzerverhaltens (User Behavior Analytics, UBA). UBA, manchmal auch als User and Entity Behavior Analytics (UEBA) bezeichnet, bezieht also explizit Dinge mit ein, die keine Benutzer im engeren Sinne sind. Beides hat den Zweck, interne und externe Bedrohungen zu erkennen und zu beseitigen.

Obwohl UBA als fortgeschrittenes Security-Tool gilt, wird die Technologie zunehmend in die Kategorie SIEM eingeordnet. So enthält beispielsweise der Gartner Magic Quadrant für SIEM zum Beispiel auch Informationen zu UBA- bzw. UEBA-Produkten.

Die UBA-Funktionsweise ist eine doppelte:

- Etablierung von Basiswerten für das Normalverhalten von Nutzern und Anwendungsdaten. Abweichungen von dieser Norm, die eine Bedrohung darstellen könnten, werden markiert.

- Monitoring von bösartigem Verhalten und präventive Behebung von Sicherheitsproblemen.

Diese Funktionen spielen in jeder SIEM-Lösung eine entscheidende Rolle, da sie Verhaltensmuster im Netzwerk des Unternehmens aufzeigen und Kontext liefern, der zuvor nicht verfügbar war. Darüber hinaus filtern UBA die Warnmeldungen, bevor das Team im Security Operations Center (SOC) benachrichtigt wird. Dies reduziert die Alarmmüdigkeit und gibt den Analysten mehr Ressourcen, um sich mit komplexeren oder dringlicheren Bedrohungen zu befassen.

Eine SIEM-Lösung kann die Sicherheit proaktiv verbessern und einem gut funktionierenden SOC helfen, Bedrohungen zu erkennen und abzuwehren.

SIEM und SOAR im Vergleich

Die Abkürzung SOAR steht für Security Orchestration, Automation and Response. Wie ein SIEM-System übernimmt SOAR Aufgaben, die manuell nicht zu bewältigen sind. Beide Cybertechnologien verarbeiten und analysieren Daten aus der gesamten Umgebung eines Unternehmens. Wo die Unterschiede liegen, zeigt eine kurze Zusammenfassung unseres SIEM-SOAR-Vergleichs:

- SIEM liefert wertvolle Erkenntnisse zu Cyberbedrohungen. Es sammelt und analysiert Sicherheitsdaten aus unterschiedlichen Quellen und Ressourcen.

- SOAR dient der Triage und der effektiven Reaktion auf Security-Incidents. Dabei kommen Automatisierungs- und Orchestrierungsfunktionen zum Einsatz, die mit maschinellem Lernen arbeiten.

Viele Unternehmen setzen SIEM- und SOAR-Lösungen in Kombination ein.

SIEM und XDR

XDR steht für Extended Detection and Response (Erweiterte Erkennung und Reaktion). XDR setzt an den Endpunkten an und unterstützt die Erkennung, Untersuchung und Reaktion auf Bedrohungen. Dazu gibt es eine zentrale Plattform zur Optimierung der Triage-, Validierungs- und Reaktionsprozesse, sodass die SOC-Analysten diese Aufgaben effizienter durchführen können.

Es gibt zwei wesentliche Unterschiede zwischen SIEM und XDR. XDR-Tools nehmen nur bestimmte Daten auf, während ein SIEM-System Daten aus allen möglichen Quellen erfasst. Durch die Einschränkung der Datenaufnahme können XDR-Tools zwar den Umfang und die Genauigkeit der Erkennung von Endpunktbedrohungen verbessern. Für die Untersuchung von Betrugsversuchen kann XDR jedoch weniger geeignet sein, da solche Untersuchungen in der Regel eine ganze Reihe von Systemen und Lösungen betreffen.

Ein weiterer Unterschied zu SIEMs: XDR-Lösungen haben nicht die Fähigkeit der Langzeitspeicherung. Das bedeutet, dass ihr die Daten wahrscheinlich anderswo speichern müsst, wenn ihr eure Compliance- und Audit-Anforderungen erfüllen wollt. Allerdings sind XDR-Systeme in der Regel einfacher einzurichten und zu betreiben als SIEM-Systeme. (Wer mehr darüber wissen will: Wir haben auch einen Vergleich von EDR, XDR und MDR.)

Praktische Security: SIEM-Tools

Euer SIEM-System ist im Wesentlichen eine analysegestützte Sicherheitszentrale – und oft das Herzstück eines schlagkräftigen SOCs. Hier laufen alle Event-Daten zentral zusammen. Das SIEM-Tool übernimmt für euch die Analyse und die Kategorisierung. Vor allem aber liefert es einen echten Kontext zu den Security-Events in eurer gesamten Infrastruktur.

SIEM-Systeme unterscheiden sich in ihrem Umfang und reichen vom einfachen Log-Management mit Benachrichtigung bis hin zu soliden Echtzeit-Dashboards, Unterstützung durch maschinelles Lernen und der Möglichkeit zur detaillierten Analyse historischer Daten. Marktführende Lösungen bieten eine Vielzahl von Dashboards, wie zum Beispiel diese:

- Eine Übersicht oder Detailansicht relevanter Ereignisse (Notable Events).

- Ein Workbook mit allen offenen Untersuchungen.

- Eine Risikoanalyse mit einem Punktesystem.

- Zusätzlicher Kontext: Bedrohungsinformationen, Benutzerdaten, Web-Daten, Log-Daten.

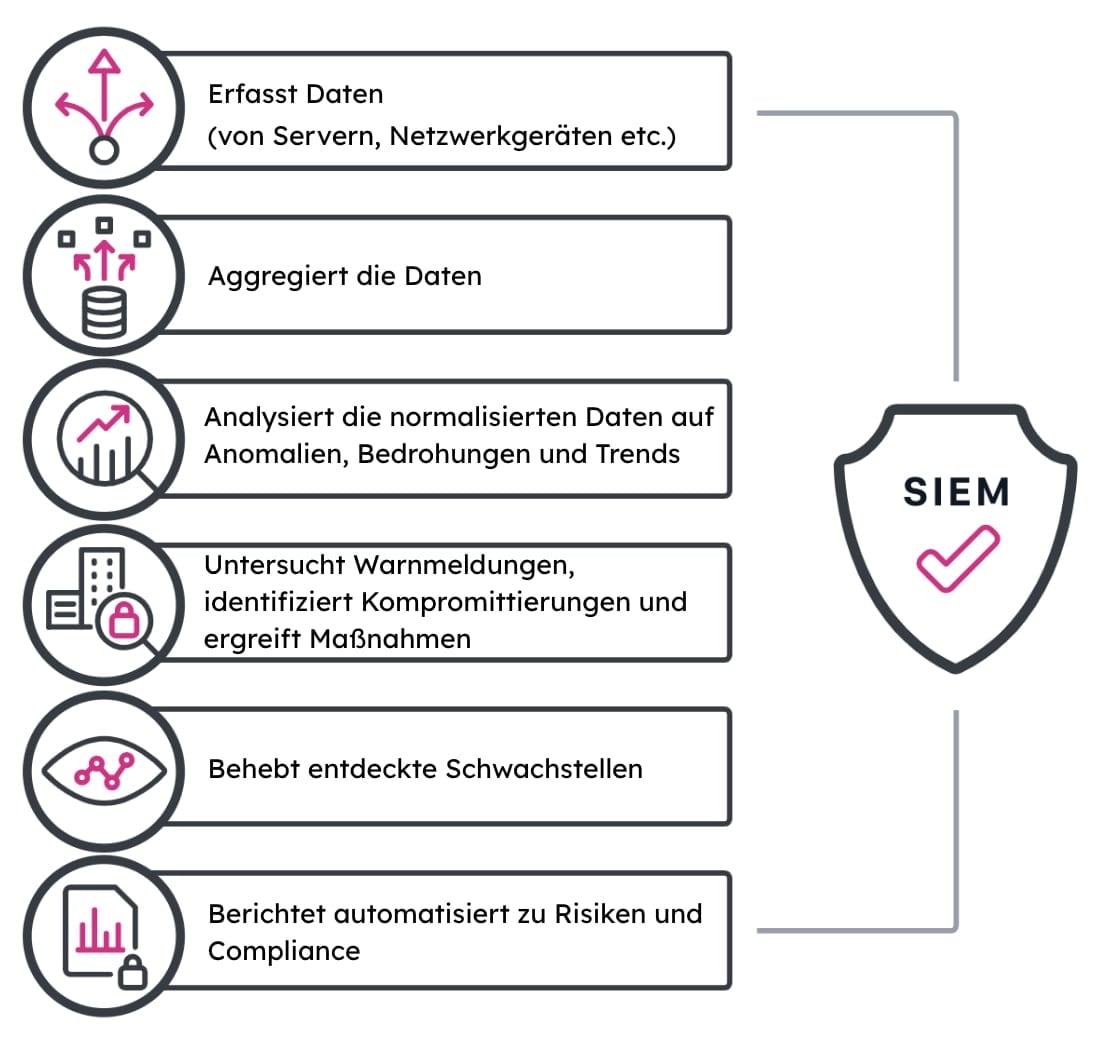

Der durchgängige SIEM-Prozess reicht von der Datenerfassung bis hin zu Mechanismen zur Automatisierung der Problemlösung und zum Compliance-Reporting. Intelligente Intelligente Logiken und Automatismen, die einzelne Funktionen des SIEM-Prozessablaufs ermöglichen, sind die Schlüsselkomponenten eines SIEM-Systems.

Wichtige Funktionen von SIEM-Lösungen

Es gibt viele unterschiedliche SIEM-Lösungen. Manche bieten einen größeren Leistungsumfang als andere, manche Lösungen sind wiederum moderner als klassische Systeme. Beim Vergleich und bei der Evaluierung solltet ihr besonders auf die erfolgsentscheidenden SIEM-Funktionen achten, die jedes moderne SIEM mitbringen sollte:

Echtzeit-Monitoring

Je mehr Zeit vergeht, bis ihr Angriffe oder bekannte Bedrohungen bekämpft, desto mehr Schaden richten sie an. Euer SIEM sollte euch einen Echtzeit-Überblick über alle Vorgänge im Netzwerk geben. Dazu gehören vor allem:

- Aktivitäten im Zusammenhang mit Benutzern, Geräten und Anwendungen.

- Alle Aktivitäten, die nicht spezifisch mit einer Identität verbunden sind.

Ihr benötigt Monitoring-Funktionen, die sich auf alle Datensätze anwenden lassen, unabhängig von deren Herkunft. Über den Monitoring-Aspekt hinaus solltet ihr auch die Möglichkeit haben, die Informationen in einem brauchbaren Format zusammenzufassen. Ratsam ist also ein SIEM, das Folgendes mitbringt:

- Eine Bibliothek mit vordefinierten Korrelationsregeln, die ihr selbst anpassen könnt.

- Eine Konsole, die euch die Security-Incidents und -Events in Echtzeit anzeigt.

- Dashboards, die laufende Bedrohungsaktivitäten live visualisieren.

Vorfallreaktion (Incident Response)

Am wichtigsten ist, dass das analysegestützte SIEM über automatische Reaktionsfunktionen verfügt, die laufende Cyberangriffe ausbremsen und stoppen können. Außerdem sollte euer SIEM noch dieses können:

- Notable Events identifizieren und deren Status bestimmen.

- Den Schweregrad eines Events bestimmen.

- Behebungsmaßnahmen einleiten.

- Audit-Informationen zum gesamten Prozess rund um den Incident bereitstellen.

User Monitoring

Auf grundlegender Ebene sollte euer SIEM-Tool ein User Monitoring bieten, das die Zugangs- und Authentifizierungsdaten analysiert, den Kontext des Benutzers ermittelt und Warnmeldungen ausgibt, wenn ein Verhalten verdächtig erscheint oder gegen betriebliche oder gesetzliche Vorgaben verstößt.

Wenn ihr für das Compliance-Reporting verantwortlich seid, müsst ihr möglicherweise auch privilegierte Benutzer überwachen, auf die es Angreifer besonders abgesehen haben. Schließlich ist das Monitoring privilegierter User in den meisten regulierten Branchen eine gängige Anforderung an das Compliance-Reporting.

Bedrohungsinformationen

Euer SIEM sollte euch dabei helfen, die wichtigsten externen Bedrohungen zu erkennen, zum Beispiel bekannte Zero Day Exploits und komplexe Angriffe (Advanced Persistent Threats, APTs). Bedrohungsinformationen (Threat Intelligence) erleichtern die Präventiverkennung ungewöhnlicher Aktivitäten und die Identifizierung von Schwachstellen in der Sicherheitsstruktur. Auf diese Weise könnt ihr rechtzeitig Reaktionen planen und geeignete Abhilfemaßnahmen ergreifen.

Fortgeschrittene Analysen und maschinelles Lernen

Alle Daten der Welt nützen nichts, wenn ihr nicht in der Lage seid, daraus klare Erkenntnisse zu gewinnen. Fortgeschrittene Analysen (Advanced Analytics) verwenden anspruchsvolle quantitative Methoden wie Statistik, deskriptives und prädiktives Data Mining, Simulationen und Optimierungen, um tiefere Einblicke zu gewinnen.

SIEM-Tools, die mit maschinellem Lernen (Machine Learning, ML) arbeiten, sind in der Lage, die Genauigkeit ihrer Erkennungen selbst zu optimieren, indem sie mit der Zeit lernen, was normales Verhalten ist und was tatsächlich eine Abweichung darstellt. Dies ist heutzutage besonders wichtig, da sich die Technologien, Angriffsvektoren und die Raffinesse der Hacker schneller entwickeln als je zuvor.

Erkennung komplexer Bedrohungen

Die meisten Firewalls und Intrusion Detection Systeme sind mit neuen, komplexen Bedrohungen und APTs überfordert. Deshalb muss euer SIEM so ausgelegt sein, dass es durch eine Kombination aus Network Security Monitoring, Endpunkterkennung, Sandboxing und Verhaltensanalyse neue potenzielle Bedrohungen identifizieren und unter Quarantäne stellen kann.

Es geht ja nicht nur darum, eine Bedrohung zu erkennen – ihr müsst auch wissen, wie schwerwiegend die Bedrohung ist, wie sie sich nach der Erkennung verhält und wie man sie eindämmen kann.

Nahtloses Log-Management

Euer SIEM muss nicht nur in der Lage sein, Daten aus Hunderten oder Tausenden von Quellen und Ressourcen zu verarbeiten. Es sollte auch eine praktische und intuitive Schnittstelle bieten, mit der ihr eure Log-Daten verwalten und abrufen könnt. Diese Log-Daten sind wichtig für andere SIEM-Funktionen:

- Datenorchestrierung und Datenmanagement: Datenbereinigung, Datennormalisierung, Datenumwandlung, Datenanreicherung, Datenstandardisierung und Datenverschiebung auf der gesamten Datenplattform.

- Forensik und Untersuchungen: Echtzeit-Monitoring, Datenanalyse, Erkennung von Anomalien und Event-Korrelationen.

- Automatisierte Bereinigung von Bedrohungen.

- Compliance-Management und Reporting.

Erste Schritte mit SIEM: Best Practices

Der beste Weg, den den Nutzen von SIEM zu maximieren, besteht darin, dass ihr euch die Anforderungen eures Unternehmens und die Risiken eurer Branche vor Augen führt, dass ihr euch Zeit für die Suche nach der richtigen Lösung nehmt – und dass ihr dann daran arbeitet, diese Lösung kontinuierlich zu verbessern. Wenn ihr eine solide Grundlage schaffen und den Nutzwert eurer SIEM-Tools voll ausschöpfen wollt, haltet ihr euch am einfachsten an die folgenden Best Practices.

Ausreichend Zeit für die Planung nehmen

Was soll das SIEM für euer Unternehmen leisten? Legt konkrete Ziele fest. Dies ist der Schlüssel, um sicherzustellen, dass ihr das richtige SIEM-Tool findet, mit dem ihr das erreicht, was ihr euch vorgenommen habt. Ein SIEM ist komplex, und die Implementierung kann einige Zeit in Anspruch nehmen – eine gründliche Recherche in der Vorbereitung zahlt sich daher aus.

Der erste Schritt bei jeder SIEM-Einführung besteht darin, die Use Cases für euer Unternehmen zu sammeln, zu sichten und zu priorisieren. Was sind eure Ziele? Wenn ihr entscheidet, wie ihr das SIEM im Unternehmen implementieren wollt, solltet ihr folgende Punkte berücksichtigen:

- Wie viele Daten und welche Art von Daten im System verfügbar sein sollen.

- Umfang und Ausdehnung des Netzwerks sowie geografische Anforderungen.

- Compliance-Verpflichtungen.

- Budget und Unternehmenssituation.

- Fachkenntnisse, Skills und Know-how des Teams oder die Möglichkeit, SIEM-Personal für die Implementierung, Verwaltung und Wartung zu schulen.

Ihr solltet außerdem ein Stück vorausdenken. Ermittelt also nicht nur den unmittelbaren Bedarf eures Unternehmens, sondern skizziert auch den Weg, auf dem ihr eure Sicherheitsfunktionen so skalieren könnt, dass sie sowohl dem erwarteten Wachstum als auch einem höheren Security-Reifegrad gerecht werden. Ein Start-up, ein mittelständisches Unternehmen oder eine Sicherheitsabteilung, die sich noch im Aufbau befindet, könnte zum Beispiel mit einer einfachen Event-Erfassung beginnen und dann nach und nach robustere Funktionen wie UEBA und SOAR hinzufügen.

Wenn ihr eure Use Cases und eure Security-Roadmap skizziert, können die SOC- und IT-Teams einen genaueren Blick auf die verschiedenen Quellen von Event-Daten werfen und sicherstellen, dass das SIEM-Tool korrekte, vollständige und verwertbare Daten erhält. Euer Security Information and Event Management kann nur so gut sein wie die Daten, die ihr ihm gebt.

Am Ball bleiben, pflegen und anpassen

Wenn ihr euer SIEM gestartet habt, dann gilt: Das System funktioniert nur so lange gut, wie ihr es pflegt. Ein Tool kann noch so intuitiv arbeiten – ihr müsst das System trotzdem laufend überprüfen und Anpassungen vornehmen, allein schon, weil sich die Geschäftsprozesse laufend verändern.

Workflows einrichten, beobachten und optimieren

Definiert die Kriterien für die Generierung von Warnmeldungen und legt dann fest, wie das SIEM auf mutmaßlich böswillige Aktivitäten reagieren soll. Andernfalls wird das SOC mit lauter „dringenden“ Warnmeldungen und Fehlalarmen geflutet. Auch hier gilt es, am Ball zu bleiben und regelmäßig Anpassungen vorzunehmen, um die Anzahl der Fehlalarme auf ein absolutes Minimum zu reduzieren. Nur so haben eure Security-Fachleute die Möglichkeit, sich auf die wirklichen Bedrohungen zu konzentrieren.

Kompetenz und Know-how ins Unternehmen holen

Ein SIEM macht eurer IT-Umgebung und eurer Sicherheitsabteilung das Leben leichter. Aber es kann gut ausgebildete Security-Fachleute nicht ersetzen. Ihr müsst eure Teams und die übrigen Mitarbeiter schulen. Nur dann kann das SIEM sauber implementiert, kontinuierlich gewartet und weiter optimiert werden, um mit der sich verändernden IT- und Sicherheitslandschaft Schritt zu halten.

Lösungsauswahl: Was ist das beste SIEM?

Diese Frage stellt sich unweigerlich, sobald ihr verstanden hab, wie ein SIEM überhaupt tickt: Wie wähle ich die beste SIEM-Lösung – in meiner Branche, bei meinem Bedrohungsprofil, für mein Unternehmen und mit meinem Budget?

Die Antwort hängt davon ab, wonach ihr sucht. Was ihr in jedem Fall braucht, ist eine Lösung, die Datenmengen in einem Umfang verarbeiten kann, der modernen Umgebungen angemessen ist, die der Raffinesse heutiger Angriffe gewachsen ist und die unbedingt in der Lage ist, intelligent und in Echtzeit auf Incidents zu reagieren.

SIEM-Lösungen im Analysten-Ranking

Für die SIEM-Auswahl gibt es eine Vielzahl von Studien und Berichten von Analysten, Beratungs- und Marktforschungsunternehmen, die sich an Kunden, Händler und Anbieter richten und aufzeigen, was einzelne Lösungen leisten und welche Optionen es gibt. Die Analysten untersuchen die jeweilige Branche, kennen ihre Stärken und Schwächen, ihre Situation, ihr voraussichtliches Wachstum und ihre Zukunftsaussichten. Zu den größten und wichtigsten Analystenhäusern zählen Gartner, Forrester und IDC. Hier sind einige der maßgeblichen SIEM-Reports:

Schaut euch dazu auch diese Blog-Beiträge an, aus denen hervorgeht, wie Splunk Enterprise Security in den jeweils aktuellen Reports abschneidet:

- Splunk im Gartner Magic Quadrant für SIEM

- Splunk im IDC-Bericht „Worldwide SIEM Market Shares“

- Splunk im Gartner Magic Quadrant für APM & Observability

- Splunk im IDC MarketScape für SIEM-Lösungen

- Splunk schafft den Hattrick!

Mit SIEM bleiben Unternehmen komplexen Cyberbedrohungen einen Schritt voraus

Die Sicherheit eines Unternehmens steht und fällt mit der schnellen Erkennung und Behebung von Security-Problemen. Jedes Sicherheitsteam ist gut beraten, die Funktionen und Fähigkeiten verschiedener SIEM-Systeme zu prüfen, damit ihr wirklich das System findet, das euren Anforderungen am besten entspricht.

Dieser Beitrag stellt nicht unbedingt den Standpunkt, die Strategie oder die Meinung von Splunk dar.

[*Dieser Blogbeitrag wurde aus dem Englischen adaptiert. Den Originalbeitrag findet ihr hier. ]

Splunk zum 10. Mal in Folge als SIEM-Leader ausgezeichnet.

Erfahrt, warum Splunk im 2024 Gartner® Magic Quadrant™ für SIEM - erneut - als Leader ausgezeichnet wurde. Jetzt den Bericht herunterladen

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.