Splunk für OT Security: Evolution der Überwachung von Perimeter und Schwachstellen

V erantwortliche für und Betreiber von OT-Umgebungen (Operational Technology) sehen sich zunehmend mit der Aufgabe konfrontiert, mehr Informationen und Sicherheitskontrollen für ihre OT-Umgebungen bereitzustellen, ganz gleich, ob diese Anforderungen vom Vorstand, von der Geschäftsleitung oder von angepassten Vorschriften ausgehen. Einer der größten Irrtümer, auf die wir stoßen, wenn Kunden mit dem Monitoring ihrer OT-Umgebung beginnen, ist die Vorstellung, dass OT-Systeme luftdicht abgeschlossen und vollständig von IT-Systemen isoliert sind. Oftmals beziehen operative Umgebungen Informationen mit ein, um die Effizienz zu steigern, Geschäftsanforderungen (wie etwa Verträge) zu erfüllen oder den Betrieb effizienter zu gestalten. Daten von OT-Systemen gelangen oft direkt in Geschäftssysteme und können für den Betrieb entscheidend sein. Dies lässt sich direkt anhand des kürzlich eingetretenen Colonial Pipeline-Vorfalls zeigen, bei dem Ransomware auf einem Geschäftssystem zum Herunterfahren des Pipelinebetriebs führte, da sich das Geschäftssystem auf operative Informationen stützte. Ein weiteres Problem, auf das wir häufig stoßen, stellen Daten aus dem OT-Perimeter dar, die zwar erfasst, aber dann nicht analysiert oder auf Sicherheitsbedrohungen überprüft werden, obwohl Vorkommnisse aus der jüngsten Zeit zeigen, wie kritisch der Perimeter für den ordnungsgemäßen Schutz der OT-Umgebung ist.

erantwortliche für und Betreiber von OT-Umgebungen (Operational Technology) sehen sich zunehmend mit der Aufgabe konfrontiert, mehr Informationen und Sicherheitskontrollen für ihre OT-Umgebungen bereitzustellen, ganz gleich, ob diese Anforderungen vom Vorstand, von der Geschäftsleitung oder von angepassten Vorschriften ausgehen. Einer der größten Irrtümer, auf die wir stoßen, wenn Kunden mit dem Monitoring ihrer OT-Umgebung beginnen, ist die Vorstellung, dass OT-Systeme luftdicht abgeschlossen und vollständig von IT-Systemen isoliert sind. Oftmals beziehen operative Umgebungen Informationen mit ein, um die Effizienz zu steigern, Geschäftsanforderungen (wie etwa Verträge) zu erfüllen oder den Betrieb effizienter zu gestalten. Daten von OT-Systemen gelangen oft direkt in Geschäftssysteme und können für den Betrieb entscheidend sein. Dies lässt sich direkt anhand des kürzlich eingetretenen Colonial Pipeline-Vorfalls zeigen, bei dem Ransomware auf einem Geschäftssystem zum Herunterfahren des Pipelinebetriebs führte, da sich das Geschäftssystem auf operative Informationen stützte. Ein weiteres Problem, auf das wir häufig stoßen, stellen Daten aus dem OT-Perimeter dar, die zwar erfasst, aber dann nicht analysiert oder auf Sicherheitsbedrohungen überprüft werden, obwohl Vorkommnisse aus der jüngsten Zeit zeigen, wie kritisch der Perimeter für den ordnungsgemäßen Schutz der OT-Umgebung ist.

Darüber hinaus sehen wir bei Splunk, dass CISOs und CSOs nicht nur die Zuständigkeit für das Monitoring der IT, sondern auch der OT-Umgebungen übertragen wird. Das bedeutet, dass Unternehmen versuchen, übergreifende Transparenz für beide Umgebungen herzustellen und ihre Verbindung zu verstehen, aber auch Schwierigkeiten beim Einstieg haben oder beim Versuch, ihre SOCs nicht mit zu viel Rauschen aus der OT-Umgebung zu überlasten. Das Splunk OT Security Add-On enthält Content, der den Sicherheitsverantwortlichen helfen sollen, das proaktive Monitoring ihres Perimeters in Angriff zu nehmen, bestehende Technologie-Investitionen für Warnmeldungen und Schwachstellen zu nutzen und Splunks neueste Technologien wie risikobasierte Benachrichtigungen (Risk-Based Alerting, RBA) und Security-Frameworks wie MITRE ATT&CK einzusetzen.

Splunk OT Security Add-on 2.1 Updates

Im März 2021 hat Splunk die zweite Version des OT Security Add-On for Splunk veröffentlicht, die sich in erster Linie auf zusätzliche Integrationen mit Splunk-Produkten, die Integration mit Partnern und die erweiterte Abdeckung für NERC CIP-Audits konzentriert. Wir freuen uns, heute die Version 2.1 ankündigen zu können, die folgende wichtige Verbesserungen enthält:

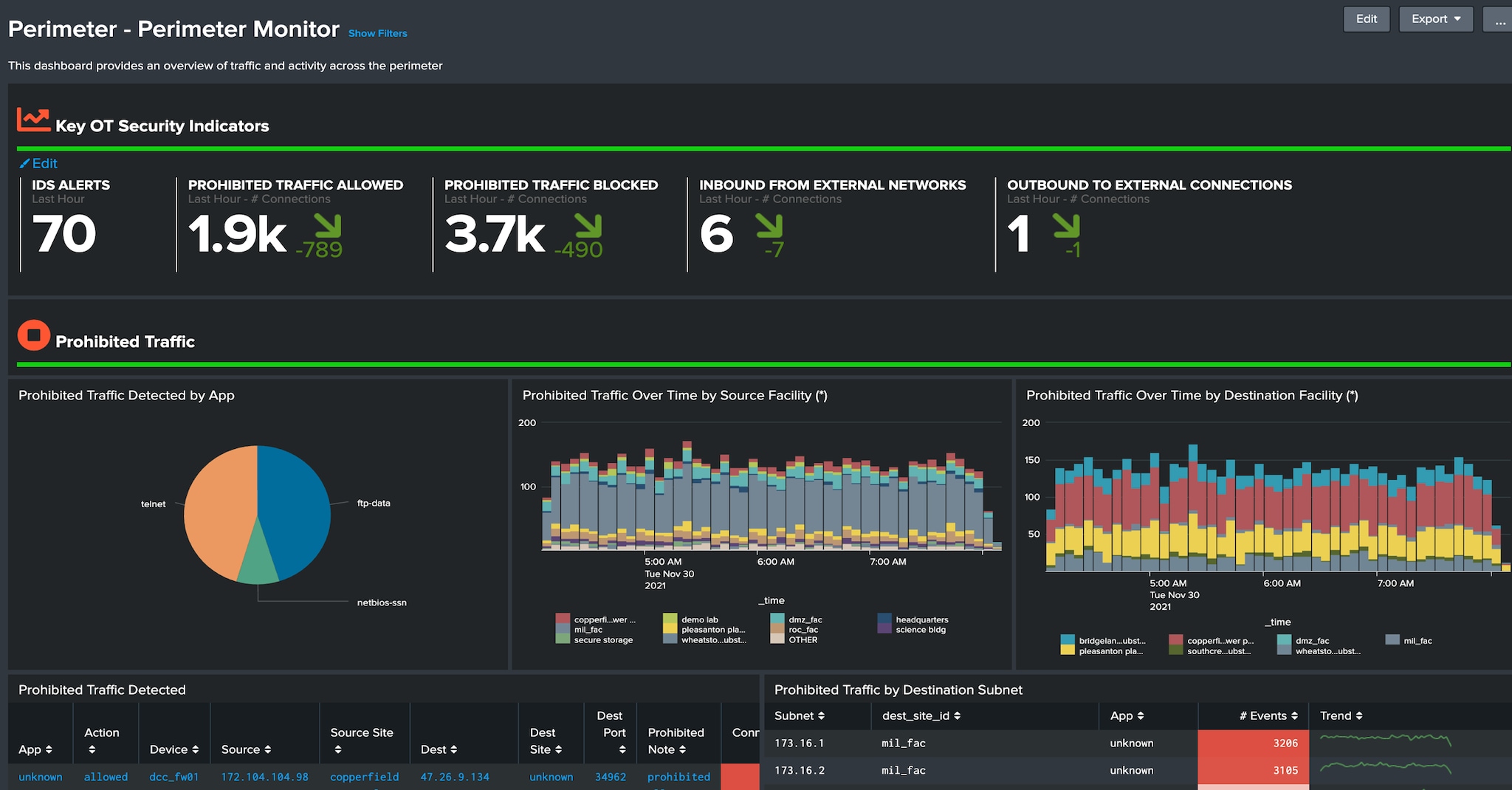

Dashboards und Berichte mit dem Schwerpunkt Perimetersicherheit: Nur zu oft treffen wir auf Unternehmen, die angeben, dass sie Daten aus dem OT-Sicherheitsperimeter sammeln. Doch wenn wir fragen, was sie mit den Daten anfangen, müssen sie einräumen, dass sie diese Daten lediglich sammeln. Die Dashboards und Berichte mit dem Schwerpunkt auf dem Perimeter bieten die Möglichkeit, sich auf verschiedene Aspekte zu konzentrieren, wie zum Beispiel auf den Datenverkehr, der den Perimeter durchquert (einschließlich verbotenem Datenverkehr), Änderungen an den Perimeter-Geräten, den Fernzugriff auf OT-Umgebungen sowie auf Visualisierungen, die es den Kunden ermöglichen, den Datenverkehr im gesamten Perimeter oder in ihrer OT-Infrastruktur zu betrachten

Cloud-Kompatibilität: Splunk OT Security kann sowohl lokal als auch in der Splunk Cloud (auf AWS oder GCP) genutzt werden, je nach Kundenumgebung. Die Integrationen umfassen die Kompatibilität von Partnerprodukten mit Splunk Cloud, da viele unserer Partner gebeten werden, Cloud-kompatible Integrationen anzubieten.

RBA und Sicherheits-Frameworks: In Splunk Enterprise Security (ES) 6.6 haben sich Features wie RBA und Sicherheits-Frameworks zu Kernelementen von ES und Notables entwickelt. Diese Features werden jetzt direkt in Korrelationssuchen, Security-Mappings und Dashboards verwendet

Verbesserte Partner-Integrationen: Viele unserer Partner-Integrationen stellen Schlüsselfelder zur Verfügung, die sich zwischen den verschiedenen Partner-Technologien unterscheiden können. Das kann jedoch zu Inkonsistenzen für den Kunden führen. So bezeichnet etwa ein Partner eine Engineering-Workstation als „eng wkst“, während ein anderer ihr den Namen „ENG Station“ gibt. Dank neuer Integrationen können Felder wie etwa der Asset-Typ jetzt einem gemeinsamen Satz von Namen und Symbolen zugeordnet werden, oder die Kunden können diese Zuordnungen gemäß den eigenen Anforderungen ändern. Diese neuen Standardisierungen werden auch direkt in Korrelationsregeln, Dashboards und anderen Visualisierungen verwendet, um innerhalb des Add-Ons ein einheitlicheres Erscheinungsbild zu erreichen. Aus Partnertechnologien stammende Informationen zu Schwachstellen werden jetzt direkt in Splunk-Dashboards angezeigt, die das Common Information Model von Splunk verwenden

Neue Korrelationssuchen, Key Security Indicators (KSI) und MITRE ATT&CK für ICS-Mappings: Für diese Version wurden die vorhandenen Korrelationssuchen und KSIs gründlich analysiert und um zusätzliche Erkennungen ergänzt, um sie für die Kunden zu optimieren. Diese neuen Korrelationssuchen und KSIs wurden hinzugefügt, um Kunden die Möglichkeit zu geben, mehr verdächtiges Verhalten zu erkennen und bei Bedarf Berichte für das Management zu generieren.

Design- und Usability-Verbesserungen: Auf der Grundlage von Kundenfeedback zu ihren Wünschen für die Darstellung von Daten in Splunk wurden Dashboards zusätzliche Links für Filter und Drilldowns hinzugefügt. Dies betrifft sowohl auf OT-Sicherheit als auch auf NERC CIP bezogene Dashboards, die zusätzliche Filter für Asset-Typen, spezifische Endpunkte und Benutzeraktivitäten bieten. Die Dashboards sind jetzt innerhalb der App und mit den bestehenden Dashboards von Enterprise Security dynamischer verknüpft, sodass sie nahtlos zusammen verwendet werden können, um auf Knopfdruck einen schnelleren Einblick zu ermöglichen. Beispielsweise kann ein Analyst, der die Verwendung unsicherer Protokolle für ein Asset beurteilen möchte, jetzt schnell navigieren, um den gesamten Datenverkehr und alle Protokolle anzuzeigen, die einem bestimmten Asset zugeordnet sind. So kann er verstehen, wie der Datenverkehr zu diesem Asset weitergeleitet wird.

Mehr Cloud Integration

Mehr Cloud Integration

Zwar befinden sich alle Unternehmen in unterschiedlichen Phasen der Cloud-Migration, insbesondere im Hinblick auf ihre OT-Umgebungen, dennoch sehen wir, dass einige Branchen und Unternehmen dazu übergehen, die Cloud für ihre Security-Lösungen zu nutzen. Wir sehen diesen Trend ebenfalls bei OT, und daher wurde das Splunk OT Security Add-On für den Einsatz sowohl in lokalen als auch in Cloud-Umgebungen konzipiert. Dies gilt auch für viele unserer wichtigsten OT-Sicherheitspartner, die stetig daran gearbeitet haben, dass ihre Produkte sicher mit Splunk Cloud funktionieren. Tatsächlich hat einer unserer wichtigsten Cloud-SaaS-Partner, AWS, vor Kurzem eine aktualisierte Anleitung für das Durchführen von NERC CIP in AWS veröffentlicht. Mit Teil dieser Integrationen sind auch mehr als eine Handvoll unserer Technologiepartner, die jetzt Splunk Cloud im Kompatibilitätsabschnitt auf splunkbase anzeigen.

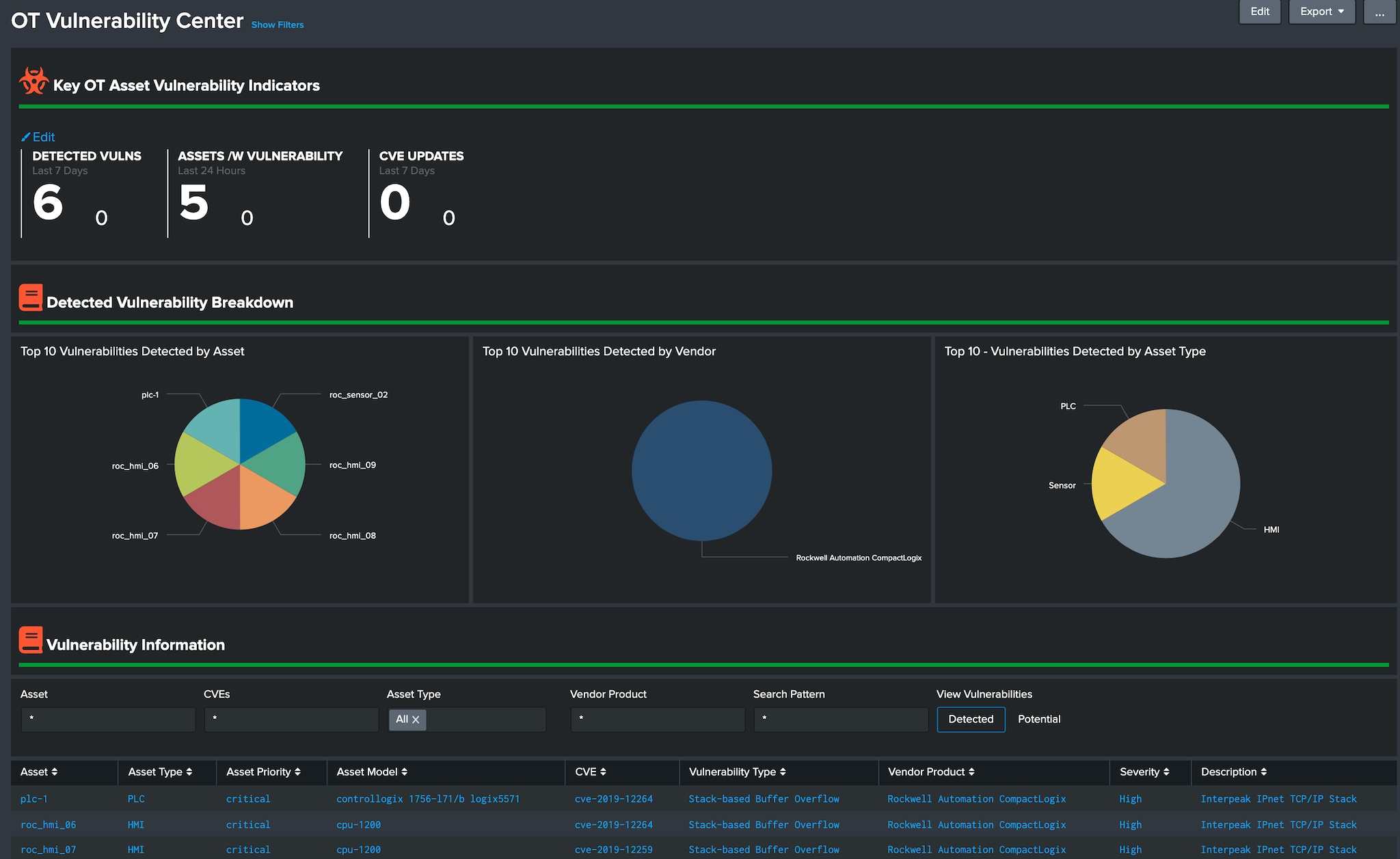

Verbesserte Schwachstellen-Erkennung und Integration

Das OT Security Add-On verwendet die NVD (National Vulnerability Database), um potenzielle Schwachstellen auf OT-Endpunkten zu erkennen. Mit der NVD steht ein Standardverfahren zum Kategorisieren bekannter Schwachstellen zur Verfügung, jedoch sind die Beschreibungen und Indikatoren innerhalb der NVD nicht immer konsistent. Diese Version der App enthält zusätzliche Informationen, die euch helfen, potenzielle Schwachstellen zu erkennen.

Diese Version des Add-Ons wurde außerdem um eine Integration des Schwachstellen-Datenmodells von Splunk ergänzt. Viele Splunk-Kunden beziehen bereits Schwachstelleninformationen über verschiedene Integrationen von Drittanbietern in Form von OT-Sicherheitsprodukten und/oder Produkten zur Erkennung von Schwachstellen ein. Mit Version 2.1 können diese von Drittanbieter-Integrationen stammenden Erkennungen direkt im Dashboard im OT-Vulnerability-Center angezeigt werden. Diese Erkennungen bieten zusätzliche Erkenntnisse zu Schwachstellen und helfen euch, Prioritäten zu setzen und die Auswirkungen zu verstehen, die sie in Eurer IT-Umgebung haben können.

Risk Based Alerting und Security-Frameworks

Risk Based Alerting und Security-Frameworks

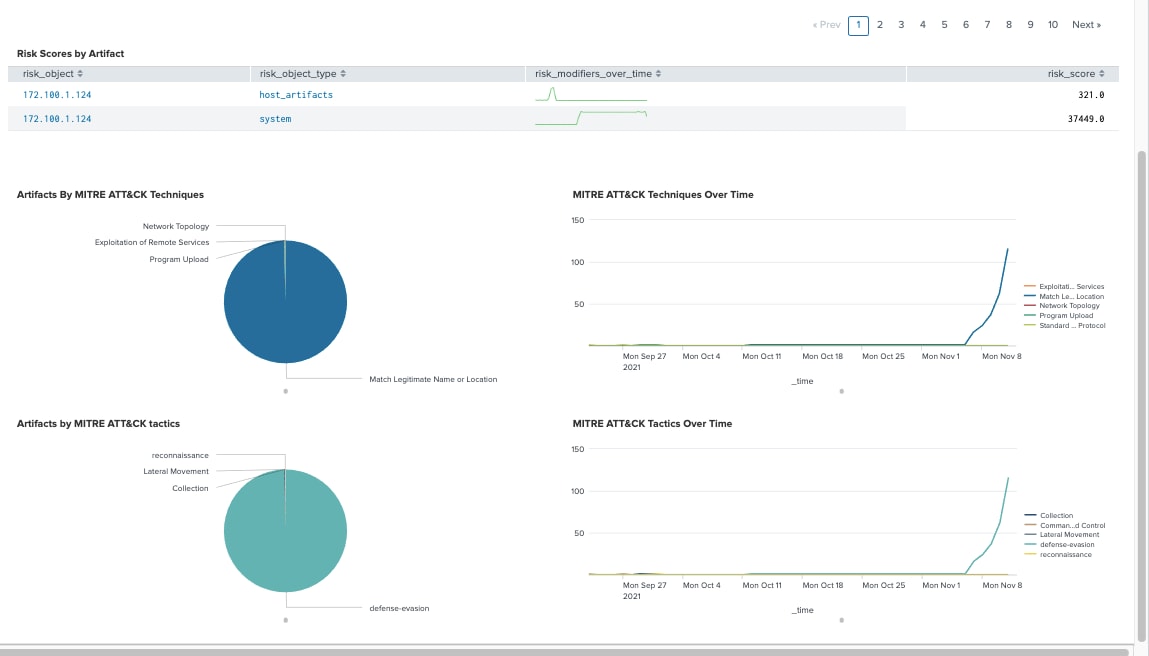

Die Version 6.6 von Splunk Enterprise Security enthält mehrere wichtige Verbesserungen, die Benutzer bei der Nutzung von RBA und Cybersicherheits-Frameworks unterstützen sollen. Diese Schlüsselfunktionen können mit Version 2.1 in das OT Security Add-On integriert werden.

Das Risikoanalyse-Framework von Splunk bietet die Möglichkeit, Aktionen zu identifizieren, die das Risikoprofil von Personen oder Assets erhöhen. RBA baut darauf auf, um eine Ermüdung durch zu viele Warnmeldungen zu verhindern, indem es zusätzlich zu den Warnmeldungen Analysen bietet, die Genauigkeit von Warnmeldungen steigert und ein jederzeit verfügbares „Warnmeldungs-Narrativ“ bereitstellt. So ist möglicherweise eine Anmeldeaktivität bei einem Host unter Verwendung eines Anbieterkontos in OT-Umgebungen nicht untypisch, sodass sie in manchen Fällen als nicht relevant angesehen werden muss, aber trotzdem das Risiko im Zusammenhang mit dem Asset und der Identität erhöht. Wenn wir jedoch weitere Ereignisse sehen, die ein gesteigertes Risiko mit sich bringen, z.B. die Verwendung eines externen Datenträgers auf dem gleichen Computer, die Ausführung von Powershell-Skripts, die Löschung von Windows-Sicherheits-Logs und zusätzliche Anmeldungen – die Kombination dieser vielen gefahrenbehafteten Verhaltensweisen könnte ein relevantes Risiko darstellen. Ein Drilldown in dieser relevanten Warnmeldung zeigt uns alle Ereignisse, Identitäten und Verhaltensweisen, die zu einer relevanten Einstufung des Risikos beigetragen haben, einschließlich der Reihenfolge und der Auswirkungen auf das Risiko für jedes Ereignis. Der SOC-Analyst erhält also nicht eine Meldung für jedes einzelne Ereignis, stattdessen bekommt er nun eine einzelne Meldung mit allen notwendigen Details für eine Untersuchung.

Für diese riskanten Verhaltensweisen können Security-Frameworks wie Kill-Chain und MITRE ATT&CK genutzt werden, um die Taktiken und Techniken oder die Methodik des Angriffs zu bestimmen

Was kommt als nächstes?

Führungskräfte auf dem Gebiet Cybersicherheit fragen nach mehr Content, der sie bei ihren Sicherheitsbemühungen unterstützt, einschließlich einer stärkeren Integration von Drittanbieter-Technologien (z.B. Schwachstellen, Authentifizierung, Zertifikatinformationen, SOAR-Integration), besserer Transparenz innerhalb der OT-Umgebung, Ausbau der Bibliothek mit Playbook-Vorlagen und Workflows für SOAR oder Informationen zur Verwendung von Produkten wie User Behavior Analytics in einer OT-Umgebung. Wir bemühen uns weiterhin, mehrere Versionen dieser Lösung pro Jahr zu veröffentlichen, und wir hören und reagieren dabei auf die Anregungen unserer Kunden. Bitte teilt uns eure Meinung mit, wir sind gespannt, was ihr zu sagen habt.

Wenn ihr mehr über die Anwendung der Splunk Security Operations Suite in OT-Kontexten erfahren möchtet, seht euch hier die neueste Dokumentation an, oder ladet das OT Security Add-On for Splunk herunter. Bei Fragen, Kommentaren oder Ideen – zögert nicht, euch direkt an uns zu wenden.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier.

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.