So nutzt ihr Splunk für das Schwachstellenmanagement

Hallo zusammen!

Wie ihr sicherlich mitbekommen habt, gab es vor einiger Zeit diverse Informationen und Nachrichten zur Microsoft ISS http.sys Schwachstelle. Entsprechend waren auch viele Unternehmen und Teams vollauf mit dem Installieren von Patches beschäftigt.

Erst kürzlich veröffentlichte Verizon seinen jährlichen Bericht zu Sicherheitsverstößen. Darin wird deutlich, dass viele Schwachstellen leider durch Patchen oder Konfigurationsänderung auf Systemen nicht beseitigt werden. Tatsächlich besteht dieser Trend schon länger und stellt seit bereits 20 Jahren einen der höchsten Risikofaktoren dar.

„Unsere Ergebnisse zeigen, dass 99,9 % der Schwachstellen noch über ein Jahr nach der Veröffentlichung des CVE angegriffen wurden.“

Warum haben Angreifer mit dem Ausnutzen von altbekannten Schwachstellen in Softwaresystemen aber immer noch so viel Erfolg?

Höchstwahrscheinlich ist der Grund, dass es häufig keinen etablierten Prozess für das Handling von Schwachstellen im Unternehmen gibt. Die gute Nachricht ist: Solch einen Sicherheitsprozess – für den in größeren Unternehmen übrigens meist mehrere Teams und System-Owner involviert werden müssen – könnt ihr ganz einfach mit Splunk einrichten!

Ihr könnt Berichte zu Schwachstellen in euren Umgebungen von Nessus, Qualys und anderen bekannten Vulnerability-Scanner-Anbietern in Splunk einspielen. Splunk unterteilt diese Berichte dann in einzelne Events. So wird sichergestellt, dass jede Schwachstelle eines jeden Systems bei Bedarf einzeln bearbeitet und untersucht werden kann.

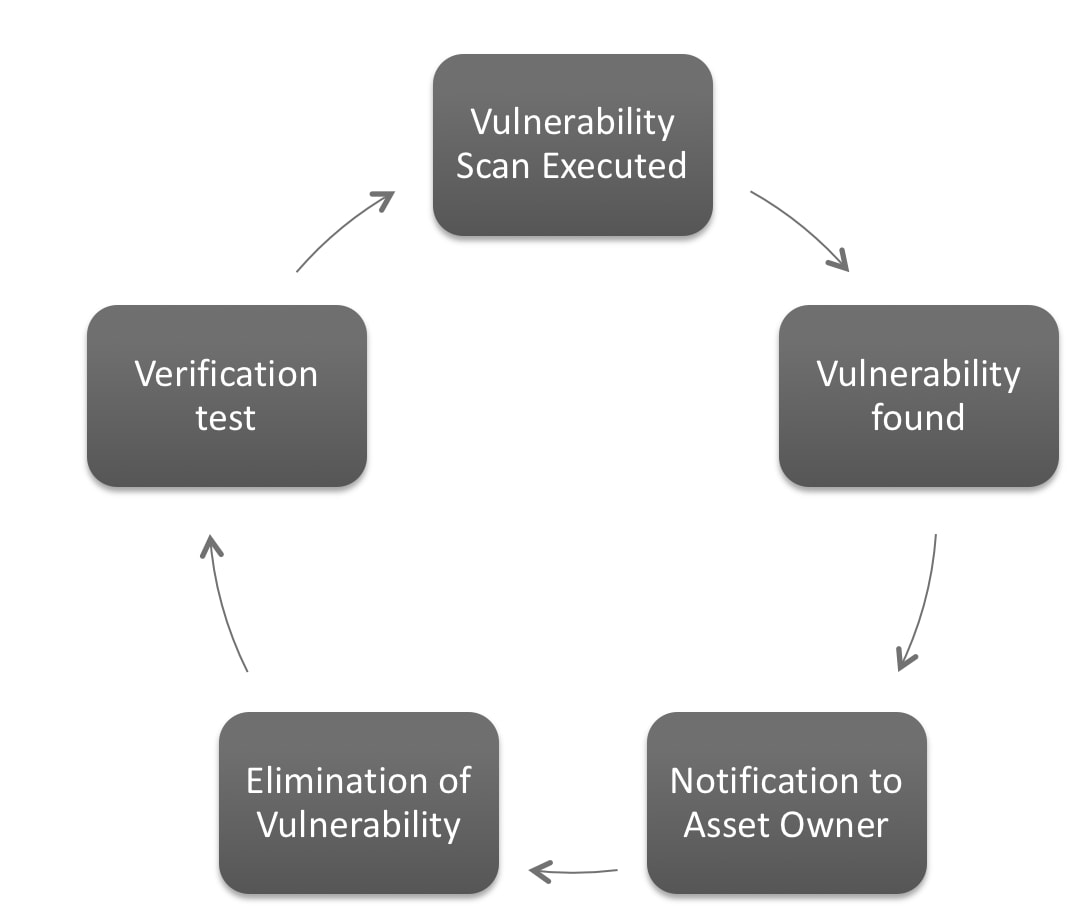

Der Vorgang einer Schwachstellenüberprüfung:

Um eine konsequente Risikominimierung sicherzustellen, muss ein wiederholbarer Prozess eingerichtet werden. Die Grafik zeigt eine Best Practice zur Konzeption dieses Prozesses.

Ausführung der Schwachstellen-Scans

Ihr führt mit eurem Schwachstellen-Scanner regelmäßige Prüfungen aus. Dabei solltet ihr sicherstellen, dass die Scans selbst korrekt überwacht werden. Mit dem Vulnerability Operations Dashboard könnt ihr den Status der Scans in eurer Umgebung überwachen und nachverfolgen.

Finden von Schwachstellen

Sobald ein Scan abgeschlossen ist, werden die Ergebnisse in Splunk verarbeitet. Hierbei ist ein ganzheitlicher Überblick über die aktuelle Situation sinnvoll, was durch das Vulnerability Center Dashboard auf einen Blick ermöglicht wird.

Benachrichtigung an den Asset-Owner

Dies ist einer der wichtigsten Schritte und es gibt verschiedene Herangehensweisen. Daran kann für gewöhnlich vom Netzwerkteam bis hin zum Webanwendungsteam jedes beliebiges Team beteiligt sein, das für gewisse Vorgänge eines bestimmten Dienstes zuständig ist – es hängt also ganz von der jeweiligen Schwachstelle und Technologie ab.

Manueller Vorgang

Der Sicherheitsanalyst sendet dem Asset-Owner eine E-Mail und informiert ihn über die Schwachstelle und darüber, welche Hosts involviert sind. Er nennt außerdem die erforderlichen Schritte zum Beseitigen der Schwachstelle.

Das Ereignis kann nach der Besprechung unterdrückt oder geschlossen werden. Wenn die Schwachstelle bei der nächsten Prüfung immer noch besteht, wird es wieder geöffnet.

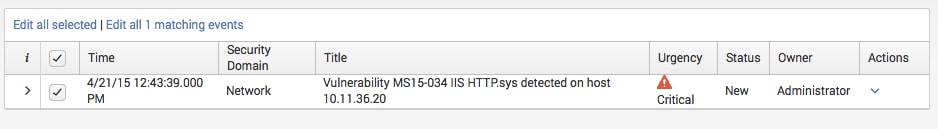

Nutzung des Splunk Notable Event Framework

Eine Korrelationssuche kann konfiguriert werden und ein relevantes Ereignis wird für neue Schwachstellen erstellt. Sobald eine neue Schwachstelle erkannt wird, kann der Sicherheitsanalyst das Ereignis prüfen und dem Besitzer des Systems, des Assets oder des Service zuweisen.

Beseitigung der Schwachstelle

Der zuständige Systembesitzer muss die Auswirkungen der Schwachstelle auf seinen Service prüfen und entscheiden, welche Maßnahme kurz- und langfristig am besten zu ihrer Beseitigung geeignet ist. Kurzfristig Abhilfe schaffen kann eine Konfigurationsänderung, eine vorübergehende Blockierung eines bestimmten anfälligen Ports oder eine Deaktivierung bestimmter Funktionalitäten. Langfristig Abhilfe schaffen kann das Anwenden von Hersteller-Patches oder ein Systemupgrade.

Dieser Vorgang kann einige Zeit in Anspruch nehmen. Deswegen gibt es die Option zur Unterdrückung spezifischer Ereignisse, um zu vermeiden, dass dieselbe Schwachstelle bei der nächsten Prüfung wieder eine Warnmeldung erzeugt.

Überprüfungstest

Wenn eine Schwachstelle mit einem Patch versehen oder beseitigt wurde, muss sie geprüft werden, um sicherzustellen, dass das Problem erfolgreich behoben wurde. Dieser Schritt kann mit dem Schwachstellen-Scanner vorgenommen werden. Je nach Risiko könnt ihr entweder eine dedizierte Prüfung mit dem Schwachstellen-Scanner durchführen, oder warten, bis der nächste Scan-Zyklus stattfindet.

Wie erklärt man so etwas dem Management:

Bei der Splunk .conf zeigte Mark Graff, CISO bei NASDAQ, sehr beeindruckende Statistiken zur schnellen Reaktion seines Teams auf die Verwundbarkeit Heartbleed.

Unter dem Punkt „Vulnerable Systems vs. Attacks“ legte das Team dar, wie schnell sie ihre Systeme mit Patches versehen und die Anzahl der verwundbaren Systeme reduzieren konnten. Die Angriffsereignisse stammen aus den IDS Systemen von NASDAQ, die ihren eigentlichen Systemen vorgeschaltet sind. Dadurch wurde auf beeindruckende Art und Weise die Qualität der Arbeit des NASDAQ IT-Sicherheitsteams deutlich und warum das schnelle Anwenden von Patches so wichtig ist. Die wenigen Angriffe der ersten paar Tage stellen ihre Überprüfungstests dar. Nach 48 Stunden versuchten externe Aktivitäten die Schwachstelle anzugreifen.

Um technische Einzelheiten zu spezifischen Schwachstellenereignissen und eine Anleitung zur Erstellung benutzerdefinierter Korrelationssuchen in Splunk Enterprise Security zu erhalten, schaut euch die .conf Session von Randal T. Rioux an (Leiter Abteilung Digitale Paranoia und Minister für Beleidigungen bei Splunk ;-) ).

Happy Splunking,

Matthias

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: Using Splunk for Your Vulnerability Management. (22.April 2015)

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.