So nutzt ihr das MITRE ATT&CK-Framework in Splunk Security Essentials

In den vergangenen Jahren hat das ATT&CK-Framework enorm an Auftrieb gewonnen. So ist es heute das mit Abstand populärste Framework im Cybersecurity-Bereich, dies nicht zuletzt auch aufgrund der diversen Use Cases, in denen es sich über seinen ursprünglichen Zweck hinaus als nützlich erweist.

Dabei wird das Framework regelmäßig aktualisiert: Mehrere Male pro Jahr ergänzt die MITRE Corporation weitere Techniken und Objekte sowie auch neue Matrizen darin. Zudem erweist es sich für viele Technologie-Anbieter als solides Fundament, das sie nativ in ihre Produkte einbinden können – so wie auch wir bei Splunk dies tun. Und selbst bei den Analysten von Gartner und Forrester gilt Unterstützung für das MITRE ATT&CK-Framework als Kriterium mit Einfluss auf ihre Produktbewertung.

In unseren Technologien wird das Framework seit 2018 unterstützt, dies im Rahmen unserer Content-Bibliothek sowie App-basiert in Splunk Security Essentials (SSE). So wurden Erkennungsanalysen in Kontext mit den im Rahmen des Frameworks definierten Techniken und Taktiken gesetzt. Dies machte es einfacher für Sicherheitsteams, erkannte Bedrohungen in den Lebenszyklus eines Angriffs einzuordnen. In späteren Versionen kamen noch Angaben rund um untergeordnete Techniken, Bedrohungsgruppen, Plattformen und Software hinzu. Viele dieser Features wurden im Rahmen von Analytics Advisor ergänzt.

In der aktuellen Version von SSE ist das ATT&CK-Framework für ein breites Spektrum an Use Cases nutzbar und kann dabei helfen, diverse Fragen zu beantworten. Hierzu gehören:

- Implementierung neuer Erkennungsanalysen auf Grundlage einer Liste von Techniken

- Herausstellen von Techniken, die durch aktive Erkennungsanalysen abgedeckt werden

- Herausstellen von Techniken, die basierend auf euren bestehenden Daten potenziell durch Erkennungsanalysen abgedeckt werden

- Wie effektiv sind unsere derzeit aktiven Erkennungsanalysen im Kontext der Überwachung auf die Babuk-Ransomware?

- Welche Bedrohungsgruppen haben meine Branche im Visier?

- Welche Techniken wurden in meiner Branche bereits eingesetzt?

- Wie viele Techniken decken wir mit den aktiven Erkennungsanalysen in der Cloud-Matrix ab?

- Mit welcher Datenquelle erreiche ich die größte Abdeckung von Techniken?

Viele dieser Beispiele stützen sich auf zusätzlichen Kontext und Anreicherungen, die in Splunk Security Essentials im Rahmen der Ersteinrichtung erfasst werden.

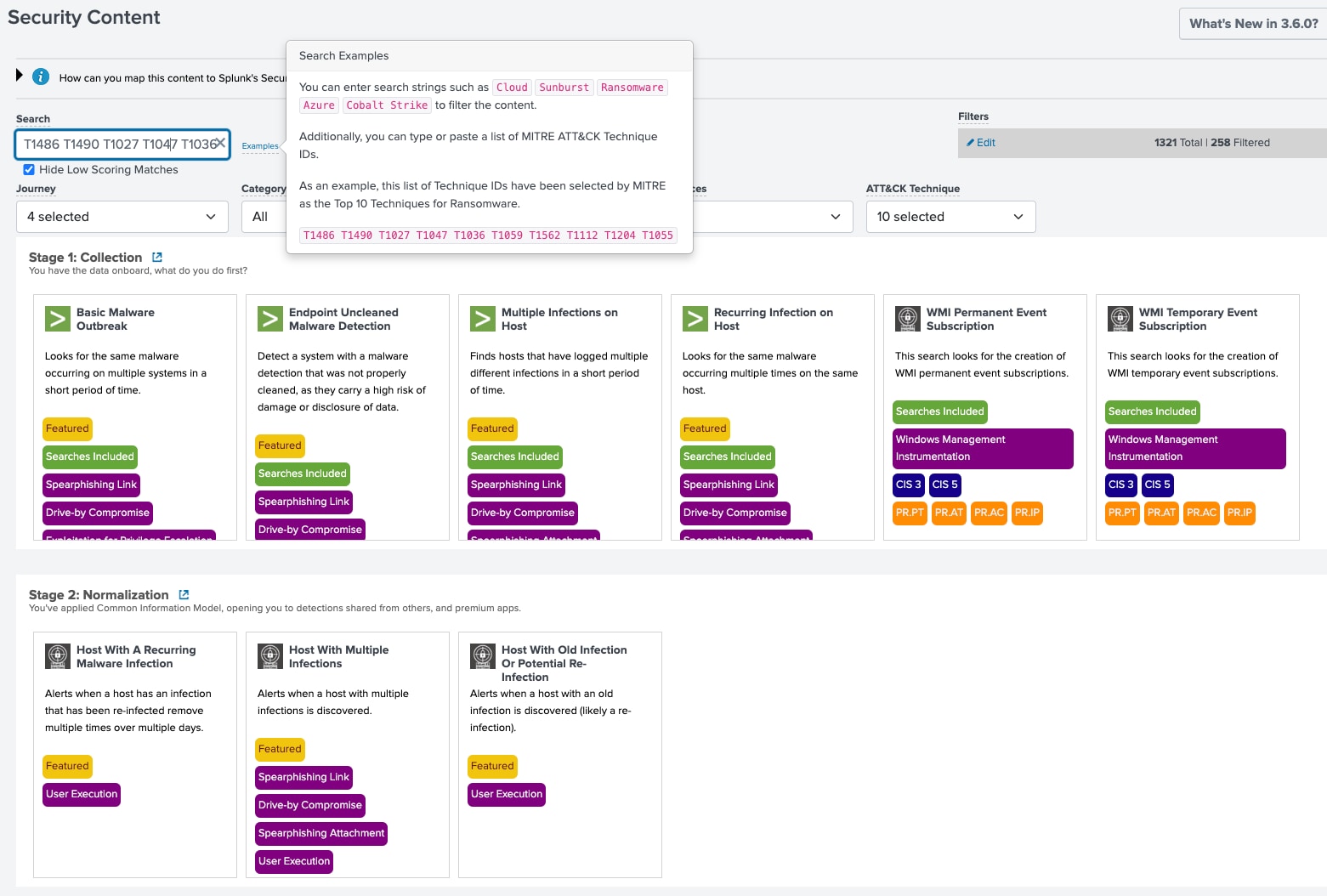

Implementierung neuer Erkennungsanalysen auf Grundlage einer Liste von Techniken

- Navigiert zur Seite „Security Content“.

- Gebt die IDs der für euch relevanten Techniken in die Suchleiste ein bzw. kopiert sie dort hinein.

Interessant sein könnten hier etwa die vordefinierten Gruppen von Techniken, die SSE euch bietet. So etwa die von MITRE erstellte Liste Top 10 Techniques for Ransomware.

Eine visuelle Darstellung derselben Techniken findet ihr auch in der ATT&CK-Matrix.

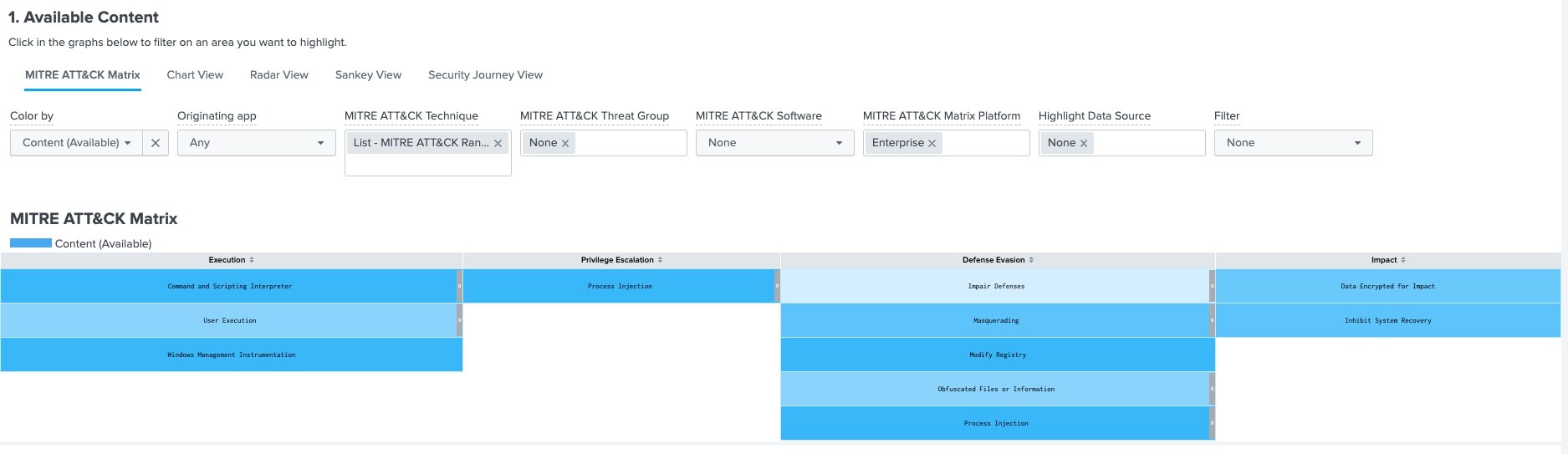

- Navigiert zu „Analytics Advisor“ > „MITRE ATT&CK Framework“.

- Über der ATT&CK-Matrix findet Ihr das Dropdown-Menü „ATT&CK Technique“. Wählt daraus den Eintrag „List MITRE ATT&CK Ransomware Top 10“ aus.

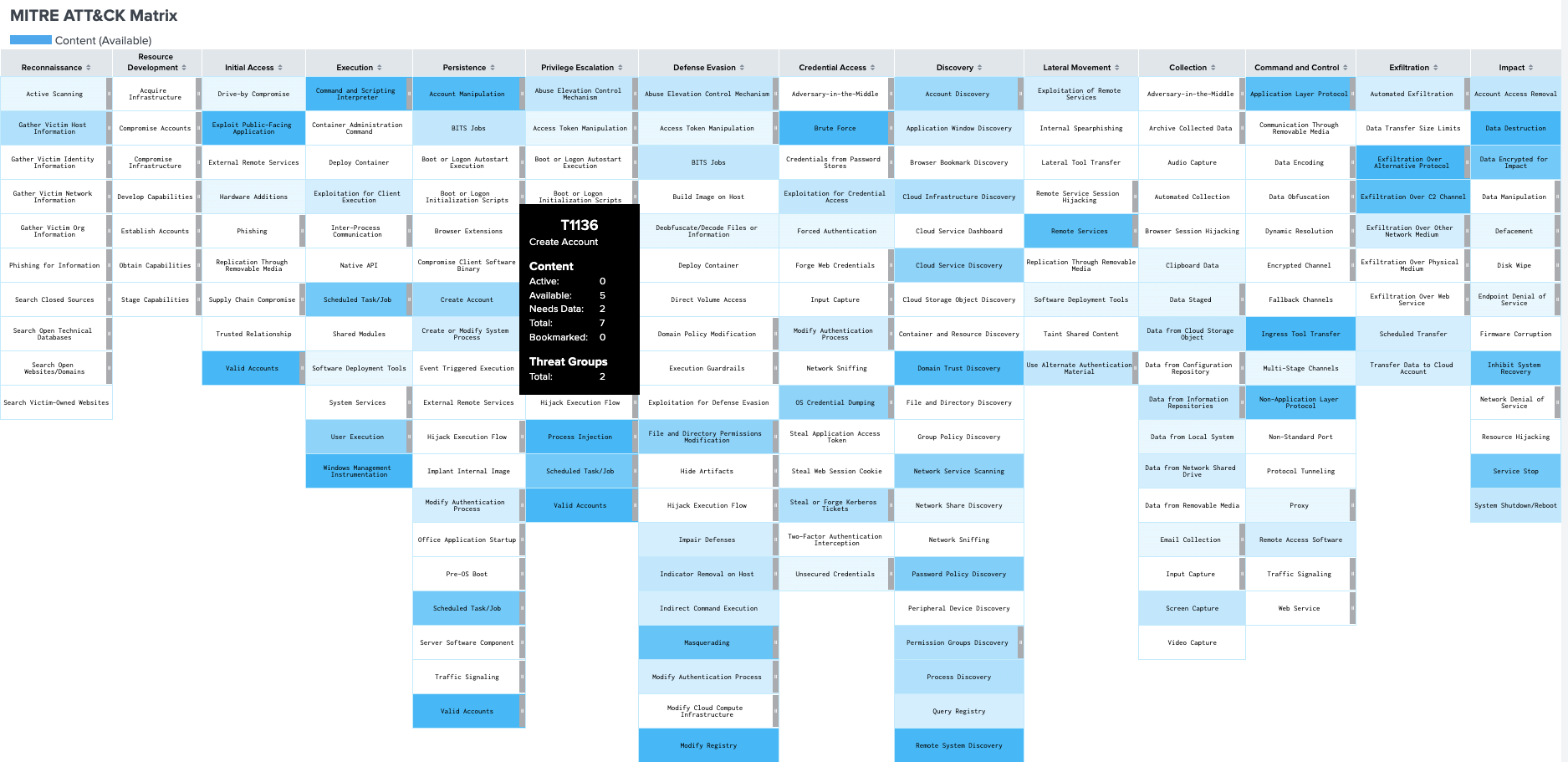

Eine Teilmenge der ATT&CK-Matrix mit den ausgewählten Techniken

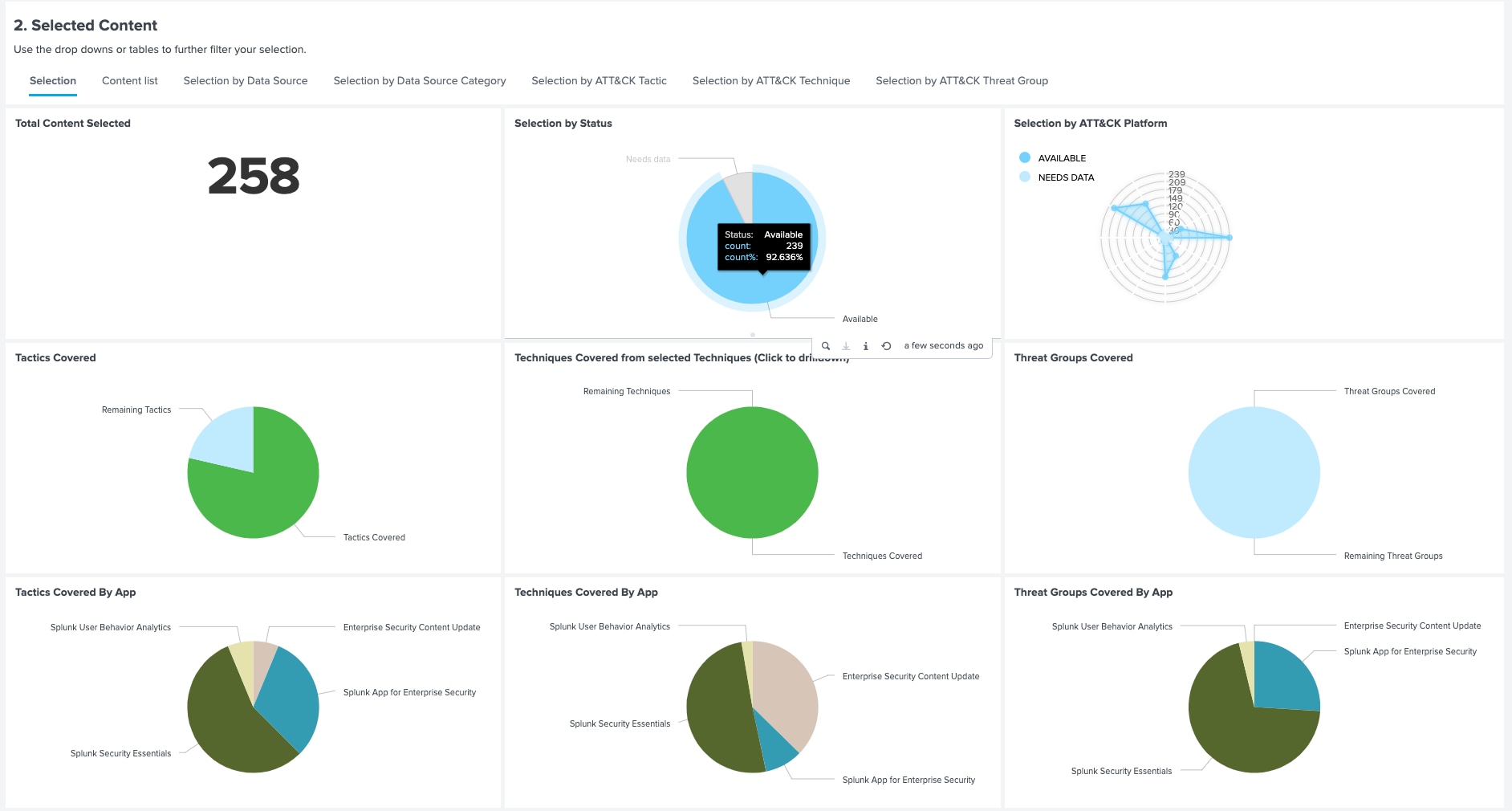

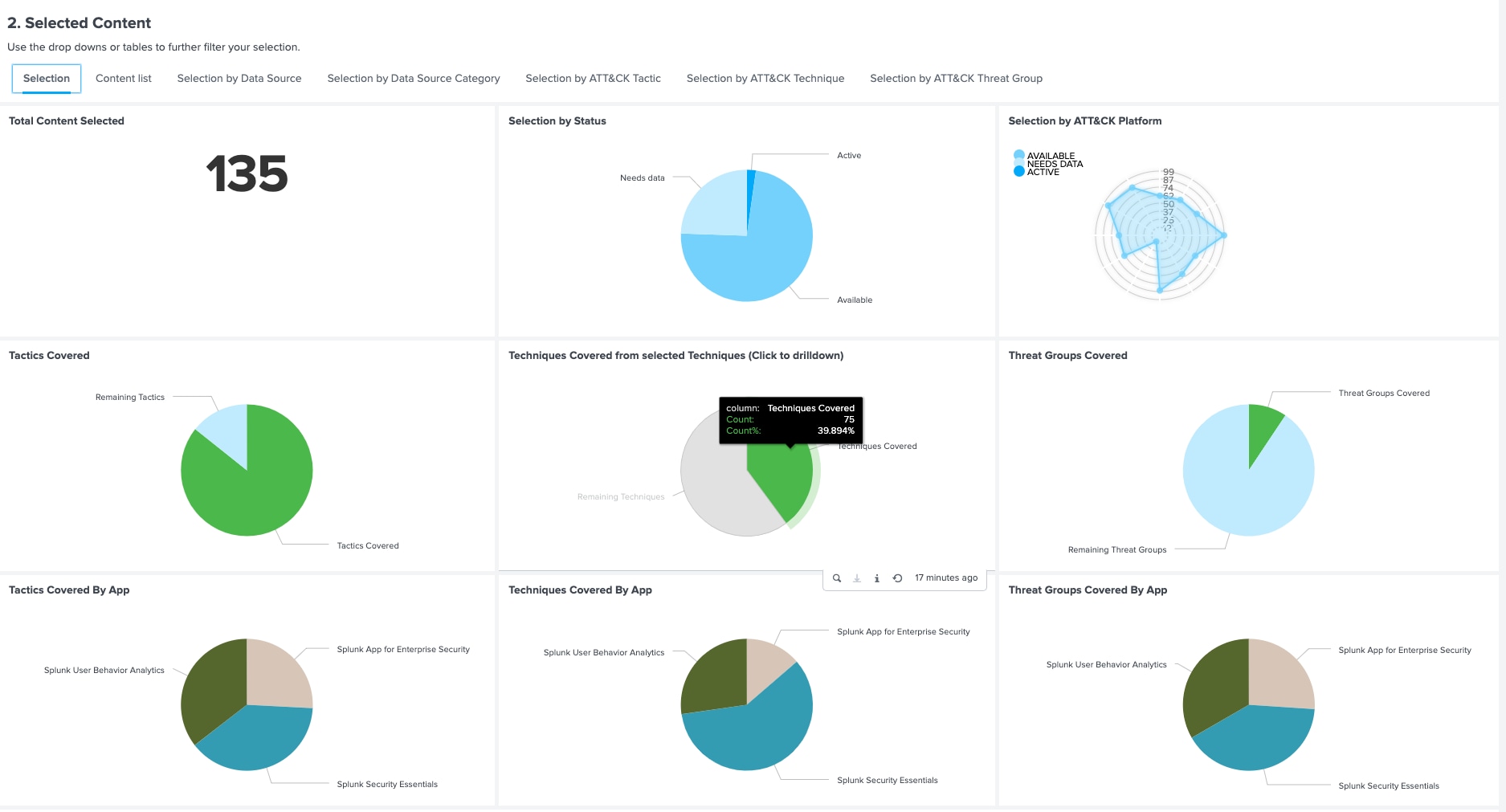

Die ausgewählten Techniken und die Abdeckungsmetriken in der aktuellen Umgebung

Splunk Security Essentials umfasst darüber hinaus noch eine Reihe weiterer Listen mit ATT&CK-Techniken. Hierzu gehört etwa das Projekt MITRE Engenuity Adversary Sightings Top 15, in dessen Rahmen die zahlenmäßige Verteilung von Techniken im Verlauf der letzten Jahre ermittelt wurde. Dazu wurde eine große Zahl von Berichten zu Bedrohungen ausgewertet, bei denen mehr als 6 Millionen Techniken beobachtet wurden. Eines der bemerkenswertesten Erkenntnisse daraus: Rund 90 % aller Beobachtungen entfallen auf einen Kreis aus 15 Techniken. Um euch gegen diese abzusichern, müsst ihr nur die Panel wie oben beschrieben anhand dieser vordefinierten Liste filtern.

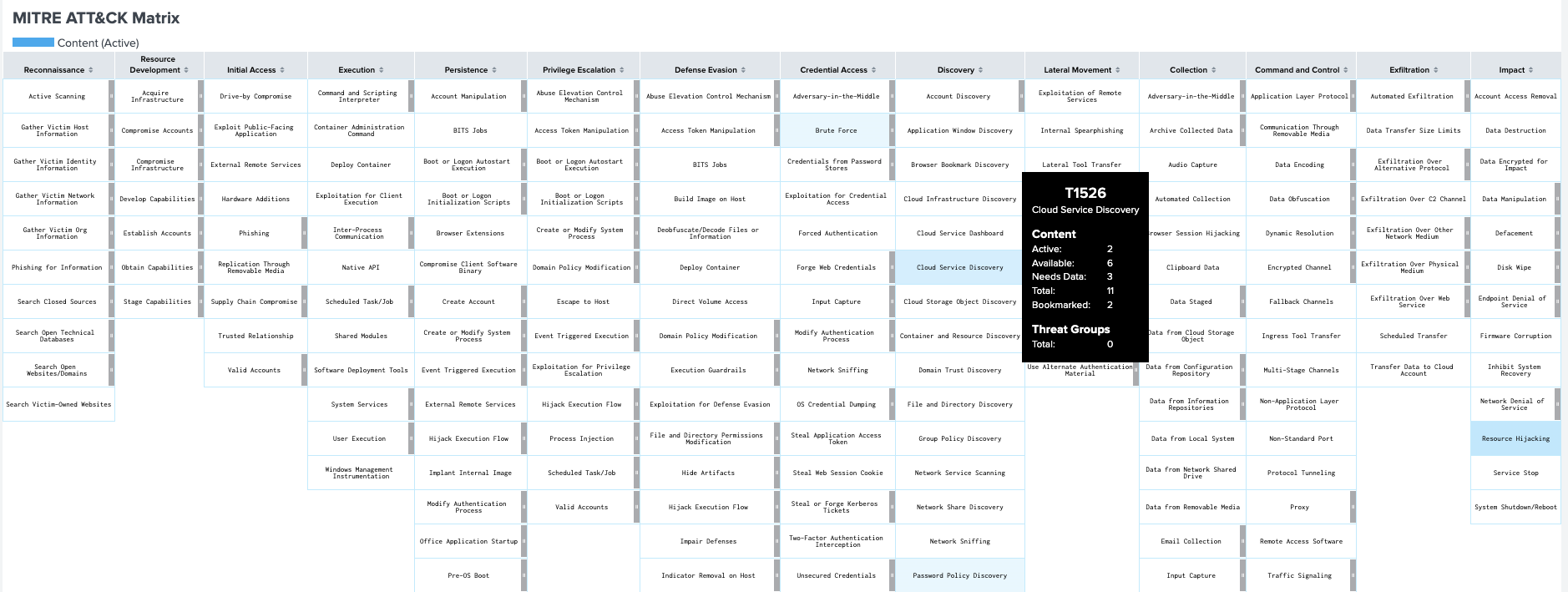

Herausstellen von Techniken, die durch aktive Erkennungsanalysen abgedeckt werden

- Navigiert zu „Analytics Advisor“ > „MITRE ATT&CK Framework“.

- Wählt aus dem Dropdown-Menü „Color by“ den Eintrag „Content (Active)“ aus.

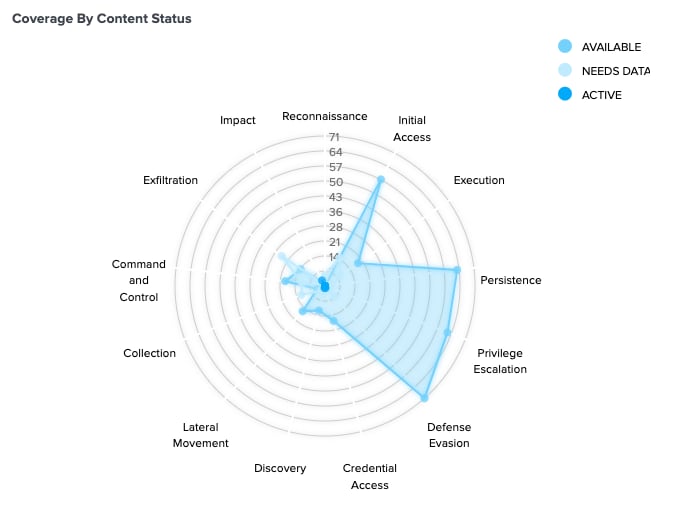

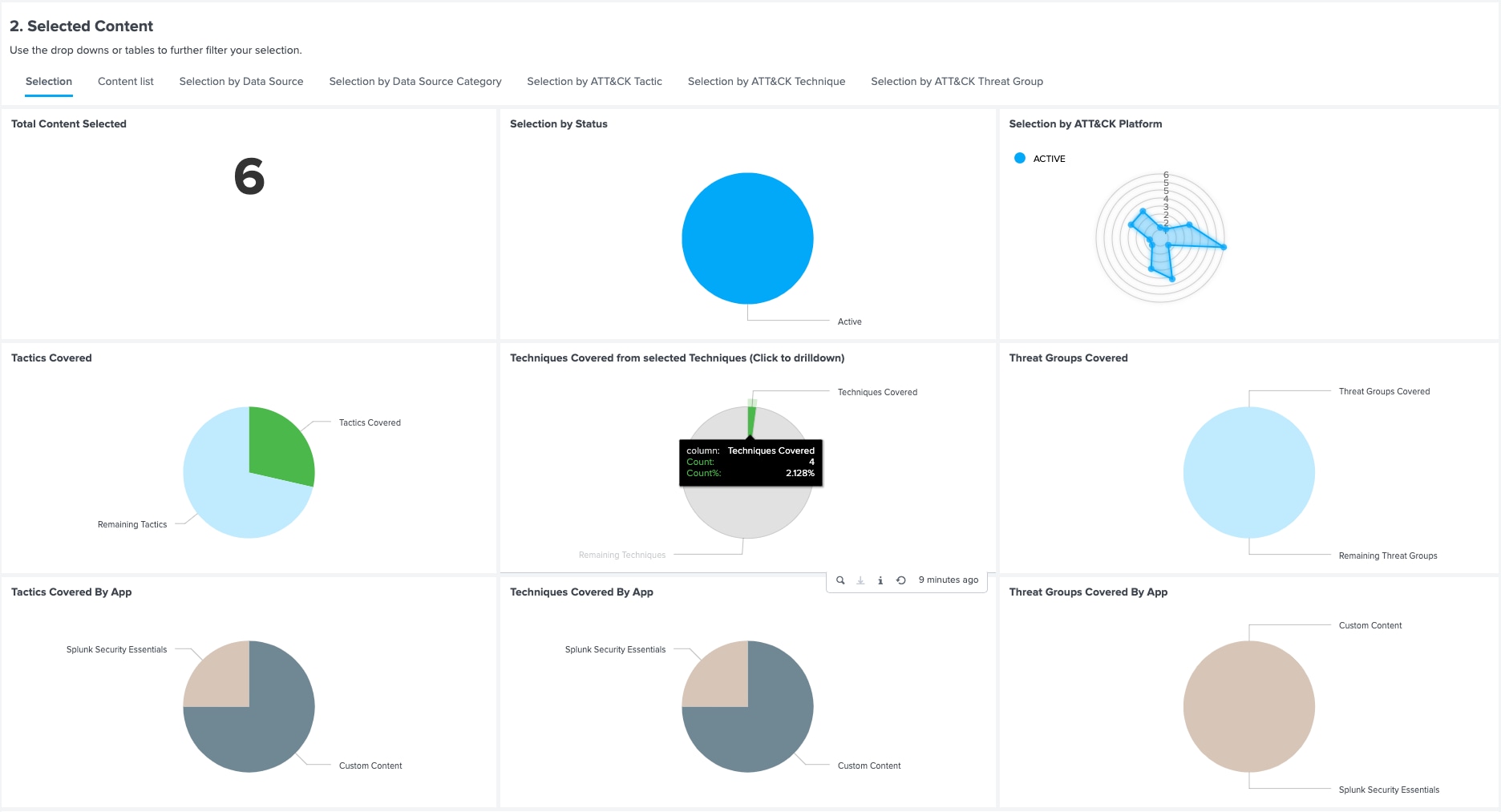

Wechselt zwischen den Panels und Registerkarten, um die unterschiedlichen Darstellungen der aktuellen Abdeckung innerhalb der Umgebung anzuzeigen.

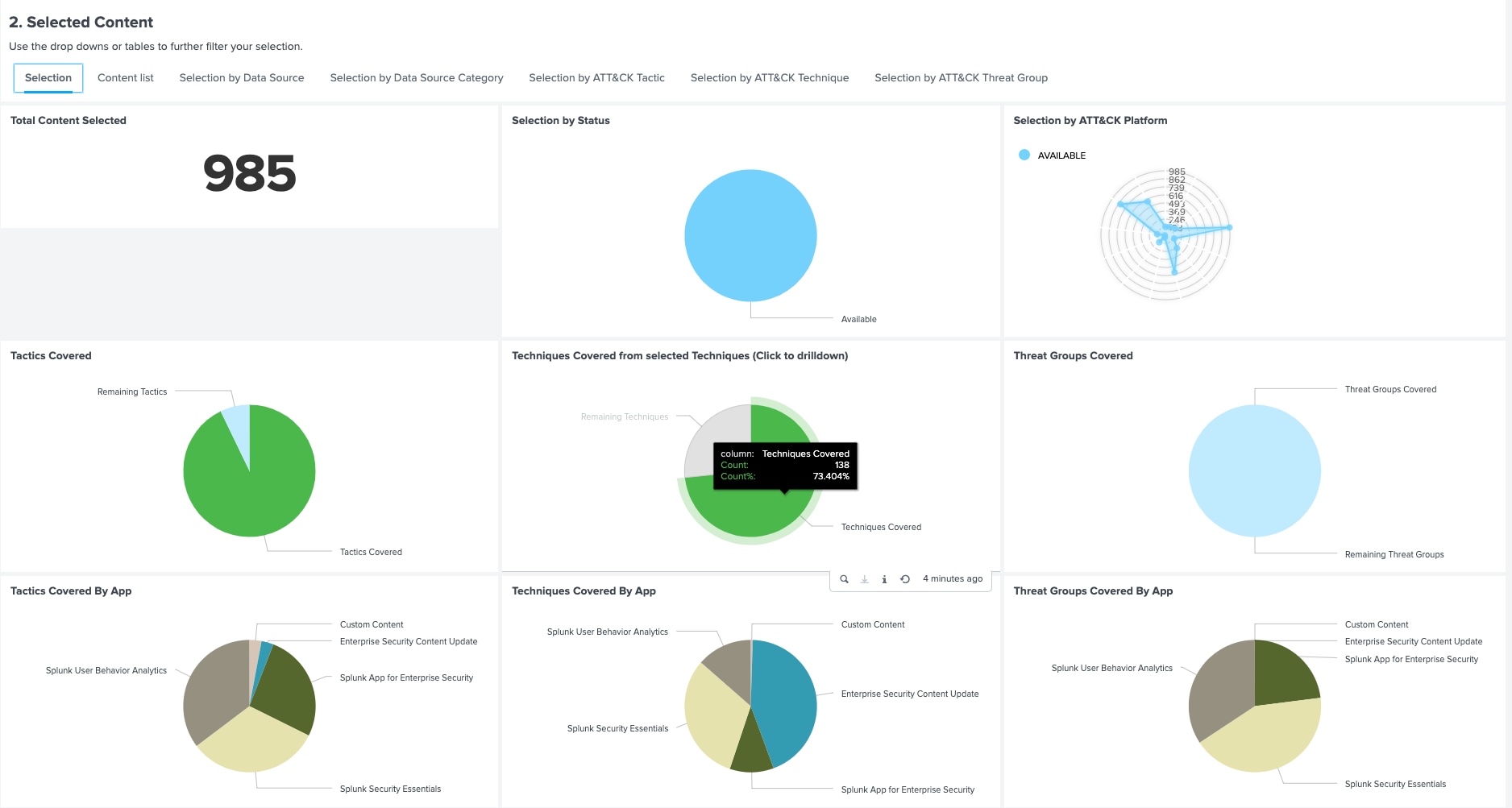

Die Diagramme zeigen 2 % Abdeckung in der ATT&CK-Matrix durch sechs aktive Erkennungsanalysen.

Herausstellen von Techniken, die basierend auf euren bestehenden Daten potenziell durch Erkennungsanalysen abgedeckt werden

- Navigiert zu „Analytics Advisor“ > „MITRE ATT&CK Framework“.

- Wählt aus dem Dropdown-Menü „Color by“ den Eintrag „Content (Available)“ aus.

Wechselt zwischen den Panels und Registerkarten, um die unterschiedlichen Darstellungen der aktuellen Abdeckung innerhalb der Umgebung anzuzeigen.

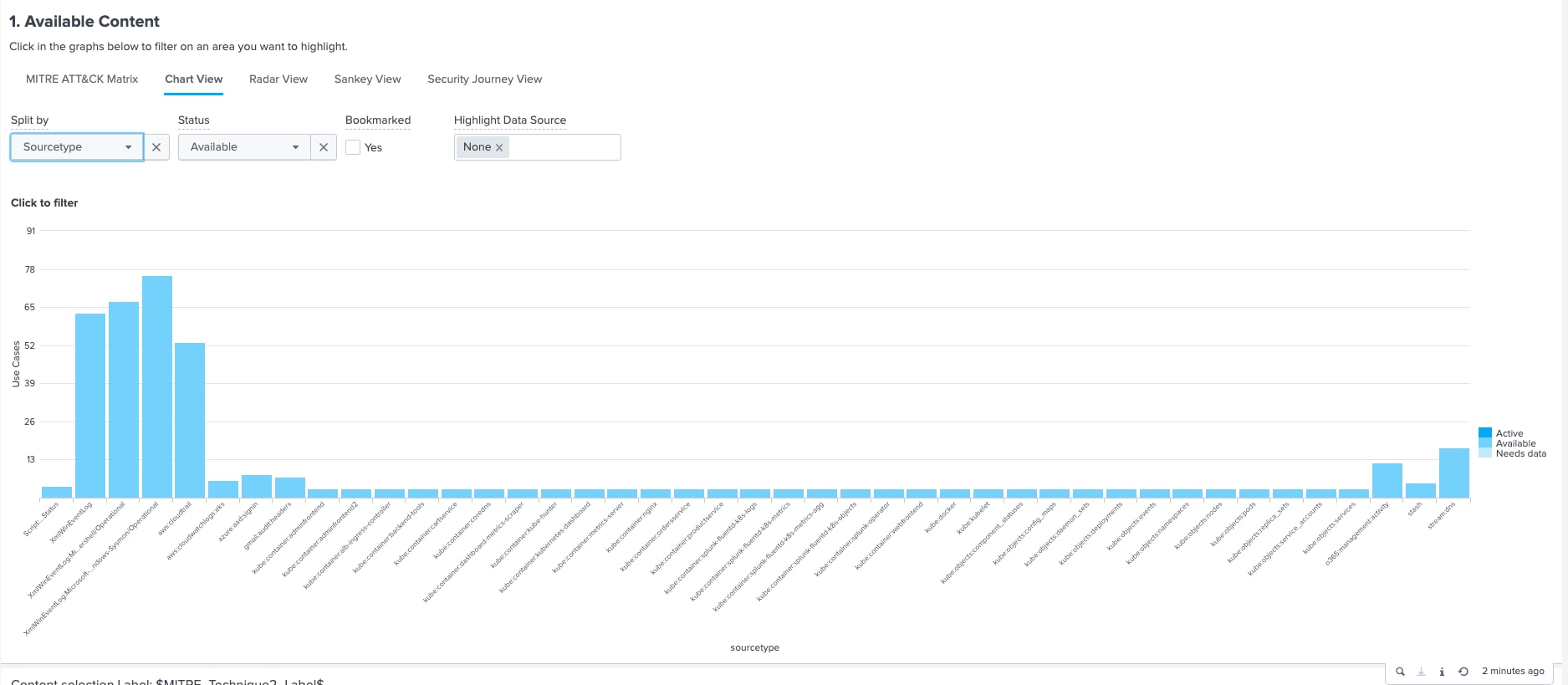

Welcher Sourcetyp bietet die größtmögliche Erkennungsabdeckung?

Die Diagramme zeigen 73 % Abdeckung in der ATT&CK-Matrix durch 985 verfügbare Erkennungsanalysen in der Umgebung.

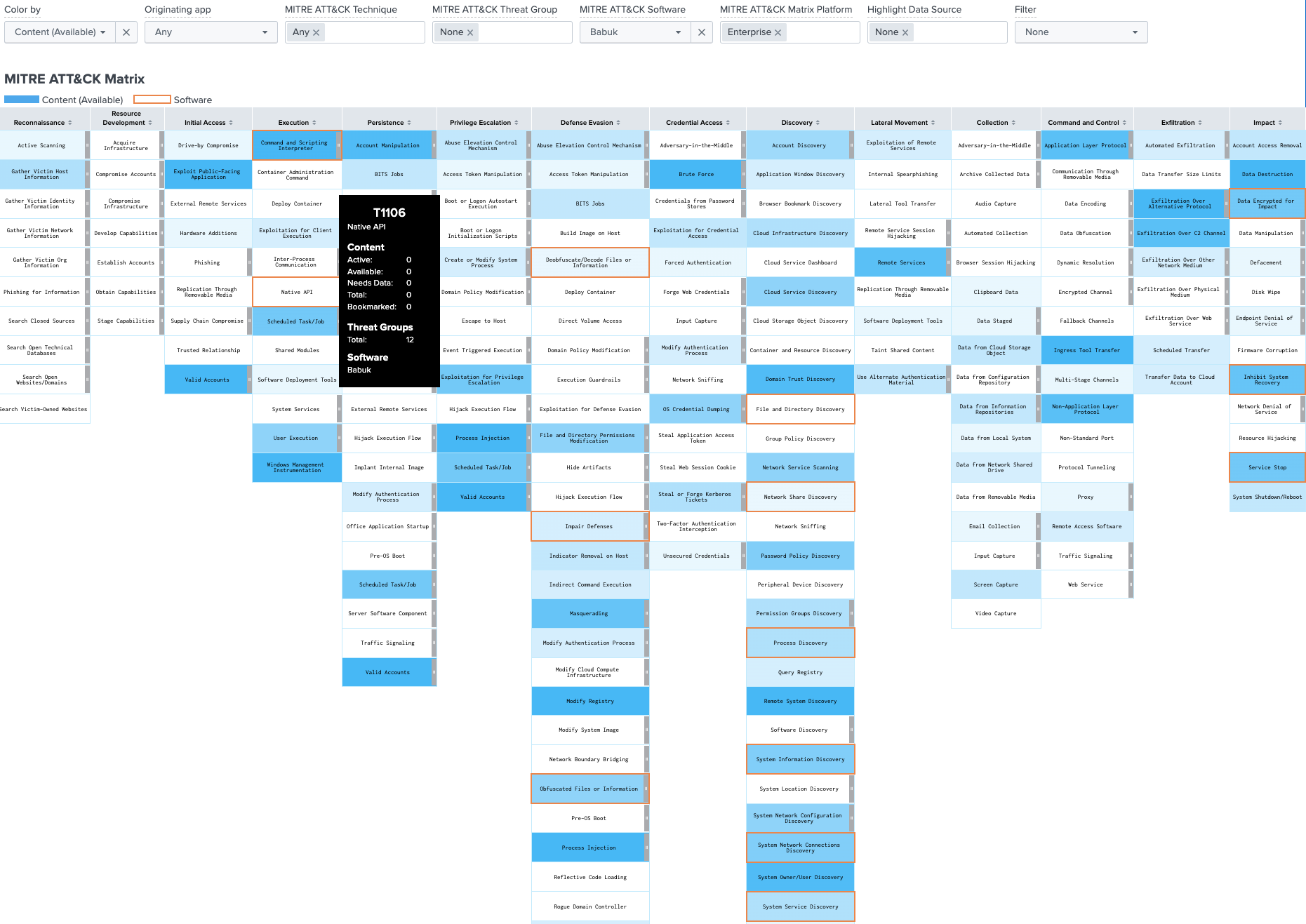

Wie effektiv sind unsere derzeit aktiven Erkennungsanalysen im Kontext der Überwachung auf die Babuk-Ransomware?

- Navigiert zu „Analytics Advisor“ > „MITRE ATT&CK Framework“.

- Wählt aus dem Dropdown-Menü „MITRE ATT&CK Software“ den Eintrag „Babuk“ aus.

- Wählt aus dem Dropdown-Menü „Color by“ den Eintrag „Content (Active)“ aus.

Orange markierte Zellen stellen die Techniken dar, die die Ransomware Babuk einsetzt. Die blaue Hintergrundfarbe steht für die verfügbaren Erkennungsanalysen.

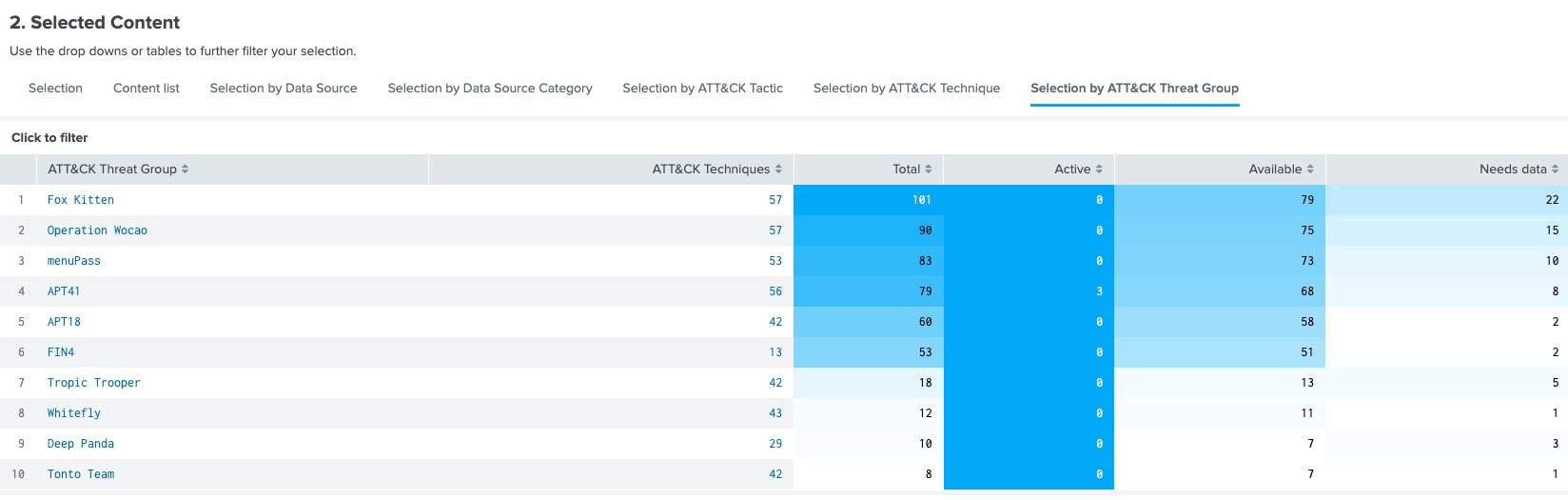

Welche Bedrohungsgruppen haben meine Branche im Visier?

- Navigiert zu „Analytics Advisor“ > „MITRE ATT&CK Framework“.

- Wählt aus dem Dropdown-Menü „MITRE ATT&CK Threat Group“ den Eintrag „Industry: Healthcare“ aus.

Wie hier zu sehen, sind zehn Bedrohungsgruppen bekannt dafür, das Gesundheitswesen ins Visier zu nehmen.

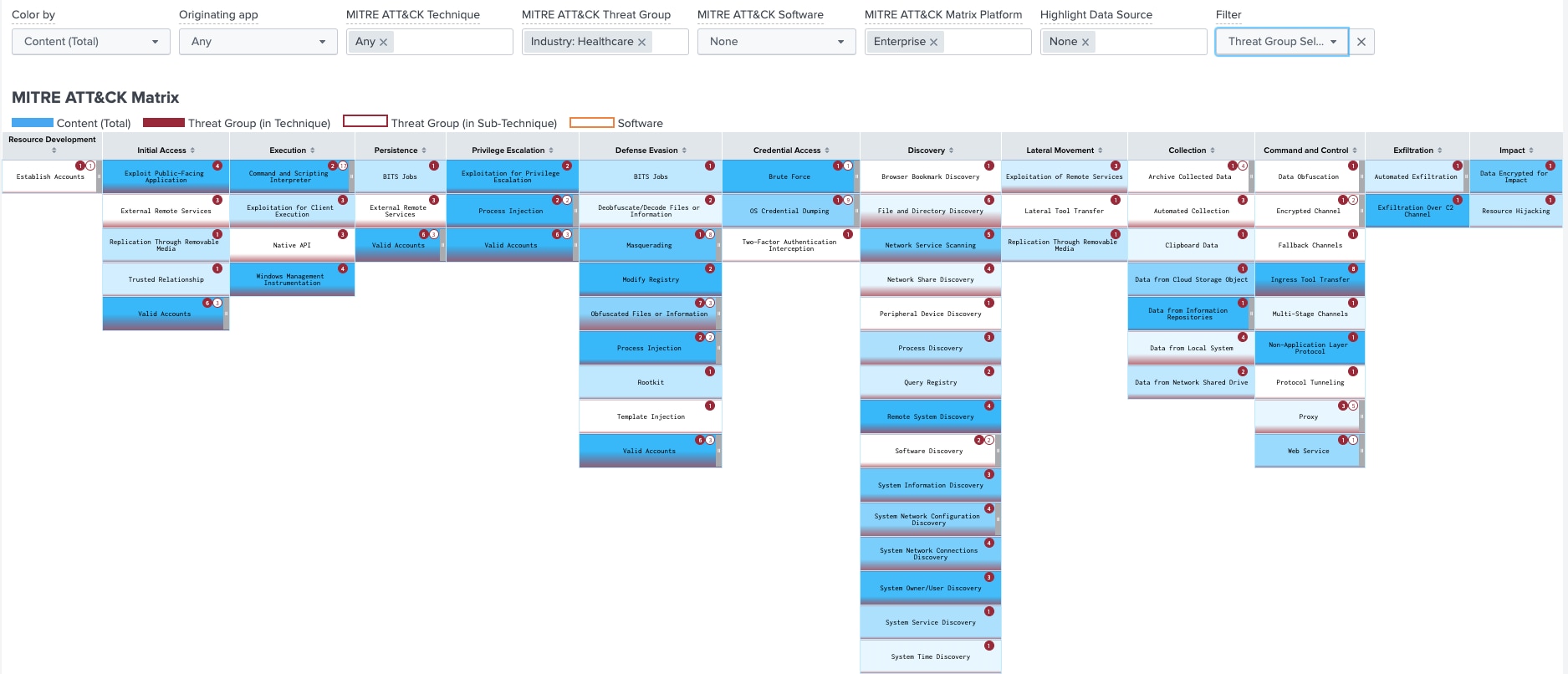

Welche Techniken wurden in meiner Branche bereits eingesetzt?

- Navigiert zu „Analytics Advisor“ > „MITRE ATT&CK Framework“.

- Wählt aus dem Dropdown-Menü „MITRE ATT&CK Threat Group“ den Eintrag „Industry: Healthcare“ aus.

- Wählt aus dem Dropdown-Menü „Filter“ den Eintrag „Threat Group Selection“ aus.

Eine Teilmenge der ATT&CK-Matrix mit Techniken, die im Gesundheitswesen zu beobachten waren

Die Abbildung zeigt Erkennungsanalysen und andere in Security Essentials verfügbare Inhalte, die die Teilmenge der Techniken abdecken, die im Gesundheitswesen bereits eingesetzt wurden.

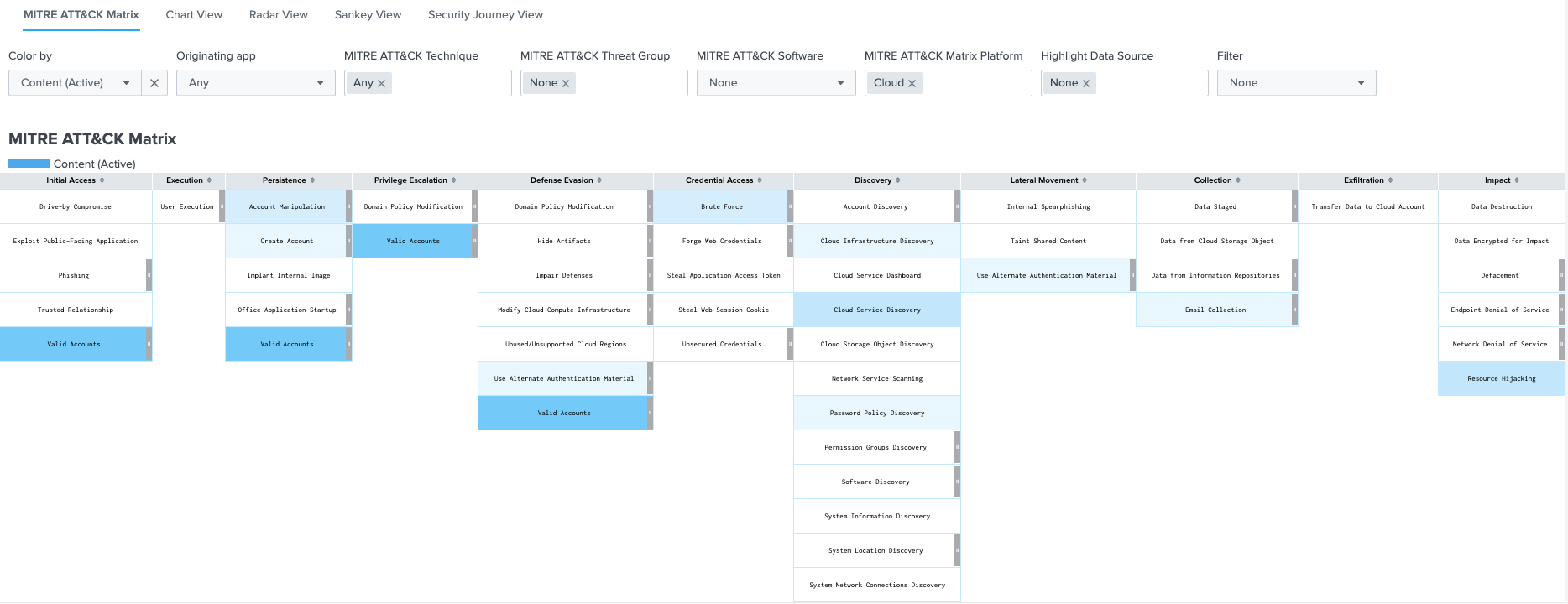

Wie viele Techniken decken wir mit den aktiven Erkennungsanalysen in der Cloud-Matrix ab?

- Navigiert zu „Analytics Advisor“ > „MITRE ATT&CK Framework“.

- Wählt aus dem Dropdown-Menü „MITRE ATT&CK Platform“ den Eintrag „Cloud“ aus.

- Wählt aus dem Dropdown-Menü „Color by“ den Eintrag „Content (Active)“ aus.

Die ATT&CK Cloud-Matrix und die aktiven Erkennungsanalysen in der Umgebung (blau)

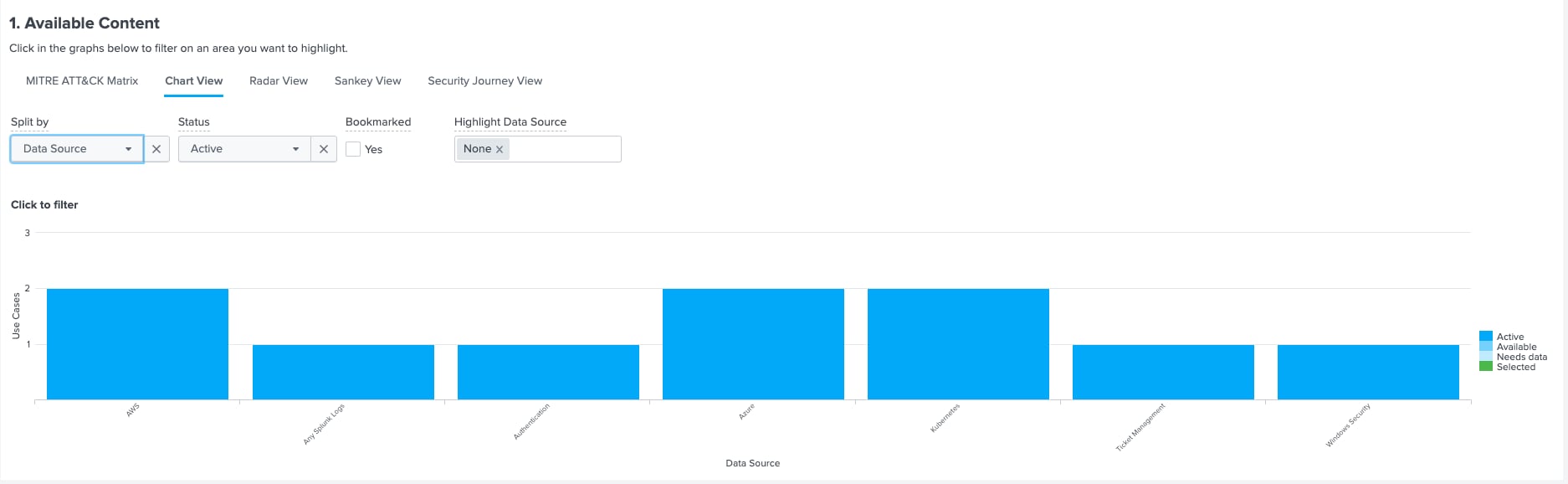

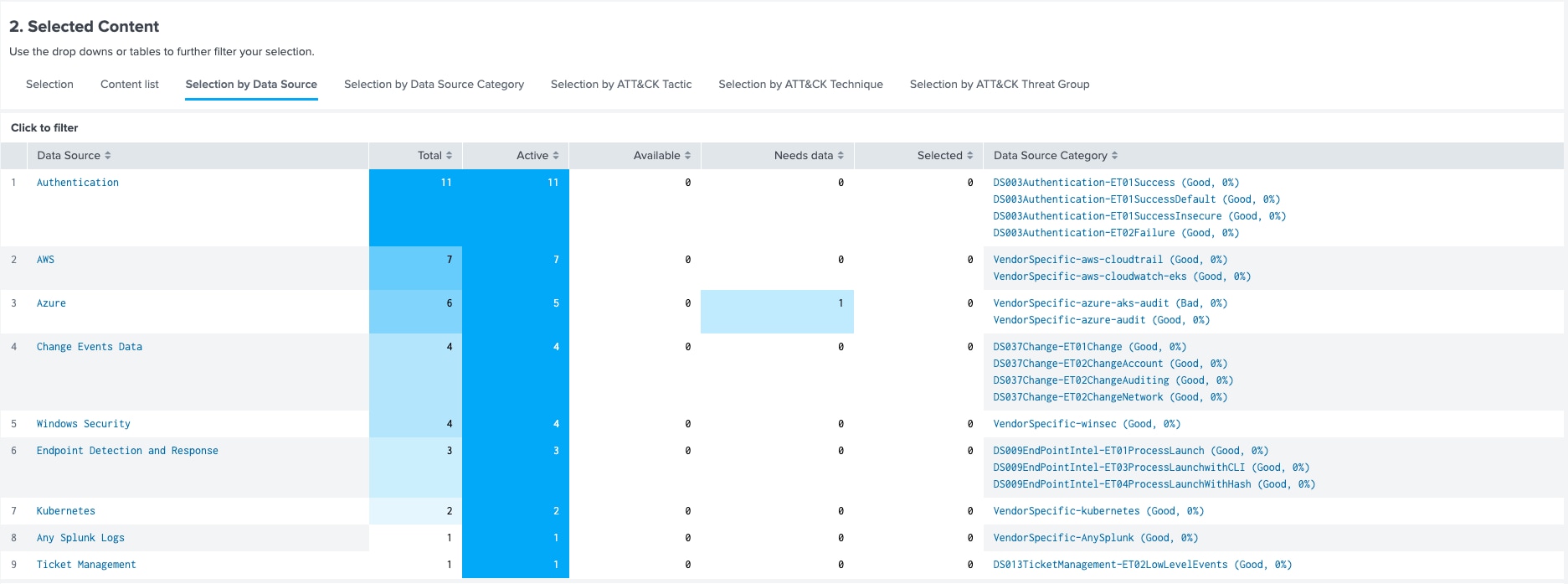

Mit welcher Datenquelle erreiche ich die größte Abdeckung von Techniken?

- Navigiert zu „Analytics Advisor“ > „MITRE ATT&CK Framework“.

- Wählt die Registerkarte „Chart View“ aus.

- Wählt aus dem Dropdown-Menü „Split by“ den Eintrag „Data Source“ aus.

- Wählt aus dem Dropdown-Menü „Status“ den Eintrag „Active“ aus.

- Klickt auf die Registerkarte „Selection by Data Source“ in dem weiter unten aufgeführten Abschnitt „Selected Content“.

Die Zahl der Erkennungsanalysen und anderer in Security Essentials verfügbarer Inhalte aufgeschlüsselt nach Datenquelle

An dieser Stelle sollten wir uns etwas näher mit der Bedeutung und Verwendung des Begriffs „Abdeckung“ befassen.

Abdeckung bedeutet, dass uns wenigstens einige Inhalte (entweder verfügbar oder aktiv) vorliegen, die für die betreffende Technik verwendet werden können. Außerdem ist im MITRE ATT&CK-Framework nur ein Teil der als „bekannt“ klassifizierten Bedrohungsakteure erfasst. Dementsprechend wird nur abgedeckt, was bereits dokumentiert worden ist, und kein Ausblick dessen gegeben, was sich potenziell in der Zukunft ereignen könnte.

Eine gute Abdeckung bedeutet daher, dass viele Inhalte zu einem breiten Spektrum an Techniken zur Verfügung stehen. Dies ist jedoch nur ein Teilaspekt. Die Abdeckung sagt nichts darüber aus, zu welchem Grad die Umgebung geschützt ist. Wenn die Datenquelle, die der Erkennungsanalyse zugrunde liegt, nur für einen kleinen Teil des Unternehmens verfügbar ist, ist das Schutzniveau nicht sehr hoch. Sich einzig nach den Farben in der Matrix zu richten, ohne dabei den Kontext zu berücksichtigen, kann daher sogar ein falsches Bild vermitteln.

Deshalb gilt zu beachten: Abdeckung ist nicht gleichzusetzen mit Vollständigkeit.

Nach all dem Input solltet ihr das Ganze am besten „am Objekt“ testen. Hierzu steht euch Splunk Security Essentials auf Splunkbase zum Download zur Verfügung, dies seit 8. Dezember 2022 zudem in der neuen Version 3.7.0.

Noch mehr spannende Einblicke dazu, wie sich die MITRE ATT&CK-Taktiken in die vom Splunk Threat Research Team entwickelten Erkennungsanalysen einfügen, findet ihr in unserem neuen E-Book Top Cybersecurity Threat Detections with Splunk and MITRE ATT&CK.

- Johan

Autoren und Mitwirkende:

So wie alles bei Splunk gehen wir auch das Thema Security als Team an. An dieser Stelle daher ein herzliches Dankeschön an die Autoren und Mitwirkenden Johan Bjerke, Audra Streetman und Ryan Becwar sowie an Torsten Dettlaff von Pexels für das Feature-Foto.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier.

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.