Zero-Trust-Sicherheit für Behörden: Ein Ansatz für mehr IT-Sicherheit und optimierte Entscheidungsprozesse zugleich

Organisationen der öffentlichen Hand befinden sich in einem enormen digitalen Transformationsprozess. Technologischer Fortschritt in Form von Cloud-Services und mobilen Diensten, Microservices und vieles mehr verändern den öffentlichen Sektor. Und zwar insofern, dass Behörden ihre Dienste genauso effizient bereitstellen können wie es auch kommerzielle Unternehmen tun. Darüber hinaus lassen sich auf diese Weise auch die zunehmend erfolgsentscheidenden Anforderungen erfüllen, um Erwartungen bedienen und flexibler agieren zu können.

Dadurch erhalten Beamte und Angestellte von öffentlichen Einrichtungen die Möglichkeit, remote zu arbeiten und mit jedem beliebigen Gerät auf Anwendungen oder Dienste ihrer jeweiligen Organisation zugreifen zu können - unabhängig von Ort und Zeit. Durch die digitale Transformation und die Migration in eine Cloud profitieren Behörden aber nicht nur von mehr Effizienz, Flexibilität und Bürgerzufriedenheit. In erster Linie werden wertvolle Daten aus der vermeintlichen Sicherheit lokaler Systeme gezogen, was infolgedessen zu einer Abschaffung herkömmlicher Unternehmensgrenzen führte.

Diese Entwicklung hat aber ebenfalls dafür gesorgt, dass die Zahl möglicher Cyberbedrohungen aufgrund einer vergrößerten Angriffsfläche zunimmt. Die Angst vor Cyber-Attacken und die mit der Nutzung von Cloud-Services verbundenen Herausforderungen haben dazu geführt, dass Behörden nur sehr zurückhaltend moderne Tools nutzen und implementieren. Vielleicht einer der Hauptgründe dafür, dass noch immer ein Großteil der von den meisten Regierungen genutzten Systeme veraltet ist.

Regierungen weltweit müssen davon ausgehen, dass ihre System womöglich schon kompromittiert sind. Sie sollten alle erforderlichen Maßnahmen ergreifen, um sich erfolgreich zu schützen. Allein mit Blick auf diese Tatsache gilt jeder Nutzer, jedes Endgerät und jeder Service, der einen Zugriff erforderlich macht, als potenzielle Bedrohung oder Angreifer. Selbst dann, wenn es sich dabei um eine bekannte und anerkannte Instanz handelt.

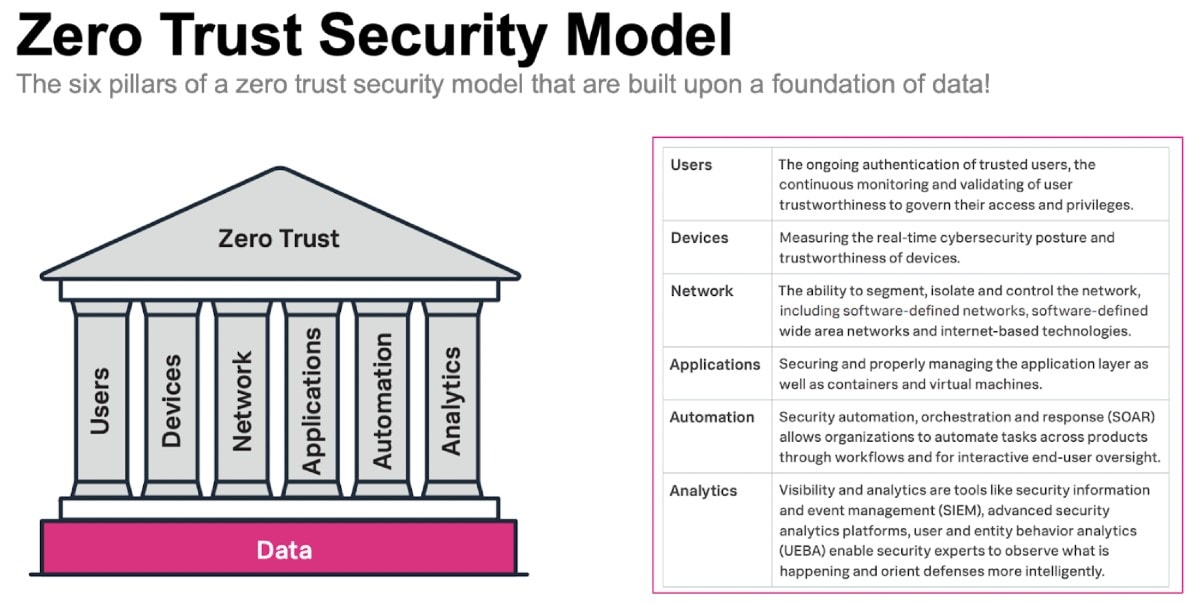

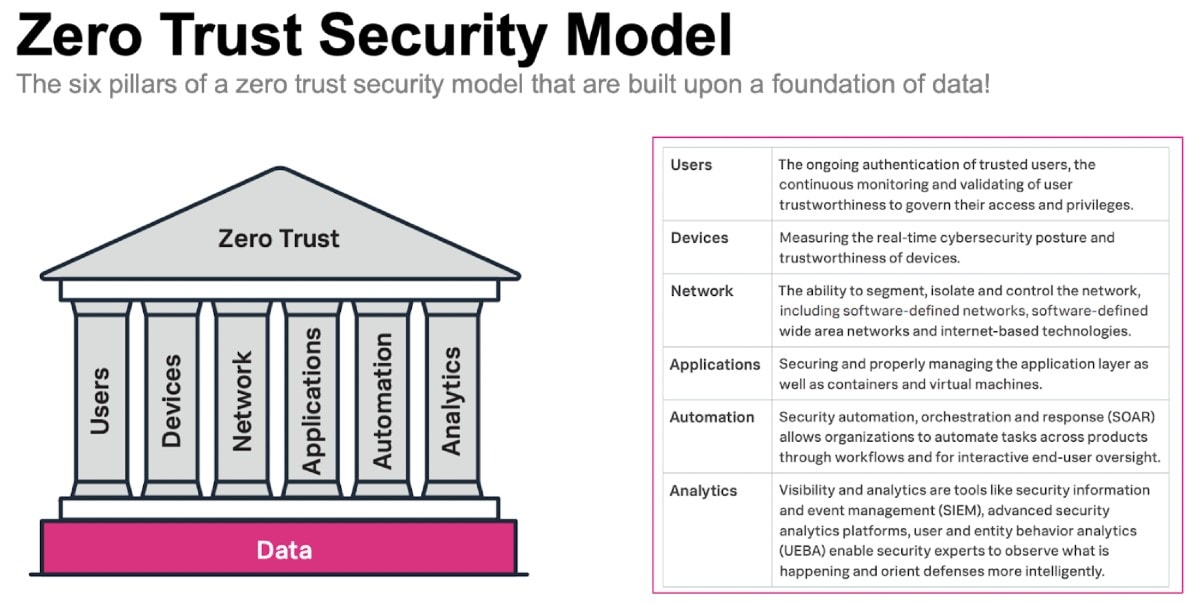

Der herkömmliche Ansatz ist es, Daten an schnell erodierenden Perimetern zu erfassen und dann den weiteren Weg von Nutzern in einem Netzwerk nicht weiter zu verfolgen. ZeroTrust-Architekturen hingegen setzen voraus, dass Behörden die weitere Bewegung von Nutzern innerhalb eines Netzwerks kontinuierlich überwachen, erkennen, auswerten und entsprechende Richtlinien durchsetzen.

Ein erfolgreiches Zero-Trust-Sicherheitsprogramm muss per Definition folgende Punkte erfüllen:

- Es muss davon ausgehen, dass ein Netzwerk immer feindselig ist.

- Es muss akzeptieren, dass in einem Netzwerk sowohl in- als auch externe Bedrohungen auftreten können.

- Es muss klar sein, dass ein Netzwerkstandort nicht als Nachweis der Vertrauenswürdigkeit innerhalb des Netzwerks ausreicht.

- Es muss jedes Engerät, jeden Nutzer und jeden Datenstrom im Netzwerk authentifizieren und autorisieren.

- Es muss Richtlinien implementieren können, die dynamisch sind und auf Basis von so vielen Datenquellen wie möglich bewertet werden.

- Sowohl jedes Endgerät als auch jeder Nutzer und deren Aktivitäten sowie jeder Datenstrom innerhalb eines Netzwerks müssen protokolliert bzw. geprüft werden.

In unserem Ansatz wird jedem Chief Information Security Officer (CISO) und jedem IT-Sicherheitsexperten eine Lösung zur kontinuierlichen Überwachung und Analyse von Daten bzw. Anwendungen bereitgestellt. Denn nur so ist es möglich, innerhalb einer modernen Organisation den sicheren Zugriff auf vertrauliche Daten und Anwendungen gewährleisten zu können - egal wann, egal von wo. Dadurch wird nicht nur das Vertrauen in die Zugriffsentscheidungen dauerhaft gefördert. Auch die zuverlässige Performance sämtlicher Komponenten, die Einhaltung von Richtlinien und die Verfügbarkeit im gesamten Zero-Trust-Ökosystem wird sichergestellt. Dabei ist es ganz besonders wichtig, dass Daten aus jeder beliebigen Quelle aufgenommen und genutzt werden können und dass deren Infrastruktur im Ende-zu-Ende-Verfahren überwacht werden kann, um die Effektivität des Zero-Trust-Ökosystems nachhaltig zu optimieren und zu steigern.

Durch den Einsatz dieser Tools lässt sich das Vertrauen bei Zugriffsentscheidungen auf Unternehmensressourcen weiter verstärken, da sich die Nutzer, Assets und Services kontinuierlich überwachen und deren Aktivitäten im Kontext besser beurteilen lassen. Die so ermöglichte maximale Transparenz sorgt zudem dafür, dass der Zustand von Services, die Beziehungen zwischen Komponenten sowie die Infrastruktur jederzeit beurteilt werden können. Wodurch wiederrum die Leistungsfähigkeit und Verfügbarkeit sichergestellt wird - genauso wie die Vorhersage möglicher Vorkommnisse oder etwaiger Probleme mit Hilfe von Machine Learning, bevor diese überhaupt auftreten. So tragen die Durchsetzung von Zero-Trust-Richtlinien, die Automatisierung von Aufgaben und die Orchestrierung von Workflows dazu bei, den sonst manuellen Aufwand, überforderte Analysten und unnötige Kosten nachhaltig zu reduzieren.

Dieser Ansatz ermöglicht es Behörden, enorme Datenmengen zu erfassen, die es zum Erstellen von Mustern, Trends bzw. Analysen braucht und deren Wert weit über den Sicherheitsaspekt hinausgeht. Mit diesen Daten lassen sich zudem die Anforderungen zum Laden von Anwendungen, die Terminierung von Wartungsaufgaben sowie der Bedarf an Netzwerk- oder System-Upgrades und vieles mehr festlegen.

Durch die Implementierung von Zero-Trust-Architekturen können Regierungen sowohl die Sicherheitslage einzelner Behörden und öffentlicher Einrichtungen erheblich verbessern als auch die Menge der Daten deutlich steigern, um Entscheidungsprozesse innerhalb der gesamten IT-Infrastruktur zu optimieren und sicherer zu gestalten.

Unter den folgenden Links können weiterführende Informationen gefunden werden:

- Der große Splunk Leitfaden zumThema Zero-Trust: https://www.splunk.com/de_de/form/the-essential-guide-to-zero-trust.html

- Wie sich Splunk mithilfe von Zero-Trust vor Angriffen auf seine Lieferkette schützt: https://www.cyberscoop.com/radio/zero-trust-help-insulate-from-supply-chain-attack/

- Ein Leitfaden zur Umsetzung eines Zero-Trust-Sicherheitsmodells in Behörden: https://www.splunk.com/en_us/pdfs/resources/e-book/zero-trust-security-model-in-government.pdf

Bei Fragen oder Anregungen rund um das Thema können Sie gerne jederzeit Kontakt zu einem Splunk-Experten aufnehmen. Senden Sie hierfür einfach eine E-Mail an: pubsec_uk@splunk.com.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: A Zero Trust Security Approach for Government: Increasing Security but also Improving IT Decision Making

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.