アイデンティティ/アクセス管理とは?

アイデンティティ/アクセス管理(IAM)とは、組織のリソースにアクセスして利用するユーザーを認証および認可するテクノロジー、ポリシー、プロセスで構成されたフレームワークの名称です。

ユーザーのアイデンティティを管理し、適切なアクセス権を付与することは、資産の保護に役立ちます。このような資産には、機密情報、知的財産、データとアプリケーションのワークロード、ネットワークへのデジタルアクセスのほか、境界上に存在するデータセンターへの物理的なアクセスなどが含まれます。

なりすましやデータ侵害が世界中で増加の一途をたどっており、IAMへの注目が高まっています。攻撃者にとって、認証情報の盗難や悪用は、企業が持つ情報にアクセスする最も簡単な手段です。侵害を受けた企業は、深刻な金銭的損失を被ったり、信頼の低下に見舞われたり、規制違反の罰金を科せられたりする可能性があります。

IAMを適切に導入することで、組織は以下のことが可能になります。

- 情報システムへのアクセス管理の強化

- 情報の保護

- ユーザーとシステムのアクティビティの追跡

ではさっそく、この重要なビジネス機能について見ていきましょう。以下のセクションでは、IAMが組織内で果たす役割、IAMがもたらすメリット、IAMで検出や防止が可能な問題の種類について取り上げます。また、IAMソリューションに求められる機能と導入方法についても説明します。

IAMの基本:アイデンティティ/アクセス管理の目的

企業は、システムへのアクセスを従業員の通常の業務に必要な範囲に限定する必要があります。これはあらゆる種類のリスクの軽減につながるだけでなく、リソース消費の抑制という副次的な効果ももたらします。

こうした考え方は、アクセス権限の付与に関する強力なセキュリティコントロールの指針となっている、最小権限の原則に基づくものです。IAMは、組織に求められるガバナンス体制やセキュリティポリシーと密接に関連しており、以下の要素によって推進されます。

- 対象となるコンプライアンス規制

- サイバーセキュリティリスク

- すべてのデータ資産、アプリケーション、ネットワークコンポーネントがもたらし得るビジネス価値

目標と目的

IAMシステムの目標は、不正アクセスを防止する強力なセキュリティと、セキュリティポリシーに違反したり多大なセキュリティリスクをもたらしたりすることなくリソースへのアクセスを提供する柔軟性との間で、最適なバランスを確立することです。

しかし、特に困難なのは後者です。ほとんどの企業は複雑なインフラを運用し、相互依存性の高いアプリケーションコンポーネントを実行しています。これらのリソースを、ユーザーロールやリソースタイプによって定義された静的ポリシーによって分けて管理することは、事実上不可能です。

IAMのコンテキストでの「ユーザー」には、人間、デバイス、サービスが含まれます。IT管理者は各ユーザーに1つずつデジタルIDを割り当てます。このIDは、ユーザーが誰であるか、または何であるか、そして組織のアプリケーションやシステム内でどのレベルのアクセスが許可されているかを示します(最小権限から最大権限まで)。

組織内ではユーザーの役割が時間の経過とともに変化するため、ユーザーの権限は継続的に管理、監視、変更する必要があります。IAMプラットフォームは、ユーザーの役割を変更し、そのアクティビティを監視し、ポリシーや規制の遵守を徹底させ、組織の資産へのアクセスを管理するツールをIT管理者に提供します。

IAMには複数の目的があり、これらが一体となることでセキュリティリスクの緩和、コンプライアンスの徹底、運用効率の向上につながります。その目的には以下のものがあります。

- 正当なユーザーが、適切なコンテキストで適切なリソースに適切なレベルでアクセスできるようにする。

- 特定のグループやロールのアクセスを制限し、本人確認を行うことで、不正なユーザーによるネットワークへのアクセスを防止する。

- ユーザーのアクティビティを監視して不正なアクセスやハッキングの試行を検出し、従業員が退職したり雇用形態に変更があったりした場合には直ちにアクセスを無効にする。

- アクセス権を悪用したユーザーによる不正を防止する。

- 顧客の識別、不審なアクティビティの検出、なりすましの防止に関するさまざまな規制基準を満たす。

IAMを使って検出、防止できる問題

IAMは、安全なアクセス、リスクの軽減、ユーザーエクスペリエンスの向上、内部脅威の低減、コンプライアンスの強化、ITワークロードの削減、プロビジョニングとプロビジョニング解除の簡素化など、さまざまなメリットをもたらすほか、監査とレポート作成を容易にすることも可能です。

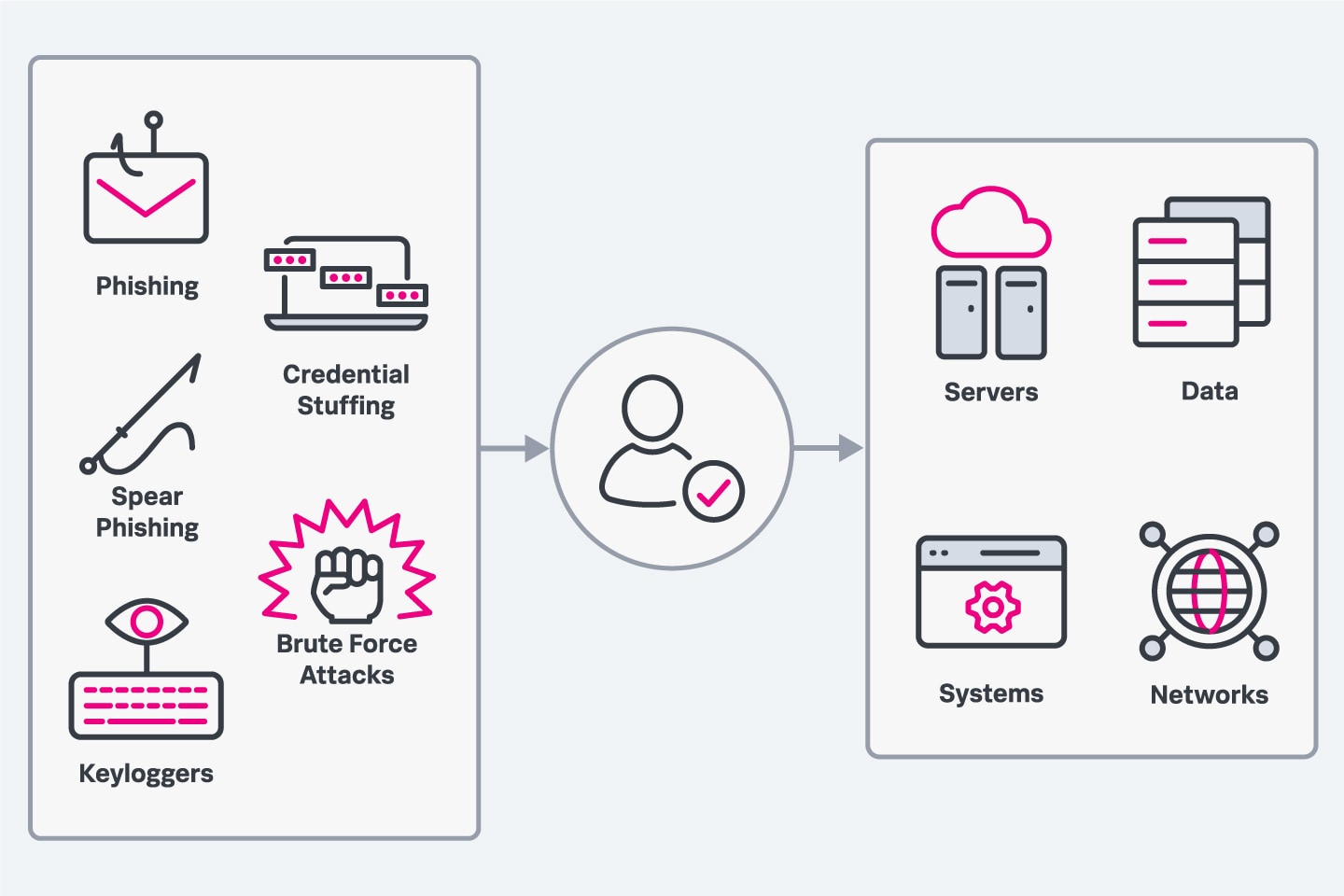

攻撃者視点でのセキュリティ対策という面で、IAMは以下のような幅広いサイバー攻撃を検出して防止できます。

- フィッシングとスピアフィッシング

- キーロガー

- クレデンシャルスタッフィング

- 総当たり攻撃と逆総当たり攻撃

- 中間者(MITM)攻撃

- 内部脅威

これらのサイバー攻撃は、いずれもアカウント認証情報が勝手に利用されることによって発生します。IAMでは、強力なパスワードポリシーを適用したり、アカウントにアクセスするために複数の認証要素を要求したりすることでこれらを防止できます。

攻撃者が標的のシステムにアクセスできたとしても、IAMは最小特権アクセスに従うため、価値の高いデータへのアクセスを制限し、被害を軽減できます。

IAMを利用すれば、フィッシング攻撃、キーロガー、総当たり攻撃、内部脅威といったさまざまな脅威を防止したり検出したりできます。

アイデンティティ/アクセス管理:IAMの仕組み

組織のIAMライフサイクルを管理するにはどうすればよいでしょうか。この問いを2つのシンプルな問題に分けて、できる限りわかりやすくお答えしましょう。

アイデンティティ管理の方法:認証

IAMシステムは、アクセス制御ポリシーに基づいて、エンティティ(個々のユーザー、グループ、ロールなど)のアイデンティティを認証します。認証に使用される要素は以下のとおりです。

- エンティティが知っている情報:ユーザー名、メールアドレス、パスワード、パスコード、PINコード、パスフレーズ、セキュリティに関する質問

- エンティティに関する情報:指紋、声紋、掌形、虹彩認識などの生体認証

- エンティティの所有物:スマートキー、スマートカード、トークン、モバイルデバイス、電話番号、メールアカウント

IAMシステムは、アクセスを要求したエンティティを認証し、ユーザー、ユーザーグループ、ロールのアイデンティティを確認します。この認証システムは、アイデンティティデータベースの管理体制と、そのデータを利用するエンティティの認証手順に密接に連動しています。

この認証プロセス自体は、アクセス要求を承認するかどうかを判断するものではありません。このプロセスで行われるのは、アクセスを要求したエンティティによって申告されたアイデンティティを検証することであり、具体的には、そのエンティティが存在し、実際に活動しており、組織のメンバーまたはパートナーであるかどうかが確認されます。

また、IAMはこの検証プロセスを拡張し、APIリクエストを通じたデータ認証にも対応することで、クラウドベースの統合されたサードパーティサービスからの企業ネットワークへのアクセス要求を検証できます。データ認証では、データの発信元を確認するとともに、そのデータの完全性(認可されていない発信元によってそのデータが改変されていないこと)も検証します。

アクセスの管理方法:認可

IAMシステムは、データがセキュリティリスクにさらされる可能性を軽減するために、アイデンティティが確認されたエンティティのライフサイクル全体でアクセスを管理します。デフォルトでは、アクセス制御メカニズムに準拠したアクセス要求を除く、すべてのリクエストを拒否します。

また、IAMシステムを使用して、IAMアイデンティティやサードパーティリソースと各種ポリシーを関連付けることもできます。これらのポリシーでは、IAMのアイデンティティに付与できる権限のリストを定義します。IAMシステムは、これらの権限に基づいて、ネットワークやデータリソースへのアクセス要求を承認または拒否します。

一般的なアクセス管理アプローチ

IAMアイデンティティに対して、権限を管理して適切なアクセス制御を適用するための一般的な方式には、以下のようなものがあります。

- アクセス制御リスト(ACL):今日のデジタル環境においては、単純すぎるレガシー機能となっています。

- ロールベースのアクセス制御(RBAC):ユーザー、ユーザーのロール、グループなど、個々のエンティティに一連の権限を割り当てるアイデンティティベースのアクセス制御ポリシーです。

- 属性ベースのアクセス制御(ABAC):この認可方式では、アクセス要求に関連付けられた属性に基づいて権限を定義します。IAMアイデンティティのロール自体も属性と見なすことができますが、ABACではこの概念に包括的な視点をもたらします。具体的には、環境変数、サブジェクトパラメーター、要求されたアクション、アイデンティティとグループを記述したIAMリソースオブジェクトなど、包括的な判断基準を属性に含めることができます。

RBAC、ABAC、またはその他のアクセス制御方式によって定義された明示的なポリシーは、アクセス要求を拒否するというIAMシステムのデフォルト設定より優先されます。

ABACモデルでは、複雑なITインフラ環境でも権限を拡張できます。たとえば、機密性の高いデータ資産やネットワークコンポーネントをユーザーのロールやアイデンティティに基づいて関連付けることが難しい場合でも、ユーザーとリソースに割り当てられた属性タグを使用することで、重複のない詳細な権限を設定できます。

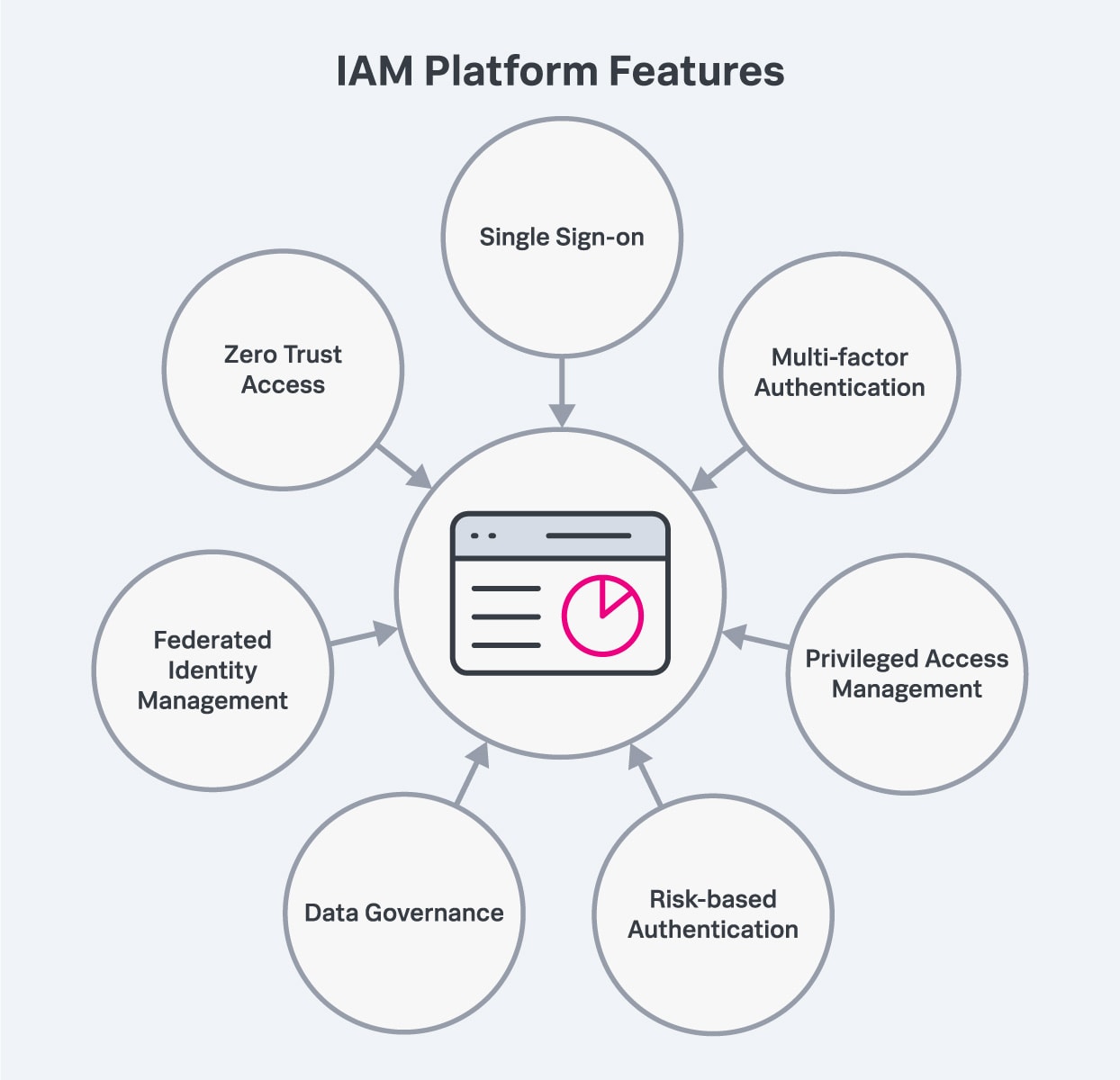

IAMに求められる一般的な機能には、シングルサインオン、特権アクセス管理、データガバナンス、多要素認証などがあります。

IAMプラットフォームの特徴

IAMプラットフォームとは、IT管理者がユーザーIDやアクセスレベルの権限の割り当て、管理、監視、変更を行うためのソリューションです。IAMプラットフォームは複数のシステムとコンポーネントで構成されており、ここでは、一般的な機能や需要の高い機能をいくつかご紹介します。

シングルサインオン

ほとんどのIAMプラットフォームはシングルサインオン(SSO)をサポートしています。このアクセス制御では、ユーザーが1つのログイン認証情報を使用して認証を行うことで、複数のシステムやアプリケーションを利用できます。SSOは以下の方法で組織のセキュリティを向上させます。

- 安全ではないパスワードの管理方法を廃止する。

- 攻撃対象を縮小する。

- ID保護を強化する。

多要素認証

多要素認証(MFA)では、複数の認証情報を入力し、本人確認を行ってからシステムにアクセスする必要があります。IAMプラットフォームの中には、IPアドレス、位置情報、デバイスの種類などのコンテキスト情報に加え、ユーザーや状況に応じて必要な認証要素を決定する管理ポリシーを利用したアダプティブMFAをサポートしているものもあります。

特権アクセス管理

特権アクセス管理とは、管理者レベルの制御権や価値の高い資産へのアクセス権を持つユーザーアカウントに、より高いレベルの権限を割り当てることで、データ侵害やその他のセキュリティ脅威から組織を保護します。

リスクベース認証

リスクベース認証は、ユーザーがシステムやアプリケーションにログインしようとする際に、IPアドレス、位置情報、現在のデバイスなどのコンテキスト要素を考慮します。これらの情報からリスクレベルを評価し、追加の認証要素を要求するか、ユーザーのアクセスを許可または拒否するかを決定します。

データガバナンス

データガバナンスとは、組織のデータの可用性、整合性、セキュリティ、ユーザビリティを管理するためのポリシーと手順のフレームワークを指し、これによって一貫性と正確性を確保して確実に保護します。IAMプラットフォームでは、ユーザーのアクティビティを監視し、侵害を検出し、効率を向上させるためにAIや機械学習を利用していることから、IAMにおけるデータガバナンスの重要性はさらに高まっています。

フェデレーションID管理

フェデレーションID管理とは、異なるID管理システム間でユーザーのデジタルIDをリンクさせ、ユーザーが同じ認証資格情報を使用して信頼できる複数のビジネスパートナーのシステムやサービスにアクセスできるようにする手法です。

SSOでは1つのログイン認証情報を使用して1つの組織内の複数のシステムにアクセスできますが、フェデレーションID管理では、ユーザーが自分のデジタルIDを使用して、フェデレーショングループ内のすべての組織のシステムにアクセスできます。これにより、たとえばベンダーが顧客のシステムやサービスにアクセスできるようになります。

ゼロトラストアクセス

ゼロトラストフレームワークは、組織のネットワークが常に危険にさらされており、どのユーザーも特別な許可なしにすべてにアクセスできるべきではないという考え方に基づいています。IoTやエンドポイントデバイスによってネットワーク境界が拡大される中、その重要性はますます高まっています。ゼロトラストIAMプラットフォームにより、組織はユーザーアクセスを継続的に評価して検証し、誰が、あるいは何がネットワークに接続されているかをいつでも包括的に可視化できます。

コンプライアンスと監査の実行

IAMソリューションは、コンプライアンスと監査のプロセスをより効率的にするものでなければなりません。標準や規制に対応したすぐに使えるレポートツールを提供しているソリューションを探しましょう。

インシデントレポートの作成

データ侵害が発生した場合、IAMソリューションはどのユーザーの認証情報がどのように利用されたかを通知できる必要があります。機械学習によるユーザー分析とレポート作成をサポートしたツールを選びましょう。これらを利用することで、不審なアクティビティや異常を検出して追跡し、権限の悪用を検出し、組織の環境の重要なIDリスクを詳細に可視化できます。

IAMの導入方法

IAMを使い始めるには、IAMソリューションが必要です。適切なプラットフォームを選定するのは大変な作業であるため、調達プロセスを開始する前に組織のニーズを慎重に検討することが重要です。

IAMソリューションのユーザーを想定して導入を検討しましょう。B2CやB2Bの顧客を主な対象としている場合は、最高のカスタマーエクスペリエンスを提供するために、セルフサービスと使いやすさを優先する顧客IAMソリューションがあります。従業員向けのソリューションが必要な場合は、IAMソリューションと組織の内部システムを統合できることを確認する必要があります。

内部ユーザーと外部ユーザー両方のアクセス制御を組み合わせたIAMソリューションが、最も効率的で費用対効果も優れています。一度設定すれば、同じベストプラクティスを適用できます。

- 特権アカウントの制限:ユーザーは、あるタスクを実行するために特権アカウントへのアクセスが必要になることがありますが、日常業務のためにそのアクセスを常時許可するべきではありません。ロールベースのアクセス制御によって指定した時間だけユーザーに特権アクセスを付与し、その時間が経過すると自動的にアクセスを取り消すことでリスクを軽減できます。

- 価値の高い資産の保護:最も重要なデータとは、そのデータが侵害された場合に、組織にとって最大の脅威となるデータのことです。一般的に価値の高い資産とは、従業員や個人を特定できる顧客情報、知的財産、企業秘密などです。このようなデータは、業務に必要なユーザーだけにアクセスを制限することで保護できます。

- ワークフローの自動化:各従業員のアカウントの作成、パスワードの変更、アクセスのプロビジョニングなどの作業を手動で行うのは非現実的であり、ミスも起こりやすくなります。IAMツールは、タスクを自動化することで、ヘルプデスクへのリクエストを減らし、生産性を向上させ、コストを削減し、最終的には組織の安全性を高めるのに役立ちます。また、自動化により、コンプライアンス要件に応じた定期的なログの記録、監査、レポート作成が簡素化され、IT部門の最も時間のかかる手作業の1つをなくすことができます。

- 定期的な監査の実施:アクセスログの定期的な監査を実施することで、ユーザーのアクティビティを追跡し、ユーザーが役割に応じた適切な権限を保持していることを確認し、非アクティブなアカウントを特定して無効にできます。

最後に、IAMソリューションと連携させる必要のあるアプリケーションについて検討します。組織の従業員および顧客が使用しているアプリケーションと、追跡が不可欠なアプリケーションを特定し、各IAMベンダーがそのアプリケーションをサポートしているかを確認してください。

IAMでセキュリティを継続的に強化

分散システムが主流になるにつれて、セキュリティ境界はますます流動的になっています。パートナー、請負業者、ベンダー、顧客、従業員は組織のネットワークにどこからでもアクセスできます。IAMを利用すると、ユーザーがどこにいて、どのデバイスを使用しているかに関係なく、ユーザーアクセスを管理できるため、組織のセキュリティを危険にさらすことなく、ユーザーが必要なリソースを使用できるようになります。

このブログはこちらの英語ブログの翻訳です。

この記事について誤りがある場合やご提案がございましたら、splunkblogs@cisco.comまでメールでお知らせください。

この記事は必ずしもSplunkの姿勢、戦略、見解を代弁するものではなく、いただいたご連絡に必ず返信をさせていただくものではございません。