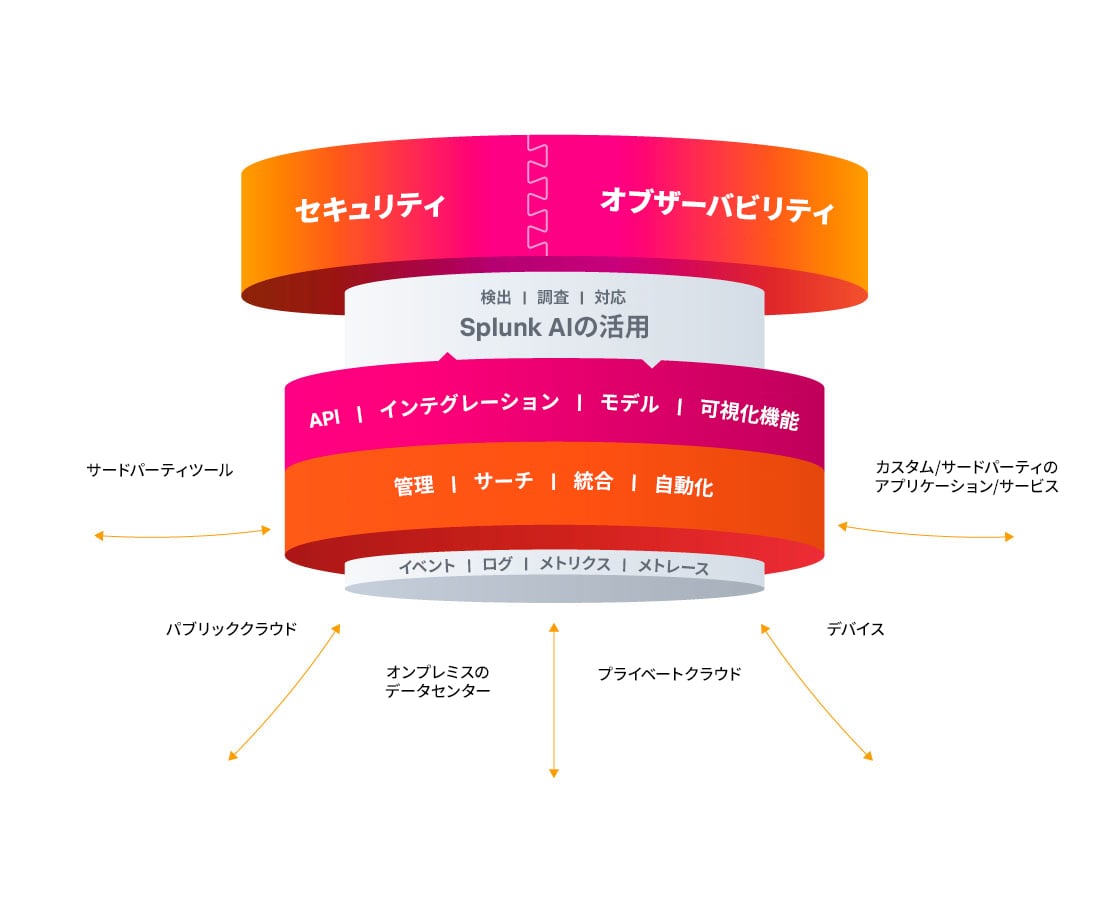

Splunk:セキュリティとオブザーバビリティを統合してアプリケーションを保護

アプリケーション脅威の検知から対応までのすべてをSplunk内で実行することで、アプリケーションチームとセキュリティチームの連携を強化しましょう。

アプリケーションコンテキストの欠如がセキュリティの課題である理由

アプリケーション層を狙った攻撃は一段と増加しており、組織は迅速な検出と対応の必要に迫られています。ただし、適切なコンテキストがなければ、手探りで対応するしかありません。

最近の調査からも、今日のアプリケーションのセキュリティ課題が、どれだけ緊急性が高く入り組んでいるかがはっきりと見て取れます。68%の組織が、重大な脆弱性を未解決のまま24時間以上も放置しています1。さらなる懸念点として、コンテキストの不足が直接的な原因となり、脆弱性を効果的に修復する能力に支障をきたしていると35%が回答しました。一方、脅威の状況は深刻化の一途をたどっており、オープンソースの脆弱性を狙った攻撃は前年比で742%も増加しています2。これを待ち受けているのは厳しい現実です。米国では1件のデータ侵害を封じ込めるのにかかるコストは平均で944万ドルに達しており3、1件のインシデントを完全に封じ込めるのにかかる期間は平均で277日に及びます4。驚くべきことに、データ侵害の60%がわずか1日のうちにデータ流出へとつながっています4。

もはや、脆弱性を検出するだけでは不十分です。何が、どのように、どこで悪用されているかをリアルタイムで把握しなければなりません。

Secure ApplicationとSplunkセキュリティの新たな統合

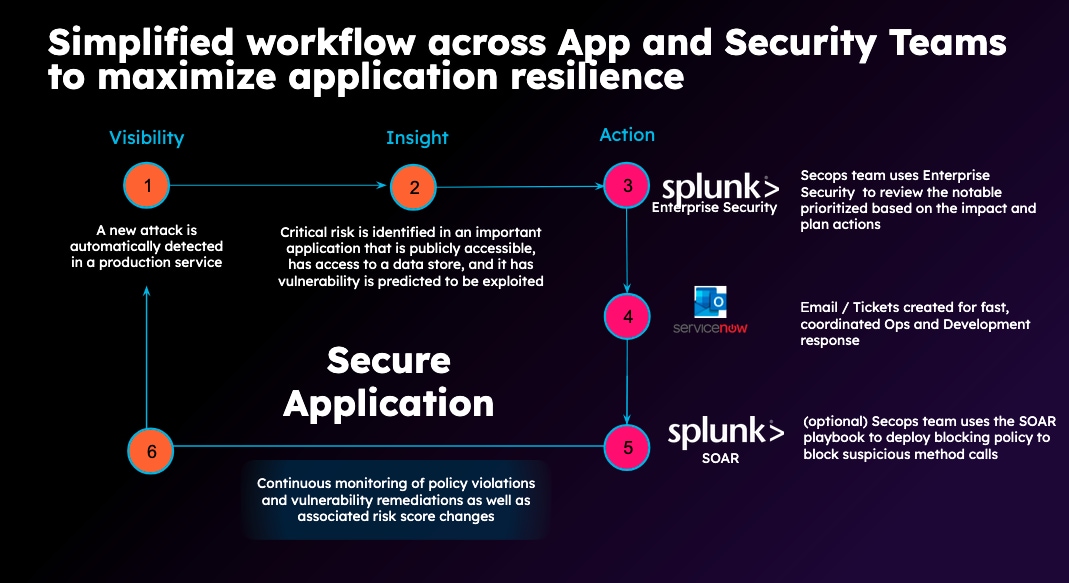

この溝を埋めるため、Splunk Observabilityポートフォリオの一部であるAppDynamicsを通じて提供されるSplunkのSecure Applicationと、Splunk Enterprise Securityを新たに統合しました。

Splunk Enterprise Securityガイド付き製品ツアー

この統合により、Splunk AppDynamicsエージェントを使用して、ハイブリッドおよびオンプレミス環境におけるアプリケーションへの攻撃をリアルタイムで検出可能になります。セキュリティアナリストおよびオブザーバビリティチームは信頼できる共通の情報源を活用し、ランタイムの脅威を本稼働中か本稼働前かを問わずアプリケーションのコンテキストに即して把握可能になります。

メリット

セキュリティチームにとってのメリット:

これまで不足していたオブザーバビリティデータを取得できます。Splunkセキュリティで直接、実際のエクスプロイト(攻撃)の試行を追跡したり、影響を受けたサービスを把握したり、攻撃を侵害の兆候と相関付けたりすることが可能です。

オブザーバビリティチームにとってのメリット:

セキュリティへの貢献度が高まります。テレメトリデータが企業を保護するための重要な情報源となり、データ侵害が起きる前に問題を検出して修復するのに役立ちます。

仕組み

Secure Applicationでは、アプリケーションのランタイムの挙動を監視して、実際のエクスプロイトの試行を発生と同時に検出します。攻撃が検出されると、メソッドの呼び出し、脆弱性のあるサービス、インプットのペイロード、エクスプロイトのメタデータといった詳細かつ実用的なコンテキストを取得します。そして、イベントデータのストリーミング用の安全な標準インターフェイスであるHTTPイベントコレクター(HEC)を通じて、そのデータを即座にSplunkに送信します。

Splunkに届いたテレメトリデータによって、以下が実現します。

- Splunk Enterprise Securityにおける調査結果ベースの検出

- Splunkの相関ルールを使用したリスクベースのアラート生成と優先順位付け

- Secure Applicationが提供する、アプリケーションの脅威に関するコンテキストを踏まえたスマートなトリアージ

セキュリティチームはこの情報を活用してアプリケーションチームと連携し、Splunk Enterprise SecurityやSplunk SOARから修復ワークフローを展開します。

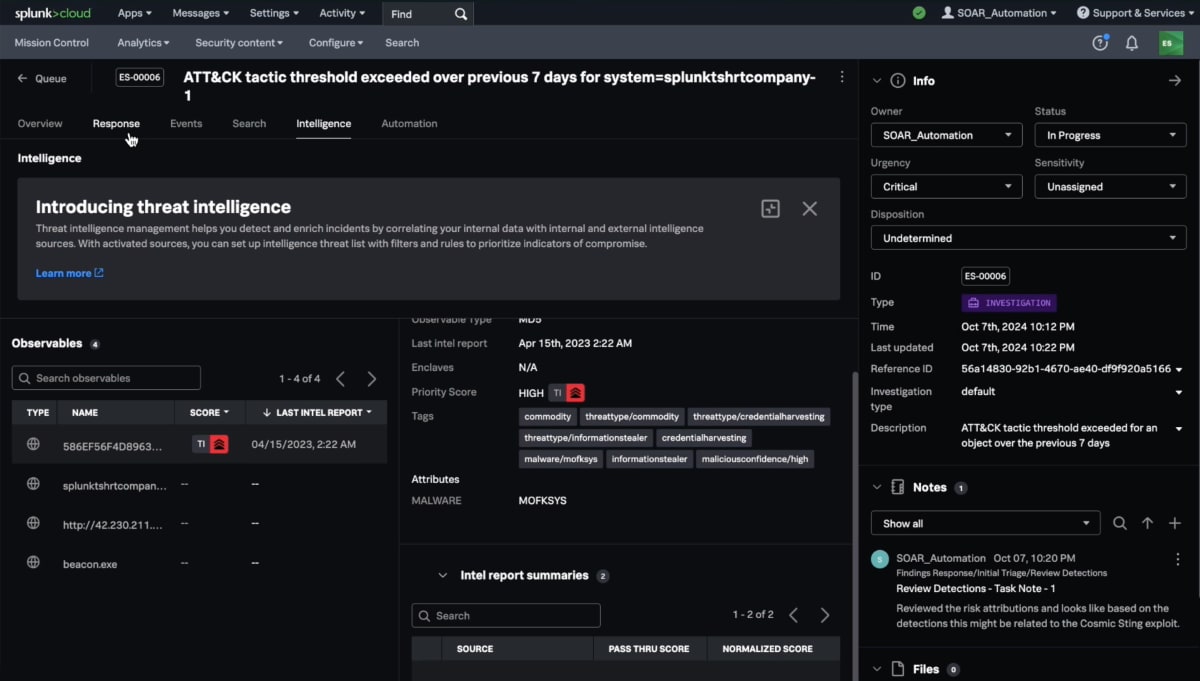

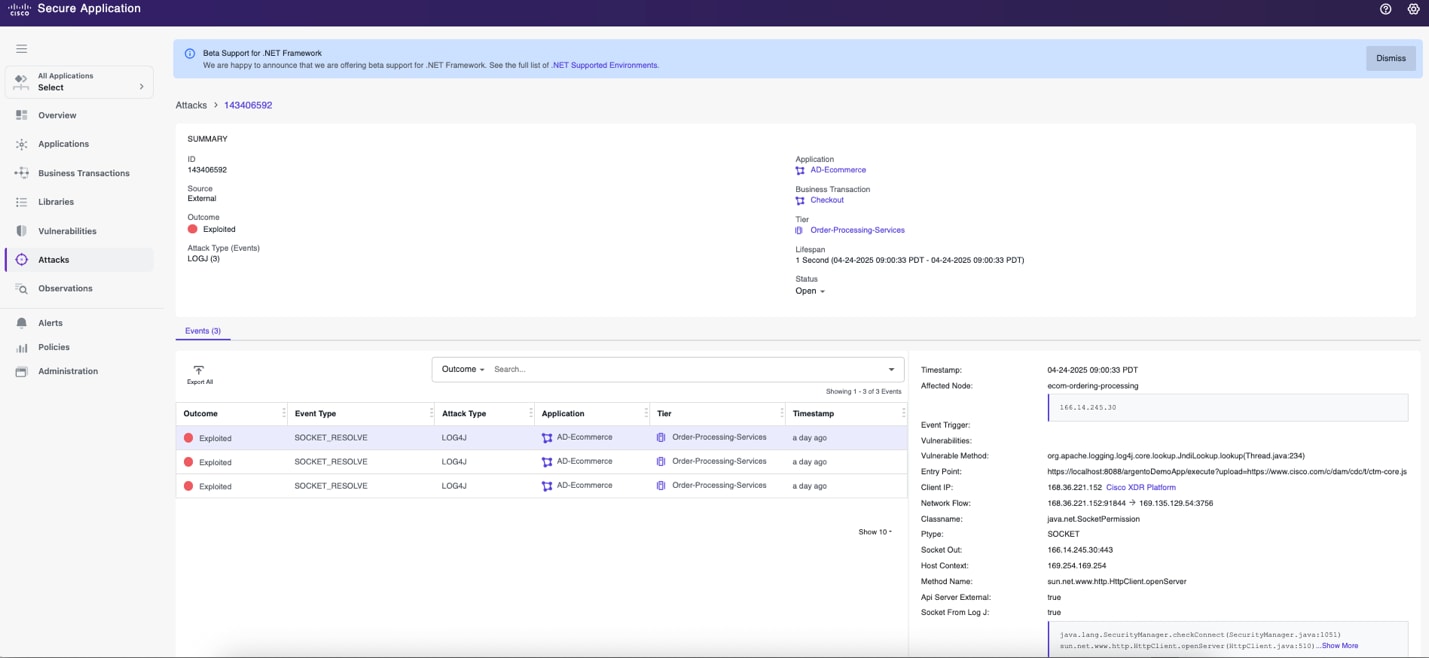

エンドツーエンドで統合されたSecure ApplicationとSplunk Enterprise Securityによる、アプリケーション脅威の検出、優先順位付け、調査

エンドツーエンドで統合されたSecure ApplicationとSplunk Enterprise Securityによる、アプリケーション脅威の検出、優先順位付け、調査

検出から調査まで、コンテキストを一貫して活用

Secure Applicationでは、単に脅威の存在を検出するだけではありません。セキュリティとオブザーバビリティの両チームに、アプリケーションの観点から脅威の詳細を示します。取り込まれたアラートはSplunk Enterprise Securityにそのまま表示され、相関サーチや調査ワークフローで利用できるようになります。

セキュリティチームは、以下をはじめとするランタイムインサイトの調査を直ちに開始できます。

- アプリケーションサービスの名前

- 攻撃イベントのメタデータ

- 関連する脆弱性とCVE (共通脆弱性識別子)

- シスコの悪用可能性スコア

- スタックトレースと呼び出されたメソッド

- 送信元IPとペイロードの特徴

この詳細なコンテキストにより、アナリストは何かが発生したという事実だけでなく、包括的なアプリケーションコンテキストに基づいた発生の過程、経路、理由まで考慮に入れながら、アプリケーションへの攻撃に直ちに対処することができます。

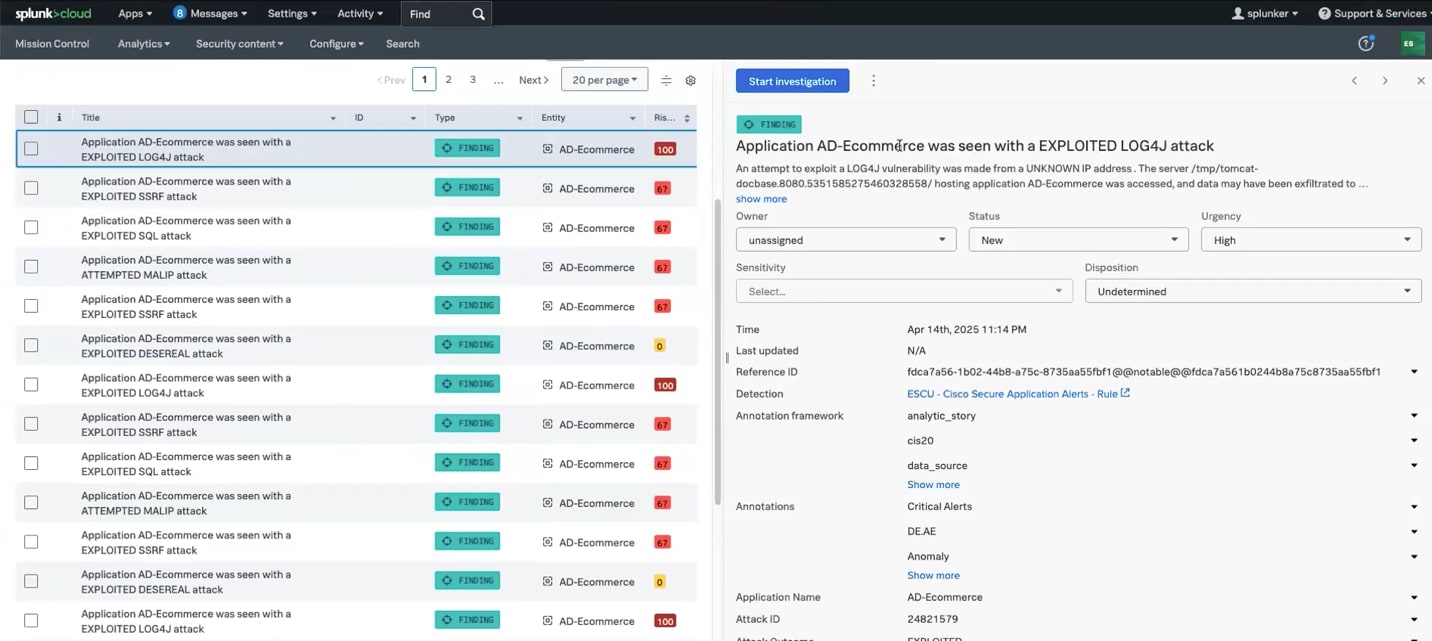

Splunk Enterprise Securityの画面。Secure Applicationのデータから生成されたLog4jの重要イベントが、優先度スコアおよびコンテキスト情報とともに示されている

Splunk Enterprise Securityの画面。Secure Applicationのデータから生成されたLog4jの重要イベントが、優先度スコアおよびコンテキスト情報とともに示されている

アプリケーション認識型の脅威ハンティングが可能に

Secure Applicationを通じて、チームは各攻撃イベントを実行パスまでさかのぼってトレースできます。潜在的な影響を把握するとともに、Splunkにすでに存在する、インフラ、アイデンティティ、ネットワークに関する他のシグナルと相関付けることが可能です。

これらすべてに、ツールを切り替えることなくアクセス可能です。セキュリティとオブザーバビリティの両チームは、シームレスな方法で実際の脅威をかつてなく迅速に検出して修復できます。

Log4j攻撃に関するSecure Applicationの画面。スタックトレース、サービスへの影響、脆弱なメソッドを含む攻撃のリアルタイム情報が示されている

Splunkとシスコの統合による相乗効果

今回の統合は、シスコとSplunkのセキュリティエコシステムを組み合わせることで生まれるメリットを実証するものです。Secure Applicationによって検出されたランタイムにおける脆弱性データは、Cisco Vulnerability Management (旧Kenna.VM)が提供する悪用可能性データによって自動で補強されるため、チームは対応の優先順位について豊富な情報を基に迅速な意思決定を行うことができます。

Splunkとシスコは共同で、アラートや静的スキャンの一歩先を行く、リスクを考慮したリアルタイムのアプリケーションセキュリティの実現をサポートします。

セキュリティとオブザーバビリティの統合でデジタルレジリエンスを強化する新時代

この統合により、SOCのアナリストとオブザーバビリティチームの両者がアプリケーションのランタイムセキュリティを利用できるようになります。脅威の検出、調査、封じ込めに共同で取り組みながら、デジタルレジリエンスを強化することが可能です。

アプリケーションテレメトリをセキュリティ分析と統合することで、以下が実現します。

- ハイブリッドおよびオンプレミスアプリケーションのリアルタイムのランタイム攻撃を検出

- 悪用可能性とアプリケーションへの影響度に基づいて優先順位付けと調査を実施

- チーム間の連携を強化して脅威の封じ込めを迅速化

この統合を通じた組織のセキュリティ態勢の強化については、以下の方法でご確認いただけます。

- Splunkのオブザーバビリティまたはセキュリティの営業担当者にお問い合わせのうえ、デモのスケジュールを設定する

- 統合の技術的な詳細を確認する(統合ガイドをご覧ください)

ランタイムの脅威を力を合わせて食い止めましょう。

1 - Swimlane社、2024年、『Under Pressure: Is Vulnerability Management Keeping Up?』

2 - Sonatype社の『8th Annual State of the Software Supply Chain』レポート

3 - Ponemon InstituteとIBM社によるレポート(2024年)

4 - シスコのセキュリティレポート(2020年)