製造業や重要インフラへのサイバー攻撃に有効な対策とは

企業を変革させるDX(デジタルトランスフォーメーション)は、製造業をはじめ多くの業種・業界に波及しています。特に工場ではこれまで、品質管理や安定稼働のためにデジタル化が進んでいましたが、近年はIoT機器の進化により意図せずインターネットに接続しているケースもあり、そこをサイバー攻撃者が狙うケースが増えています。

企業を変革させるDX(デジタルトランスフォーメーション)は、製造業をはじめ多くの業種・業界に波及しています。特に工場ではこれまで、品質管理や安定稼働のためにデジタル化が進んでいましたが、近年はIoT機器の進化により意図せずインターネットに接続しているケースもあり、そこをサイバー攻撃者が狙うケースが増えています。

増加するOT・IIoTシステムへの深刻な攻撃

これまでの工場や重要インフラなどのシステム(OT:Operational Technology)は、インターネットとは切り離された“閉じたネットワーク”となっており、外部からのサイバー攻撃とは無縁でした。また、これらの環境では機器が安定稼働し止まらないことが最大の目的であり、セキュリティは継続的な安定稼働のための安全確保という意味合いが強かったのです。その一方で、IT技術の中で脆弱性のあるものが、多くのOT環境に存在し続けており、時間の経過とともに "閉じたネットワーク "も崩壊していきました。 ITとOTのシステム間のコミュニケーションはますます一般化にする傾向にあり、ITとOTの相互接続の増加はしばしば「IT/OTコンバージェンス」と呼ばれています。

しかし、IoT機器の進化と普及によって、工場にも変革が起きました。ドイツを中心とした「第四次産業革命(インダストリー 4.0)」と呼ばれる動きです。例えば、カメラやセンサーなどのIoT機器とAIによって工場内の稼働状況や不良品の発生を検知するだけでなく、さまざまな機械の稼働状況をモニタリングすることで故障などの不具合を予兆するといったことが行われています。

IIoT(Industrial IoT:産業用IoT)機器とAIを活用した安定稼働のための監視・制御システムは、遠隔操作が可能になっており、そのため多くのIIoT機器には通信機能が搭載されています。しかし、IT/OTコンバージェンスとIIoT機器がサイバー攻撃者の侵入口を増やしてしまいました。その結果、世界各地で工場や重要インフラの制御システムへのサイバー攻撃が多発しました。特に重要インフラがサイバー攻撃を受けると、人々の生活に深刻な影響が及ぶことになります。

実際に2015年12月にウクライナで発生したサイバー攻撃では、電力施設の制御システムに侵入され大規模な停電が発生しました。サイバー攻撃者は同時に電力会社のコールセンターにも攻撃を行い、問い合わせの電話が通じない状況に陥れ、混乱に拍車をかけました。

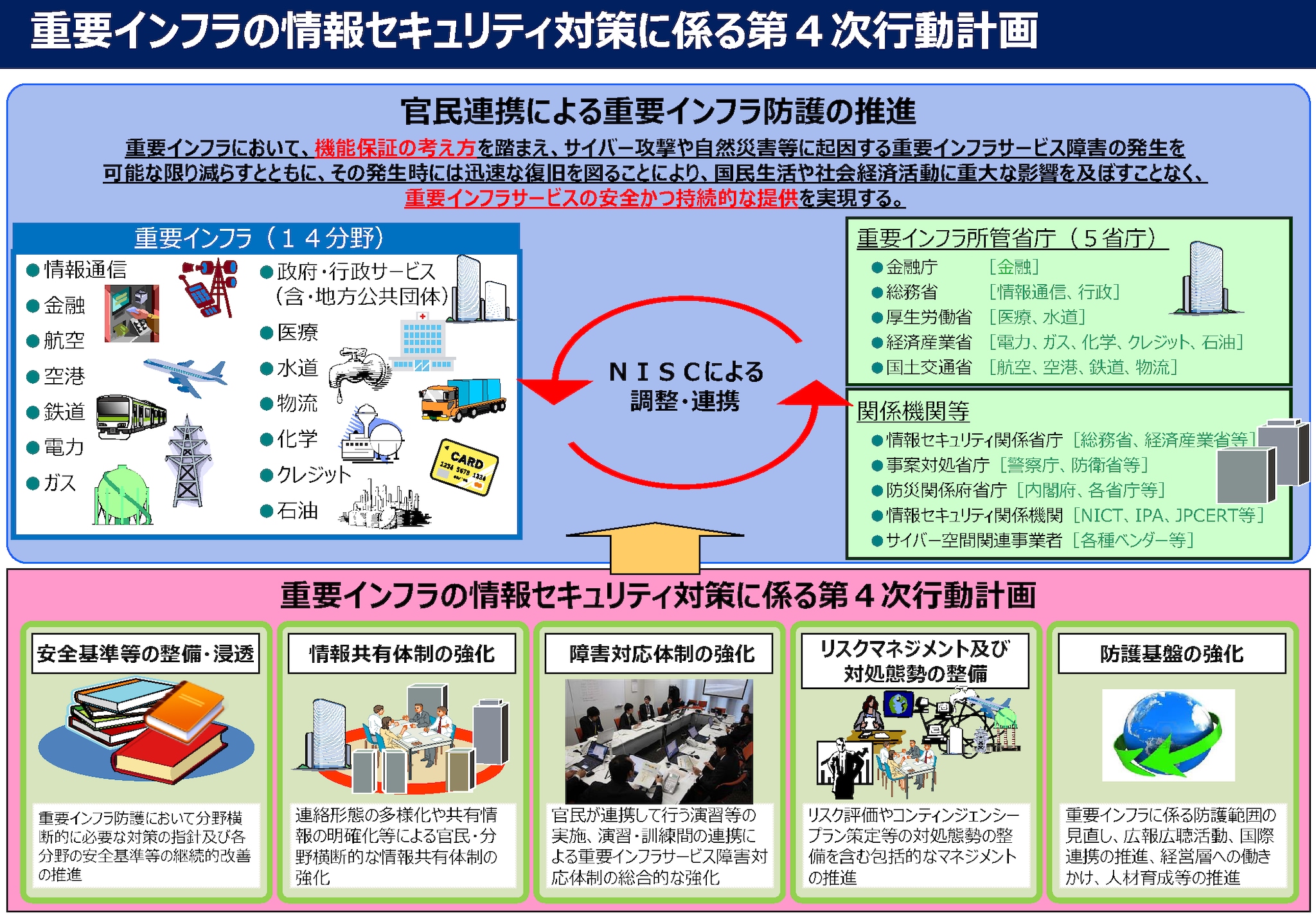

こうした状況を受けて、日本政府は「サイバーセキュリティ戦略」及び「重要インフラの情報セキュリティ対策に係る第4次行動計画」を決定し、「安全基準等の整備及び浸透」「情報共有体制の強化」「障害対応体制の強化」「リスクマネジメント」「防護基盤の強化」の5つの施策を進めています。また、NISC(内閣サイバーセキュリティセンター)では毎年、重要インフラ14分野を対象としたサイバー演習「分野横断演習」を開催しています。

政府による「重要インフラの情報セキュリティに係る第4次行動計画」

(H29.4.18決定 H30.7.25改定。出典:内閣官房内閣サイバーセキュリティセンター作成資料)

OT・IIoT側のセキュリティ意識は低い状況

このような状況を背景に、重要インフラに関連する企業ではサイバーセキュリティに対する意識が向上しつつあります。しかし、一般的な製造業などではOTやIoTのセキュリティに対する認識はまだまだ低い状態にあるといえます。

IT専門の調査会社であるIDC Japan 株式会社が2020年に実施した日本国内の製造業を対象とした調査によると、全体の49.8%とほぼ半数の企業が「セキュリティ対策が不十分」と認識していますが、「セキュリティ対策の導入や強化を計画していない」と回答した企業も19%以上ありました。また、OT・IIoTセキュリティにおいて「事件/事故が発生したことがある」と「事件/事故にはならなかったが危険を感じたことがある」との回答合計は30%を超えています。

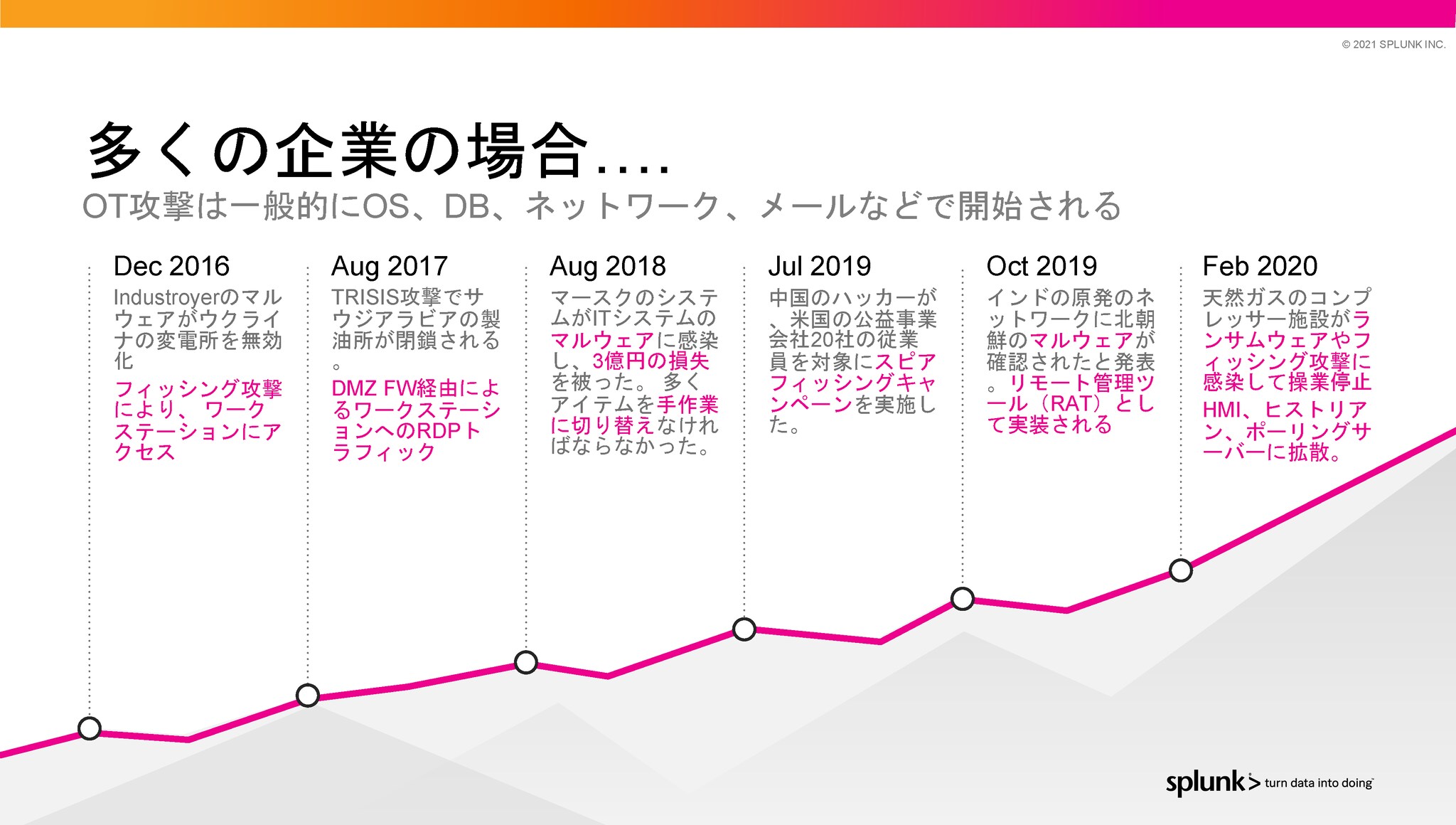

現実には多くのOTやIIoTシステムがサイバー攻撃を受けています。前述したウクライナの例だけでなく、2017年にはサウジアラビアの製油所がサイバー攻撃により閉鎖されたり、2018年にはデンマークの海運業の大手マースクのシステムがランサムウェアに感染し3億円以上の損失が発生したり、2019年にはインドの原子力発電所のネットワークにマルウェアが侵入したりと、深刻な被害が発生しています。

OTやIIoTを標的とした代表的なサイバー攻撃

海外だけでなく、日本国内においても2020年6月にホンダの工場で、完成車の検査システムに不具合が発生し出荷業務が停止しました。北米の全拠点でもマルウェア感染の影響で生産を中止しており、関連性が疑われています。11月には三菱電機が不正アクセスにより取引先の金融機関情報や個人情報が流出したと発表しました。製造業を狙うサイバー攻撃は激化しているのです。

OTやIIoTのシステムがサイバー攻撃を受けてしまうのは、これらがITシステムやインターネットにつながっていることが原因と考えられます。本来は別々に構築されているものですが、メンテナンスなどのために接続し、そのままにしてしまう可能性もあります。

こうした環境へのサイバー攻撃も巧妙化、複雑化が進んでおり、特に重要インフラへのサイバー攻撃には国家が関与していることもあるため、潤沢な予算により綿密に計画されたサイバー攻撃が行われます。制御システムの最初の大規模なサイバー攻撃となったイランの核燃料施設へのサイバー攻撃では、マルウェアがUSBメモリ経由で制御システムに感染したといわれています。

SplunkはSIEMの対象範囲をOTに拡大

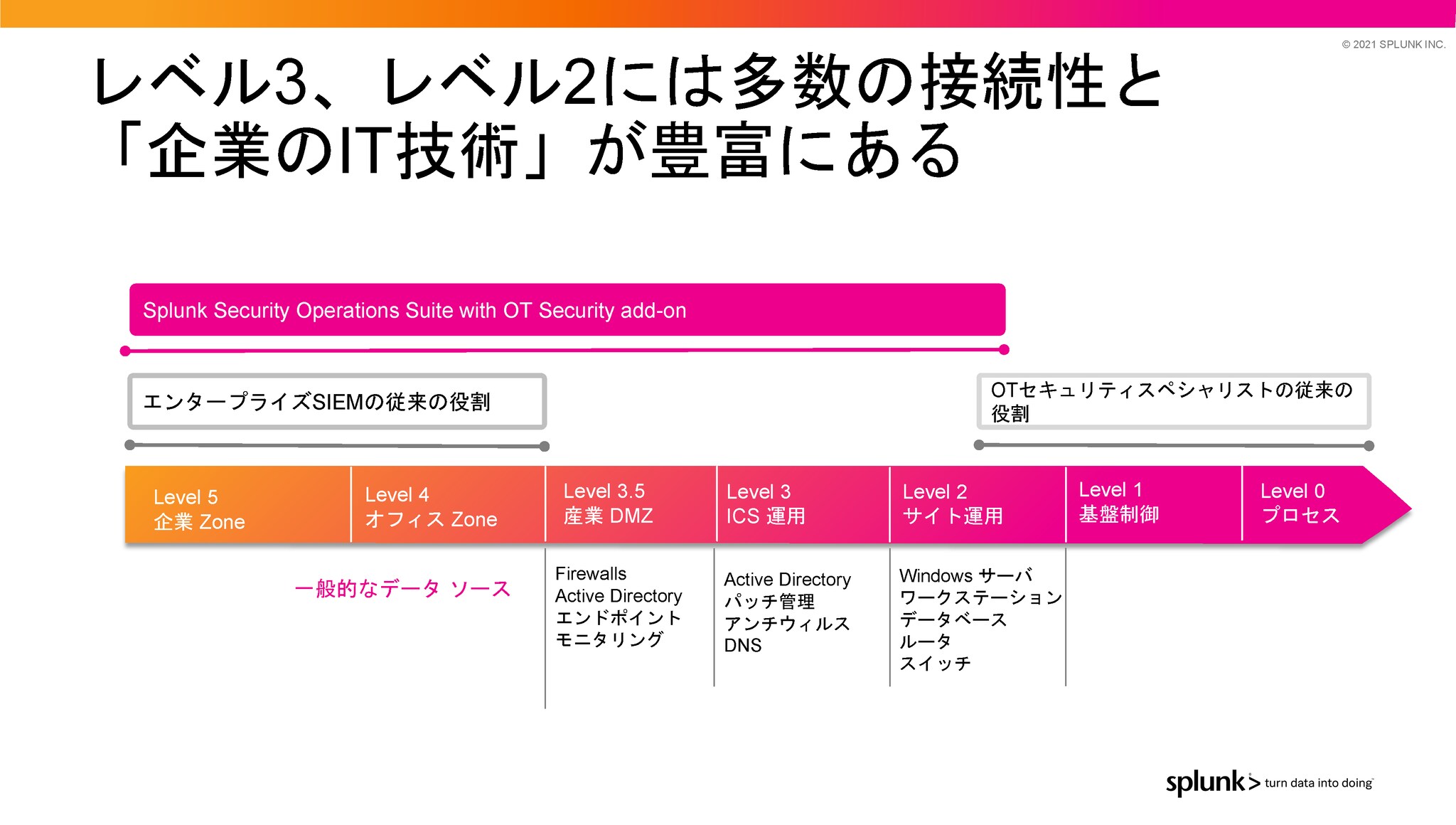

このような状況でOTやIIoTのシステム環境を保護するためには、これらの環境も保護し、セキュリティを確保する必要があります。産業用オートメーションおよび制御システムデバイスが地理的かつ機能的に構築されているかを判断する考え方に、「CPwE 論理モデル」があります。

これは、レベル0の「プロセス」からレベル1「基盤制御」、レベル2「サイト運用」、レベル3「ICS運用」、レベル4「オフィスゾーン」、レベル5「企業ゾーン」となっており、レベルが上がるごとにOTからITへと移行していきます。従来は、レベル0から2をOTセキュリティスペシャリストがカバーし、レベル4から5をエンタープライズSIEMがカバーしていました。

Splunkでは、SIEMソリューションであるSplunk Enterprise Securityにアドオン「Splunk Security Operations Suite with OT Security add-on」を追加することで、レベル2からレベル5までカバーできるようにしています。IT環境とOT環境の境界線を越えて監視することで、OTやIIoTシステムにおける異常な動作を検知することができます。SplunkとOTパートナーの技術を活用することにより、組織全体のITおよびOT環境を保護することが可能になります。

ITとOT環境を連携させたセキュリティ対策などをまとめたレポート「産業用制御システム(ICS)サイバーセキュリティ」もあわせてご覧ください。

エンタープライズSIEMの対象範囲をOT環境へ拡大

SIEMの適用範囲を拡大するとともに、Splunkの製品を追加していくことでさらに細かい監視と検知が可能になります。「Splunk® Enterprise Security」では3つのレベルでオプションを用意しています。これらは、ITとOTのあらゆるデータをエンタープライズSIEMに統合し、セキュリティオペレーションを合理化するもので、今後の製造業や重要インフラ業界にとって有効的なソリューションとなるでしょう。

Splunk Enterprise Securityのデモンストレーションにつきましては、「Splunkを使った標的型攻撃の検知と調査」をご覧ください。

----------------------------------------------------

Thanks!

福島 徹