Wie füge ich Bedrohungsinformationen zu COVID (oder beliebigen anderen Themen) aus dem Internet zu Splunk Enterprise Security hinzu?

Dear Buttercup,

mein Unternehmen für Tierbedarf wurde mehrfach von Ransomware angegriffen, die COVID-Domains verwendet.  Wir haben Splunk Enterprise Security installiert, können uns diese kostspieligen Threat Intelligence Datenfeeds aber nicht leisten. Alles, was ich will, ist es, Bedrohungsdaten in ES einzuspeisen, ohne dazu einen Drittanbieter-Feed zu benötigen. Könnt ihr mir helfen, ohne Zusatzkosten Bedrohungsinformationen hinzuzufügen, um Domains, URLs und Hashes über COVID zu finden und zu erkennen?

Wir haben Splunk Enterprise Security installiert, können uns diese kostspieligen Threat Intelligence Datenfeeds aber nicht leisten. Alles, was ich will, ist es, Bedrohungsdaten in ES einzuspeisen, ohne dazu einen Drittanbieter-Feed zu benötigen. Könnt ihr mir helfen, ohne Zusatzkosten Bedrohungsinformationen hinzuzufügen, um Domains, URLs und Hashes über COVID zu finden und zu erkennen?

Mit freundlichem Gruß

Olaf Kehl aus Aachen

Ich helfe Ihnen gerne weiter, Herr Kehl! Viele Unternehmen tun sich schwer damit, Bedrohungsinformationen für die Verwendung in Enterprise Security zu erwerben oder können sie sich schlicht nicht leisten. Tatsächlich hat der talentierte Ryan Kovar schon 2016 einen Beitrag darüber geschrieben, wie ihr die besten Threat Intelligence-Anbieter für euer Unternehmen herauspicken könnt. Aber wenn ihr gerade mit einem knappen Budget kämpft und/oder keine Zeit habt, eure eigenen Bedrohungsinformationsdaten für COVID zu entwickeln, können wir euch helfen. Die aktuelle Krise hat das Beste (und das Schlechteste, wie eure Probleme zeigen) im Menschen zum Vorschein gebracht. Mehrere in Eigeninitiative organisierte Gruppen haben MISP-Server eingerichtet, die randvoll mit geprüften Informationen sind, auf die ihr zugreifen könnt†. Die bekannteste Adresse hierfür ist vielleicht https://cti-league.com/. Bevor ihr allerdings diesen Weg einschlagt, sollten wir noch einige Kompromittierungsindikatoren mit Bezug auf COVID in euer SIEM-System einbinden!

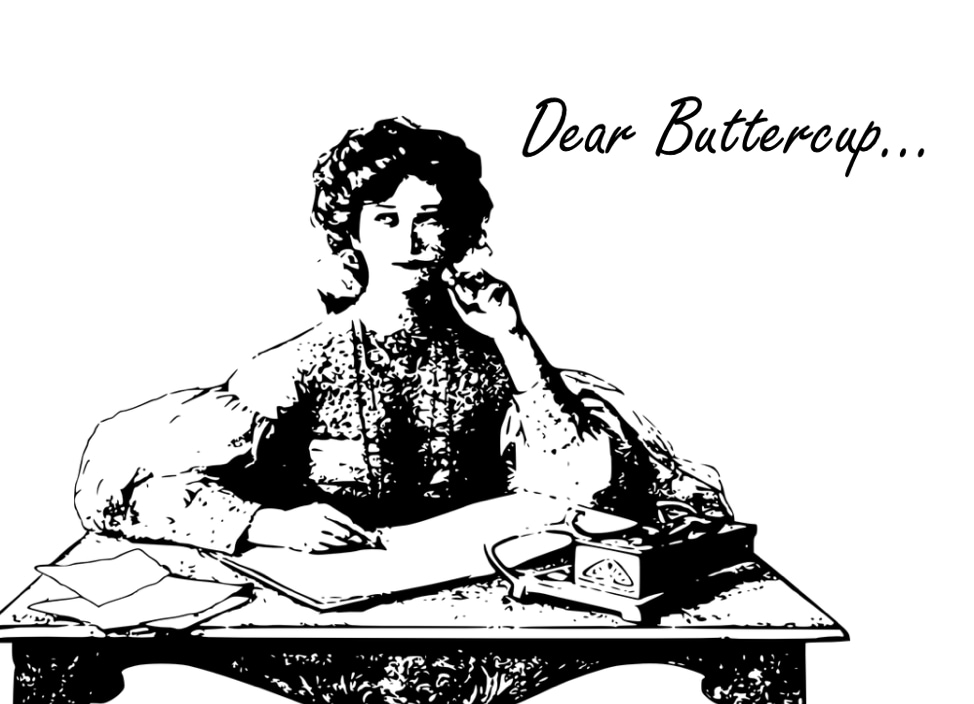

Vor kurzem hat mir ein guter Freund von einem gut sortierten GitHub-Repo mit einer Vielzahl gesammelter Bedrohungsinformationen über COVID berichtet. Dieses Repo wurde von Parth D. Maniar erstellt und bietet Tausende IPs, Domains, Hashes und neu erstellte Domains mit Bezug zu COVID-19.

Einige der Informationen und IOCs im Repo wurden selbst zusammengetragen, andere stammen aus COVID-19-Datenquellen von VirusTotal, DomainTools, Anomali und anderen Anbietern. Jetzt habt ihr zwei Möglichkeiten: Ihr könnt euch viel Arbeit machen und ein Technologie-Add-On erstellen, um diese Indikatoren aus dem GitHub-Repo abzurufen und in Lookup-Tabellen aufzunehmen ODER ihr klickt einfach auf vier Schaltflächen in Splunk Enterprise Security. Ihr habt schließlich für das Produkt bezahlt, also solltest ihr es auch richtig nutzen!

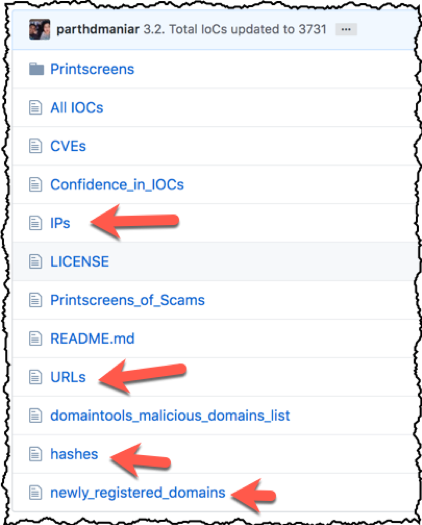

Ich gehe jetzt einfach mal davon aus, dass ihr über die nötigen Berechtigungen verfügt, um die nächsten Schritte auszuführen. Falls nicht, wendet euch an einen Administrator. Ich werde euch zeigen, wie ihr eine Quelle für Bedrohungsinformationen aus dem Internet in Enterprise Security hinzufügen könnt. Das Gute ist, dass das „Hinzufügen einer URL-basierten Bedrohungsquelle“ in unserer Dokumentation sehr eindeutig beschrieben ist! Darauf könnt ihr zurückgreifen, falls ich euch verwirre oder ihr lieber etwas von einem Profi lesen möchtet. Okay, legen wir los. Zuerst klickt ihr auf Configure>Data Enrichment>Intelligence Downloads. Warum? Weil wir einige URLs einfügen werden, die von Enterprise Security regelmäßig heruntergeladen werden. Wenn ihr Bedrohungsinformationen einfach ad-hoc einfügen möchtet, seht euch den Menüpunkt Threat Intelligence Uploads an, ...aber ich schweife schon wieder ab.

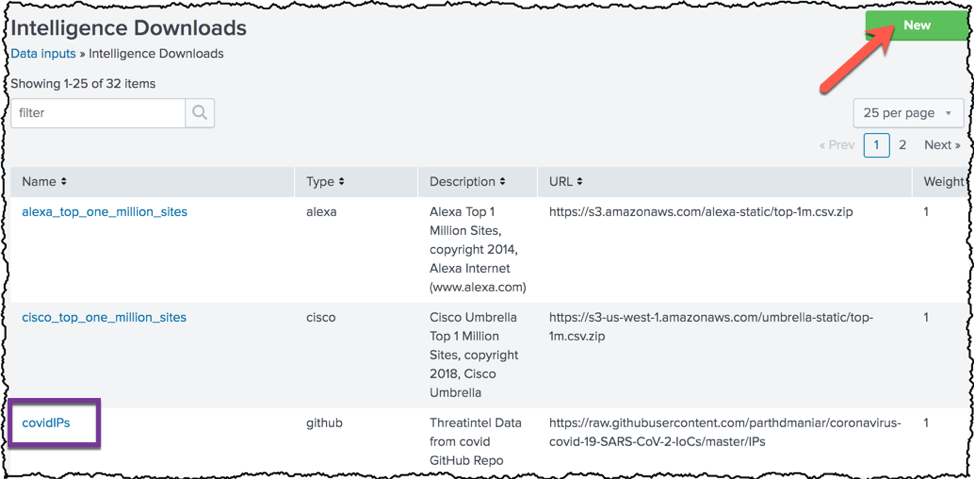

Falls ihr sie nicht gelöscht oder deaktiviert habt, seht ihr, dass in Enterprise Security bereits viele „Intelligence Downloads“ vorinstalliert sind. In dem violett umrandeten Bereich seht ihr, dass ich die IPs aus dem GitHub-Repo zu COVID bereits hinzugefügt habe. Aber lasst uns noch einige Hashes hinzufügen. Dazu klickt ihr oben rechts auf die Schaltfläche „New“, wie durch den Pfeil angedeutet.

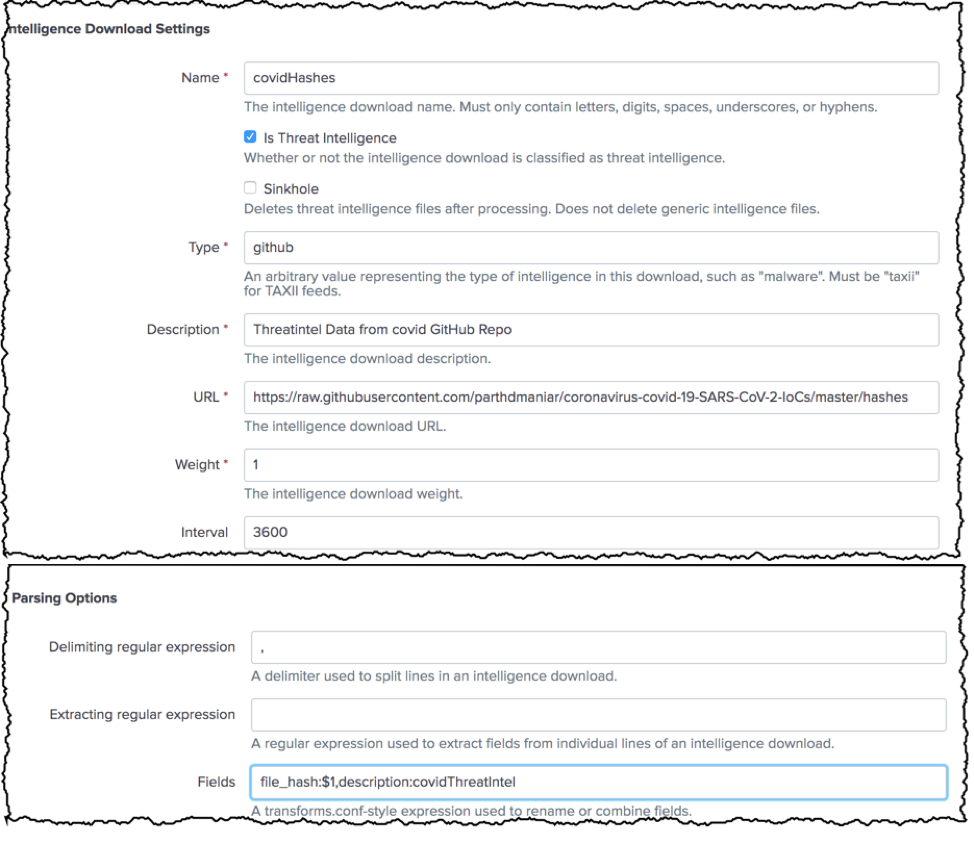

Nachdem ihr auf „New“ geklickt habt, wird das Fenster Intelligence Download Settings angezeigt, in dem es ziemlich viele Einstellungsmöglichkeiten gibt. Aber keine Sorge, wir machen es nicht unnötig kompliziert. Das Ganze ist ziemlich einfach. Noch ein Hinweis: Da ihr vier Intelligence Downloads einbinden werdet (IPs, Hashes, neu registrierte Domains und URLs) solltet ihr auf einheitliche Benennungsregeln achten.

- Gebt einen Namen für euren Datenfeed an. Wählt einen kompakten Namen aus, der keine Leerzeichen enthält. Ich würde covidHashes vorschlagen.

- Aktiviert das Kontrollkästchen „Is Threat Intelligence“, da es sich um Bedrohungsinformationen handelt.

- Das Kontrollkästchen „Sinkhole“ bitte nicht aktivieren, es sei denn, ihr möchtet die Datei später löschen. Das ist aber nicht wirklich wichtig. Ich speichere die Daten lieber, damit ich weiß, woher sie kommen, aber wenn ihr euch Sorgen um den Speicherplatz macht, könnt ihr „Sinkhole“ auch aktivieren.

- Jetzt müsst ihr einen „Type“ hinzufügen. Ich habe GitHub eingegeben, da die Datei von GitHub kommt.

- Anschließend fügt ihr eine aussagekräftige Beschreibung (Description) hinzu. In meiner weise ich darauf hin, dass es sich um ThreatIntel-Daten aus dem COVID-GitHub-Repo handelt.

- Fügt die URL hinzu. Wir verwenden den folgenden „RAW“-Link des GitHub-Repositorys: https://raw.githubusercontent.com/parthdmaniar/coronavirus-covid-19-SARS-CoV-2-IoCs/master/hashes. Damit wird nur der ASCII bereitgestellt, keine Webseitenformatierung.

- Ich habe für „Weight“ einen Wert von „1“ eingegeben, da einige dieser IOCs nicht geprüft sind. Es könnte einige False Positives geben. Ich möchte Warnmeldungen SEHEN, aber ohne Leute damit ins Rotieren zu bringen.

- Als Interval habe ich „3600“ gewählt (die Sekundenanzahl einer Stunde). Der Autor des GitHup-Repositorys aktualisiert nicht zu einer bestimmten Zeit, also schaue ich einfach stündlich nach.

- Das letzte Feld in dem gerade bearbeiteten Formular heißt „Fields“ (Felder) und sieht folgendermaßen aus: „file_hash:$1,description:covidThreatIntel“

DAS IST WICHTIG. BITTE UNBEDINGT BEACHTEN, SONST FUNKTIONIERT ES SPÄTER NICHT. Das Schöne an der Nutzung eines CIM-Felds ist, dass ich nicht angeben muss, ob es sich um einen kryptografischen MD5-, SHA1-, SHA256- oder SHA512-Hash handelt. Es wendet die Bedrohungsdaten auf ALLE Felder an, die mit dem Feld „file_hash“ CIM-konform sind, und dann füge ich die Beschreibung „description:covidThreatIntel“ hinzu, was später bei der Betrachtung des Indikators nützlich sein wird.

Wie ihr seht, musste ich den Screenshot zusammenfügen, um euch das ganze Bild zeigen zu können. Das ist wirklich ein ellenlanges Formular, aber ihr seht hier alles, was wir oben besprochen haben.

Nachdem ich all diese Informationen hinzugefügt habe, klicke ich auf „Save“ (speichern). Ging das zu schnell? Wem das zu schnell ging schlägt einfach nochmal in der Dokumentation nach. Ich bin den dort angegebenen Schritten gefolgt und hatte keine Probleme.

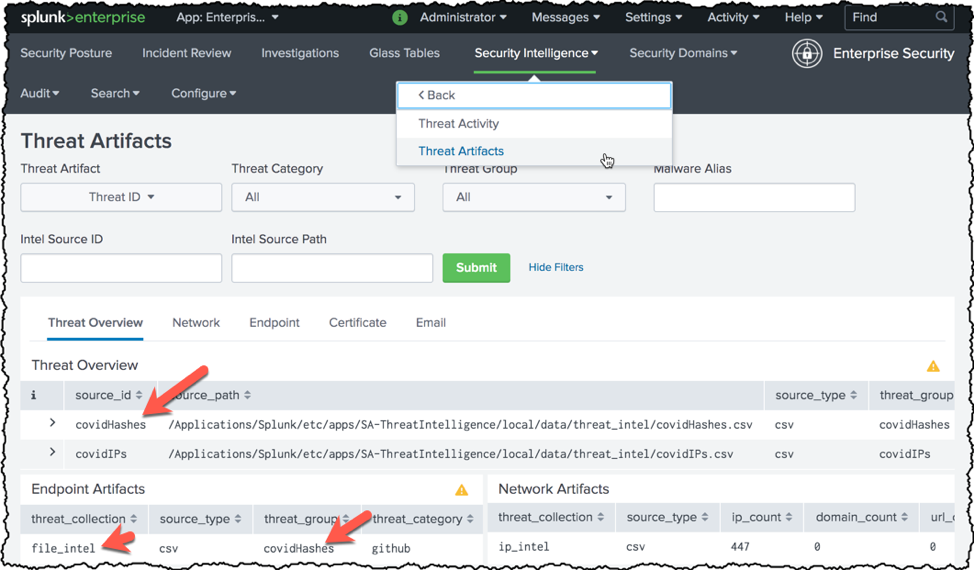

Nachdem wir den Feed hinzugefügt haben, sollten wir jetzt sicherstellen, dass Enterprise Security die Daten herunterlädt und erfasst, damit sie genutzt werden können. Dazu klickt ihr im Enterprise Security-Menü auf Security Intelligence>Threat Intelligence>Threat Artifacts. Dort wird angezeigt, welche Bedrohungsinformationen derzeit in Enterprise Security eingebunden sind. Unten seht ihr, dass covidHashes in unserem „Threat Overview“ und auch unter den „Endpoint Artifacts“ aufgeführt ist. Das liegt daran, dass wir die IOCs in diesem Bedrohungsdaten-Feed als „file_hashes“ identifiziert haben. Ihr seht, dass covidIPs unter den „Network Artifacts“ aufgeführt werden. Das ist nachvollziehbar, da wir diesen Feed als IOCs identifiziert haben, die dem Feld „ip“ zugeordnet werden.

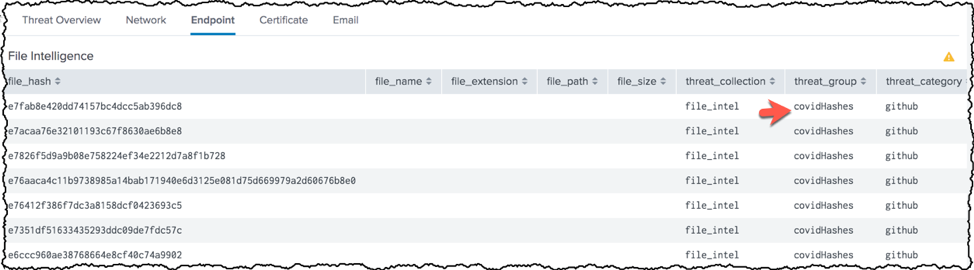

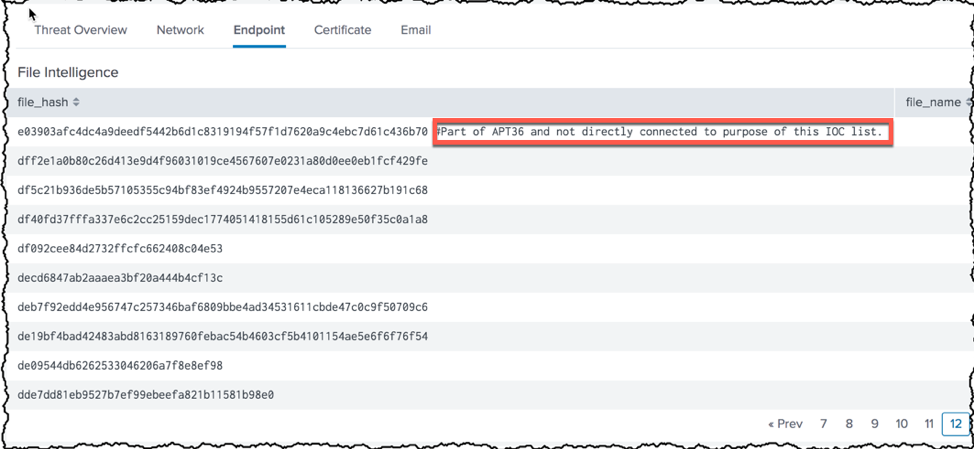

Wenn ich auf die Registerkarte „Endpoint“ klicke, sehe ich die Hashes, die tatsächlich aus dem GitHub-Repo in Enterprise Security eingebunden wurden.

An dieser Stelle möchte ich noch einmal betonen, dass eure Daten nur so gut sind, wie die in Enterprise Security eingespeisten Informationen. In dem rot umrandeten Bereich unten seht ihr, dass der Ersteller dieser Bedrohungsinformationen eine Notiz zu einem Hash hinzugefügt hat. Sowohl der Hash als auch der Kommentar werden in Enterprise Security im Feld file_hash erfasst. Weil das Feld file_hash sowohl den Hash als auch den Kommentar enthält, wird es mit keinerlei Hashes übereinstimmen. Da diese Datei stündlich heruntergeladen wird, taucht der Wert immer wieder auf, selbst wenn ihr ihn löscht. Ihr habt grundsätzlich zwei Möglichkeiten, Probleme wie dieses zu lösen. Entweder ihr extrahiert den IOC und ladet ihn manuell über die lokalen Dateien mit Bedrohungsinformationen in euren Bedrohungsinformations-Feed ODER ihr entscheidet euch für einen Push an das GitHub-Repo (mit einer Anfrage an den Autor), um Kommentare aus dem Repo herauszuhalten. Ihr könnt natürlich auch das tun, was ich gemacht habe, nämlich einfach gar nichts... weil ich hier nur Beispiele anführe. ☺

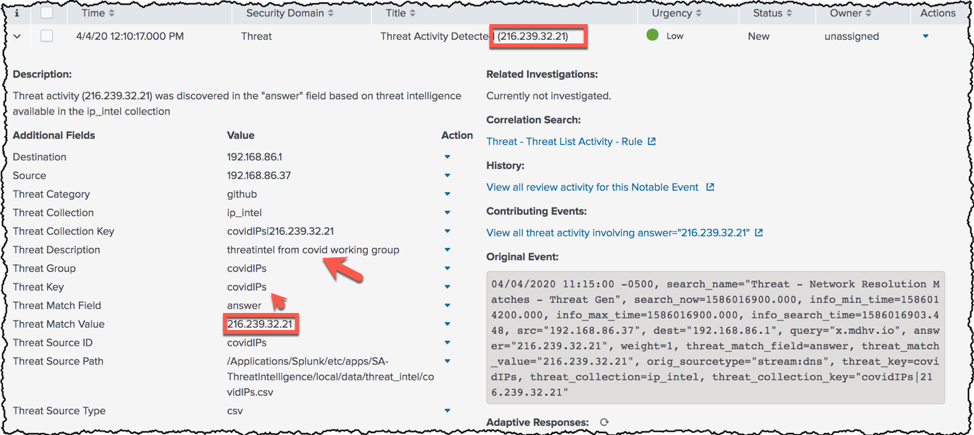

Allerdings habe ich jetzt keine Beispiele für schädliche COVID-Dateien, die in mein Netzwerk gelangen. Ich habe aber schnell einen wget-Aufruf an eine bösartige IP-Adresse ausgeführt, um zu sehen, ob meine zuvor eingespeisten Bedrohungsinformationen etwas ausrichten würden. Glücklicherweise (und nach einem langen, lehrreichen Moment mit meinem geschätzten Kollegen John Stoner) wurde aufgrund meiner Liste von COVID-Bedrohungsinformationen, die aus einer GitHub-Repo abgeleitet wurde, ein handfestes Ereignis generiert.

So, Olaf Kehl aus Aachen, ich hoffe, damit ist deine Frage beantwortet und du bist nicht völlig verzweifelt, während ich uns hier durchmanövriert habe. Ich gebe zu, dieser Beitrag hat mich wirklich ins Schwitzen gebracht. Ich hoffe, ich habe mich ausreichend, aber nicht zu ausführlich zu dem Thema geäußert und du hast jetzt kein Problem mehr damit, Bedrohungsinformationen aus dem Internet zu Enterprise Security hinzuzufügen!

† Seitdem dieser Blog verfasst wurde, hat die Cyber Threat Coalition viele ihrer Informationen in GitHub-Repos veröffentlicht. Ihr könnt die oben vorgestellten Methoden anwenden, um diese Dateien zu Splunk ES hinzuzufügen. Schaut einfach hier vorbei: https://github.com/COVID-19-CTI-LEAGUE/PUBLIC_RELEASE.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: How Do I Add COVID (or Any) Threat Intelligence From the Internet to Splunk Enterprise Security?.

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.