Nur noch 52 Sekunden … und 42 Minuten: Eine vergleichende Analyse der Verschlüsselungsgeschwindigkeit von Ransomware

Habt ihr auch den Eindruck, dass es 2021 bei jedem zweiten Artikel über Cybersicherheit um Ransomware ging? Also uns, kam es auf jeden Fall so vor... Und als Anbieter von Cybersicherheitslösungen dachten wir, dass wir auch etwas zu dem ganzen Wirbel beitragen sollten. :-)

Wir wollten aber nicht in dieselbe Kerbe wie alle schlagen. Sondern etwas anderes ausprobieren.

Zusätzlich zu den zahlreichen Ransomware-Erkennungen unseres Threat-Research-Teams wollten wir versuchen, ob sich die angeheizte Ransomware-Diskussion mithilfe von Splunk nicht mit etwas mehr Präzision und Substanz veredeln ließe. Also beschlossen wir, zu messen, wie schnell Ransomware Dateien verschlüsselt. Und zwar nicht nur ein oder zwei Ransomware-Binärdateien, sondern Dutzende. Und dafür wollten wir Splunk nutzen.

Warum? Nun, zum Teil deshalb, weil wir eine Splunk-Lizenz ohne Limit haben, doch ebenso aus dem Grund, dass wir keine Antwort auf die folgende Frage fanden: „Wie viel Zeit bleibt, bis Ransomware die Systeme verschlüsselt hat?“ Dies zu wissen, könnte Unternehmen helfen, ihre Verteidigung zu organisieren, meinen wir. Wenn Unternehmen mehr als 20 Stunden Zeit haben, bevor Ransomware die Verschlüsselung abschließt, sollten sie sich auf die Erkennung und Eindämmung von Ransomware nach der Infektion konzentrieren. Verschlüsselt Ransomware dagegen ein ganzes System in 52 Sekunden, sollten Unternehmen besser schon zu einem früheren Zeitpunkt im Ransomware-Lebenszyklus tätig werden.

Anfangs gingen wir von der Annahme aus, dass es zu spät für eine wirksame Reaktion ist, wenn Ransomware bereits auf dem System ausgeführt wird. Wir suchten nach Literatur über die Verschlüsselungsgeschwindigkeit von Ransomware, fanden aber nur Material, das von einer der Ransomware-Gruppen selbst stammt und recht überschaubar ist.

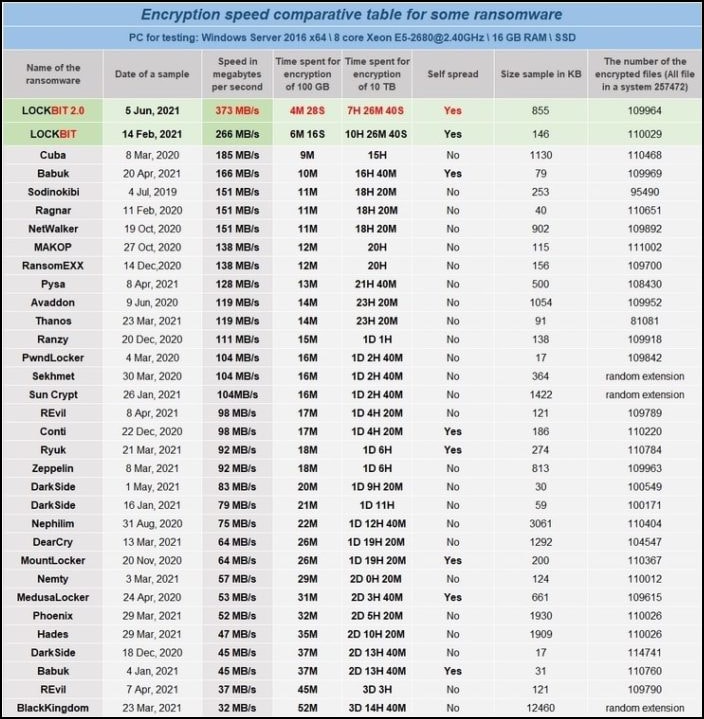

Auf ihrer Tor-Site hat die LockBit-Gruppe nämlich eine Tabelle (Abb. 1) mit den Verschlüsselungsgeschwindigkeiten von mehr als 30 Ransomware-Familien gepostet; sie zeigt – kaum überraschend –, dass LockBit am schnellsten ist. Fairerweise ist zu sagen, dass das nur logisch ist. Man veröffentlicht schließlich keine PR-Artikel, die einen schlecht aussehen lassen. Danach haben wir uns die Verweildauer bei Ransomware-Angriffen angesehen und festgestellt, dass die von Mandiant im Bericht „M-Trends 2021“ genannte Verweildauer von drei Tagen durchaus repräsentativ ist. Damit hatten wir einen zeitlichen Rahmen für die Frage, wie lange es dauert, bis Unternehmen eine Ransomware-Infektion bemerken.

Abb. 1: LockBit-Analyse der Ransomware-Verschlüsselungsgeschwindigkeiten konkurrierender Ransomware-Gruppen.

Die Vorbereitung

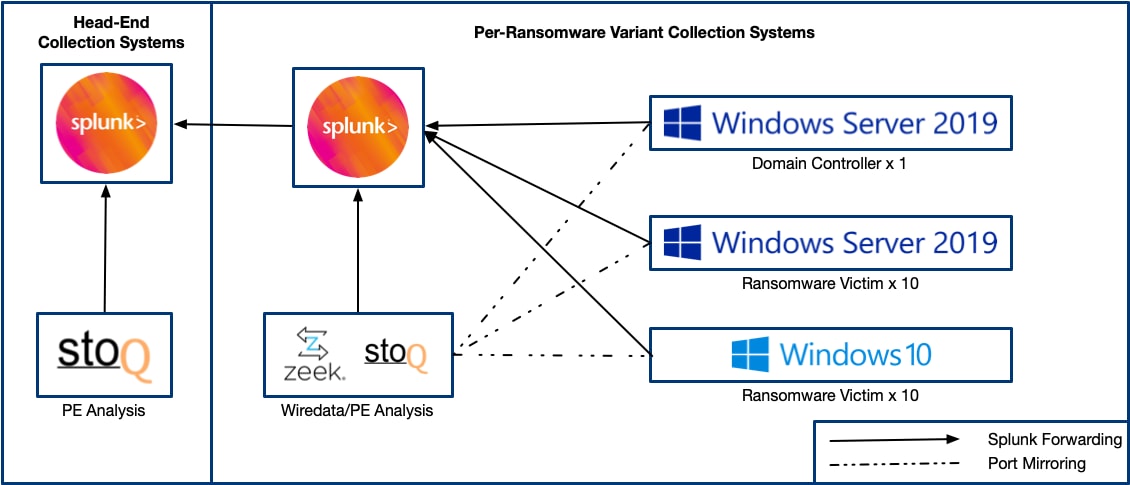

Die Publikation derartiger Vergleichszahlen wollten wir aber nicht dem Marketing-Team von LockBit überlassen. Also krempelten wir die Ärmel hoch und bauten eine Umgebung, in der wir eigene Ransomware-Geschwindigkeitstests durchführen konnten. Wir nahmen dazu das hervorragende Projekt Splunk Attack Range, das unser Threat-Research-Team entwickelt hat, und passten es an unsere Anforderungen an.

Abb. 2: Schema der Ransomware-Umgebung, die mit einer Variante von Splunk Attack Range erstellt wurde.

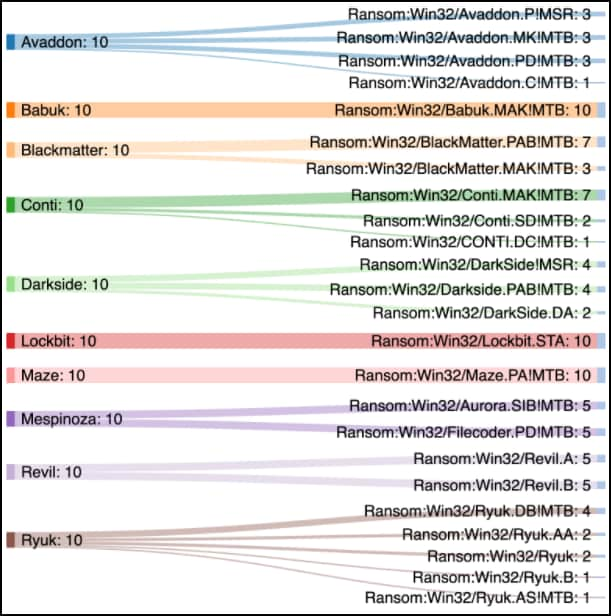

Wir legten vier verschiedene „Opfer“-Profile an, und zwar für die Betriebssysteme Windows 10 und Windows Server 2019, mit jeweils zwei verschiedenen Leistungsspezifikationen, für die uns Benchmarks aus Kundenumgebungen vorlagen. Dann wählten wir zehn unterschiedliche Ransomware-Familien und zehn Varianten aus jeder dieser Familien für unsere Tests aus. Abb. 3 zeigt die getesteten Familien zusammen mit den Microsoft-Defender-Erkennungs-IDs aus VirusTotal.

Abb. 3: Ransomware-Familien und die entsprechenden Microsoft-Defender-Erkennungs-IDs aus VirusTotal.

Wir testeten jede Variante für alle vier Host-Profile, das heißt, wir führten in Summe 400 unterschiedliche Ransomware-Läufe durch (10 Familien × 10 Varianten pro Familie × 4 Profile). Zum Messen der Verschlüsselungsgeschwindigkeit besorgten wir uns 98.561 Testdateien (PDF, DOC, XLS etc.) mit einer Gesamtgröße von 53 GB aus einem öffentlich zugänglichen Dateikorpus. Für die Erfassung der notwendigen Daten nutzten wir eine Kombination aus nativem Windows-Logging, Windows-Perfmon-Statistiken und Microsoft Sysmon zusammen mit Zeek und stoQ für weitere Analysen (das ist etwas für künftige Blog-Beiträge – habt nur Geduld).

Um die erforderlichen Verschlüsselungsereignisse zu erfassen, aktivierten wir die Überwachung auf Objektebene für die 100 Verzeichnisse, in denen sich unsere Testdateien befanden. So erhielten wir Logs zu EventCode 4663, anhand derer wir die TTE (Total Time to Encryption), also die Gesamtdauer der Verschlüsselung für jede Variante berechnen konnten. Bei den getesteten Varianten fand sich am Ende der Verschlüsselung jeder Datei der Accesses-Wert DELETE, wodurch wir die Verschlüsselungsgeschwindigkeit messen konnten. Da sich aber nicht jede Ransomware so verhält, liefert eine Suche nach EventCode=4663 Accesses=DELETE in Splunk eventuell nicht immer dieselben Ergebnisse.

Der Coup

Genau wie im Film „Nur noch 60 Sekunden“ (natürlich in der 2000er Version mit Nicholas Cage) seid ihr bestimmt schon auf das Ergebnis gespannt. Nun, dann will ich euch besser nicht länger auf die Folter spannen:

Familie |

Mittlere Dauer |

LockBit |

00:05:50 |

Babuk |

00:06:34 |

Avaddon |

00:13:15 |

Ryuk |

00:14:30 |

Revil |

00:24:16 |

BlackMatter |

00:43:03 |

Darkside |

00:44:52 |

Conti |

00:59:34 |

Maze |

01:54:33 |

Mespinoza (PYSA) |

01:54:54 |

Durchschnitt des Mittelwerts |

00:42:52 |

Abb. 4: Mittlere Verschlüsselungsgeschwindigkeit bei zehn Ransomware-Familien.

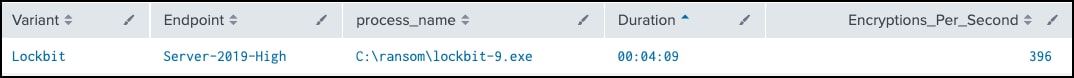

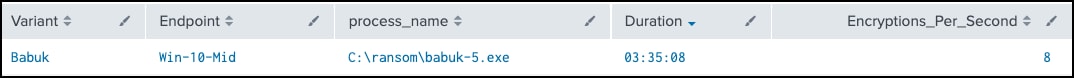

Wie ihr seht, kann LockBit seine eigenen Zahlen bestätigen und ist beim Verschlüsseln von allen getesteten Ransomware-Familien am schnellsten. Wir geben hier die mittlere Dauer an, da es bei einigen Familien eine oder zwei Varianten gab, die die Durchschnittsdauer verzerren würden. So lag die schnellste LockBit-Variante beispielsweise bei vier Minuten und neun Sekunden (Abb. 5). Babuk lag knapp dahinter, wies aber eine Variante auf, die mit über dreieinhalb Stunden am langsamsten von allen getesteten Varianten war (Abb. 6).

Abb. 5: LockBit hatte die schnellste Ransomware-Variante mit einer Verschlüsselungszeit von vier Minuten und neun Sekunden.

Abb. 5: LockBit hatte die schnellste Ransomware-Variante mit einer Verschlüsselungszeit von vier Minuten und neun Sekunden.

Abb. 6: Babuk erreichte die zweitkürzeste mittlere Verschlüsselungsdauer, wies jedoch auch die langsamste Variante auf, die über dreieinhalb Stunden für die Verschlüsselung der Dateien brauchte.

Abb. 6: Babuk erreichte die zweitkürzeste mittlere Verschlüsselungsdauer, wies jedoch auch die langsamste Variante auf, die über dreieinhalb Stunden für die Verschlüsselung der Dateien brauchte.

Der Abschluss

Die Ergebnisse unserer Studie liegen als umfassendes Whitepaper mit weiteren Einzelheiten vor (hier im Blog gibt es richtig Ärger, wenn ein Beitrag das Limit sprengt). Und wie bereits angedeutet, sind weitere Untersuchungen auf der Grundlage unseres Datensets geplant. Wir haben vor, die Daten rechtzeitig zur .conf22 (13.-16. Juni 2022) im BOTS-Portal von Splunk zu veröffentlichen. Dann könnt ihr sie selbst unter die Lupe nehmen und findet vielleicht Details, die uns bei unseren Tests entgangen sind.

Vielleicht fragt ihr euch jetzt, was das alles für euch und den Netzwerkschutz bedeutet. Nun, das wird recht schnell klar, wenn wir noch einmal zu unserer ursprünglichen Annahme zurückkehren, dass Ransomware zu schnell für Verteidigungsmaßnahmen ist, sobald sie erst einmal auf dem Opfersystem ausgeführt wird. Ihr beginnt am besten links vom Einschlag, also in der Zeit, die euch bleibt, bis die Schadsoftware detoniert, und bewertet eure Möglichkeiten, das Verhalten der jeweiligen Ransomware-Gruppe zu erkennen und vorzubeugen: Multi-Faktor-Authentifizierung, Netzwerksegmentierung, Patchen und zentrales Logging (das konnte ich mir einfach nicht verkneifen) sind alles sehr gute Strategien, um eure Verteidigung gegen Ransomware und andere Übeltäter (nicht nur Nicolas Cage) zu stärken. Und natürlich werdet ihr in den nächsten Monaten noch mehr von SURGe zu diesem Thema zu hören bekommen. So schnell wird das nicht vom Tisch sein.

Viel Spaß beim Threat Hunting!

Autoren und Mitwirkende: Wie üblich ist das Thema Sicherheit bei Splunk Teamwork. Dank an die Autoren und alle, die beigetragen haben! Shannon Davis, Ryan Kovar.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier.

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.