内部不正とは?後回しになりがちな要因から対策のポイントまで

企業にとって大きなリスクとされる内部不正。しかし、対策の難しさから後回しとなりがちなのも現状です。本記事では、なぜ内部不正の対策は難しいのか、具体的にどのようなリスクがあるのか、を解説するとともに、実際の事例や効果的な対策のポイントなどについて詳しく解説します。

内部不正とは?

内部不正とは、従業員や協力会社の社員など、組織の内部にいる関係者がおこなう不正行為を指します。業務で使用するシステムやID、アクセス権限を利用して不正をおこなうことから、外部からの攻撃と比べて発見が難しく、被害が深刻化しやすいことが特長です。

IPA(独立行政法人 情報処理推進機構)でも、内部不正を喫緊の課題として位置づけ、対策をまとめた「組織における内部不正防止ガイドライン」を公開しており、そのなかで、内部不正について下記のように定義しています。

「本ガイドラインでは、違法行為だけでなく、情報セキュリティに関する内部規程違反等の違法とまではいえない不正行為も内部不正に含めます。内部不正の行為としては、重要情報や情報システム等の情報資産の窃取、持ち出し、漏えい、消去・破壊等を対象とします。また、内部者が退職後に在職中に得ていた情報を漏えいする行為等についても、内部不正として取り扱います」

このように、内部不正には悪意ある行為だけではなく、不注意による情報漏えいなども含まれます。また、在職中に得た情報を退職後に外部に漏らす行為も対象となるなど、かなり広範囲の行為について対策が求められることが分かります。

内部不正の動向と現状

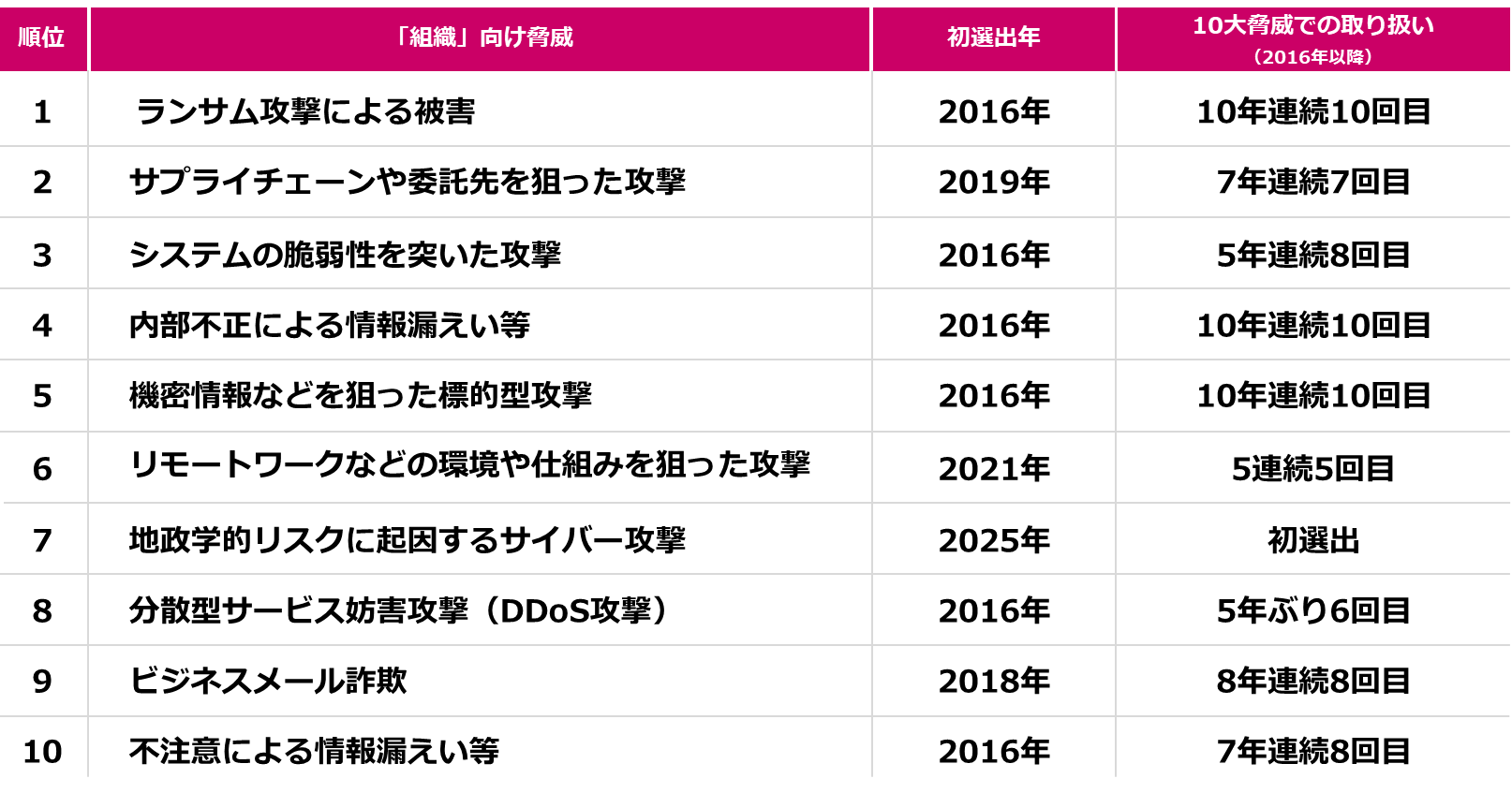

情報セキュリティの分野において、内部不正は継続的に注目されているテーマの1つです。実際、IPAが毎年発表している「情報セキュリティ10大脅威」でも、組織向けランキングにおいて「内部不正による情報漏えい」は2024年には第3位、2025年には第4位に挙がっています。初選出の2016年から10年連続でランクインしており、企業にとって重大なリスクとなっていることがうかがえます。

内部不正が原因で大規模な情報漏えいに発展した事例もあり、企業には継続的な対策が求められる一方で、通常業務と不正をどう見分けるかが難しい・判断しづらいなどの課題もあり、対策が後手に回っているのも現状です。

内部不正の事例

では、実際どのような内部不正が起きているのでしょうか。ここでは、4つの事例をベースに具体的な手口や背景、対策のポイントを解説します。

<事例1>システム管理者による権限の悪用

ある企業では、システム管理者が自らの権限を悪用し、機密情報を持ち出し、換金する行為を繰り返していました。また、回数を重ねるごとに対象となるデータの範囲や量が増えるなど、行為がエスカレートしていきました。この企業では、システム管理者の操作は、別の担当者が監視する運用となっていましたが、監視担当者が確認を怠ったために、不正の発見が遅れ、被害の拡大につながっています。

システム管理者が監視担当者を兼務しているケースも見られますが、これでは権限が集中し、不正を適切に監視・監査することができません。権限の分離と、相互チェックが可能な体制が求められます。

<事例2>退職時の情報持ち出し

「エンジニアが、転職先で利用する目的で、開発物をまとめてダウンロードしていた」「部門の社員が、新会社を立ち上げようと一斉退職し、顧客情報を持ち出していた」など、退職時の情報の持ち出しも多く報告されています。

こういった事例では、不正に対する社員の認識が乏しく、「開発物は企業の所有物であり、持ち出しは不正である」「顧客情報(営業秘密)の不正持ち出しは、不正競争防止法違反にあたる」などを理解しないまま、情報を持ち出しているケースが多く見られます。

内部不正に関する啓もう・周知活動とあわせて、大量のファイルへのアクセスなど、通常業務と異なる操作を検知・ブロックするなどの対策も求められます。

<事例3>オンラインストレージの不適切利用

オンラインストレージの利用も注意が必要です。ある企業では、外部サービスの使用制限や個人アカウントへのアクセスの禁止といった対策をおこなっておらず、委託先の企業の従業員が、取引先の情報や個人情報を個人のオンラインストレージアカウントにアップロードしていました。

悪意ある不正だけでなく、「業務上、便利だから」といった理由で個人アカウントにデータをアップロードしてしまうケースも後を絶ちません。セキュリティツール・ソリューションによる制御とあわせて、情報管理のルールの周知徹底も不可欠です。

<事例4>在宅勤務中の不正

在宅勤務も内部不正のリスクの要因となります。実際に、在宅勤務中の自宅PCから業務システムに接続し、機密情報を持ち出して換金していたという事例もあります。

「通常業務では利用しない機密情報に頻繁にアクセスしている」といった不自然な行為も、オフィスでは周囲の目が抑止になりますが、在宅勤務では周囲を気にすることがなくなり、不正が実行されやすくなります。機密情報を扱うシステムへのアクセスをオフィス内に限定するなど、リスクを踏まえた対策も検討すべきでしょう。

内部不正がもたらす悪影響

これらの事例からも分かるように、内部不正のリスクは意外と身近なところに潜んでおり、ひとたび発生すれば、企業に深刻なダメージをもたらします。

社会的な信用や評価が低下する

内部不正で特に影響が大きいのが、情報漏えいです。営業上の機密情報や顧客の個人情報が外部に流出したとなると、企業イメージの悪化は避けられず、社会的な信用の失墜につながります。近年は個人情報保護への意識も高まっており、「情報漏えいした企業の商品・サービスは利用したくない」と顧客離れにつながるほか、取引先のセキュリティ・ポリシーにもとづいて、取引の停止といった事態に発展する可能性もあります。

経済的な損失が発生する

情報漏えいが発生した場合、企業は金銭面でも大きな負担を強いられます。特に、個人情報が漏えいしたケースでは、対象となる顧客への慰謝料・見舞金などの支払いが必要になることも多く、漏えい件数が増えるほど損失額も膨らみます。

また、情報漏えいの原因の究明や再発防止策の実施にも多大なコストがかかり、ビジネスへの影響は計り知れません。

内部統制の強化コストが増える

事例でもいくつかありましたが、内部不正は従業員の認識の甘さが原因にあることも多く、再発防止のためには、内部統制の強化が求められます。

セキュリティや情報管理、各種法規制に関する周知・教育といった活動のほか、内部統制を徹底するための仕組みづくりや運用体制の整備など、組織全体での環境整備には相応のコストがかかります。

刑事罰の対象になる可能性がある

漏えいした情報に個人情報が含まれていた場合、個人情報保護法違反として、刑事罰の対象となる可能性があります。個人情報保護法は、法改正により罰則が厳格化されており、「1年以下の拘禁刑又は100万円以下の罰金」など重いペナルティが科されることも想定されます。

内部不正対策が難しい理由

情報へのアクセスを遮断できない

内部不正対策の難しさは、「正当な権限を持つ関係者が、通常業務のなかで不正をおこなう」ことにあります。サイバー攻撃対策では、攻撃者が情報にアクセスできないようブロックするのが基本ですが、内部不正では、業務上の情報にアクセスする必要があるため、アクセス自体を遮断することができません。

不正の見極めが難しい

さらに、どこまでが通常業務で、どこからが不正なのか、の判断も容易ではありません。“通常業務”の内容は、業種や職種によって大きく異なるため、汎用的なルールを用いて不正を検知するには限界があります。例えば、「ファイルを大量にダウンロードする」という行為ひとつとっても、日頃から多くのファイルを扱う企業と、ファイルでのやり取りは最小限という企業では、リスクの捉え方が変わってきます。

内部不正対策の基本5原則

対策が難しいからと言って、なにもしないわけにはいきません。効果的な対策を実現するために参考になるのが、IPAが公開する「組織における内部不正防止ガイドライン」です。このガイドラインでは、内部不正防止の基本原則として、次の5つを挙げています。

- 犯行を難しくする(やりにくくする)

- 捕まるリスクを高める(やると見つかる)

- 犯行の見返りを減らす(割に合わない)

- 犯行の誘因を減らす(その気にさせない)

- 犯罪の弁明をさせない(言い訳させない)

これらをベースに、対策を具体化していくのも1つの方法です。ガイドラインでは、上記の原則をさらに25の分類に分け、具体的な対策例とともに紹介しており、現状把握のためのチェックシートも付属しています。

ただし、当然ながら、自社に合った対策は企業ごとに判断するしかありません。なにをどのように制限するのか、どのようにポリシーを定めるかなど、自社の業務内容やビジネス、既存のセキュリティ対策を踏まえて検討しましょう。

内部不正対策の鍵となるログ管理を実現「Splunk」

内部不正はリスクが大きいにも関わらず、十分な対策が取れていない企業も多いのが現状です。社員を疑うような対策はしたくない、と躊躇するケースもあるかもしれません。しかし、内部不正は被害が拡大しやすく、ビジネスへの影響を考えると対策は急務と言えるでしょう。

様々な観点からの対策が求められるなかで、そのベースとなるログ管理において有効なのが、Splunkです。統合ログ管理ツールとして多くの企業に導入されており、内部不正対策においても高い効果を発揮します。Splunkを活用した内部不正対策の実現について、より詳しく解説したホワイトペーパーも公開していますので、ぜひ参考にしてください。