SIEM: Erste Schritte vor den „ersten Schritten“

Wir investieren viel Arbeit in das Erstellen, Beschreiben und Veröffentlichen von Sicherheitsanwendungsfällen, um SIEM-Programme zu unterstützen. Ein Beispiel dafür ist ein kürzlich durchgeführtes Webinar, das Security-Transformation-Geschichten von unter anderem Intel, DATEV, Fresenius und Swisscom zusammenfasst. Auch die Erfolgsgeschichte von Dachser auf ihrem Weg zum idealen SIEM ist ein solches Beispiel. Ich habe mir überlegt, dass es sinnvoll sein könnte, die ganzen SIEM-Details einmal außen vor zu lassen, um einen besseren Blick auf die IT-Sicherheitsstrategie und das Thema Governance zu werfen. Im Folgenden sehen wir uns daher die Grundlagen an, die vor diesen ersten Schritten gelegt werden müssen. Dabei prüfen wir, was euch bei der Entscheidung für den richtigen Startpunkt helfen kann und welche SIEM-Anwendungsfälle ihr beim Ausarbeiten einer erfolgreichen Roadmap zur Unterstützung eures Unternehmens priorisieren solltet:

Bevor ihr anfangt...

SIEM ist DIE Technologie, die mehr als jede andere Technologie auf dem Sicherheitsmarkt die Stärken und Schwächen der Information-Security-Governance eines Unternehmens deutlich macht. Bei dieser Technologie werden die Prozessreife ermittelt, entsprechende Defizite offen gelegt und der Stand der Sicherheitsqualifikationen im Security Operations-Team ermittelt. Kurz gesagt: SIEM bringt die Wahrheit über den Zustand der IT-Sicherheit im Unternehmen ans Licht.

Als SIEM-Verantwortlicher eures Unternehmen solltet ihr euch den Prozess für Information Security Governance genau ansehen. Dadurch könnt ihr euch ein besseres Bild von der Risikobereitschaft der verschiedenen Abteilungen, den geltenden Richtlinien zur Risikominimierung und den Sanktionen machen, die bei Verstößen verhängt werden müssen.

Klingt langweilig?

Ja, vielleicht. Es ermöglicht euch aber zu entscheiden, welcher SIEM-Inhalt die größte Wirkung hat. Außerdem könnt ihr dadurch Prognosen zu Situationen erstellen, in denen andere euch für eine Warnung sehr dankbar sein werden. Dies sichert den langfristigen Erfolg – was die Geschäftsleitung und das Managementteam zu schätzen wissen – anstatt nur Lärm zu erzeugen, um Aufmerksamkeit zu bekommen.

Das Security Steering Committee: Partner des SIEM/SOC-Teams

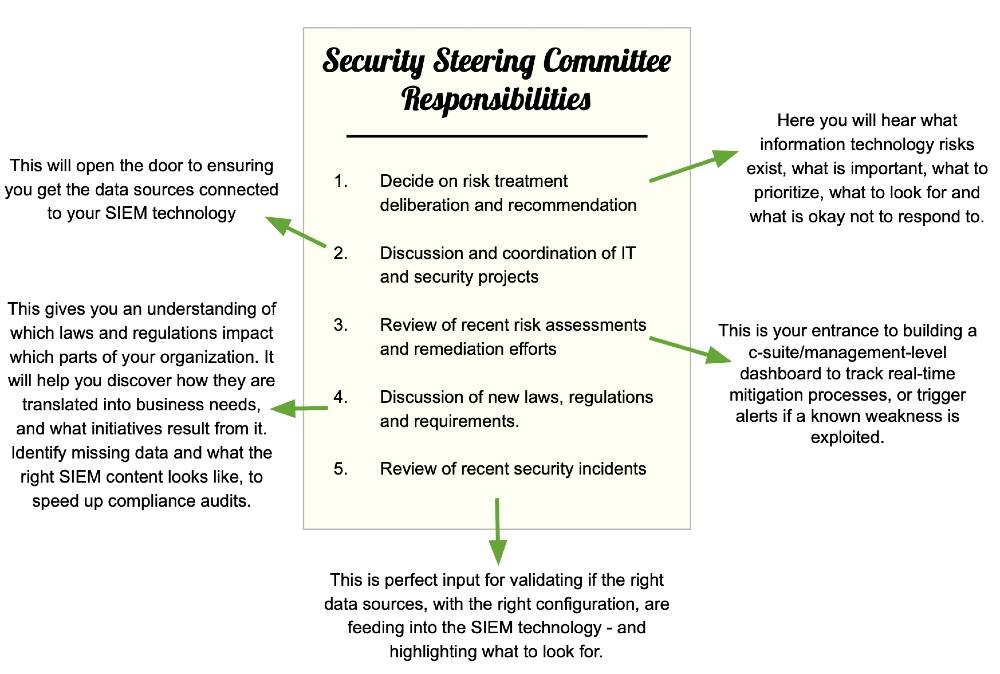

Ein Security Steering Committee (also eine Lenkungsgruppe für IT-Sicherheit) sollte aus Beteiligten verschiedener Geschäftsbereiche und Abteilungsfunktionen bestehen. Alle diese Personen haben eigene Verantwortungsbereiche, doch im Endeffekt ist es ihre Aufgabe, Risiken zu erkennen, Konflikte auszuräumen, die Wirksamkeit des Sicherheitsprogramms zu maximieren und dabei gleichzeitig auf Ausgewogenheit im Hinblick auf andere Unternehmensprogramme und -prioritäten zu achten. Ihr solltet einen Sitz in der Gruppe haben, direkt neben CISO und ISO. Die folgende Übersicht zeigt, wie euch ein Security Steering Committee helfen kann:

Beginnt jetzt mit dem Aufbau eines SIEM für euer Unternehmen

Fordert einen Sitz im Security Steering Committee. Falls es bei euch keine solche Gruppe geben sollte, ist jetzt der richtige Zeitpunkt, sie ins Leben zu rufen! Prüft, ob ihr eventuelle Lücken mit dem „Board Toolkit“ des NCSC schließen könnt, um grundlegende Gespräche über Cybersicherheit zwischen der Geschäftsleitung und den technischen Experten zu erleichtern. Wir versorgen euch dann mit Lösungen für eure SIEM-Anforderungen – doch warum solltet ihr euch eigentlich für Splunk entscheiden? Ganz einfach: Weil Ihr durch Splunk eure Daten – egal welchen Formats oder Speicherorts – in Echtzeit nicht nur zur Beantwortung jeder Frage, sondern auch als Grundlage für jede Entscheidung und Handlung nutzen könnt. Dadurch haltet ihr mit dem ständigen Wandel unserer modernen Welt schritt. Weitere Informationen dazu findet ihr hier.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: SIEM: The Steps Before "The First Steps" (25.03.2019).

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.