Q&A Follow-Up: So nutzt Datev MITRE ATT&CK & Splunk im SOC

Hallo zusammen,

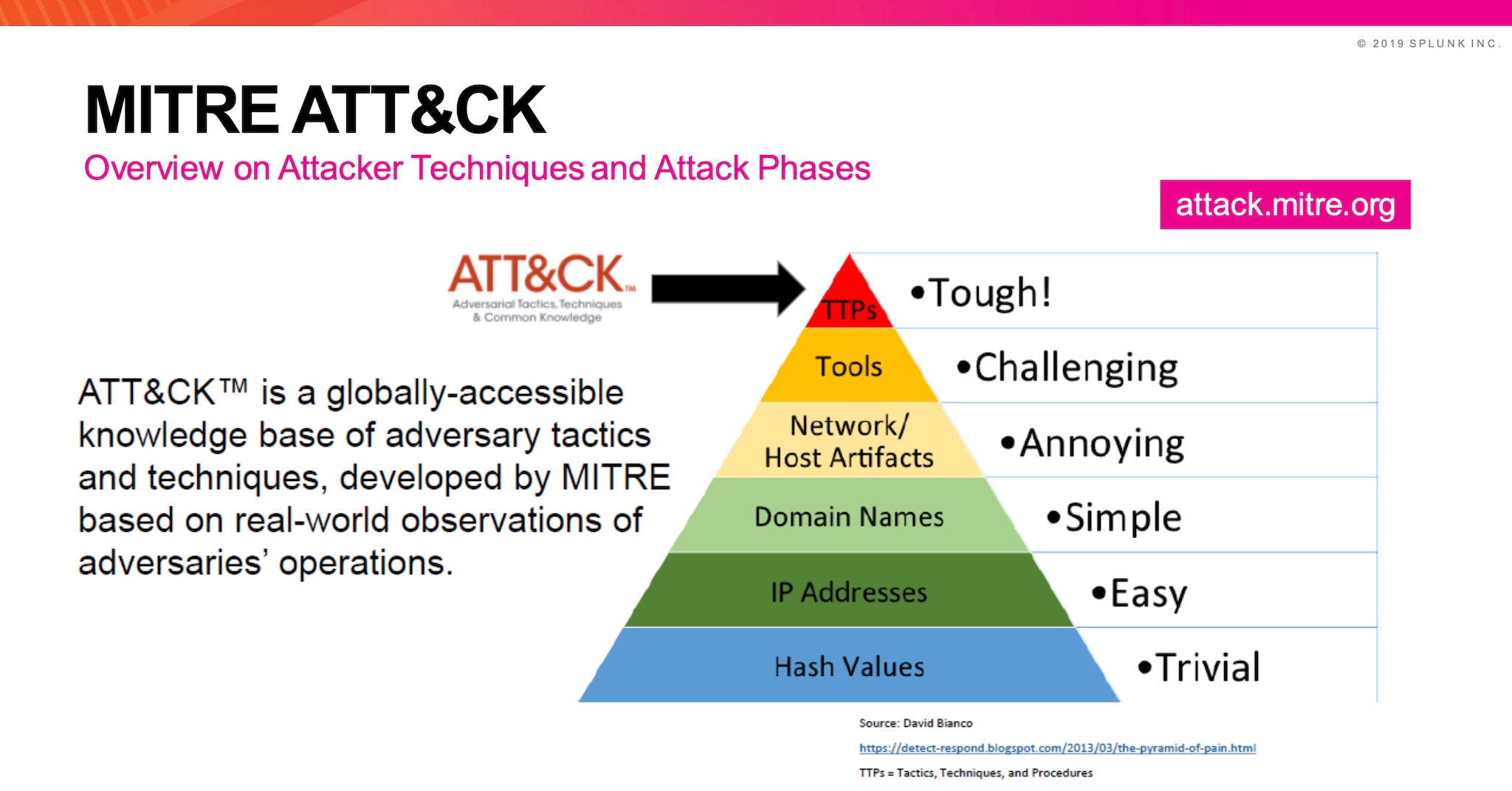

erst vor Kurzem haben wir gemeinsam mit Christian Heger, technischer Leiter des Datev SOC sowie mit Sebastian Schmerl, Head of Cyber Defense bei Computacenter ein Webinar veranstaltet. Sie berichteten dabei über ihre sechs Monate lange Reise zur Modernisierung ihres SOC mit der Hilfe von Splunk und dem MITRE ATT&CK Framework.

Leider konnten wir während des Webinars nicht alle Fragen beantworten, haben diese aber im Anschluss an das Webinar ausführlich diskutiert. In diesem Blog-Post präsentieren wir euch die gesammelten Antworten:

Q: Wie stellt Datev sicher, dass alle Logs vollständig sind und den kompletten Audit Trail beinhalten?

A: Drei Punkte sind wichtig um diese Frage zu beantworten:

1) Sind sämtliche Log-Quellen des Unternehmens im SOC integriert?

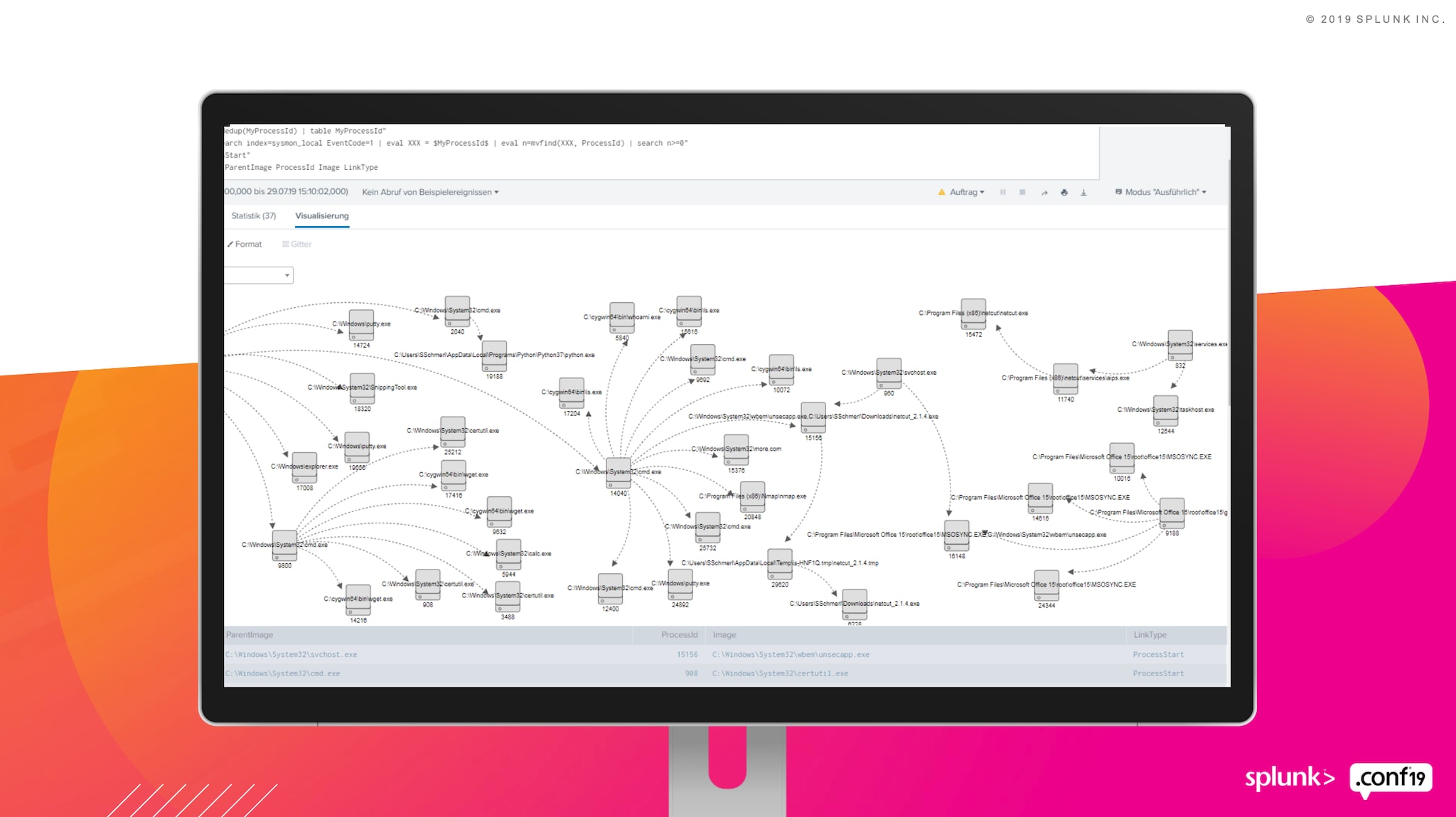

Sofern verfügbar, empfehlen wir die Nutzung eines CMDB, um einen groben Überblick über alle verfügbaren Log-Quellen zu erhalten. Basierend auf den gesammelten Daten des CMDB-Reports muss nachvollzogen werden, ob alle IT-Abteilungen Listen und Informationen zu Assets mit aktiven Netzwerkteilnehmern besitzen. Um aktive Assets zu identifizieren nutzte das SOC-Team einen interrogativen Ansatz. Da alle aktiven Assets Log-Daten generieren, muss herausgefunden werden, ob sie bereits in Splunk eingespielt, oder an eine andere Log-Sammelstelle gesandt wurden.

2) Können Log-Nachrichten verschwinden oder geändert werden?

Um die Integrität von Log-Quellen sicherzustellen, ist ein verschlüsselter End-to-End-Versand – von Log-Quelle bis zum Zielort – erforderlich. Ein weiterer wichtiger Punkt ist zu Prüfen, ob irgendeine Log-Quelle plötzlich aufhört, Log-Events zu senden. Mit Splunk funktioniert all das ganz leicht - z. B. durch Anomalieerkennung innerhalb eines Basislinien-Profils pro jeweiliger Log-Quelle.

3) Wurden die Log-Stufen korrekt konfiguriert?

Während das SOC-Team SIEM-Regeln und Analysen aufsetzt, wird überprüft, ob auch die Log-Level korrekt sind. Um durchgehend hochqualitativen SIEM-Content sicherzustellen, lässt das Team außerdem regelmäßig Test-Skripte laufen. Falls die entsprechende Warnmeldung nicht korrekt ausgeführt wird, kann geschlussfolgert werden, dass in der beschriebenen Kette etwas nicht korrekt funktioniert.

Q: Wie konnte das IT-Team dazu überredet werden, Sysmon ohne offiziellen Microsoft Support auszurollen?

A: Wir testeten Sysmon zunächst auf einigen einzelnen Systemen. Nachdem wir das OK erhalten hatten, haben wir es auf weitere Systeme ausgeweitet. Aber selbst wenn es mit Sysmon irgendwelche Probleme geben sollte, so sind diese durch eine GPO schnell behoben.

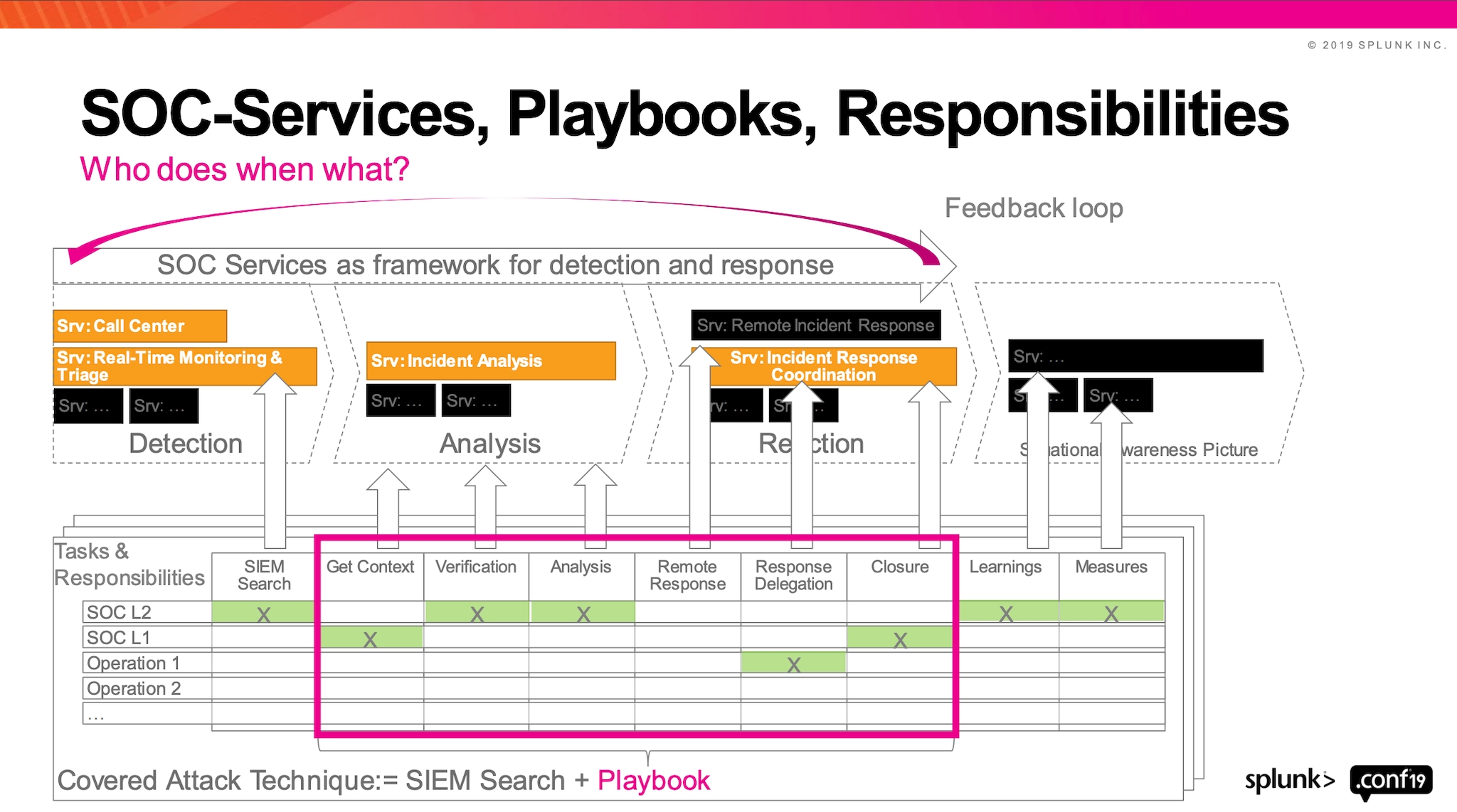

Q: Wie viele Playbooks gibt es in eurem SOC und für welche Themen?

A: Wir haben Playbooks für das First-Level SOC. Darin gibt es klare Anweisungen, dass ein umfangreiches Analysten-Wissen nicht erforderlich ist. Außerdem erstellen Level 1 Analysten ihre eigenen Playbooks für Incidents, die regelmäßig auftreten.

Q: Arbeiten eure SOC-Analysten ausschließlich Warnmeldungen ab, oder kümmern sie sich auch um andere Dinge, wie z. B. neue Log-Quellen anzubinden, neue Use Cases zu entwickeln oder die Splunk-Umgebung zu pflegen?

A: Im Idealfall kennen sich unsere Analysten mit dem gesamten Lifecycle aus. Denn nur wenn sie zumindest über die betrieblichen Herausforderungen Bescheid wissen und verstehen, warum bestimmte SIEM-Regeln ausgelöst werden, sind sie auch dazu in der Lage, die damit verbundenen Warnmeldungen effizient zu analysieren.

Q: Wird das SOC-Team als die „Mitarbeiter-Überwachungseinheit“ gesehen, oder wie kommuniziert ihr hier?

A: Das SOC-Team präsentiert sämtliche Aktivitäten, die innerhalb des SOCs passieren, um so Transparenz zu gewährleisten. Wir nennen das die „Open-Door-Policy des SOC“. Wir begrüßen auch andere Mitarbeiter in unserem „SOC-Traveller-Programm”, so dass sie als Gast-Analysten agieren können. Mit sämtlichen persönlichen Themen wird höchst verantwortungsvoll umgegangen und natürlich sind auch Betriebsrat und die Personalabteilung im Boot, was zusätzlich Akzeptanz schafft. Das SOC-Team ist eine vertrauensvolle Anlaufstelle für alle Mitarbeiter und Abteilungen. Es ist beratend tätig zu IT Sicherheitsrisiken, bringt Verbesserungsvorschläge hervor und verfolgt deren Implementierung – ohne dabei jemals irgendwem die Schuld für irgendetwas zu geben.

Das gesamte Video der Datev-Session auf der .conf findet ihr hier.

Wir hoffen, dass euch diese Antworten helfen, euer eigenes Security Operations Program zu modernisieren, Cyber-Risiken für euer Unternehmen zu reduzieren und einen Kreislauf kontinuierlicher Verbesserungen aufzubauen.

Viel Erfolg dabei und viele Grüße,

Matthias

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: Q&A Follow-Up: How Datev uses MITRE ATT&CK & Splunk in its SOCErfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.