Schnellere Erkennung, Untersuchung und Reaktion mit Splunk für Security

Das Jahr 2020 brachte Veränderungen in historischem Ausmaß mit sich und wir haben schon damals auf die massive, sich scheinbar über Nacht vollziehende weltweite Umstellung auf die Cloud hingewiesen. Es hat sich herausgestellt, dass dieser „über Nacht“ vollzogene Wandel noch nicht abgeschlossen ist. Die Herausforderungen des letzten Jahres bestehen weiterhin. Als die größte unter diesen Herausforderungen erweist sich die zunehmende Komplexität von hybriden und Multi-Cloud-Infrastrukturen, ganz zu schweigen vom Verlust der Transparenz in Sachen Cyber-Sicherheit und der dadurch bedingten, rasch wachsenden Angriffsfläche.

Das Jahr 2020 brachte Veränderungen in historischem Ausmaß mit sich und wir haben schon damals auf die massive, sich scheinbar über Nacht vollziehende weltweite Umstellung auf die Cloud hingewiesen. Es hat sich herausgestellt, dass dieser „über Nacht“ vollzogene Wandel noch nicht abgeschlossen ist. Die Herausforderungen des letzten Jahres bestehen weiterhin. Als die größte unter diesen Herausforderungen erweist sich die zunehmende Komplexität von hybriden und Multi-Cloud-Infrastrukturen, ganz zu schweigen vom Verlust der Transparenz in Sachen Cyber-Sicherheit und der dadurch bedingten, rasch wachsenden Angriffsfläche.

Als wäre die beschleunigte digitale Transformation noch nicht herausfordernd genug, haben laut des Lageberichts Security 2021 84 % der Unternehmen innerhalb der letzten zwei Jahre einen schwerwiegenden Cybersecurity-Incident erlebt. Nicht nur das – es ist auch keine Besserung in Sicht: 49 % der Befragten gaben an, dass es in den letzten zwei Jahren schwieriger geworden ist, mit den Sicherheitsanforderungen Schritt zu halten. Und da 76 % der Befragten außerdem angaben, dass Remote-Mitarbeiter schwieriger zu schützen sind, ist es kein Wunder, dass die SOC-Teams kaum hinterherkommen.

Unternehmen sehen sich mit einem Mangel an Transparenz in ihrem gesamten Ökosystem konfrontiert und mit riesigen Mengen an Warnmeldungen im SOC. Dabei fehlen kontextbezogene Informationen und Wege zur Automatisierung. Cyber-Sicherheit ist für einen effektiven Plan zur digitalen Transformation unerlässlich, ja, sie macht ihn überhaupt erst möglich. Und genau hier kann Splunk helfen.

Splunk für Security

Wir verstehen euren Wunsch, Verweil- und Behebungszeiten zu verkürzen. In dieser Woche stellen wir auf der .conf21 mehrere Funktionen und Ankündigungen vor, die darauf abzielen, eure Fähigkeit zur Bekämpfung von Bedrohungen zu verbessern und eine sichere Transformation zu gewährleisten.

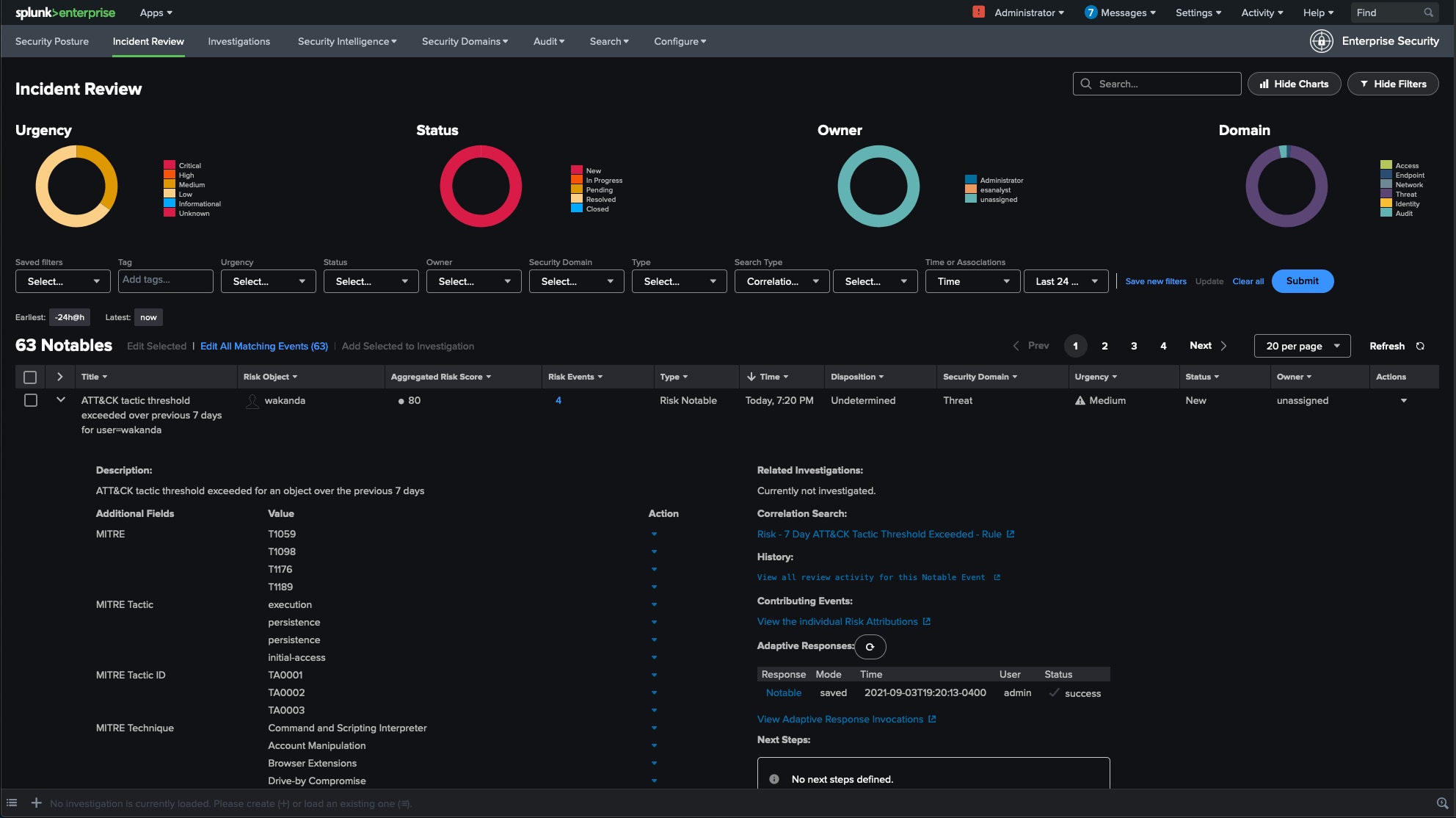

Enterprise Security 7.0

Mit Enterprise Security 7.0 setzen wir die Verbesserung der für Version 6.6 angekündigten Funktionen fort. Zugleich führen wir neue Funktionen ein, die für ein modernes SOC unerlässlich sind. Das sind unsere Neuerungen:

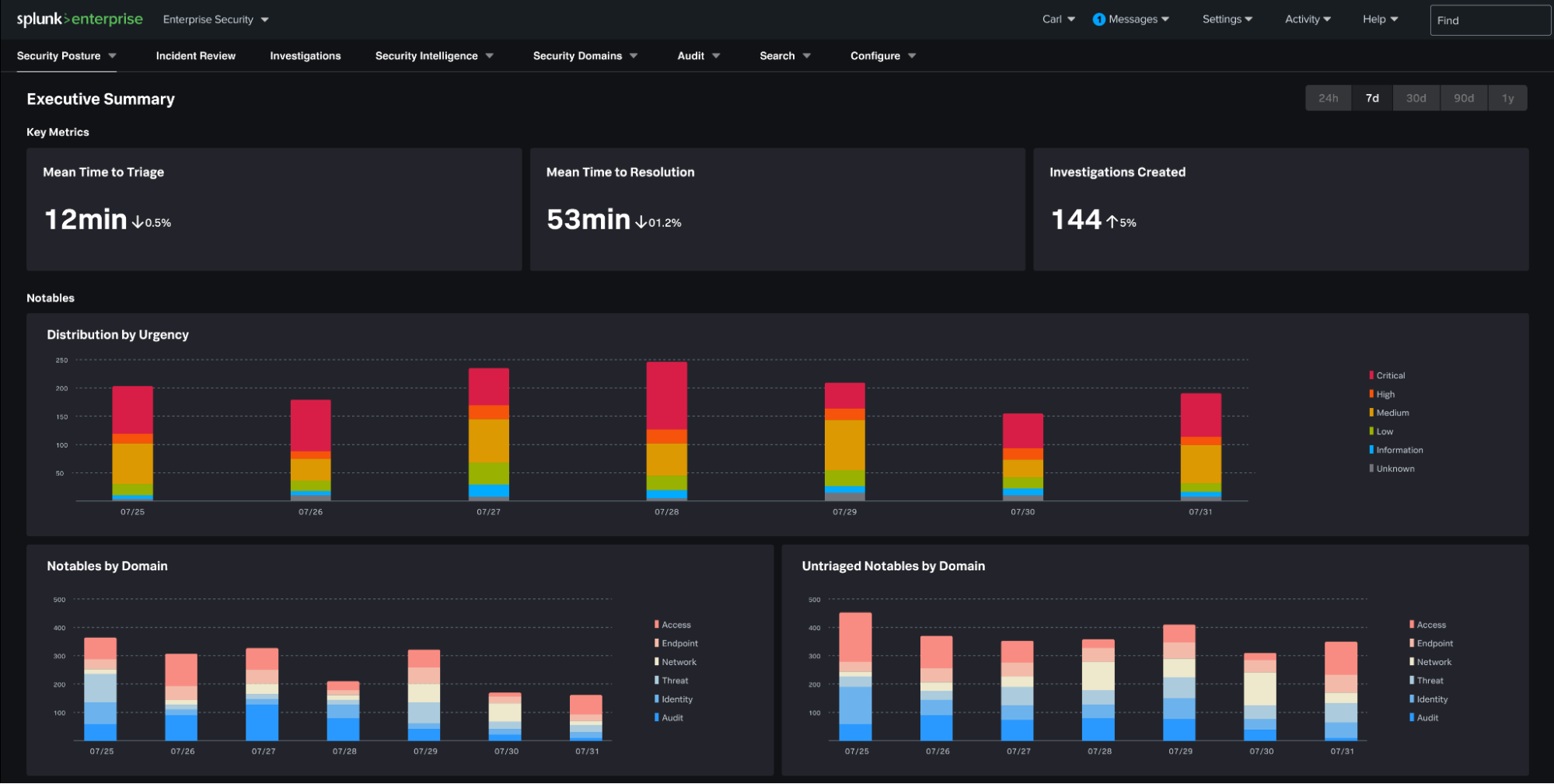

Executive Summary Dashboard

Enterprise Security stellt Unternehmen eine enorme Menge an Metriken zur Verfügung, die darüber Aufschluss geben, wie euer Sicherheitsprogramm läuft. Das neue Executive Summary Dashboard zeigt wichtige Leistungsindikatoren an, die Erkenntnisse zum Gesamtzustand des SOC liefern und das Reporting an CISOs und andere Führungskräfte erleichtern.

Mit dem Executive Summary Dashboard habt ihr schnell Zugriff auf folgende Informationen:

- Mean-Time-To-Triage

- Mean-Time-To-Resolution

- Erstellte Untersuchungen (Investigations Created)

- Risikobasierte Benachrichtigungstrends (Risk Based Alerting Trends)

- Und vieles mehr!

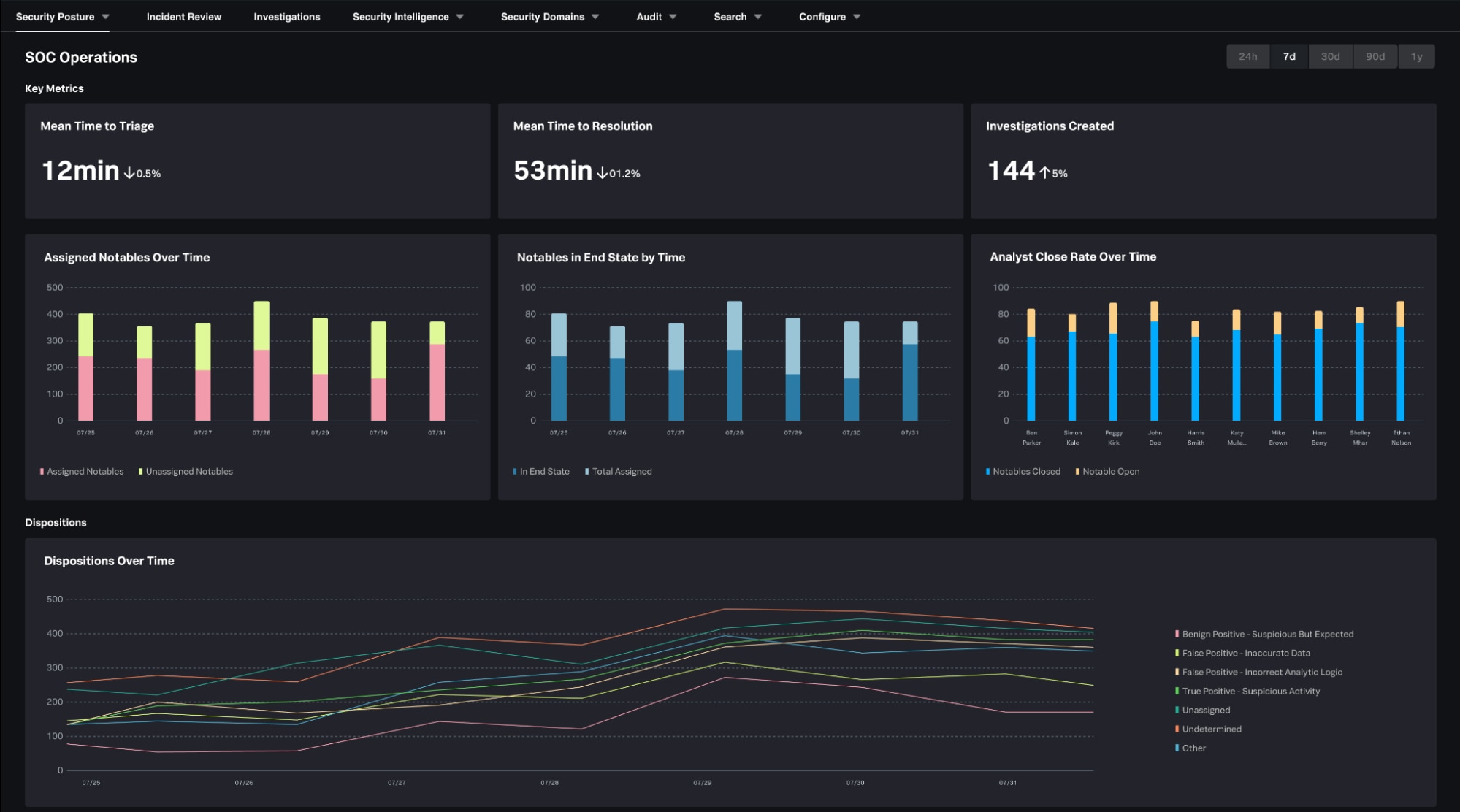

Security Operations Dashboard

Ähnlich wie das Executive Summary Dashboard gibt das Security Operations Dashboard wichtige Einblicke, bietet jedoch tiefergehende Analysen für SOC-Manager und Teamleiter. Mit Enterprise Security 6.6 wurde eine Dispositionsfunktion für die Incident-Überprüfung eingeführt, mit der ihr aufzeichnen könnt, ob ein Ereignis ein True Positive, ein False Positive oder ein Benign Positive darstellt. Mit Version 7.0 könnt ihr diese Daten jetzt im zeitlichen Verlauf anzeigen und auswerten und euch einen genauen Überblick darüber verschaffen, welche Korrelationsquellen zu jeder der vier Standard-Dispositionsarten beitragen. Auf diese Weise kann euer Team entscheiden, welche Ereignisse genauer untersucht und welche möglicherweise aussortiert werden sollen.

Cloud Security Monitoring Dashboard

Enterprise Security 7.0 ergänzt das Cloud Security Monitoring-Dashboard aus Version 6.6 um Updates und bietet euch erweiterten Einblick in AWS-Umgebungen, einschließlich neuer Dashboards wie AWS Security Groups, AWS IAM Activity und mehr. Das Cloud Security Monitoring Dashboard in ES 7.0 enthält darüber hinaus ein neues Dashboard zur Erfassung eurer Microsoft 365-Daten.

Content-Updates in Echtzeit

Die Enterprise Security Content Updates-App ist in ES7.0 enthalten. Mit ES erhaltet ihr jetzt den neuesten Security Content vom Splunk Threat Research-Team, sobald dieser verfügbar ist – alles mit nur einem Mausklick!

Behavioral Analytics for Security Cloud (Preview)

„Behavioral Analytics for Splunk Security Cloud“ ist jetzt in der Preview erhältlich und bietet Bedrohungserkennung mittels der Streaming Security Analytics Funktionen, um unbekannte Bedrohungen und anomales Verhalten von Benutzern und Entitäten aufzudecken. Mit Echtzeitsuchen und -analysen zusätzlich zu den herkömmlichen suchbasierten Korrelationen und Batch-Analysen erweitert ihr euer SIEM in der Cloud. So könnt ihr die mittlere Erkennungszeit (Mean-Time-To-Detect) verkürzen und mehr Zeit für die Suche mit risikobasierten Verhaltenswarnmeldungen mit höherer Genauigkeit aufbringen.

Splunk Security Essentials

Lernt mit Splunk Security Essentials vordefinierte Bedrohungserkennungen und Analytic Stories kennen – gruppierte Erkennungsverfahren für Angreifer oder Ereignisse im Rahmen von Security-Anwendungsfällen. Pünktlich zur .conf21 führt Splunk Security Essentials 3.4.0 die auf dem Branchenstandard MITRE ATT&CK basierenden Erkennungsempfehlungen ein. Hinzu kommt ein verbessertes Mapping benutzerdefinierter Inhalte und eine neue Funktion zur Bestimmung nützlicher Splunkbase-Add-Ons. So könnt ihr noch mehr Security-Content in eurer Umgebung nutzen.

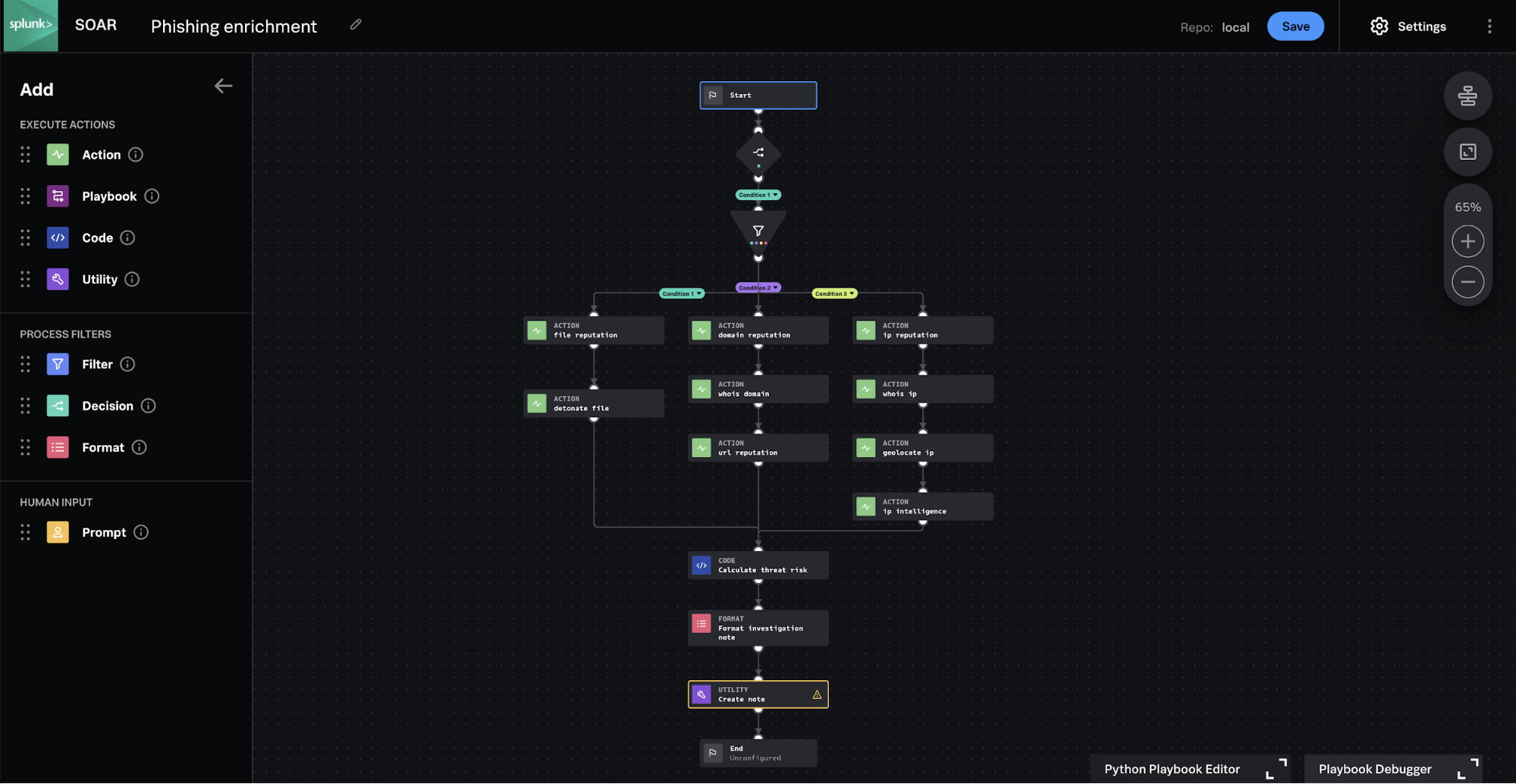

SOAR

Mit Splunk SOAR (ehemals Phantom) kann jeder von Automatisierungslösungen profitieren – von Neulingen ohne Programmiererfahrung bis zu SOAR-Power-Usern und natürlich alle Nutzer, die sich dazwischen einordnen. Wir haben uns darauf konzentriert, Änderungen und Verbesserungen an der Benutzeroberfläche vorzunehmen, damit ihr eine schnellere Wertschöpfung erzielen könnt.

Visual Playbook Editor

Der neue Visual Playbook Editor bietet eine vereinfachte Oberfläche, die die Automatisierung von Cyber-Sicherheitsaufgaben einfacher denn je macht:

- Verbesserte Lesbarkeit und Navigation

- Vertikale Ausrichtung des Playbooks

- Geringere Abhängigkeit von benutzerdefiniertem Code

Apps auf Splunkbase

Splunk SOAR-Apps sind jetzt in unserem umfangreichen Ökosystem technischer Integrationen aus Partner- und Community-Hand auf Splunkbase verfügbar. Sie bieten euch einen One-Stop-Shop zur Erweiterung der Leistungsfähigkeit von SOAR.

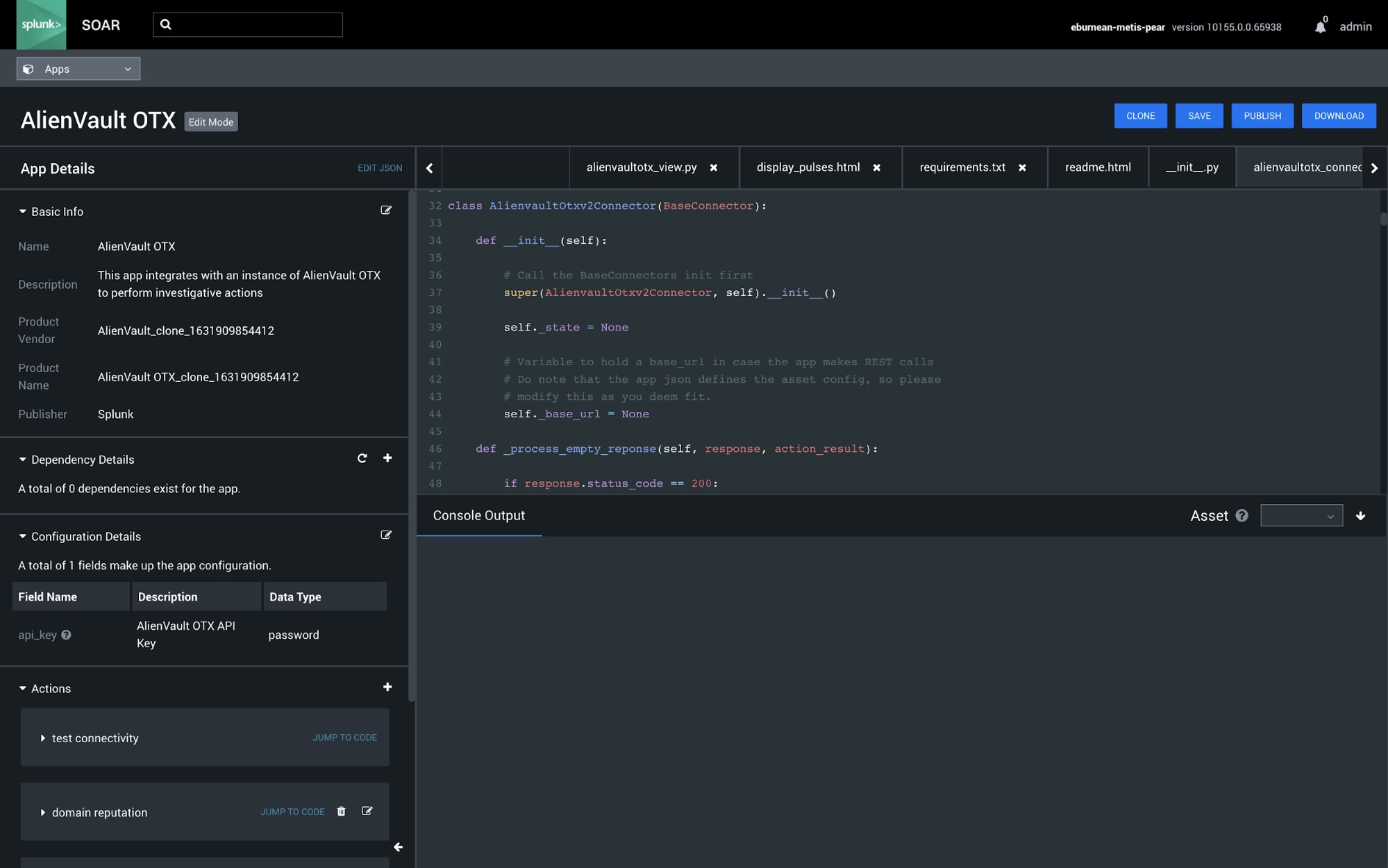

App Editor

Mit dem neuen App Editor könnt ihr bestehende Apps ganz einfach über die SOAR-Benutzeroberfläche anzeigen, testen, erweitern und bearbeiten. Ihr könnt außerdem neue Apps erstellen. Das alles bringt euch folgende Vorteile:

- Sparen von Zeit und Energie, weil der Entwicklungsvorgang durchgängig im UI erfolgt

- Einfaches Anzeigen und Hinzufügen von Code, Testen von Aktionen, Anzeigen von Log-Ergebnissen und Troubleshooting

- Zusätzliche Einblicke in die Funktionsweise von Apps und die Möglichkeit, sie für den eigenen Anwendungsfall anzupassen

TruSTAR Intelligence Management

Die TruSTAR Intelligence Management-Technologie kann Datensilos im Unternehmen und über Unternehmensgrenzen hinweg aufbrechen, um die Sicherheitseffektivität mit den Geschäftszielen in Einklang zu bringen, Dadurch wird die Resilienz gegen Cyberangriffe und die operative Effizienz verbessert. Mit fortschreitender Integration von Splunk und TruSTAR profitieren gemeinsame Kunden von diesen Möglichkeiten:

- Reduzieren des Rauschens von Informationsquellen, um die automatische Priorisierung von Warnmeldungen zu verbessern

- Einfacher Austausch von Threat Intelligence-Daten über die Grenzen von Teams, Tools und teilnehmenden Partnern hinweg

- Steigern der Effizienz in Splunk SOAR-Playbooks durch Anreicherung auf der Grundlage von normalisierten Informationen

SURGe

Die Komplexität von Cyber-Sicherheitsbedrohungen nimmt exponentiell zu. Der Zugang zu Expertenwissen, ausgefeilten Prozessen und erstklassigen Technologien macht es für Unternehmen möglich, eine proaktive Rolle beim Schutz ihres Geschäfts zu spielen. SURGe hilft Security-Teams, umgehend auf bekannte, zeitkritische Cyberangriffe zu reagieren, indem es zeitnah kontextbezogenes Wissen und Techniken zur Erstreaktion auf Incidents bereitstellt. Durch die schnelle Nutzung der technischen Anleitungen durch SURGe können Security-Teams Klarheit inmitten des Chaos schaffen und die Mean-Time-To-Detect sowie die Mean-Time-To-Response verkürzen.

SURGe bietet euch diese Möglichkeiten:

- Ausstatten eures Blue Teams mit Techniken zur Erstreaktion bei Incidents

- Anwenden von vertrauenswürdiger Threat Intelligence, um Bedrohungen einen Schritt voraus zu sein

- Nutzen der Mitarbeiter, Prozesse und Technologien von Splunk zum Schutz eures Unternehmens

Möchtet ihr über viel beachtete Cyberangriffe benachrichtigt werden? Registriert euch für Warnmeldungen und nutzt Anleitungen zur Erstreaktion von SURGe.

Möchtet ihr mehr darüber erfahren, wie Splunk die Sicherheit eurer Cloud-Journey unterstützen kann? Besucht uns und mehr als 20.000 Splunk-Kunden und -Partner online und live bei der .conf21. Dort werden wir Updates zu unserem gesamten IT-Sicherheitsportfolio und umfassende Demos vorstellen.

-----------------------

Jane Wong

Allen Konversationen auf der#splunkconf21 folgen!

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier: Speeding Detection, Investigation, and Response with Splunk for Security.

----------------------------------------------------

Thanks!

Splunk

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.