Erkennen von Lateral Movement mit Splunk User Behavior Analytics

Eine der größten Herausforderungen beim Betrieb eines effektiven Security Operations Centers (SOCs) ist die Frage, wie man die große Zahl relevanter Events aussortiert, die im Endeffekt kein Risiko für das Unternehmen darstellen. Beispiele dafür wären ein Benutzer, der sein Passwort vergisst und es mehrmals hintereinander falsch eingibt, oder ein Benutzer, der entgegen seinem sonstigen Verhalten (aus einem durchaus validen Grund) zu einer ungewöhnlichen Uhrzeit auf ein System zugreift. Ereignisse wie diese können zu einer Flut von Benachrichtigungen führen – zu prüfen von einem Security-Team, das meist ohnehin unterbesetzt ist und mit zahlreichen potenziellen Bedrohungen zu kämpfen hat.

Gleichzeitig hat euer Team die viel wichtigere Aufgabe, komplexe, unbekannte Bedrohungen, die ein echtes Risiko für das Unternehmen darstellen, zu erkennen, zu untersuchen und darauf zu reagieren. In der Regel sind dies Insider-Bedrohungen, APT-Bedrohungen (Advanced Persistent Threats) und andere Bedrohungen, für die man unmöglich Regeln aufstellen kann, weil raffinierte Angreifer ihre Taktiken und Verfahren ständig ändern.

Zum Glück gibt es Splunk User Behavior Analytics (UBA)

Splunk User Behavior Analytics (UBA) nutzt unüberwachtes Machine Learning, um ein Profil des „Normalverhaltens“ jeder Identität und jedes Assets zu erstellen, und sucht dann benutzer- und geräteübergreifend nach ungewöhnlichen Verhaltensmustern. Diese Suche geht weit über alles hinaus, wofür Menschen Regeln aufstellen hätten können. UBA sucht nach echten Unbekannten, da es unmöglich ist, Regeln für das Monitoring auf Tausende Aktionen zu erstellen, die ein Bedrohungsakteur beim Versuch, Zugangsdaten von Benutzern zu erhalten und zu missbrauchen, durchführen kann.

Damit sich Analysten auf die kritischsten Bedrohungen für das Unternehmen konzentrieren können, verwendet Splunk UBA nach der Erkennung von Anomalien Machine-Learning-Modelle, um in einem zweiten Durchgang in den erfassten Anomalien nach ungewöhnlichen Verhaltensmustern zu suchen, die zuverlässig auf eine Bedrohung hinweisen.

Use Cases für die Erkennung von Lateral Movement

Lateral Movement umfasst Techniken, mit denen sich Angreifer nach dem ersten Zugriff durch ein kompromittiertes Netzwerk bewegen. Nach der Erkundung des Zielnetzwerks bewegen sich Angreifer durch kompromittierte Netzwerke, bis sie wertvolle Ressourcen finden und sich Zugriff darauf verschaffen.

Dafür gibt es mehrere Möglichkeiten: Einer der häufigsten Use Cases ist die Extraktion von Zugangsdaten oder Token aus kompromittierten Systemen, mit denen anschließend auf Peer-Systeme, Datenbanken, Datei- oder E-Mail-Server, Cloud-Umgebungen, Dateien und mehr zugegriffen wird. Beispielsweise könnte sich ein Eindringling zunächst Zugriff auf die Workstation eines Systemadministrators verschaffen, die Anmeldeinformationen mit Mimikatz extrahieren und dann auf Dateiserver, E-Mail-Server und Benutzer-Workstations zugreifen. Auf solche Zugriffe folgen in der Regel weitere Aktionen wie z. B. Datenexfiltration, die weitere Einnistung oder auch die Einschleusung von Ransomware.

Die Erkennung von Lateral Movement kann sehr schwierig sein. Im oben beschriebenen Szenario hält vielleicht selbst ein geschulter Analyst die Events, die durch den Ressourcenzugriff eines Administrators auch außerhalb der Geschäftszeiten im Netzwerk generiert werden, für völlig normal (z. B. könnten außerhalb der Arbeitszeit Upgrades nötig ein). Hier kann Splunk UBA bei der Erkennung bösartiger Aktivitäten gute Dienste leisten.

Erkennung von Lateral Movement

Das Splunk UBA-Modell für Lateral Movement bietet ein umfassendes Framework für die Erkennung von Lateral Movement durch die Integration hochentwickelter Kurvenberechnungen, Sequenzanalysen und verschiedener Anomalieerkennungsalgorithmen in mehreren Phasen.

In Phase 1 sammelt das Modell über einen konfigurierbaren Zeitraum (standardmäßig 30 Tage) interne Aktivitätsdaten aus verschiedenen Datenquellen wie Active Directory-Logs, Firewalls, Endpunkten und anderen Quellen. Zudem erfasst es Anomalien mit hoher Risikobewertung, Benutzer (einschließlich solcher auf kundendefinierten Watchlists) und Geräte, die für die Umgebung kritisch sind oder übergeordnete Berechtigungen haben.

In Phase 2 analysiert das Modell unterschiedliches Benutzerverhalten im Zusammenhang mit lateralen Aktivitäten. Zu diesen Aktivitäten gehören:

- Verdächtige Entitäten (Benutzer, Geräte und Anwendungen), die auf ein anormales Verhalten hindeuten, wie z. B. Benutzer mit lokalen/domänenweiten Admin-Zugangsdaten, die Schattenkopien erstellen; Geräte oder Anwendungen, die zuvor unbekannte Aufgaben ausführen

- Verdächtige Anwendungen und Prozesse, die sowohl bei Splunk UBA als auch beim Kunden auf der Verweigerungsliste (Deny-Liste) stehen

- Seltene Events, Geräte oder Prozesse, die innerhalb von Peer-Gruppen statistisch ermittelt werden

- Anomalien mit Rechteausweitung, die darauf hinweisen, dass neu zugewiesene Berechtigungsstufen entdeckt wurden

- Anomalien bei Benutzerlisten, die darauf hinweisen, dass ein Benutzer versucht, die Namen und Passwörter anderer Benutzer herauszufinden

- Anomalien bei Netzwerklisten, die darauf hinweisen, dass ein Benutzer versucht, ein Netzwerk über einen großen Port-Bereich oder eine bestimmte Abfolge von Ports zu scannen

- Sicherheitsverstöße, die aufgrund verschiedener unzulässiger Verhaltensweisen erkannt werden, wie etwa ein Verstoß gegen ein Enterprise Security-Gruppenrichtlinienobjekt durch einen Benutzer oder Anmeldefehler mit ungewöhnlichen Rückgabewerten oder Logging-Meldungen

- Verdächtige Sicherheitspraktiken, die durch verdächtige, von normalen Verhaltensmustern in Peer-Gruppen abweichenden Verhaltensweisen erkannt werden, wie dem häufigen Hinzufügen oder Löschen anderer Benutzerkonten aus Gruppen mit aktivierter/deaktivierter Sicherheit.

- Anormale Zahlenverhältnisse, systematisch erkannt anhand einer ungewöhnlich großen Zahl von Prozesserstellungsaktivitäten oder einer höheren Anzahl von Anmeldefehlern, die sich aus dem Grundverhalten des Benutzers selbst oder von Peer-Gruppen ableiten.

In der nächsten Phase werden Kompromittierungsindikatoren (Indicators of Compromise, IOCs) ermittelt und chronologisch sortiert. Diese IOCs stehen für spezifische Aufgaben, die ein Angreifer in einer bestimmten Phase eines Angriffs ausführen muss. Außerdem berücksichtigt unser Erkennungsmodell die aus der Peer-Gruppe abgeleiteten Verhaltensmuster, sodass einige der häufig korrelierten Events im Zusammenhang mit der Peer-Gruppe in dieser Phase entfernt werden. Dies reduziert die Zahl der False Positives.

In den folgenden Phasen korreliert das Splunk UBA-Erkennungsmodell alle IOCs, Anomalien und Sicherheitsregeln und beurteilt dann das Risiko, indem es die Bedrohungen über mehrere Tage hinweg bewertet. Die Anomalien wurden von verschiedenen Erkennungsmodellen generiert, die anormales Netzwerkverhalten (Ausweitung der Zugriffsrechte, ungewöhnliche Netzwerkkommunikation), anormales Benutzerverhalten (z. B. ungewöhnliche Anzahl von Anmeldungen bzw. Anmeldefehlern und ungewöhnliche Uhrzeit der Aktivitäten) sowie ungewöhnliche Events (z. B. verdächtige Powershell-Aktivitäten, verdächtige Rechteausweitung) umfassen.

Durch die Integration von Sicherheitsregeln kann das Splunk UBA-Modell jetzt eine Vielzahl von Windows-Ereignissen und -Prozessen erkennen, an denen viele Techniken, Tools und Prozeduren (TTP) beteiligt sind, wie in der MITRE ATT&CK-Matrix beschrieben. Typische Beispiele für diese TTPs sind „Remote Services“ (T1021), „Use Alternate Authentication Material“ (T1550) und „Lateral Tool Transfer“ (T1570).

In Splunk UBA 5.3 wurden die Erkennungsfähigkeiten des Modells noch einmal signifikant verbessert. 15 neue Arten von Windows-Ereignissen wurden, wie unten gezeigt, um neue Sicherheitsregeln erweitert.

| Ereignis-ID | Beschreibung |

|---|---|

| 4663 | Es wurde versucht, auf ein Objekt zuzugreifen. |

| 4673 | Ein Berechtigungsdienst wurde aufgerufen. |

| 4698 | Eine geplante Aufgabe wurde erstellt. |

| 5140 | Es wurde auf ein Netzwerkfreigabeobjekt zugegriffen. |

| 5142 | Ein Netzwerkfreigabeobjekt wurde hinzugefügt. |

| 5144 | Ein Netzwerkfreigabeobjekt wurde gelöscht. |

| 5145 | Es wurde für ein Netzwerkfreigabeobjekt geprüft, ob dem Client der gewünschte Zugriff gewährt werden kann. |

| 5156 | Die Windows-Filterplattform hat eine Verbindung zugelassen. |

| 8222 | Eine Schattenkopie wurde erstellt. |

| 7045 | Ein neuer Dienst wurde im System installiert. |

| 4768 | Ein Kerberos-Authentifizierungsticket (TGT) wurde angefordert. |

| 4769 | Ein Kerberos-Dienstticket wurde angefordert. |

| 5379 | Anmeldeinformationen in der Anmeldeinformationsverwaltung wurden gelesen. |

| 4672 | Einem neu angemeldeten Benutzer wurden besondere Privilegien zugewiesen. |

| 4776 | Der Computer hat versucht, die Anmeldedaten für ein Konto zu validieren. |

Die oben aufgeführten Ereignisse wurden aus Außendienstfeedback und der Bedrohungsforschung ausgewählt, die Bestandteil vieler Red- und Purple-Team-Übungen mit Kunden sind. Einige von ihnen stehen in direktem Zusammenhang mit der Verwendung bestimmter Tools für den Zugriff mit Anmeldeinformationen wie Mimikatz oder kerberoasting-Angriffen.

Um die Zahl der False-Positive-Ergebnisse zu reduzieren, integriert das Splunk UBA-Modell in Version 5.3 neue Sicherheitsregeln, die die Anomalieerkennung verbessern können. Neue Sicherheitskonfigurationen, wie z. B. die Deny/Allow-Liste, wurden aktualisiert, damit die aktualisierten Betriebssysteme berücksichtigt werden. UBA ermöglicht Benutzern zudem, ihre eigene Deny/Allow-Liste entsprechend ihren spezifischen Anforderungen und Präferenzen zu aktualisieren, um die Security-Lösung individuell anzupassen.

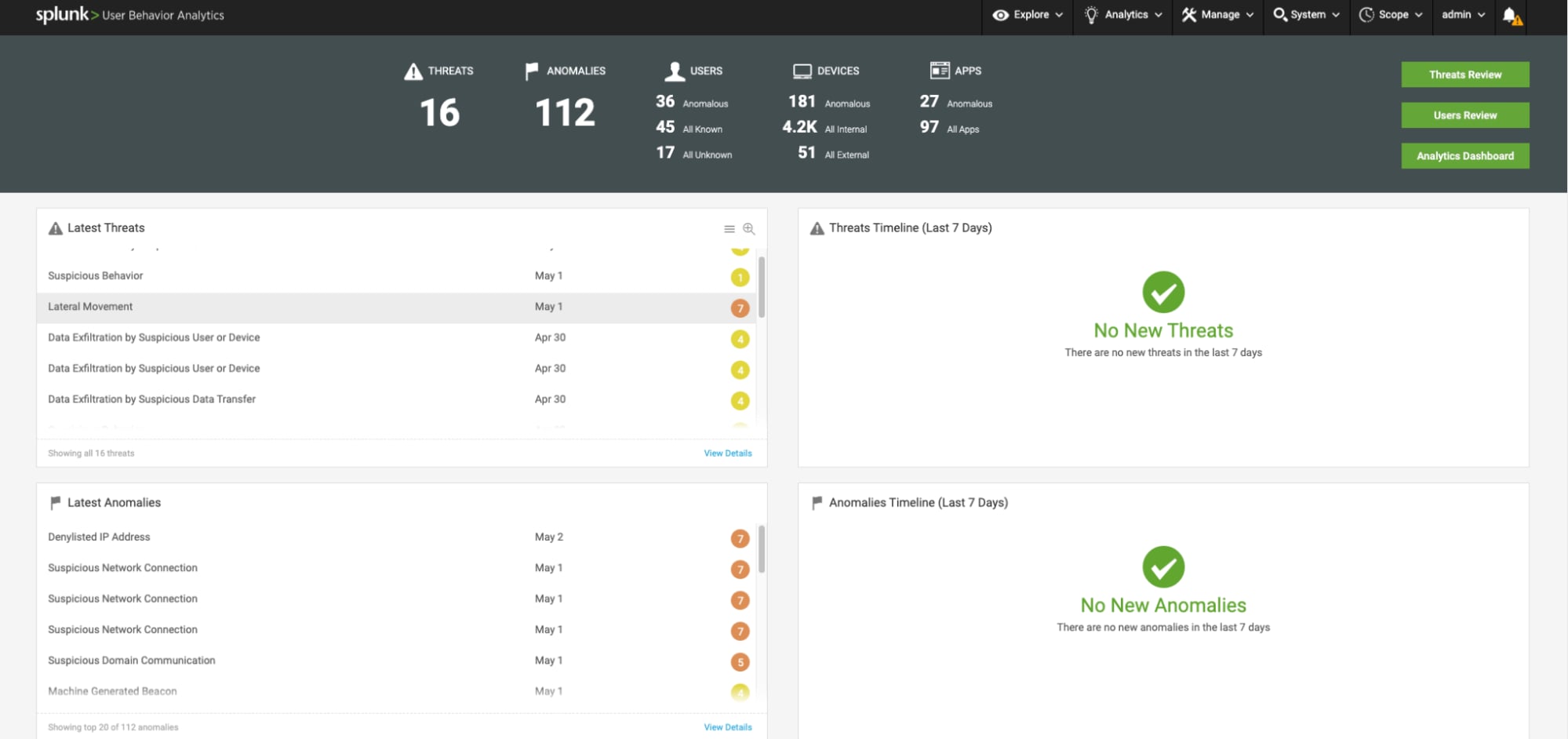

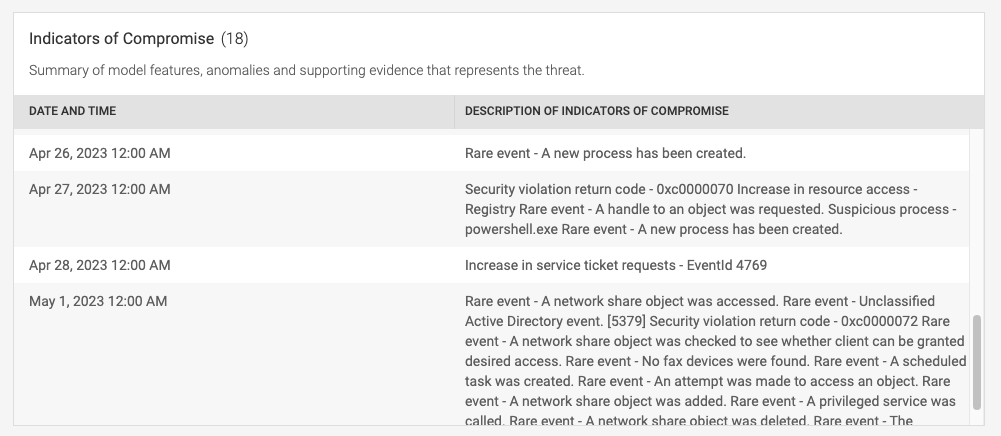

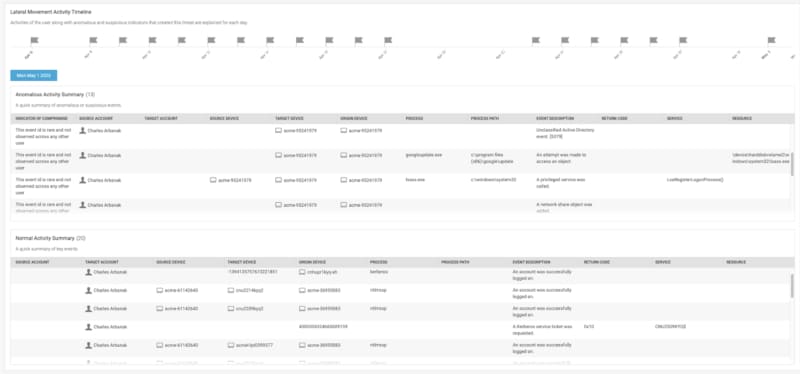

Dieser Screenshot aus Splunk UBA zeigt ein typisches Lateral-Movement-Szenario mit einem identifizierten Eindringling namens Charles Arbanak. Es umfasst den Zeitraum vom 6. April 2023 bis zum 1. Mai 2023, erstreckt sich also über eine Gesamtdauer von 25 Tagen. In fünf Lateral-Movement-Schritten – jeweils in einer bestimmten Reihenfolge – hat der Eindringling versucht, sein Ziel zu erreichen.

Im ersten Schritt wurde ein verdächtiger Vorgang bei mehreren Benutzern über mehrere Tage beobachtet. Das Event gilt als selten, da es bei anderen Benutzern nicht beobachtet wird. Events dieser Art generieren eine Anomalie, die als „Period with Unusual Windows Security Event Sequences“, also als Zeitraum mit ungewöhnlichen Windows-Sicherheitsereignisabfolgen eingestuft wird.

Nach ein paar Tagen erkannte das UBA-Modell ein Ereignis mit einem Rückgabewert für einen Sicherheitsverstoß. Hier sollte erwähnt werden, dass Eindringlinge in der Anfangsphase des Lateral Movement in der Regel langsam vorgehen.

Danach wurden im dritten und vierten Schritt Sondierungsaktivitäten und Aktivitäten zur Rechteausweitung (Privilege Escalation) erkannt. Ein normaler Benutzer kann sich mit den ihm zugewiesenen Rechten nicht durch das gesamte Unternehmen bewegen. Der Eindringling musste also seine Rechte ausweiten, um seine Reichweite zu vergrößern.

Nachdem sich der Eindringling zusätzliche Zugriffsrechte verschafft hatte, wurden am 1. Mai 2023 mehrere Aktionen durchgeführt. Da sich das Anmeldemuster und der Gerätezugriff des Eindringlings von denen seiner Peers unterschieden, erkannten die auf der Peer-Gruppe basierenden Sicherheitsregeln im fünften Schritt ungewöhnliche Windows-Ereignisse (in Splunk UBA 5.3 verbessert). Die Benutzeroberfläche zeigt zudem alle 50 Geräte an, die mit jedem Schritt des Lateral Movement in Zusammenhang stehen.

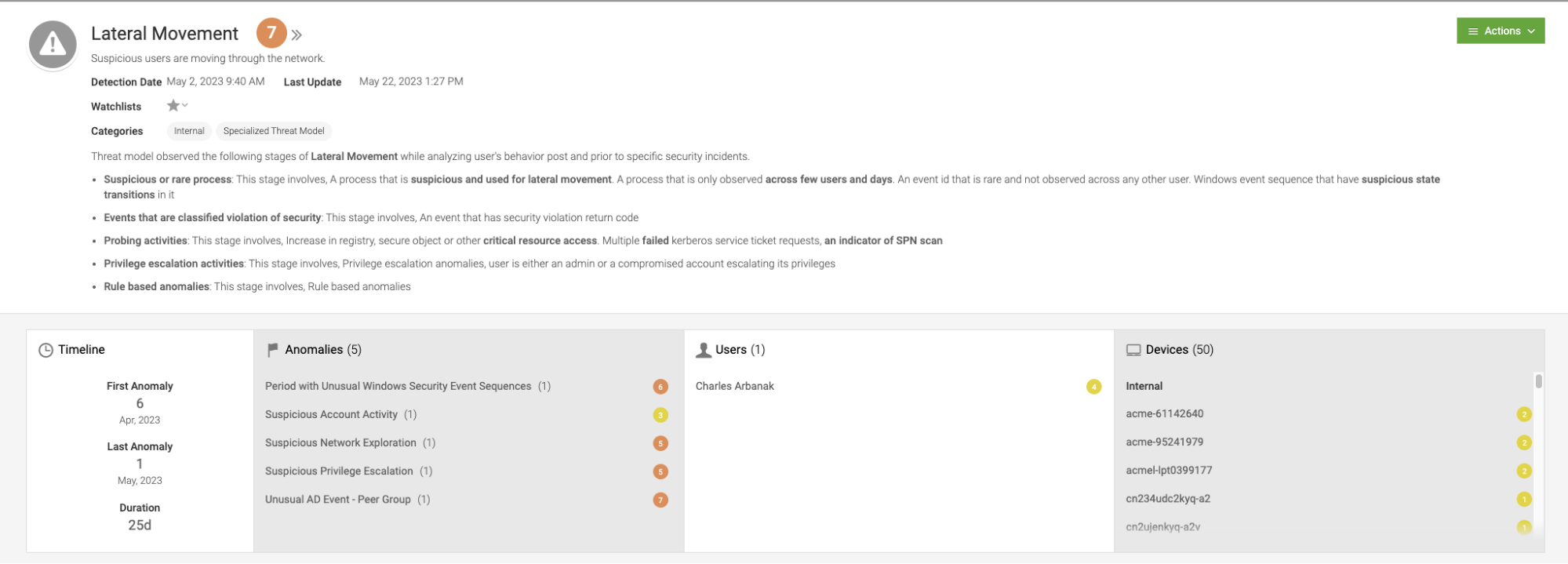

Splunk UBA bietet Analysten auch die Möglichkeit, Bedrohungsbeziehungen (Threat Relations) anzuzeigen, so dass sie alle Geräte auflisten können, die von einem bestimmten Benutzer betroffen waren. Indem sie die Beziehungen zwischen dem Ziel-Account bzw. Zielbenutzer und den Geräten untersuchen, können Analysten Einblicke in die Arten der ausgelösten Anomalien gewinnen, die beim Zugriff des Zielbenutzers auf diese Geräte erkannt wurden. Durch diese Funktion können Benutzer die Sicherheitsauswirkungen und potenziellen Risiken im Zusammenhang mit den Benutzer-Geräte-Interaktionen in ihrer Umgebung verstehen.

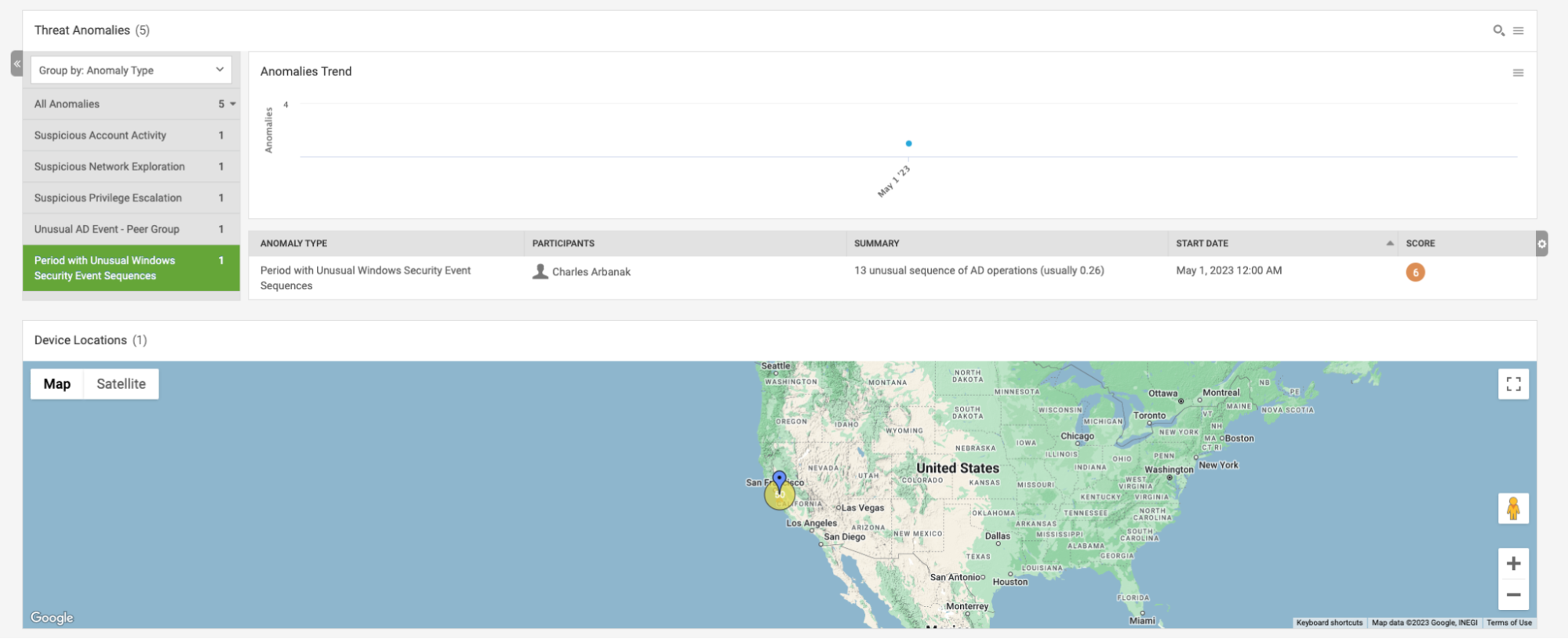

Die Zeitleiste der Bedrohungsanomalien (Threat Anomalies Timeline) zeigt den Verlauf der einzelnen Schritte eines Lateral-Movement-Szenarios aus einer anderen Perspektive. Die folgende Abbildung zeigt beispielsweise die Aktionen des identifizierten Eindringlings (kompromittierter Account von Charles Arbanak) über einen bestimmten Zeitraum. Wie die Zeitleiste zeigt, nahm der kompromittierte Account seine Aktivitäten am 23. April mit der Erkundung des Netzwerksystems auf. Nach einigen Tagen versuchte er im zweiten Schritt, zusätzliche Berechtigungen für den Ressourcenzugriff zu erhalten. Im dritten Schritt wurde der kompromittierte Account in kurzer Zeit aktiver und nahm eine Reihe verdächtiger Aktivitäten vor, indem er im Vergleich zur Peer-Gruppe anormale Windows-Vorgänge durchführte. Diese Zeitleiste bietet wertvolle Einblicke in die Entwicklung der Bedrohung und die mit den einzelnen Schritten verbundenen Anomalien.

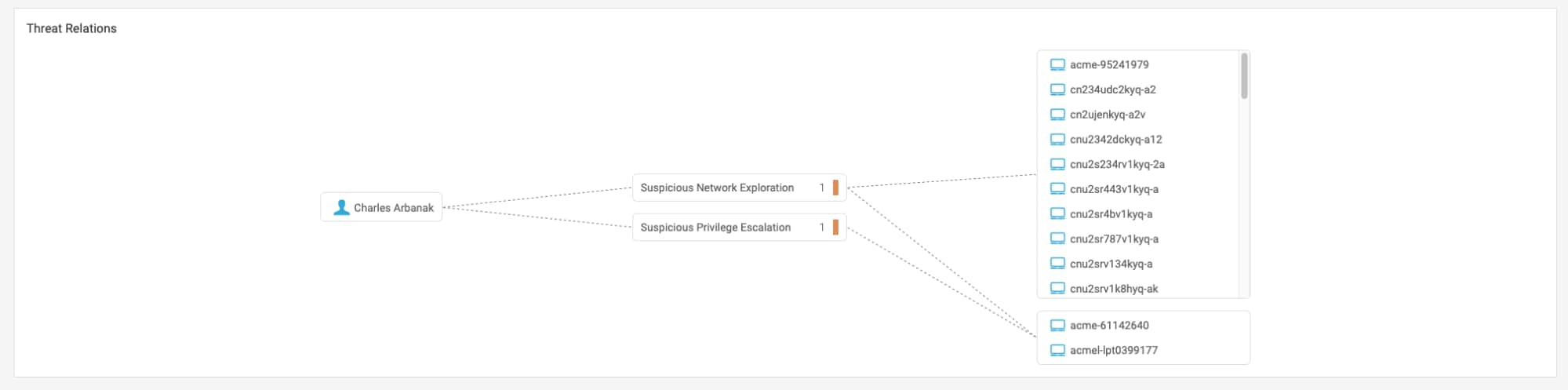

Damit man sich ein vollständiges Bild der von Eindringlingen durchgeführten Aktionen machen kann, bietet die Funktion „Indicators of Compromise“ eine detaillierte Auflistung aller im System beobachteten anormalen Aktivitäten. Sie zeigt die konkreten Verstöße des Benutzers, die zur Erkennung potenzieller Bedrohungen beigetragen haben.

Die Liste „Anomalous Activity Summary“ (siehe Abbildung unten) enthält detaillierte Informationen über die einzelnen anomalen oder verdächtigen Ereignisse. Sie liefert Angaben zu Quell- und Ziel-Accounts, Geräten, Ursprungsgerät, Prozess, Rückgabewerten, Services und Event-Beschreibungen, die aus Systemlogs extrahiert wurden. Diese umfassende Übersicht ermöglicht Benutzern, tiefer in die Details der einzelnen Events einzutauchen und potenzielle Sicherheitsprobleme besser zu verstehen.

Mithilfe von Splunk UBA können Benutzer auch den Gerätestandort von verdächtigen Ereignissen lokalisieren und jedem Ereignis eine Risikostufe zuweisen. Dadurch können Benutzer ihre Untersuchungen anhand des Schweregrads des mit jedem Event verbundenen Risikos priorisieren. Auf der Grundlage dieser Risikostufen können Benutzer den Fokus auf die kritischsten Bereiche ihrer Umgebung richten.

Wie der Screenshot oben zeigt, wurde der kompromittierte Benutzer Charles Arbanak in einem Zeitraum mit ungewöhnlichen Windows-Sicherheitsereignisabfolgen beobachtet, in dem die Modelle den Basiswert des Benutzers (0,26) mit 13 neuen und ungewöhnlichen Ereignissen vergleichen. Dies kann auf die Kompromittierung des Accounts, eine Übernahme oder ein Lateral Movement von einem anderen Account hinweisen.

Zusammenführen der einzelnen Erkenntnisse (Splunk Enterprise Security + Splunk UBA)

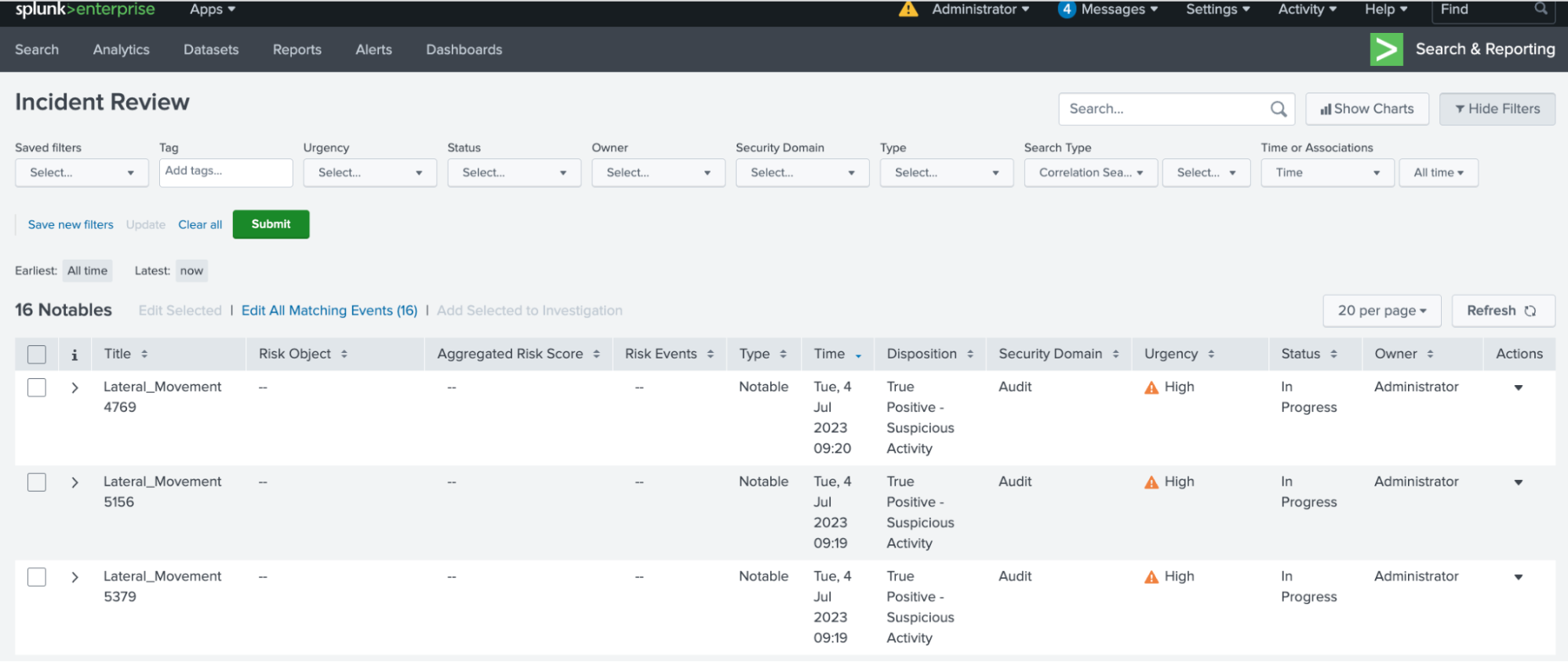

Die erkannten Lateral-Movement-Bedrohungen können an Splunk Enterprise Security gesendet und zusammen mit anderen relevanten Ereignissen visualisiert werden (siehe nachfolgender Screenshot). Wie der Screenshot zeigt, können wir die neuen Lateral-Movement-Bedrohungen als relevante Ereignisse im Panel „Incident Review“ visualisieren, um dank der Interoperabilität von Splunk UBA und Splunk Enterprise Security weitere Untersuchungen durchzuführen.

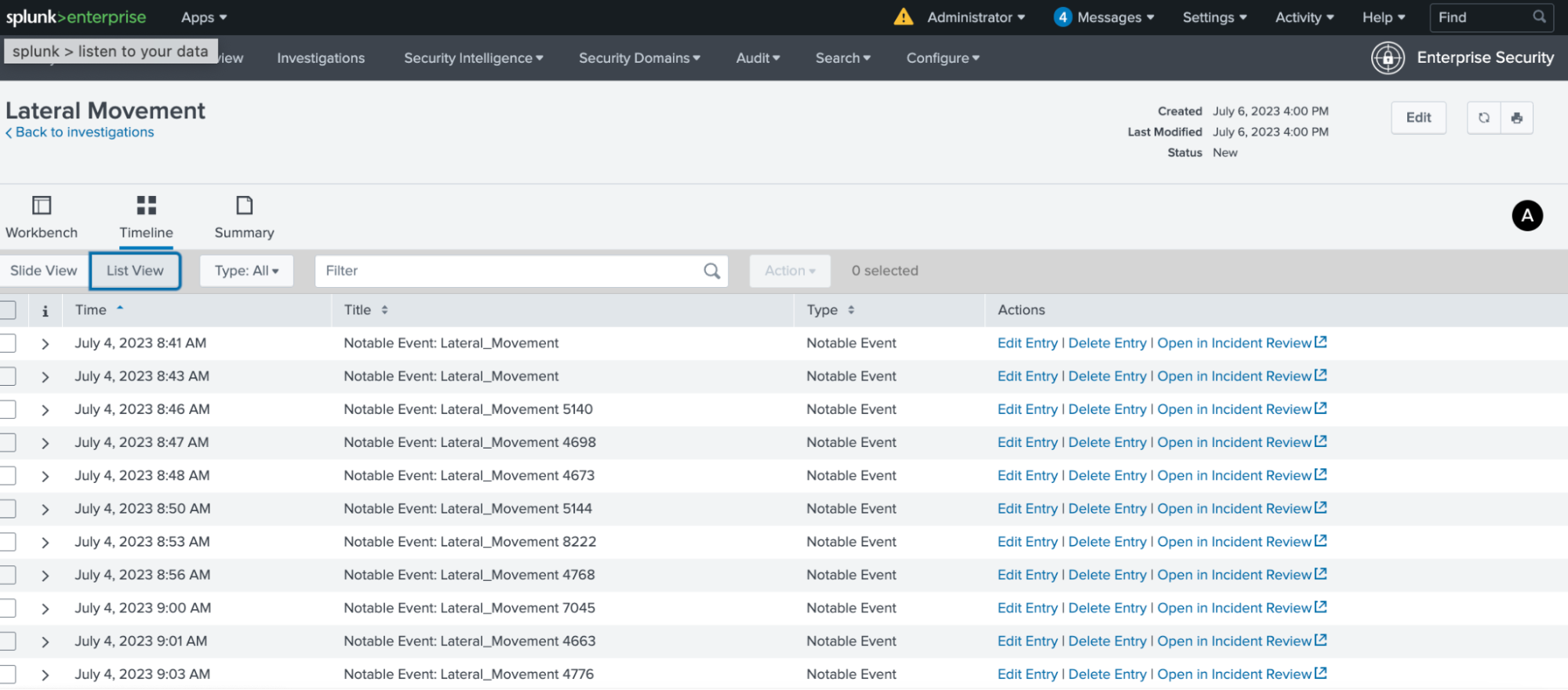

Das Panel „Investigation“ kann eine Liste aller relevanten Ereignisse anzeigen, die von UBA generiert wurden. Von dieser Liste aus können wir die Events dann verwalten und weiter überprüfen.

Fazit

Splunk UBA ermöglicht die Erkennung komplexer Insider-Bedrohungen mithilfe von Machine Learning (ML) und unterstützt Unternehmen so dabei, unbekannte Bedrohungen und anomales Benutzerverhalten über Benutzer, Geräte und Anwendungen hinweg zu erkennen. Das Splunk UBA-Modell für Lateral Movement bietet ein umfassendes, ML-gestütztes Framework für die Erkennung verschiedener Techniken, Tools und Prozeduren, mit denen Angreifer auf eure Systeme zugreifen und diese steuern können.

Wenn ihr weitere Informationen über Splunk UBA möchtet, besucht ihr am besten die Splunk UBA-Produktseite, nehmt an einer Produkttour teil und seht euch unsere aktuelle Splunk UBA 5.3-Dokumentation an.

Referenzen

- Splunk UBA-Modelle – Übersicht

- Lateral Movement in Active Directory

- Verwalten von Splunk User Behavior Analytics

- https://attack.mitre.org/tactics/TA0008/

Dieser Blog entstand in Zusammenarbeit mit Rod Soto.

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier.

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.