Erfahren Sie, wie Splunk mit seinen Lösungen den öffentilchen Sektor in Zeiten der Coronavirus-Pandemie unterstützt

Datenanalysen auf einer hochgradig skalierbaren Plattform

Egal ob umfassende Modernisierungen, Risikomanagement oder verbesserte Bürgerservices – IT-Verantwortliche im öffentlichen Sektor müssen unterschiedlichste Prioritäten erfüllen und setzen dabei immer öfter auf datengestützte Strategien.

Splunk ist eine kostengünstige, erweiterbare und hochgradig skalierbare Datenplattform für einheitliche Sicherheit und Observability, die Ministerien und Behörden dabei unterstützt, fundierte Entscheidungen zu treffen und entschlossen zu handeln.

Als Nachweis für die Einhaltung von Cloud-Sicherheitsstandards ist Splunk Cloud nach dem internationalen Standard ISO/IEC 27001 zertifiziert und erfüllt zudem die Anforderungen von SOC 2, Typ 2.

- Für Kosteneffizienz sorgen, indem Sie Daten einmal erfassen und dann als Grundlage verschiedenster Aufgaben und Herausforderungen heranziehen, ganz gleich, ob es sich dabei um Cybersicherheit, Bürgerservices oder Digitalisierungsprogramme handelt

- Modernisierungsprogramme, Anwendungsrationalisierung und Cloud-Migration entschlossen und problemlos vorantreiben

- Unterschiedlichste Compliance- Mandate proaktiv managen und erfüllen, indem Sie die bei öffentlichen Einrichtungen bevorzugte Sicherheitsanalyse-Plattform einsetzen

- Zeitintensive Aufgaben reduzieren, schwer erkennbare Muster aufspüren und Probleme vorhersagen, noch bevor sie negative Auswirkungen haben – mithilfe von KI/ML-Technologien

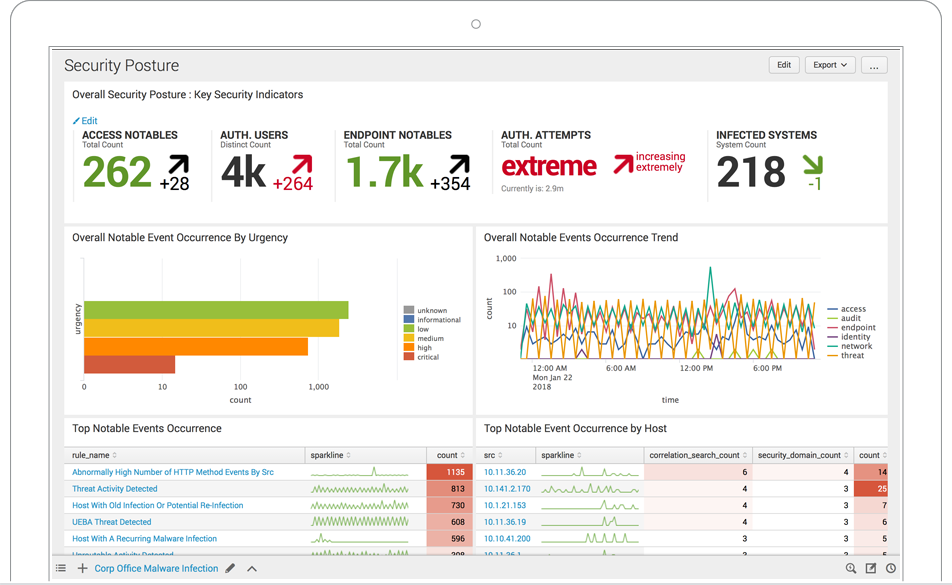

- Ihre Infrastruktur durchgehend überwachen und sie vor komplexen externen und internen Bedrohungen schützen

- Echtzeit-Situationserkennung im laufenden Sicherheitsbetrieb ermöglichen

Ressourcen

STUDIEN

WHITEPAPER & SOLUTION GUIDES

- E-Government: Eine Empfehlung für datengestützte Politik und Verwaltung

- Splunk für digitale Dienstleistungen der öffentlichen Hand

GARTNER-BERICHT

KUNDENSTIMMEN

GIP-MDS

Durch den Einsatz von Splunk zur Bewältigung wichtiger Aufgaben, wie z. B. die Vereinheitlichung von Daten auf einer einzigen Plattform, löst GIP-MDS Vorfälle schneller, verschafft sich Einblick in die Systeme und schützt die Daten von der Erfassung über die Übertragung bis hin zur Wiedergabe an andere Systeme.

Insider-Bedrohungen

Es gibt verschiedene Anzeichen dafür, dass eine Insider-Bedrohung vorliegt. Die für die Entdeckung notwendigen Analysen und Datentypen sind jedoch fast immer dieselben. Splunk korreliert System- und Sicherheitslogs mit internem und externem Kontext, um bösartige Insider-Aktivitäten zu erkennen. Durch statistische Analysen, vergleichende Aktivitätsanalysen von Einzelpersonen und Kontextanalysen zur Benutzeraktivität kann Splunk diese Hauptdatentypen mit Benutzeraktivitäten korrelieren und ein vollständigeres Bild zu mutmaßlich böswilligem Verhalten bereitstellen.

- System- und Sicherheitslogs: Beliebige Daten, die von einem Benutzer durch Aktivitäten mit legitimen Zugriffsdaten generiert werden

- Organisationskontext: Mitarbeiterinformationen, die sich meist in einem Unternehmenssystem wie einer Personaldatenbank befinden

- Externer Kontext: Daten, auf die ein Arbeitgeber infolge einer vertraglichen Vereinbarung zugreifen darf, insbesondere bei Personen mit Zugriff auf sensible Daten oder geistiges Eigentum

Cybersicherheit

Herkömmliche Verteidigungsstrategien reichen nicht aus, um die heute üblichen, hochentwickelten Sicherheitsbedrohungen abzuwehren. Splunks Big Data-Lösungen eignen sich ideal für die Erkennung von Mustern und das Aufdecken böswilliger Aktivitäten und Angriffe, die signatur- und regelbasierte Systeme nicht erkennen würden.

Splunk-Kunden sehen besondere Vorteile und kürzeste Incident-Response-Zeiten, wenn für zusätzlichen Kontext Daten aus sowohl traditionellen Punktlösungen als auch von Benutzeraktivitäten mit legitimen Zugriffsdaten erfasst und anschließend mit IT Operations-Daten kombiniert werden. In seinem Magic Quadrant bewertet Gartner Splunk als Marktführer im Bereich SIEM. Splunk kann bestehende SIEM-Installationen ergänzen oder ersetzen.

Betrugsbekämpfung

Die Betrugsfälle bei öffentlichen Einrichtungen nehmen in erschreckendem Maß zu. Sie umfassen Aktivitäten wie "Social Engineering", "Watering-Hole"-Angriffe oder Phishing-Angriffe. Gesprächsdatensätze, XML-Formulare und strukturierte Daten in einer Datenbank Informationsquellen, die zur Betrugsanalyse und -aufdeckung genutzt werden können.

Tausende Unternehmen und Organisationen aus unterschiedlichsten Branchen setzen bereits auf Splunk, um sich vor finanziellen Einbußen durch Betrug zu schützen. Splunk bietet mehrere Möglichkeiten zur Überwachung und proaktiven Vorbeugung von Betrug an:

- Verwendung trendbezogener statistischer Analysen

- Anwendung von Logik auf Daten, die in Formularen erfasst werden, und Suche nach nicht-logischen Mustern

- Lookups in externen Datenquellen

- Automatische Interaktion mit anderen Systemen auf der Grundlage der Suchergebnisse