Wir stellen vor: Das PEAK Threat Hunting Framework

Cybersecurity ist ein Katz- und Mausspiel, das sich ständig weiterentwickelt. Während Security-Experten neue Methoden zum Schutz wertvoller digitaler Vermögenswerte entwickeln, arbeiten Cyberkriminelle an immer raffinierteren Techniken, um diese Abwehrmaßnahmen zu umgehen.

Hier kommt dann die Bedrohungsjagd (Threat Hunting) ins Spiel, also das proaktive Aufspüren heimtückischer Cyber-Schurken. Oder, falls ihr auf einer formelleren Definition besteht, „jeder manuelle oder maschinengestützte Prozess, der darauf abzielt, Security-Vorfälle zu finden, die von den automatischen Erkennungssystemen eines Unternehmens übersehen wurden“. In jedem Fall ist Threat Hunting eine hervorragende Möglichkeit, die automatische Erkennung zu verbessern und den Angreifern einen Schritt voraus zu bleiben.

Wir möchten natürlich, dass unsere Bedrohungsjagd wie eine gut geölte Maschine läuft, also gut dokumentiert und wiederholbar ist, damit wir das Rad nicht ständig neu erfinden müssen. Und genau dafür gibt es das PEAK-Framework zur Bedrohungsjagd, das euch von SURGe by Splunk bereitgestellt wird.

In diesem Blog-Post stellen wir euch diesen bahnbrechenden Ansatz für die Bedrohungsjagd vor, der darauf ausgelegt ist, sich fortlaufend an die dynamische Cybersecurity-Landschaft von heute anzupassen. In den nächsten Monaten werden wir noch VIEL mehr über PEAK und Threat Hunting im Allgemeinen berichten. Dieser Blog ist also nur eine Einführung in das Framework, auf die in Kürze weitere Details folgen werden.

Was ist ein Threat Hunting Framework?

Bevor wir uns eingehender mit PEAK beschäftigen, sollten wir zunächst einmal über Frameworks für die Bedrohungsjagd bzw. Threat-Hunting-Frameworks im Allgemeinen sprechen.

Dabei handelt es sich um ein System aus wiederholbaren Prozessen, das eure Jagdausflüge sowohl zuverlässiger als auch effizienter machen soll. Ein solches Framework hilft euch, folgende Fragen zu beantworten:

- Welche Arten von Bedrohungsjagden gibt es?

- Welche Methode ist für eure spezielle Jagd am besten geeignet?

- Wie führt man die einzelnen Jagdarten durch?

- Welche Ergebnisse könnte oder sollte die Jagd liefern?

- Wie misst man den Jagderfolg?

Mit einem zuverlässigen Framework verfügt ihr über klare Richtlinien, die für jede Jagd auf eure spezifischen Bedürfnisse zugeschnitten werden können. Im Grunde genommen bietet ein Framework wiederholbare Prozesse und verbessert sowohl eure operative Effizienz als auch die Qualität der Ergebnisse.

Es gibt zwar bereits einige Frameworks, wie etwa das Sqrrl Threat Hunting Reference Model (an dessen Entwicklung ich beteiligt war und das erstmals 2015 veröffentlicht wurde) und TaHiTI, das 2018 vom niederländischen Zahlungsverkehrsverband Betaalvereniging Nederland entwickelt wurde, aber diese sind schon ein bisschen in die Jahre gekommen. Da sich unsere Jagdprogramme ständig weiterentwickeln, brauchen wir ein Framework, das die neuen Erfahrungen und Erkenntnisse der letzten Jahre berücksichtigt.

Und das bringt uns zu PEAK.

Das PEAK-Framework: Moderne Bedrohungsjagd

PEAK steht für „Prepare, Execute, and Act with Knowledge“ und bringt uns eine neue Threat-Hunting-Perspektive. Es beinhaltet drei verschiedene Methoden für die Bedrohungsjagd:

- Hypothesengetriebene Threat-Hunting-Methode

- Basiswertmethode (auch explorative Datenanalyse oder EDA genannt)

- Modellunterstützte Bedrohungsjagd (Model-Assisted Threat Hunt, M-ATH)

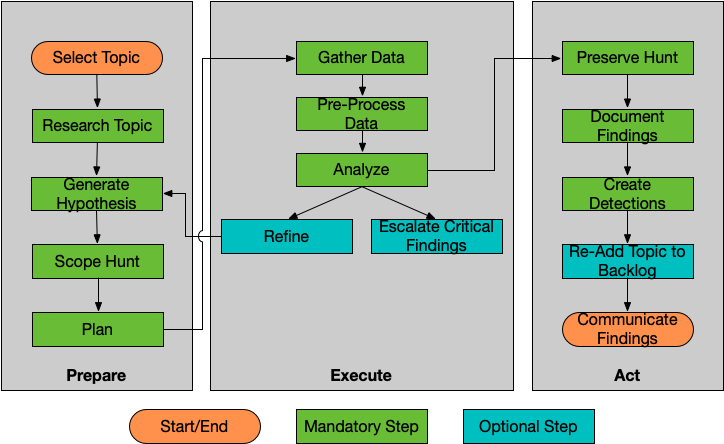

Jede PEAK-Jagd folgt einem Prozess mit drei Phasen: Vorbereiten (Prepare), Ausführen (Execute) und Handeln (Act). In der Vorbereitungsphase wählen die Jäger Themen aus, recherchieren und planen ihre Suche allgemein. In der Ausführungsphase werden Daten und Analysen vertieft, während in der Handlungsphase der Fokus auf Dokumentation, Automatisierung und Kommunikation liegt. Ganz wichtig ist, dass in jeder Phase Wissen (Knowledge) eingebunden wird, etwa in Form von organisatorischem oder geschäftlichem Fachwissen, Bedrohungsdaten, früheren Erfahrungen der Jäger oder natürlich den Ergebnissen der aktuellen Jagd.

Haben wir eigentlich schon erwähnt, dass PEAK so flexibel ist wie ein Cybersicherheits-Ninja? Wir binden detaillierte Prozessdiagramme und Beschreibungen ein, die zeigen, wie die meisten Jagden vom jeweiligen Typ ablaufen, um euch beim Erstellen eurer speziellen Jagd anzuleiten. Jäger können in jeder Phase Schritte überspringen, hinzufügen oder deren Reihenfolge verändern, um ihren Ansatz an die jeweilige Situation anzupassen.

Hypothesengetriebene Bedrohungsjagden

Hier handelt es sich um den klassischen Ansatz, bei dem Jäger eine Vermutung über potenzielle Bedrohungen und deren Aktivitäten im Netzwerk des Unternehmens anstellen und ihren Verdacht dann mithilfe von Daten und Analysen bestätigen oder widerlegen.

Prozess für die hypothesengetriebene Bedrohungsjagd im PEAK-Framework

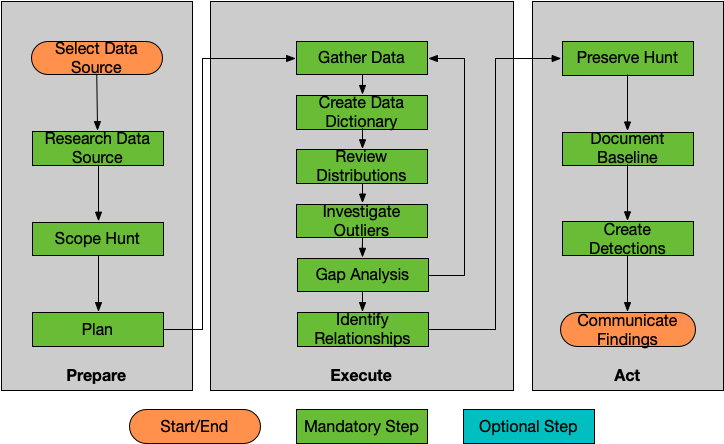

Basiswert-Bedrohungsjagd

Bei dieser Art von Bedrohungsjagd ermitteln Jäger Basiswerte für das „normale“ Verhalten und suchen dann nach Abweichungen, die auf böswillige Aktivitäten hindeuten könnten.

Prozess für die Basiswert-Bedrohungsjagd in PEAK

➡️ Hier erfahrt ihr mehr über das Wer, Was, Wo und Warum von Basiswert-Bedrohungsjagden mit PEAK.

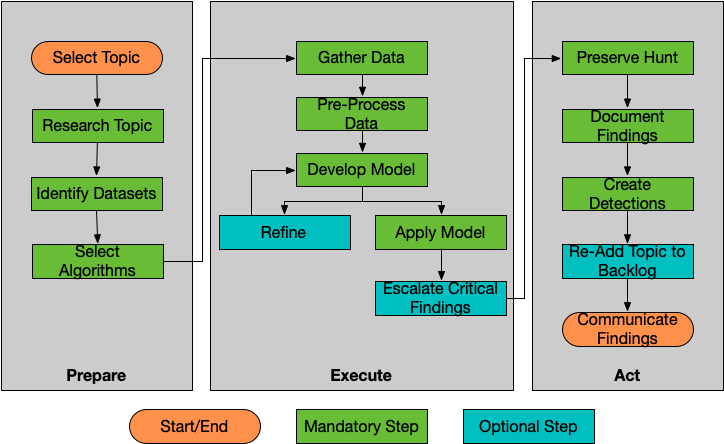

Modellunterstützte Bedrohungsjagd (Model-Assisted Threat Hunt, M-ATH)

Die M-ATH-Jagd könnte man treffend als „Sherlock Holmes trifft auf künstliche Intelligenz“ umschreiben. Die Jäger verwenden Machine-Learning-Techniken (ML), um Modelle für bekannt gutes oder bekannt bösartiges Verhalten zu erstellen, und suchen nach Aktivitäten, die von diesen Modellen abweichen bzw. mit ihnen übereinstimmen. Diese Methode ist im Prinzip eine Mischung aus der hypothesengetriebenen und der Basiswertmethode, allerdings mit einem erheblichen Maß an Automatisierung durch ML.

Prozess für die modellunterstützte Bedrohungsjagd (M-ATH) in PEAK

➡️ Alle Einzelheiten zu M-ATH findet ihr in diesem speziellen Tutorial.

Die Highlights von PEAK

Nachdem ihr PEAK jetzt kennengelernt habt, fragt ihr euch vielleicht, inwiefern es sich von der Masse abhebt. Nun, hier sind einige seiner besonderen Merkmale:

- Modernisierte Jagdprozesse: PEAK beinhaltet die Erfahrungen und Erkenntnisse, die in den letzten Jahren bei echten Jagden gewonnen wurden, und ist auf dem neuesten Stand, was die aktuellen Trends und Ansätze der Bedrohungsjagd angeht.

- Standardisierte und integrierte Inhalte: PEAK vereint die besten Methoden, Begrifflichkeiten und Konzepte für die Bedrohungsjagd aus dem gesamten Internet – und bringt alles in ein einheitliches Format mit Beispielen.

- Umfassender und anpassbarer Ansatz: PEAK bietet vielseitige, anpassbare Prozesse für die Jagd nach Cyber-Bedrohungen und ermöglicht es Security-Teams, diese Prozesse problemlos an die Anforderungen der jeweiligen Jagd anzupassen.

- Mischung aus manuellen Analysen und Machine Learning: Mit der M-ATH-Jagdmethode kombiniert PEAK menschliche Intuition und praktisches Machine Learning in einer hervorragenden Methodik für die Bedrohungserkennung.

- Bessere Effizienz und Effektivität: PEAK bietet wiederholbare Prozesse, beinhaltet eine Reihe von Jagdtechniken und lässt sich an unterschiedliche Situationen anpassen, sodass Security-Teams präziser und schneller Bedrohungen aufspüren können.

Fazit

In der sich ständig wandelnden Welt der Cybersicherheit ist es entscheidend, immer die Nase vorn zu haben. Das PEAK-Framework mit seiner einzigartigen Mischung aus hypothesengetriebenen, Basiswert- und modellgestützten Jagdmethoden bietet einen wiederholbaren, flexiblen und modernen Threat-Hunting-Ansatz. Dadurch können sich Unternehmen effektiver denn je gegen neue Bedrohungen verteidigen.

Und damit sind wir auch schon am Ende unserer Vorschau auf PEAK angelangt. Ihr möchtet mehr wissen? Ausgezeichnet, denn das war erst der Anfang! Seht euch die Begleitartikel, Papers und anderen Medien an, die sich eingehender mit dem PEAK-Framework und der Bedrohungsjagd im Allgemeinen befassen.

Wie üblich ist das Thema Security bei Splunk Teamwork. Dank an Autoren und Mitwirkende: David Bianco, Ryan Fetterman

*Dieser Artikel wurde aus dem Englischen übersetzt und editiert. Den Originalblogpost findet ihr hier.

Erfahren Sie mehr

Über Splunk

Die führenden Unternehmen der Welt vertrauen auf Splunk, einem Unternehmen von Cisco, um ihre digitale Resilienz mit der einheitlichen Sicherheits- und Observability-Plattform, unterstützt durch branchenführende KI, kontinuierlich zu stärken.

Unsere Kunden setzen auf die preisgekrönten Sicherheits- und Observability-Lösungen von Splunk, um die Zuverlässigkeit ihrer komplexen digitalen Umgebungen zu sichern und zu optimieren – in jeder Größenordnung.