PEAK脅威ハンティングフレームワークのご紹介

サイバーセキュリティの世界では、変化の絶えないいたちごっこが続いています。セキュリティエキスパートが価値あるデジタル資産の新しい防御手段を思いつくと、サイバー犯罪者がその防御を回避する一層巧妙な手口を繰り出してきます。

そこで脅威ハンティングの出番です。これはサイバー空間をこそこそと這い回る害獣を積極的に探し出すための手法です。もう少しフォーマルな言葉で説明するなら、「組織の自動検出システムで見落とされたセキュリティインシデントを見つけ出すための手動または機械支援によるプロセス」です。いずれにしても、自動検出を強化して攻撃に先手を打つための、優れた方法であることは間違いありません。

脅威ハンティングの実践は、途中で場当たり的な対応にならないように事前に手順を文書化しておき、再現可能なプロセスに沿って、油をさした機械のようにスムーズに進められるのが理想です。そこでSplunk SURGeが開発したのが、PEAK脅威ハンティングフレームワークです。

このブログ記事では、変化の激しい今日のサイバーセキュリティ環境に適応して一歩先を行くための、この最先端の脅威ハンティングアプローチをご紹介します。PEAKや脅威ハンティング全般については、これから数カ月かけてさらに詳しく説明していく予定です。今回の記事は、その予備知識としてのフレームワークの概要説明とお考えください。

脅威ハンティングフレームワークとは

PEAKについて説明する前に、視点を少し戻して、脅威ハンティングフレームワークの概要についてお話ししたいと思います。

脅威ハンティングフレームワークは、ハンティング活動の信頼性と効率を高めることを目的として、再現可能なプロセスを体系化したものです。これらは以下の点を理解するために役立ちます。

- 一般に使われるハンティングのタイプ

- 個別のハンティングに適したタイプ

- ハンティングタイプ別の実行方法

- 各タイプのハンティングで得られる出力

- 成功の測定方法

信頼できるフレームワークを導入すれば、個別のハンティングでのニーズに合わせて調整した明確なガイドラインを設定できます。フレームワークは基本的に、再現可能なプロセスを提供するものであり、実行の効率化や出力の品質向上につながります。

2015年に初公開され私も作成に協力したSqrrl脅威ハンティングリファレンスモデルや、2018年にオランダ決済協会が作成したTaHiTIなど、すでにいくつかのフレームワークが存在しますが、いずれも今となっては古びてきています。ハンティング手法が進化し続ける中で私たちは、過去数年間に得た新たな経験や教訓を組み込んだ新しいフレームワークが必要だと考えました。

こうして完成したのがPEAKです。

PEAKフレームワーク:脅威ハンティングの最新型

PEAKは「Prepare, Execute, and Act with Knowledge (ナレッジに基づく準備、実行、対応)」の略で、脅威ハンティングに新たな視点をもたらします。このフレームワークには、次の3種類のハンティングアプローチが組み込まれています。

- 仮説ドリブン

- ベースライン(別名:探査的データ分析(EDA))

- モデル支援脅威ハンティング(M-ATH)

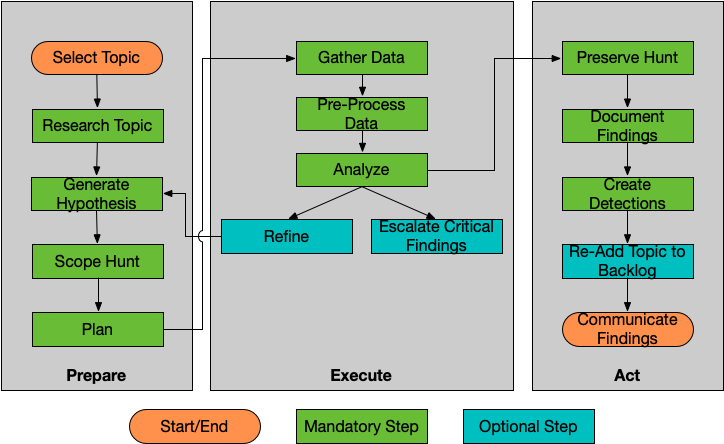

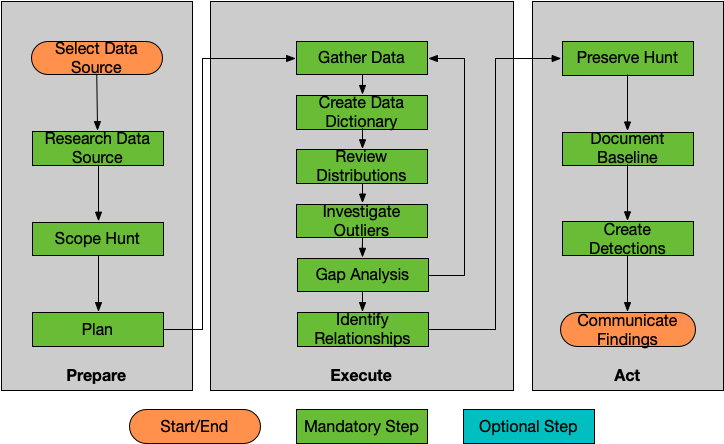

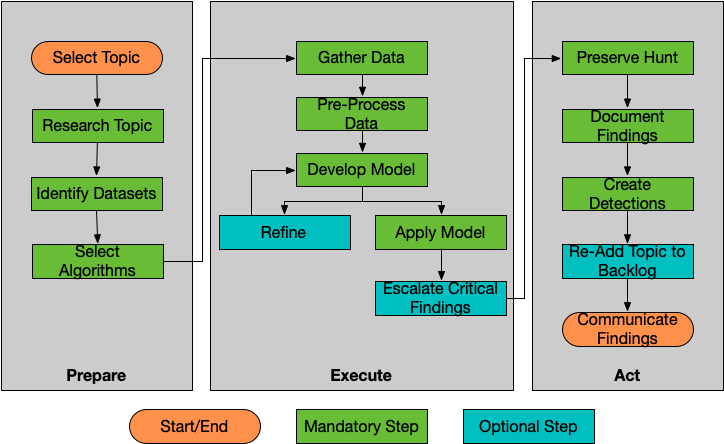

PEAKのハンティングアプローチはいずれも、準備、実行、対応という3段階のプロセスとなります。準備フェーズでは、ハンターがトピックを選び、調査を実施して、ハンティング全般に関する計画を立てます。実行フェーズでは、データを詳細に調査、分析します。そして対応フェーズでは、主に文書化、自動化、情報伝達を行います。重要なのは、各フェーズでナレッジを活用することです。ナレッジには、組織やビジネスに関する専門知識、脅威インテリジェンス、ハンターの過去の経験、そしてもちろん、現在のハンティングからの所見などが含まれます。

さらに、PEAKを使えば、サイバーセキュリティの世界で忍者のようにしなやかに作戦を立てることができます。PEAKには、各タイプのハンティングの一般的な流れを理解し、個別のハンティング手順を構成するために役立つ、詳細なプロセス図と説明が含まれます。ハンターは、各フェーズのステップを省略、並べ替え、追加することで、個別の状況に合わせてアプローチを調整できるのです。

PEAK脅威ハンティングフレームワークについて詳しくは、E-book『PEAK脅威ハンティングフレームワーク』もぜひご覧ください。

仮説ドリブンハンティング

これは、組織のネットワークに侵入している可能性のある脅威とそのアクティビティについて仮説を立て、データと分析によって仮説を採択または棄却する、従来のアプローチです。

PEAKの仮説ドリブンハンティングプロセス

ベースラインハンティング

このタイプのハンティングでは、「正常な動作」のベースラインを設定したうえで、そのベースラインから逸脱する動作は悪質なアクティビティの疑いがあるとみなします。

PEAKのベースラインハンティングプロセス

モデル支援脅威ハンティング(M-ATH)

M-ATHは、「名探偵シャーロック・ホームズとAIのいいとこ取り」と言ってよいかもしれません。このアプローチでは、機械学習を使って、既知の正常な動作または既知の悪質な動作を表すモデルを作成し、そのモデルと乖離または一致するアクティビティを検出します。仮説ドリブンタイプとベースラインタイプを組み合わせたものに近いですが、機械学習によってプロセスの大部分が自動化されます。

PEAKのM-ATHプロセス

PEAKの特徴

PEAKの概要がわかってみると、従来のフレームワークと何が違うのか疑問に思うかもしれません。PEAKの際立った特徴のいくつかをご紹介しましょう。

- 最新のハンティングプロセス:PEAKは、過去数年間に実際に行われたハンティングから得た経験や教訓を反映すると同時に、脅威ハンティングの最新のトレンドやアプローチにも対応しています。

- 標準化され統合されたコンテンツ:PEAKには、インターネット中から集められた役立つ方法論、用語、コンセプトが、統一された形式で取り入れられ、例も数多く含まれています。

- 包括的で適応性の高いアプローチ:PEAKは、汎用性がありカスタマイズが可能なサイバー脅威ハンティングプロセスを提供します。セキュリティチームは、個別のハンティングのニーズに合わせてプロセスを簡単に調整できます。

- 手動分析と機械学習の融合:M-ATHタイプのハンティングでは、人間の直感と実用的な機械学習の良いところを組み合わせることで、効果的な脅威検出手法が生み出されます。

- 効率と効果の向上:PEAKを導入すれば、再現可能なプロセスを確立し、幅広いハンティング技法を取り入れて、さまざまな状況に適応できるため、ハンティングの精度とスピードを向上できます。

まとめ

変化の絶えないサイバーセキュリティの世界では、脅威に先手を打つことが不可欠です。PEAKフレームワークと、仮設ドリブンハンティング、ベースラインハンティング、M-ATHの各種技法は、再現可能で柔軟性に優れた最新の脅威ハンティングアプローチをもたらします。これにより、進化する脅威から、かつてないほど効果的に組織を守ることができます。

以上、PEAKの概要をご紹介しました(予告編のようなものかもしれません)。興味を持っていただけたならうれしく思います。なぜなら、これはほんの始まりにすぎないからです。今後もブログ記事、ドキュメント、その他のメディアを通じて、PEAKフレームワークと脅威ハンティング全般について詳しい情報をお届けしていく予定です。

Splunkのセキュリティはいつでもファミリービジネスです。この記事はDavid BiancoとRyan Fettermanの協力のもと執筆されました。

このブログはこちらの英語ブログの翻訳、阿部 浩人によるレビューです。