客户案例

SFBLI 通过 Splunk 攻击分析器提高效率并加强安全态势

我们当前的沙盒所做的和 Splunk 攻击分析器为我们所做的有天壤之别。

75%

缩短分析时间

70%

减少文件扫描时间

客户案例

Splunk 攻击分析器、Splunk SOAR 帮助 Splunk SOC 将对网络钓鱼攻击的平均检测时间降低到 7 分钟

攻击分析器是我们的响应人员喜欢使用的工具,这点十分难得,并且他们知道即使将其发挥到极致,它仍然能够稳定运行。当我们处理一些奇怪、模糊和未知的事情时,攻击分析器是我们用来帮助消除迷雾的第一批工具之一。

90%

更快地处理网络钓鱼警报

客户案例

Johnson Matthey 利用 Splunk 打击网络钓鱼并将调查速度提高了 83%

使用 SOAR 和 Splunk 攻击分析器使我们能够自动化部分网络钓鱼流程。我们的分析师处理的问题单变少了,因为我们现在会自动关闭那些不是真正威胁的问题单。此时,61% 的网络钓鱼威胁已被分析和处理,无需我们介入。

61%

的网络钓鱼威胁在没有分析师干预的情况下自动分析并关闭

80%

网络钓鱼检测准确率,与最初的 50% 相比

功能

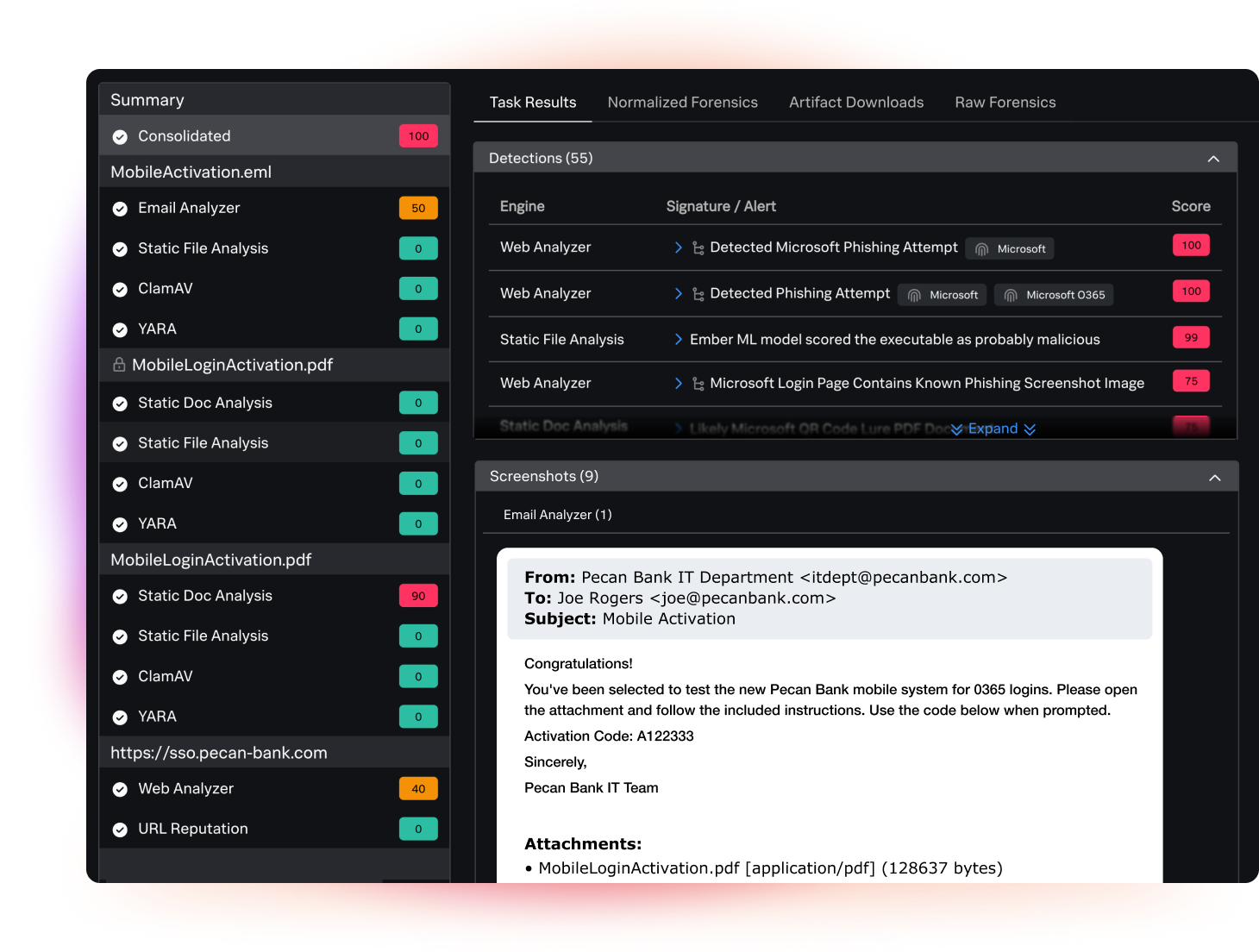

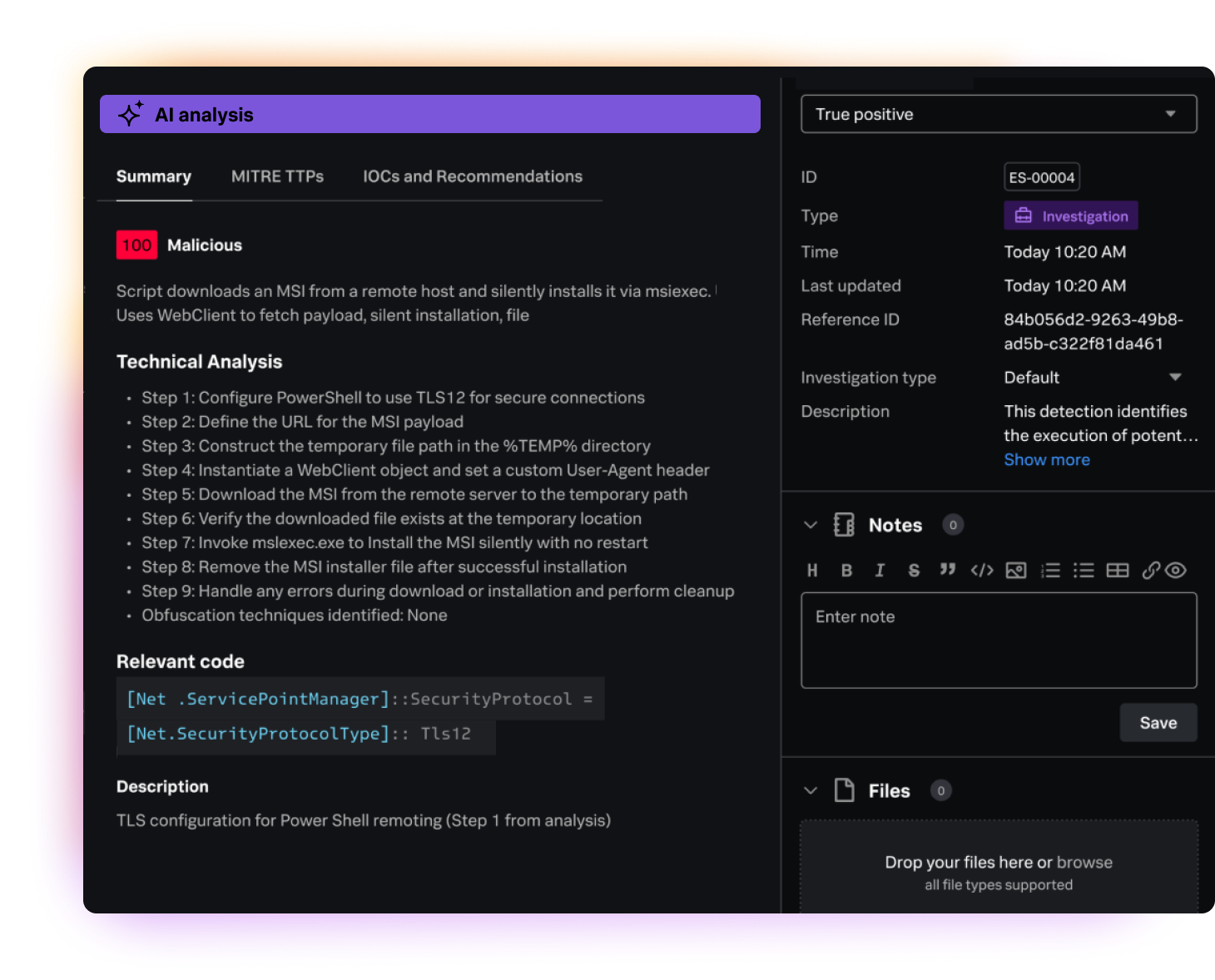

缩短调查和响应时间

为分析人员提供他们所需的背景信息,以便他们能够快速了解事件的全貌并确定合适的应对措施。

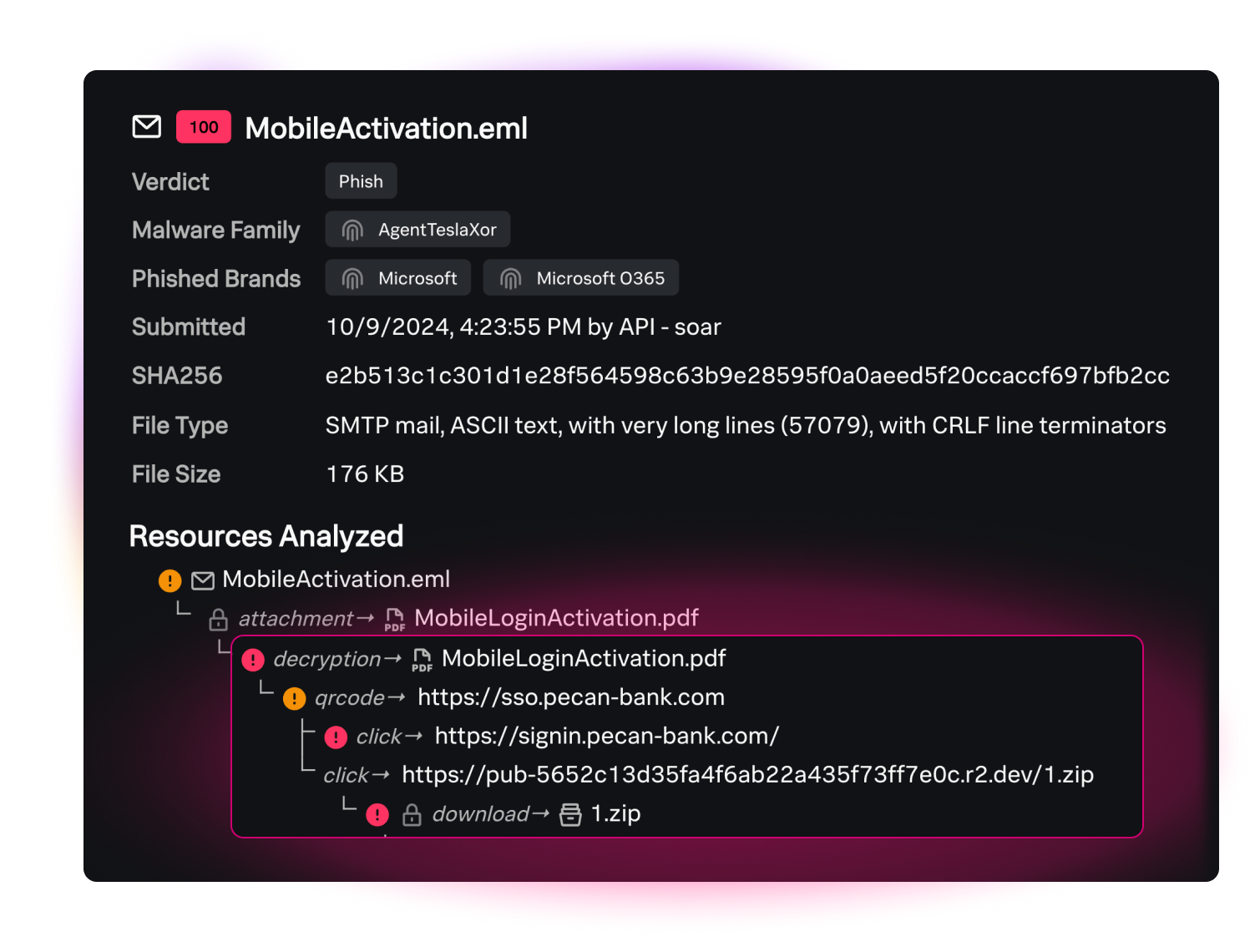

跟踪和分析复杂的攻击链

可视化攻击链,无需安全分析人员进行手动操作。

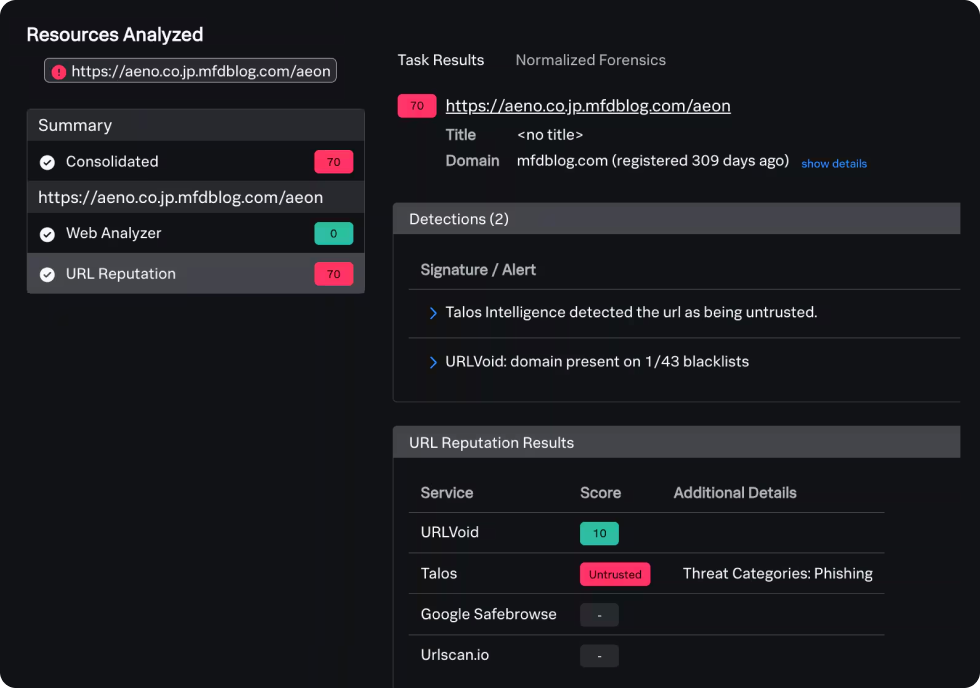

查看详细的威胁取证

访问攻击的技术细节,包括从报告之时起威胁人工制品的时间点存档。

与恶意内容互动

在 Splunk 攻击分析器中无缝生成不可归因的专用环境,以便访问恶意内容、URL 和文件,而不会危及企业的安全。

直接与 Splunk SOAR 集成

完全自动化完整的端到端威胁分析和响应工作流。

访问全面的 API

将威胁数据集成到其他平台中。