Entre nos sandboxes habituelles et les fonctionnalités de Splunk Attack Analyzer, c’est vraiment le jour et la nuit pour nous.

Fait assez rare pour être souligné, nos professionnels de la réponse aux incidents adorent utiliser Attack Analyzer, parce qu’ils savent qu’ils peuvent repousser les limites de l’outil sans qu’il cesse de fonctionner. Et quand nous sommes confrontés à un phénomène étrange, nébuleux et inconnu, Attack Analyzer fait partie des outils sur lesquels nous misons en premier pour dissiper le brouillard.

Témoignages de clients

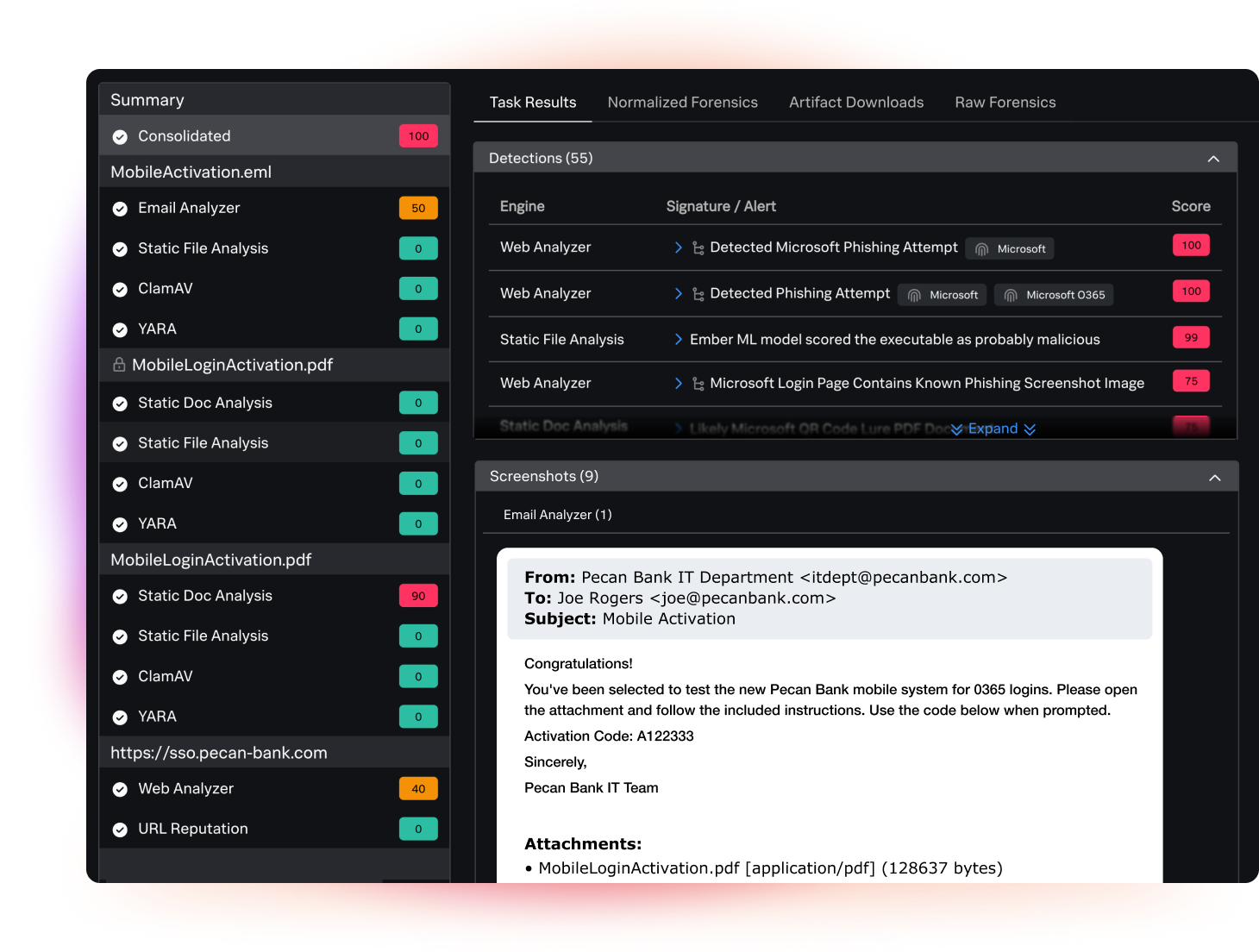

Splunk SOAR et Splunk Attack Analyzer nous ont permis d’automatiser une partie de notre processus de réponse au phishing. Nos analystes ont moins de cas à traiter parce que nous fermons désormais automatiquement tous ceux qui ne représentent pas une réelle menace. Actuellement, 61 % des menaces de phishing sont analysées et traitées sans que nous ayons à intervenir.

Fonctionnalités

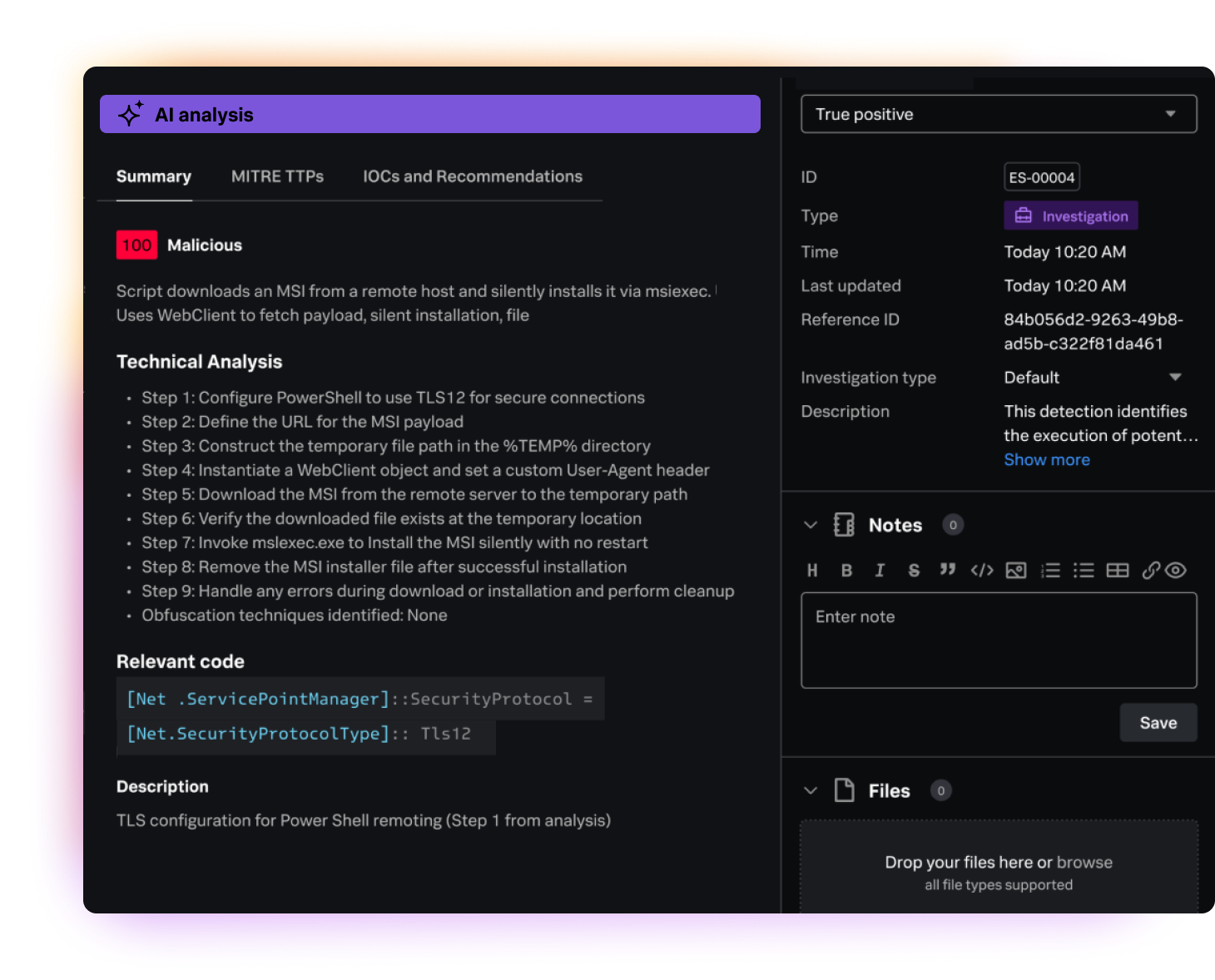

Réduire les délais d’investigation et de réponse

Donnez aux analystes le contexte dont ils ont besoin pour évaluer rapidement le périmètre d’un incident et déterminer la réponse à apporter.

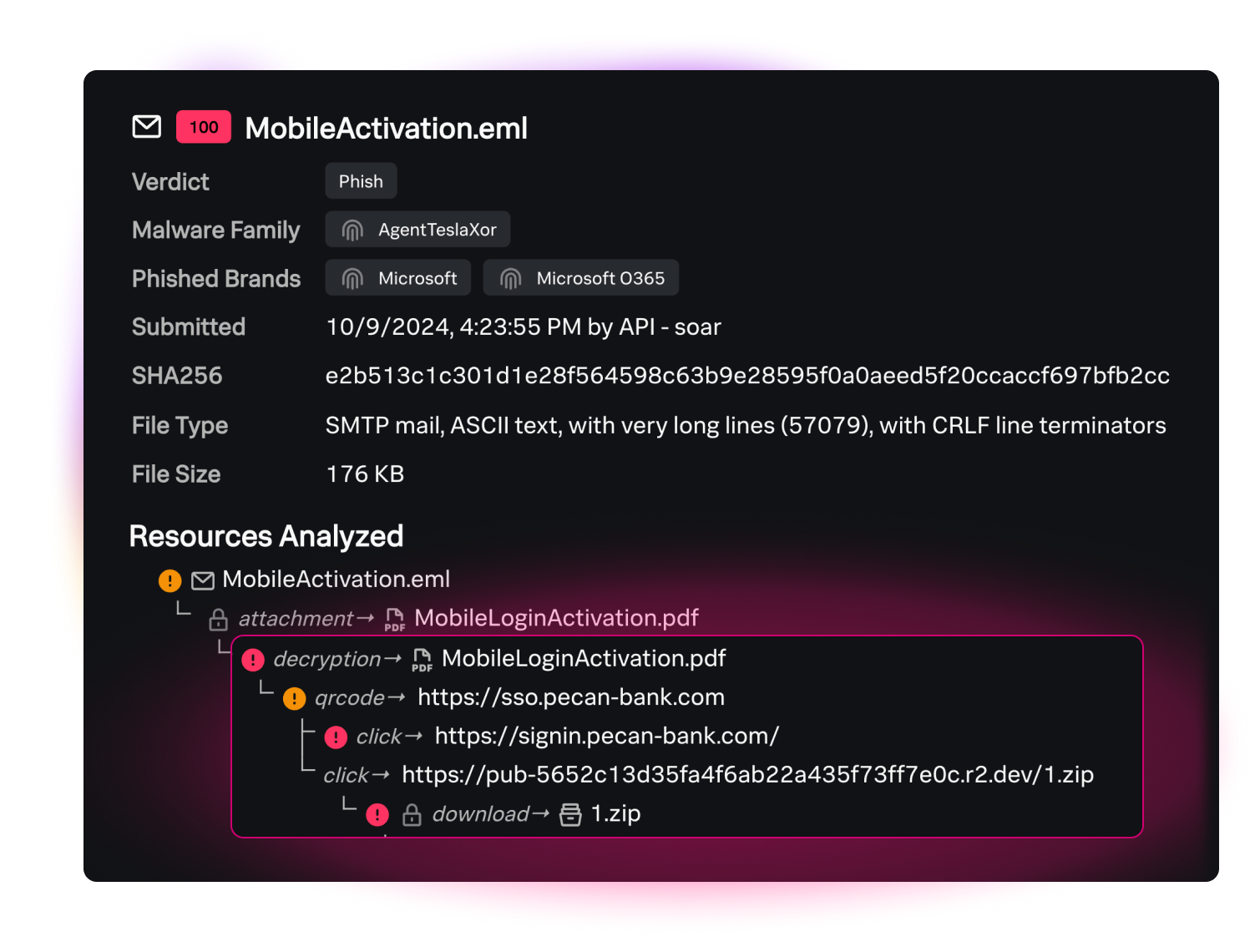

Suivez et analysez les chaînes d’attaque complexes

Visualisez la chaîne d’attaque sans aucune intervention manuelle des analystes.

Obtenez des données techniques détaillées sur les menaces

Accédez aux détails techniques des attaques et notamment à une archive ponctuelle des artefacts des menaces dès leur signalement.

Interagissez avec les contenus malveillants

Générez en toute simplicité des environnements isolés et dédiés au sein de Splunk Attack Analyzer pour accéder aux contenus, URL et fichiers malveillants, sans compromettre la sécurité de l’entreprise.

Intégration directe avec Splunk SOAR

Automatisez de bout en bout le workflow d’analyse et de prise en charge des menaces.

Une API complète

Intégrez les données sur les menaces à d’autres plateformes.

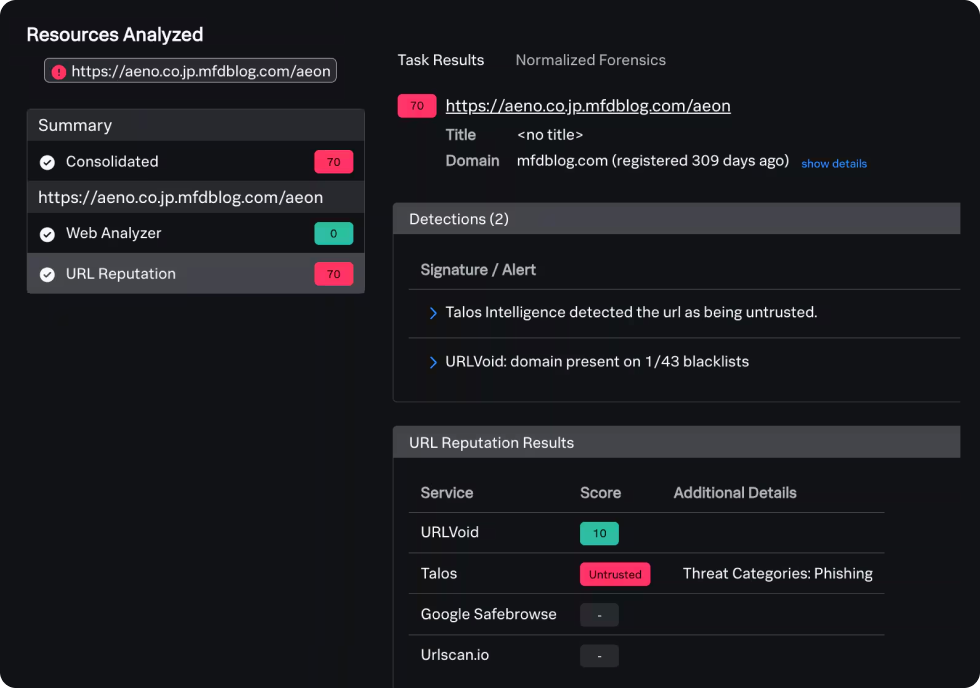

INTÉGRATION AVEC CISCO TALOS THREAT INTELLIGENCE

Détectez les menaces éphémères grâce aux informations de Cisco Talos

Sécurité Splunk

Renforcez votre résilience numérique en modernisant votre SOC grâce à des fonctions unifiées de détection des menaces, d’investigation et de réponse.