KaseyaユーザーがREvillで暗号化される?

著者/寄稿者:Splunkのセキュリティはいつでもファミリービジネスです。

クレジットは著者がRyan Kovar、協力者がMick Baccio、Drew Church、Shannon Davis、Lily Lee、James Brodsky、John Stoner、Matt Krumholz、Eric Schouです。

Kaseya VSAに対するREvilランサムウェア攻撃の検出方法については、「SplunkでKaseya VSAに対するREvilランサムウェア攻撃を検出する」セクションを参照してください。この記事では、この攻撃の概要、検出方法、MITRE ATT&CKとのマッピングについて説明します。

はじめに

Splunkから今年の夏休みの課題はセキュリティ侵害がテーマだと言われたとき、まさかそれがこれほどうってつけのテーマになるとは思いませんでした。まずは、週末の休みを返上してKaseya (カセヤ) VSAに対するREvilランサムウェア攻撃への対応に当たった方々に敬意を表します。実は私たちも同じでした。私たちチームは常に、実用的な資料を揃えた上でブログに情報を投稿したいと考えており、その点は今回も例外ではありません。ただし今回は、普段とは少し異なるセクション構成でお届けします。まず、Kaseya VSAに対するREvilランサムウェア攻撃の概要と、その能動的な追跡/検出方法について説明します。次に、Splunkの脅威調査チームによるREvilの調査結果を紹介します。詳しい調査結果は後日公開する予定です。この調査は、あらゆる種類のランサムウェアを検出することを目的とした既存の重要なコンテンツを補完するものです。さらに、ランサムウェアに関する米国の大統領令や政府の覚書への対処法もブログに書いたので参考にしてください。

最後に、Splunkが提供する、今後の対応に役立つ情報ソースを紹介します。同じような事態が再び起きたときに備えて、背景にあるソフトウェアサプライチェーンの考え方を含め、知識を蓄えておくことは重要です。というのも、毎朝6時に目覚まし時計が「I Got You, Babe」を大音量で奏でるあの映画のように、こうした状況はデ・ジャブのように繰り返されるからです。Splunkの最新の「セキュリティ調査レポート」によると、SolarWindsのような攻撃は他人事ではないと考えるセキュリティ/ITリーダーは78%にのぼります。その不安は今回の事件で的中しました。いつもどおり、この記事は速報であり、私たちはあらゆる努力を払いましたが、ここで推奨するサーチは私たちが望むほど正確ではなく、パフォーマンスも高くない可能性があることをご了承ください。

攻撃の概要

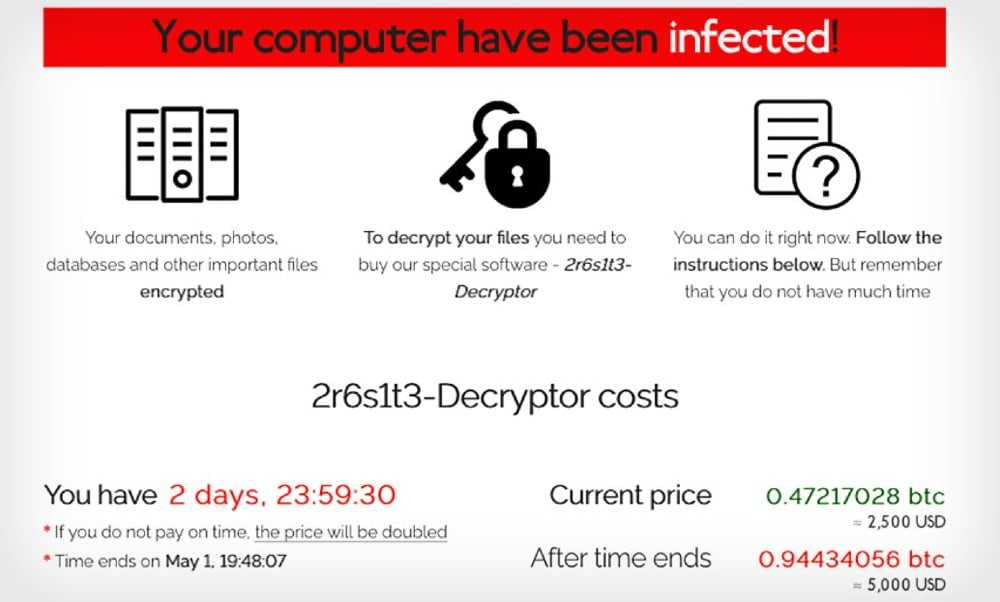

2021年7月2日金曜日の午後、インターネット投稿サイト「Reddit」でサプライチェーンランサムウェア攻撃が起きているという噂が流れ始めました。これはよくあることです。しかし今回は、システムが暗号化されたという報告が相次ぎ、噂が本当であることが裏付けられました。多くのマネージドサービスプロバイダー(MSP)が使用するリモート監視および管理(RMM)ソフトウェア「Kaseya VSA」がREvilの攻撃を受け、そのオンプレミス版を使用する顧客にランサムウェアを送り込むための踏み台として悪用されていたのです。VSAの実行には昇格された権限が必要であるため、攻撃者はそれを悪用してMicrosoft Defenderを無効化しました。これによってエンドポイントエージェントを介してランサムウェアを効率的に配布できます。この侵害が、MSPの顧客のシステムを暗号化する被害を連鎖的にもたらしました。そして最終的には、Kaseya VSAを使用していない組織もランサムウェアの感染被害にさらされました。このインシデントはまだ継続中であるため、Splunkはさらにデータを収集しながらアップデートとコンテンツを提供していく予定です。

心配の種は尽きない

今回のインシデントを分析すると、対処すべき重要なセキュリティ領域が3つあることがわかります。現在、それぞれの領域について対応コンテンツを準備中です。

- ランサムウェアは今日、大半の組織にとって大きなセキュリティ脅威である:ランサムウェア攻撃の頻度と深刻さは増す一方です。それは、Splunkがセキュリティ体制に関するブログやガイダンスを提供する頻度と重要度が増している理由でもあります。

- ビジネスに必要なサプライチェーンへの攻撃とその影響:組織が日常的に使用するサービスは相互につながり、多様性と複雑さが増しています。その技術やサービスの歯車が1つ動かなくなる(つまり暗号化される)だけで、大きなトラブルに発展します。

- 組織が使用しているソフトウェアのサプライチェーン:Kaseya VSAのインシデントはPHP/SolarWindsの活動を彷彿とさせます。ソフトウェアパッケージに対する不正な変更がいかに破壊的な被害をもたらすかを証明しています。そこから明らかになったのは、ソフトウェアの開発者やユーザーは、自身が販売または使用するソフトウェアの更新プロセスや開発プロセスをよく理解する必要があるということです。

Kaseya VSAのオンプレミス版を使用している場合は、「SplunkでKaseya VSAに対するREvilランサムウェア攻撃を検出する」セクションを参考に、Splunkでただちに環境評価を行ってください。また、「MITRE ATT&CK」セクションでは、MITRE ATT&CKの手法を通じてREvilのTTPに対応するSplunkセキュリティサーチを紹介しています。こちらもぜひ参考にしてください。

SplunkでKaseya VSAに対するREvilランサムウェア攻撃を検出する

SplunkでKaseya VSAに対するREvilランサムウェア攻撃を検出する

多くの方がご承知のとおり、ランサムウェア検出における大きな課題は、ランサムウェアがシステムに影響を与えるスピードです。迅速に対応すれば、それだけランサムウェアの拡散を抑えることができます。しかし残念ながら、ほとんどの場合は攻撃を検出した時点でファイルはすでに暗号化されています。そのためSplunkは、ランサムウェアの活動を早期に検出するための方法と、ランサムウェアの攻撃リスクを緩和するための対策に関する情報を提供しようと努めています。

その点を念頭に、このセクションでは、環境内のKaseya VSAへの攻撃を検出するために役立つ侵害の痕跡とSplunkサーチをご紹介します。Enterprise Security (ES)などのSplunk製品を使用している場合は、「自身の状況を把握する」セクションで、自社のネットワークがこの攻撃の影響をどの程度受けやすいかを評価する方法を参照してください。

侵害の痕跡(IOC)

Kaseya VSAへの攻撃のIOCについては、Sophos社とCado Security社がすでに情報を公開しています。そのIOC情報をルックアップテーブルまたはESの脅威インテリジェンスフレームワークに投入すれば準備完了です。ルックアップテーブルとして使用できるIOCのCSV形式のファイルは、こちらからダウンロードできます。

また、このIOCデータに含まれる一部のドメインへのSSL/TLS接続を検出するためのサンプルパケットキャプチャ(PCAP)ファイルをCado Security社がGitHubリポジトリで公開しています。

サーチ

Huntress社は、このランサムウェアのコードの活動を詳しく分析したすばらしい記事を投稿しています。その一部をSplunkの検出サーチに取り込みます。また、Splunkによる検出では、以下のデータセットを常に収集することをお勧めします。

- Windows Security 4688イベントのプロセス実行ログ、Sysmonイベントコード1、すべての商用EDR:私たちがお気に入りの4688イベントを含むこれらのデータは、さまざまな活動の中でも特に意図的なラテラルムーブメント(横展開)に関するプロセスの検出に役立ちます。

- PowerShellスクリプトのブロックログ:このデータも、特定のモジュールの予期しない使用やエンコードされたPowerShellの使用を検出するために重要です。

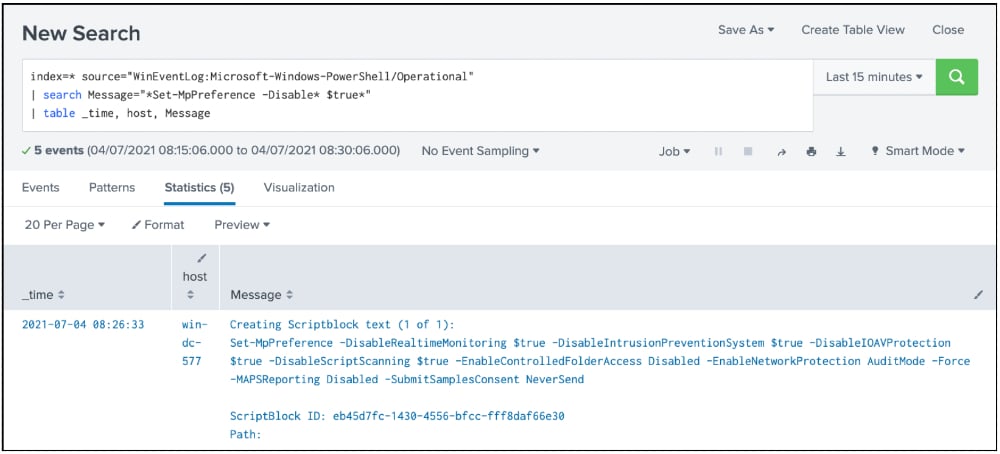

REvilランサムウェアがエンドポイントに侵入してまず行う活動の1つは、Microsoft Defender for Endpointの機能を大量に無効化することです。「大量」にと言いましたが、リアルタイム監視、IPS、クラウドルックアップ、スクリプトスキャン、制御されたフォルダーアクセス、ネットワーク保護を無効化し、クラウドへのサンプル送信を停止します。

これらの機能をすべて無効にするためのPowerShellコマンドを発行するのです。そのため、PowerShellスクリプトの実行を監視し、これらの機能が同時に無効になったことを検知すれば、ランサムウェアをすばやく検出できます。

以下に示す検出サーチを実行するには、Splunkユニバーサルフォワーダーがインストールされているクライアントのinputs.confファイルで、WinEventLog://Microsoft-Windows-PowerShell/Operationalを監視するように設定する必要があります。

次のサーチでは、同じコマンドラインで2つのDefender機能が無効になったことを検出します。1つの機能が無効になっただけでは、正規ユーザーが実行した操作の誤検知である可能性がありますが、2つ同時に無効になった場合は、正常な操作である可能性はかなり低いでしょう。「Message」フィールドでは、2つの機能の順番が逆でも結果が返されるようにワイルドカードを使用しています。もう1つ覚えておいていただきたい点として、特定の値はスクリプト内で短縮できます。たとえば「-disablerealtimemonitoring」の代わりに「-drtm」と指定できます。サーチの柔軟性は重要です。

source="WinEventLog:Microsoft-Windows-PowerShell/Operational"

| search Message="*Set-MpPreference -Disable* $true* -Disable* $true*"

| table _time, host, Message

ランサムウェアで使われる特定のコマンドを指定したい場合は、代わりに次のサーチを使うこともできます。これは、完全一致でサーチできる点で優れていますが、機能の指定順序がランサムウェアのコマンドと異なると検出できないことが欠点です。

source="WinEventLog:Microsoft-Windows-PowerShell/Operational"

| search Message="*Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend*"

| table _time, host, Message

「ちょっと待って!今はPowerShellのログ設定をしていないのですがこの動作を検出する別の方法はないですか?」と思ったみなさん、もちろんあります。プロセス作成を示すMicrosoft Sysmonイベントコード1と、新しいプロセスの作成を示すWindowsセキュリティイベントコード4688を使用できます。

Sysmonイベントコード1のサーチは次のようになります。設定によっては、ソースとソースタイプが多少異なる場合があります。これと同じロジックを任意のEDRプラットフォームに応用できます。

source="WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode=1 cmdline="*powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend*" | table _time, host

同様に、Windowsイベントログでプロセス作成を検出する場合のサーチは次のようになります。設定によっては、ソースとソースタイプが多少異なる場合があります。

source="WinEventLog:Security" EventCode=4688 Process_Command_Line="*powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend*"

| table _time, host

Windows Defenderのステータスは、Windowsイベントビューアーの「Application」フォルダーに記録されます。イベントコード15のサーチとサーチ内のメッセージは、このREvilランサムウェアによってDefenderのリアルタイム監視が無効化されたことを示します。これらのイベントが検出されたからと言って必ずしも感染しているとは限りませんが、Defenderのリアルタイム監視が無効になったことはわかります。上記のサーチオプションを利用できない場合は、このサーチを使用できます。

source="WinEventLog:Application" EventCode=15 Message="Updated Windows Defender status successfully to SECURITY_PRODUCT_STATE_SNOOZED."

| table _time host Message

Microsoft-Windows-Windows Defender/OperationalイベントをSplunkに送信していない場合は、次のサーチを使用すると、上記のDefender機能の設定が変更されたときにDefenderアプリケーションからのイベントが返され、イベントの詳細が表示されます。

source="WinEventLog:Microsoft-Windows-Windows Defender/Operational" EventCode IN (5001, 5004, 5007)

| table _time host Message

この攻撃では、Defenderが無効化される以外に、古いバージョン(2014年頃)のmsmpeng.exe (Defender)を使ってREvilがKaseyaエージェントソフトウェアにサイドロードされます。この古い実行可能ファイルのハッシュは、上記のGitHub IOCリポジトリに含まれています。

イメージが読み込まれたことを示すSysmonイベントコード7が記録された場合、次のサーチを使用すると、この悪質なDLLのサイドロードを検出できます。

source="WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode=7 Image="*MsMpEng.exe" ImageLoaded="*mpsvc.dll" SHA256 IN (e2a24ab94f865caeacdf2c3ad015f31f23008ac6db8312c2cbfb32e4a5466ea2, 8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd)

このランサムウェアで実行されるその他のプロセスについては、GossiTheDog氏が具体的なプロセスコマンドラインを公開しています。そのSysmonイベントとWindowイベントのサーチは次のようになります。これらにも前述の注意点が適用されます。

source="WinEventLog:Microsoft-Windows-Sysmon/Operational" EventCode=1 cmdline="c:\\kworking\\agent.exe*" | table _time, host, cmdline

source="WinEventLog:Security" EventCode=4688 Process_Command_Line="c:\\kworking\\agent.exe*" | table _time, host, Process_Command_Line

Splunk Enterprise Security、Splunk SOAR、Enterprise Security Content Updates (ESCU)

自身の状況を把握する

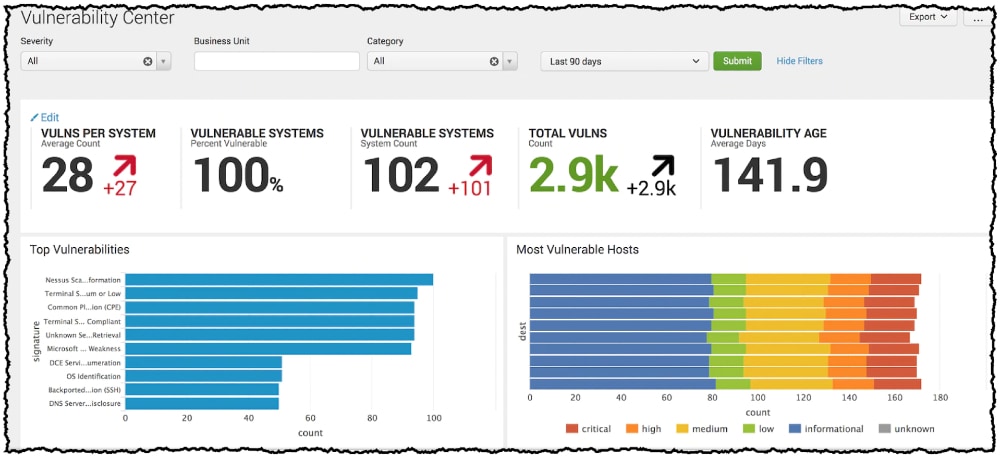

ここまでの説明で、この攻撃の概要と、サーチによる調査が必要であることがおわかりいただけたと思いますが、資産管理など、サイバーセキュリティの基本要素も相変わらず重要です。資産とアイデンティティをフレームワークに沿って適切に管理すれば、システム内の脆弱な場所をすばやく特定できます。Splunkに組み込まれている脆弱性スキャンを定期的に実行すると、脆弱性のあるシステムが検出されるため、パッチ適用のスケジュールや検出の優先順位を決めるのに役立ちます。ランサムウェア対策では、保護すべき資産や影響を受ける資産をできるだけすばやく特定することが重要です。

Kaseyaソフトウェアの脆弱性の詳細は現時点で公開されていませんが、CVE-2021-30116が利用されるようです。脆弱性評価ソリューションがアップデートされ、この脆弱性を検出できるようになれば、攻撃を受けるリスクをより正確に把握できるでしょう。

脅威インテリジェンスフレームワーク

Splunk Enterprise Securityを使用している場合、上記のIOCのルックアップを脅威インテリジェンスフレームワークに簡単に取り込むことができます。その方法がわからなくても心配ありません。IOCリストをEnterprise Securityの脅威インテリジェンスフレームワークに取り込むためのガイダンスと手順をブログで公開しています。

Enterprise Security Content Updates (ESCU)

ESCUを実行している場合は、それだけで広範囲に保護されています。Splunkのセキュリティ調査チームはすでにREvilの検出を含む新しい分析ストーリー「Splunk Analytic Story REvil Ransomware」をESCUユーザー向けにリリースしています。対象となるすべてのサーチを確認しておきたい場合は、「MITRE ATT&CK」セクションの表を参照してください。

Splunk SOAR

Splunk SOARをご利用の皆様には、このランサムウェアに対応したカスタム・プレイブックはまだご提供できていませんが、以下私たちが沢山ご提供しているサンプルが役立つでしょう。

Splunkのサービスとワークショップ

Splunkのサービスとワークショップ

ワークショップ

ここまでお読みになった時点で、「ランサムウェアの検出と対応についてそれほど詳しくないのに」と不安になった方もいらっしゃるかもしれません。ご安心ください。Splunkがサポートします。まずはhttps://bots.splunk.com/にアクセスして、Splunk.comアカウントを作成してください。アカウントをすでにお持ちの方は、そのアカウントでログインしてください。「Getting Started with Splunk for Security (Splunkでセキュリティ対策を始める)」というバーチャルワークショップにアクセスできます。

日本オフィス開催のワークショップのスケジュールはこちらでご確認ください。

プロフェッショナルサービス

Splunkプロフェッショナルサービスチームに所属するセキュリティの専門家が、このブログで説明したすべての対策の実装をお手伝いします。また、セキュリティ体制の強化に役立つ幅広い専門サービスも用意しています。

Splunk情報漏えい対応・対策サービス

こちらのサービスでは、Splunkのエキスパートがお客様と協力して、Splunk製品を使った情報漏えい対策と対応を支援します。具体的な内容は以下のとおりです。

- 迅速なデータソース特定とオンボーディング

- 脅威インテリジェンスの組み込みと利用方法

- 調査と修復を迅速に行うためのサーチとダッシュボードの事前構築

- 戦術的な対応計画

- お使いのSplunk製品による対応方法を検証するための卓上演習

MITRE ATT&CK

REvilについて何十ものブログを通読し、MITRE ATT&CKチームによるレビューを精査した上で、MITRE ATT&CKのTTPに対応するすべてのSplunkコンテンツを洗い出し、下の表に簡潔にまとめました。注意点として、これらのサーチは検出を迅速化する方法として提供するものです。これらはSplunk Security Essentials Appを使って設定することをお勧めします。対象となる環境によっては修正が必要な場合もあります。これらのサーチの多くはtstatsコマンドの使用を前提に最適化されています。いくつかはSplunkの脅威調査チームのリポジトリから直接取得した新しいサーチです。すべてのサーチがKaseyaやREvilと100%関連しているわけではありませんが、情報は多い方が助けになるでしょう。REvil検出の詳細については、今後公開されるSplunk脅威調査チームの関連ブログをチェックしてください。

今後、詳細がさらに明らかになり、ATT&CKのTTPが追加されたときは、これらのサーチも更新される予定です。太字で「(NEW)」のマークが付いたSplunkサーチには特に注目してください。これらはSplunk脅威調査チームがREvil対応のために新たに作成したサーチです。このリストの作成にあたって参照した文書については、「参考文献」セクションをご覧ください。

今回の攻撃またはREvilランサムウェアに関連することがわかったMITRE ATT&CKの全TTPは次のとおりです。

T1134.001 T1134.002 T1071.001 T1059.001 T1059.003 T1059.005 T1485 T1486 T1140 T1189 T1573.002 T1041 T1083 T1562.001 T1070.004 T1105 T1490 T1036.005 T1112 T1106 T1027 T1491 T1069.002 T1566.001 T1055 T1012 T1489 T1082 T1007 T1204.002 T1047 T1204 T1218.003 T1547.001

おまけ:rcanary

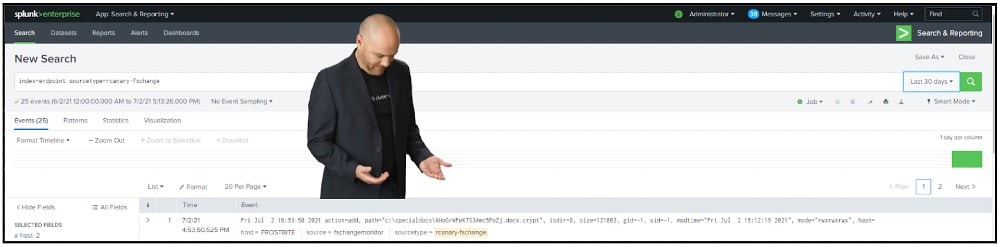

私は上司の目を盗んで、同僚のJames Brodskyに「暗号化されたファイルを検出するTAを作った方がいい」と仕事を押し付けました。もちろん彼は私の話を真剣に受け止めて、さっそく作業に取り掛かり、完成したのが「TA-rcanary」です。このTAは、Splunk UFの廃止予定の(でもまだ動く)機能、fschangeを使って、Windowsファイルシステム上の隠しディレクトリで、ランダムに名前が付けられた1つの.docxファイルを監視します。初回の実行時にまずこのディレクトリに.docxファイルが作成されます。次に、inputs.confにfschangeエントリーが追加され、このファイルに変更がないかどうかが15秒間隔で監視されます。何らかの変更があった場合(コピー、削除、名前変更など)、Splunkで下の図のようなイベントが生成され、インデックスされます。このTAは作成されたばかりで、今後多少の変更が必要になるかもしれません。それでもこのTAが助けになり、みなさんに「Splunkspiration:Splunkスピレーション」つまり「Splunkでのインスピレーション」があり、暗号化されたファイルをいくつか検出できれば、十分に価値はあると思います。

まとめ

このブログを読んでくださっている方の多くは、Kaseyaソフトウェアへのランサムウェア攻撃を実際に受けたのではなく、将来影響を受けるかもしれないと心配して見に来られたのだと思います。ここで紹介したサーチが、みなさんの環境をさらに可視化し、ネットワークでのランサムウェア拡散を検出する(もっと言えば防止する)ために役立つことを願っています。もし完璧に機能しなかったとしても、「Splunkスピレーション」として大目に見ていただければ幸いです :-)

来週にかけてこのブログを必要に応じて更新し、新しいコンテンツを追加する予定です。Splunk脅威調査チームが公開するREvil関連の情報もチェックしてください。さらにSplunkは、今月中にランサムウェアに関する大量のコンテンツを制作する予定です。ワークショップ、ウェビナー、Twitterスペースなど、さまざまなコンテンツを用意しています。ぜひご期待ください。

最後に、このブログでは主にランサムウェアに焦点を当てていますが、さらに深刻に懸念しているのは、この攻撃がランサムウェア被害企業のソフトウェアサプライチェーンを介して拡大していると思われる点です。Splunkはこの問題の重大さを認識し、10月の.conf21でこの話題に関する専門セッションを開く考えです。サプライチェーン攻撃の詳細と、SolarWindsやKaseyaに行われたような攻撃から組織を守る方法を学びたい場合は、Marcus LaFerrerraと私の対談「Hunting the known unknown: Supply Chain Attacks (既知の未知のハンティング:サプライチェーン攻撃)」(SEC-1745)への参加をご検討ください。ソフトウェア開発企業にお勤めのセキュリティ担当者である場合は、Dave HerraldとChris Rileyによる「Securing the software factory with Splunk (Splunkでソフトウェア工場を守る)」(SEC-1108)への参加をお勧めします。何よりも、みなさんが今週末はランサムウェア対応から解放されて自分の時間を楽しめますようお祈りしています。これからも、はりきっていきましょう :-)

追記:前述のように、このブログ以外にもランサムウェアに対するアプローチを紹介したリソースがたくさんあります。ぜひご覧ください。

.confの講演とビデオ

- Splunking the Endpoint 2016: Ransomware Edition!とビデオRyuk and Splunk Detections (RyukとSplunkによる検出)

- Windows Ransomware Detection with Splunk (1 of 6) – Vulnerability Detection and Windows Patch Status (SplunkでのWindowsランサムウェア検出(1/6) – 脆弱性の検出とWindowsのパッチ状況)

検出に関するブログ

- Clop Ransomware Detection: Threat Research Release, April 2021 (Clopランサムウェアの検出:2021年4月脅威調査リリース)

- Detecting Ryuk Using Splunk Attack Range (Splunk Attack RangeによるRyukの検出)

- Darkside of the ransomware pipeline (ランサムウェアパイプラインのダークサイド)

参考文献

Beaumont, Kevin氏、GossiTheDog/ThreatHunting、2017、2021年7月3日、https://github.com/GossiTheDog/ThreatHunting/blob/9e3a20d7c046bd7aac765a1a7df762ac7e3acffe/AdvancedHuntingQueries/KaseyaRansomwarePayload.ahq

---. 「Kaseya Supply Chain Attack Delivers Mass Ransomware Event to US Companies」、Medium、2021年7月3日、https://doublepulsar.com/kaseya-supply-chain-attack-delivers-mass-ransomware-event-to-us-companies-76e4ec6ec64b

Cado-Security/DFIR_Resources_REvil_Kaseya、2021、Cado Security社、2021年、GitHub、https://github.com/cado-security/DFIR_Resources_REvil_Kaseya

---.2021、2021年7月4日、https://github.com/cado-security/DFIR_Resources_REvil_Kaseya

cdoman1、「Resources for DFIR Professionals Responding to the REvil Ransomware Kaseya Supply Chain Attack」、Cado Security社、2021年7月3日、https://www.cadosecurity.com/post/resources-for-dfir-professionals-responding-to-the-revil-ransomware-kaseya-supply-chain-attack

E, Mehmet氏、Cyb3r-Monk/Threat-Hunting-and-Detection、2020、2021年7月3日、 https://github.com/Cyb3r-Monk/Threat-Hunting-and-Detection/blob/4217cfec566f7f3b30d6e227fd3870a47ca390f6/Command%20and%20Control/Suspicious%20Network%20Connections%20-%20Supply%20Chain%20Attack.md

Facebookなど、「Supply Chain Attack on Kaseya Infects Hundreds with Ransomware: What We Know」、VentureBeat、2021年7月3日、https://venturebeat.com/2021/07/03/supply-chain-attack-on-kaseya-infects-hundreds-of-victims-with-ransomware-what-we-know/

Gevers, Victor氏、「Kaseya Case Update 2」、DIVD CSIRT、2021年7月4日、https://csirt.divd.nl/2021/07/04/Kaseya-Case-Update-2/

Hammond, John氏、「Rapid Response: Mass MSP Ransomware Incident」、https://www.huntress.com/blog/rapid-response-kaseya-vsa-mass-msp-ransomware-incident、2021年7月4日アクセス

huntresslabs、「Crticial Ransomware Incident in Progress」、R/Msp、2021年7月2日、www.reddit.com/r/msp/comments/ocggbv/crticial_ransomware_incident_in_progress/

「Important Notice July 3rd, 2021」、Kaseya社、https://helpdesk.kaseya.com/hc/en-gb/articles/4403440684689-Important-Notice-July-3rd-2021、2021年7月3日アクセス

「Kaseya Ransomware Supply Chain Attack: What You Need To Know」、https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/kaseya-ransomware-supply-chain、2021年7月3日アクセス

「Kaseya Supply‑chain Attack: What We Know so Far」、WeLiveSecurity、2021年7月3日、https://www.welivesecurity.com/2021/07/03/kaseya-supply-chain-attack-what-we-know-so-far/

「Kaseya VSA Supply-Chain Ransomware Attack」、https://community.sophos.com/b/security-blog/posts/active-ransomware-attack-on-kaseya-customers、2021年7月3日アクセス

Mark Loman @氏、「We Are Monitoring a REvil ‘supply Chain’ Attack Outbreak, Which Seems to Stem from a Malicious Kaseya Update.REvil Binary C:\Windows\mpsvc.Dll Is Side-Loaded into a Legit Microsoft Defender Copy, Copied into C:\Windows\MsMpEng.Exe to Run the Encryption from a Legit Process」、@markloman、2021年7月2日、https://twitter.com/markloman/status/1411035534554808331

Mehmet Ergene氏、「How to Detect Software Supply Chain Attacks with #Sysmon, #MicrosoftDefender, or Any Other #EDR: 1. You Use Specific Software in Your Environment. 2.The Software Is Usually Installed on a Few Servers That Have Privileges across the Environment」、@Cyb3rMonk、2021年7月3日、https://twitter.com/Cyb3rMonk/status/1411404182054178826

「Shutdown Kaseya VSA Servers Now amidst Cascading REvil Attack against MSPs, Clients」、Malwarebytes社、https://blog.malwarebytes.com/cybercrime/2021/07/shutdown-kaseya-vsa-servers-now-amidst-cascading-revil-attack-against-msps-clients/amp/?__twitter_impression=true、2021年7月3日アクセス

Splunk Security Content Analytic Story、Splunkドキュメント、https://docs.splunk.com/Documentation/ESSOC/3.24.0/stories/UseCase#Revil_ransomware、2021年7月3日アクセス

Threat-Hunting-and-Detection/Suspicious Network Connections - Supply Chain Attack.Md (Main)、Cyb3r-Monk/Threat-Hunting-and-Detection、https://github.com/Cyb3r-Monk/Threat-Hunting-and-Detection/blob/main/Command%20and%20Control/Suspicious%20Network%20Connections%20-%20Supply%20Chain%20Attack.md、2021年7月3日アクセス

Will, Bushido氏、「My Current @MaltegoHQ Graph Researching the #REvil Supply-Chain Attack on #Kaseya: Https://T.Co/TOk1tiqr4S」、@BushidoToken、2021年7月3日、https://twitter.com/BushidoToken/status/1411469864653496321

このブログはこちらの英語ブログの翻訳、藤盛 秀憲によるレビューです。