Neue Funktionen von Splunk SOAR 6.3

Automatisierung mit Prompts

Mit Prompt-gestützter Automatisierung können Sie in Echtzeit sichere Prompts an Teams außerhalb des SOC senden, um Ihre Reaktionsworkflows zu optimieren und Security-Incidents schneller zu beheben. Die Prompts lassen sich über beliebige ITOps-, ChatOps- oder Ticketing-Anwendungen absetzen.

Wayfinder

Wayfinder ist ein dynamisches Navigationstool, mit dem Sie sich schnell und einfach auf der Benutzeroberfläche von Splunk SOAR bewegen können. Mithilfe einfacher Tastenkombinationen können Sie direkt zu wichtigen Incidents, Automatisierungsplaybooks und anderen relevanten Informationen springen, ohne dass Sie sich durch die einzelnen Menüs wühlen müssten. Wayfinder macht die Navigation intuitiv und effizient – und den Umgang mit Splunk SOAR insgesamt bequemer.

Geführte Automatisierung

Die geführte Automatisierung erschließt Ihnen ein völlig neues visuelles Arbeiten, denn es legt Ihnen die realen Incident-Daten über die logische Abfolge des Playbooks. Analysten können damit die Zeit für die Erstellung einer Automatisierung drastisch reduzieren und erzielen präzisere Ergebnisse.

Playbook-Erstellung mit nativer SIEM-SOAR-Integration

In Splunk SOAR 6.3 sind die SOAR-Funktionen nun vollständig mit Splunk Enterprise Security 8.0 integriert. In dieser Demo sehen Sie, wie einfach Sie ein Splunk-SOAR-Playbook im Kontext Ihrer SIEM-Workflows erstellen können. Playbooks und Aktionen sind jetzt auch direkt in die Analyst Queue von Splunk Enterprise Security integriert. Sie können Playbooks ausführen und sehen die Ergebnisse, ohne dass Sie die Oberfläche von Splunk Enterprise Security verlassen müssten. Voraussetzung sind Lizenzen für Splunk SOAR und Splunk Enterprise Security.

Features

Zentrales Dashboard

Das zentrale Dashboard von Splunk SOAR können User selbst anpassen, sodass sie wichtige Kennzahlen wie MTTD und MTTR oder eingesparte Zeit und eingesparte Kosten etc. auf dem Schirm haben. Sie können die Dashboard-Panels so positionieren, dass Sie die Informationen, die für Sie am wichtigsten sind, immer sofort zur Hand haben.

Apps

Splunk SOAR integriert über 300 Tools von Drittanbietern und unterstützt mehr als 2800 automatisierte Aktionen über unseren Konnektoren-Katalog auf Splunkbase. Damit können Sie komplexe Workflows team- und toolübergreifend organisieren und koordinieren, ohne dass Sie Ihren bestehenden Stack abreißen und ersetzen müssten. Sämtliche Splunk-SOAR-Apps gibt es auf Splunkbase.

App-Editor

Splunk SOAR unterstützt nicht nur die einsatzfertigen Standard-Apps, sondern auch eigene Apps, die Sie selbst für die Use Cases bauen, die Ihnen wichtig sind. Mit dem App-Editor von Splunk SOAR können Sie einfach Code anzeigen und hinzufügen, Aktionen testen, Log-Ergebnisse einsehen und Fehler beheben. Diese zusätzliche Transparenz gibt Ihnen genauen Einblick in die Funktionsweise Ihrer App. Sie können sie iterativ weiter bearbeiten und an Ihre Bedürfnisse anpassen, sodass sie mitwächst, wenn sich Ihr SOC weiterentwickelt.

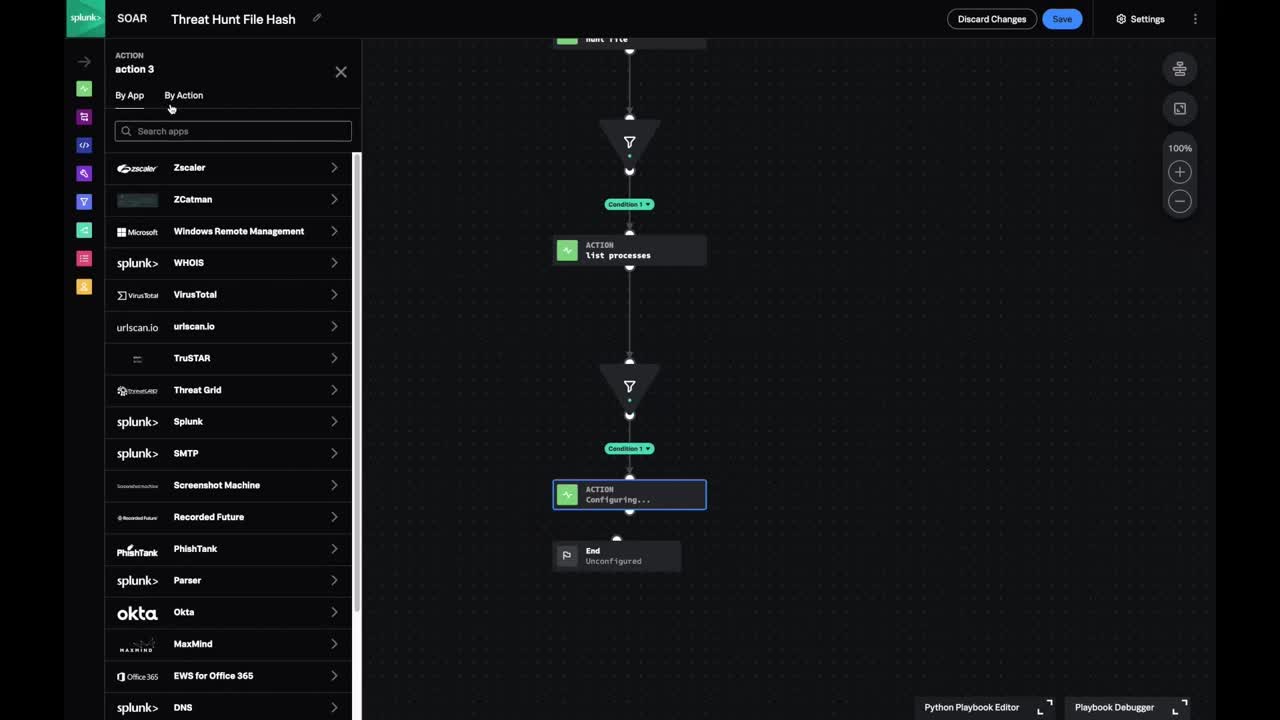

Visual Playbook Editor und Eingabe-Playbooks

Splunk SOAR gibt Ihnen die Möglichkeit, Playbooks selbst zu erstellen und anzupassen, egal ob Sie schon mit Python zaubern oder programmiertechnisch erst am Anfang stehen. Der visuelle Playbook-Editor macht den Prozess der Playbook-Erstellung ganz einfach, denn damit können Sie aus vorgefertigten Codeblöcken und Aktionsstrings eigene Workflows zusammenstellen. Splunk SOAR bietet auch Eingabe-Playbooks für grundlegende IT-Aufgaben, die Sie in größere Playbooks und Security-Workflows integrieren können. Mit der Auswahl an vorgefertigten Playbooks können Sie mit der Automatisierung sofort loslegen.

Ticket-Management

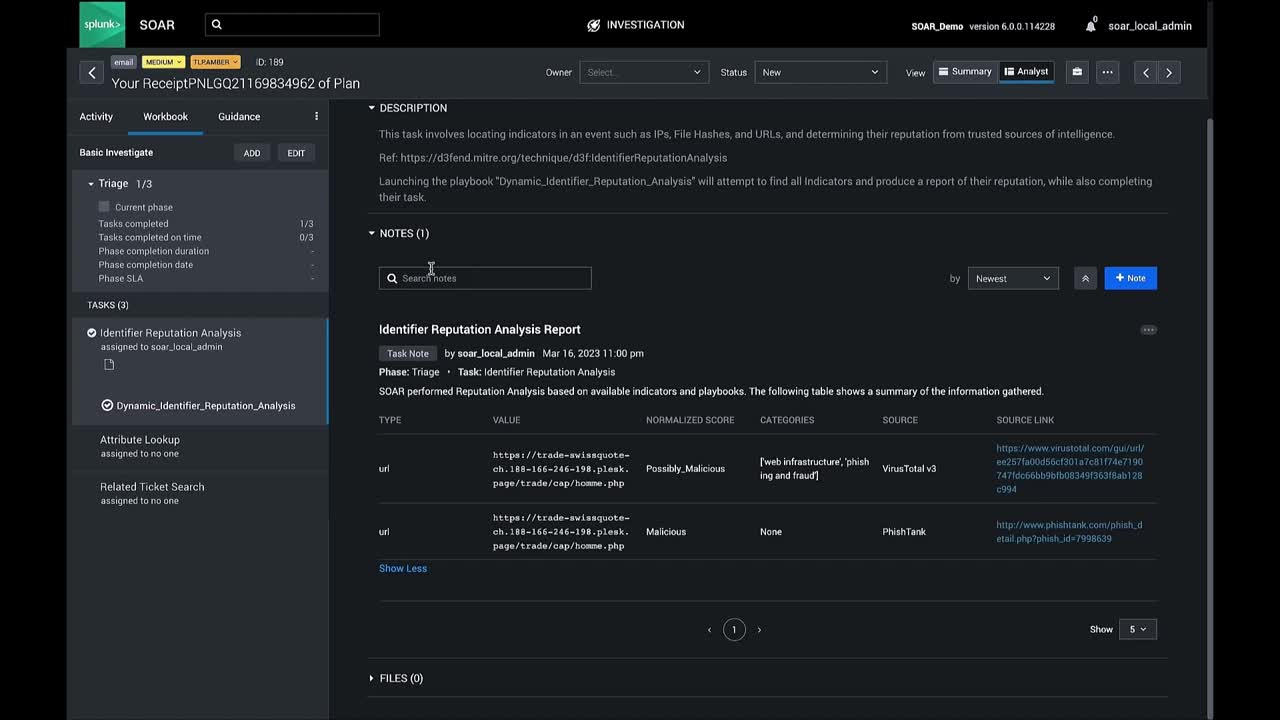

Splunk SOAR orchestriert Workflows und Reaktionen in Ihrem gesamten Security- und IT-Stack, sodass Sie jedes Tool in Ihrer Verteidigungsstrategie aktivieren. Die Ticket-Management-Funktionalität arbeitet mit Workbooks, damit Sie Ihre Prozesse als wiederverwendbare Vorlagen festschreiben können. Unabhängig davon, ob Sie eigene Vorlagen oder Branchenstandards für die Incident Response verwenden – Splunk SOAR macht die Aufgabensegmentierung, -zuweisung und -dokumentation einfach und gewährleistet damit kohärente und kooperative Untersuchungsprozesse.

Event-Management

Oft sind die Analysten mit der schieren Menge an Security-Events überfordert. Splunk SOAR erleichtert das Event-Management, indem es die Events aus den unterschiedlichen Quellen komplett zentral konsolidiert. Die Fachleute können die Events dann sortieren und filtern, mutmaßlich relevante Events identifizieren und ihre Maßnahmen entsprechend priorisieren.

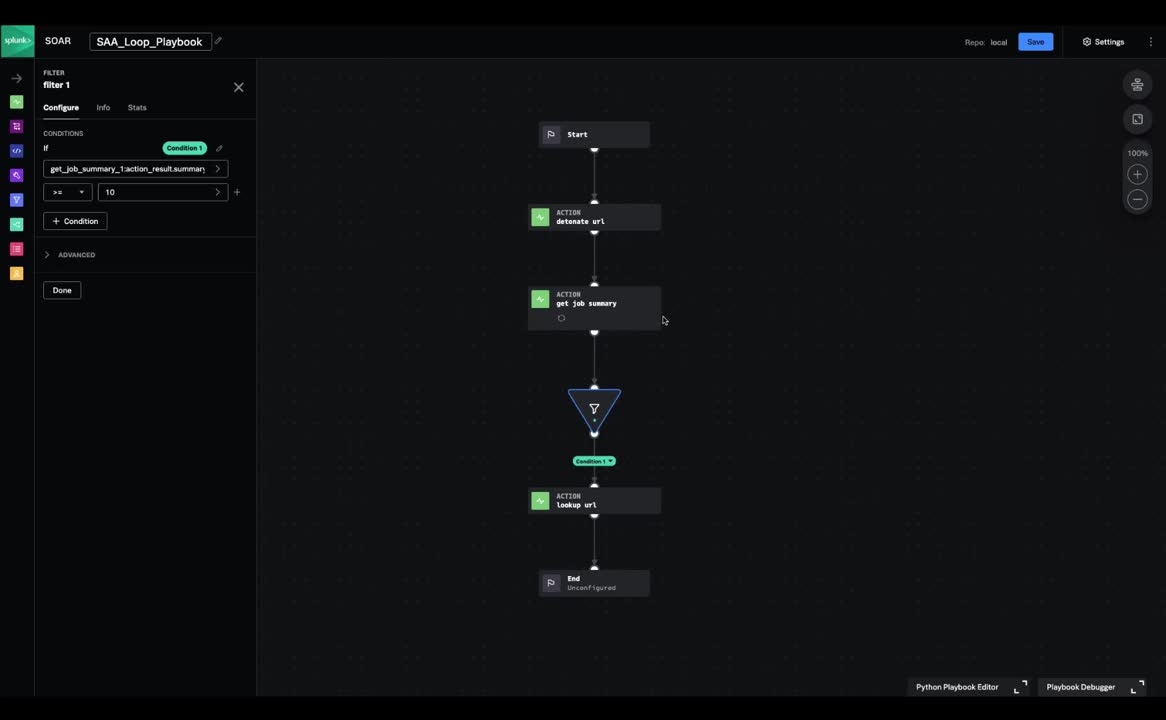

Logic Loops

Logic Loops sind eine Funktion von Splunk SOAR, die dazu gedacht ist, die operative Komplexität zu reduzieren, wenn User Playbooks erstellen und verwalten, die wiederholbare Schleifen enthalten – mit Logic Loops müssen sie dazu keinen eigenen Code schreiben. Diese iterative Funktion ermöglicht es Usern, Playbook-Aktionen automatisch zu wiederholen, wenn sie fehlschlagen, oder mit dem Rest des Playbooks fortzufahren, falls die Aktion erfolgreich ist. Diese Funktion ist z. B. bei Use Cases wie Sandbox-Engines für die Quarantäne und Bereinigung von Schad-URLs oder bei den Prozessen forensischer Untersuchungen praktisch.

Benutzerdefinierte Funktionen

Mit den benutzerdefinierten Funktionen von Splunk SOAR können Sie eigenen Code in Playbooks gemeinsam nutzen und gleichzeitig komplexe Datenobjekte in den Ausführungspfad einfügen. Dabei handelt es sich nicht nur um einsatzfertige Playbooks, sondern um einsatzfertige benutzerdefinierte Blöcke, die Ihnen Zeit und Mühe sparen. Diese Funktionen sind die Bausteine zur Skalierung Ihrer Automatisierungen, auch für Leute ohne Programmierkenntnisse.

Kontextuell ausgelöste Aktionen

Splunk-SOAR-Apps haben für Aktionseingaben und -ausgaben den Parameter „contains“. Damit werden kontextbezogene Aktionen auf der Splunk-SOAR-Oberfläche aktiviert. Ein gängiges Beispiel ist der Contains-Typ „ip“. Diese Funktion der Plattform ist ausgesprochen leistungsstark, weil User damit Aktionen verketten und die Ausgabe einer Aktion als Eingabe für eine andere verwenden können.

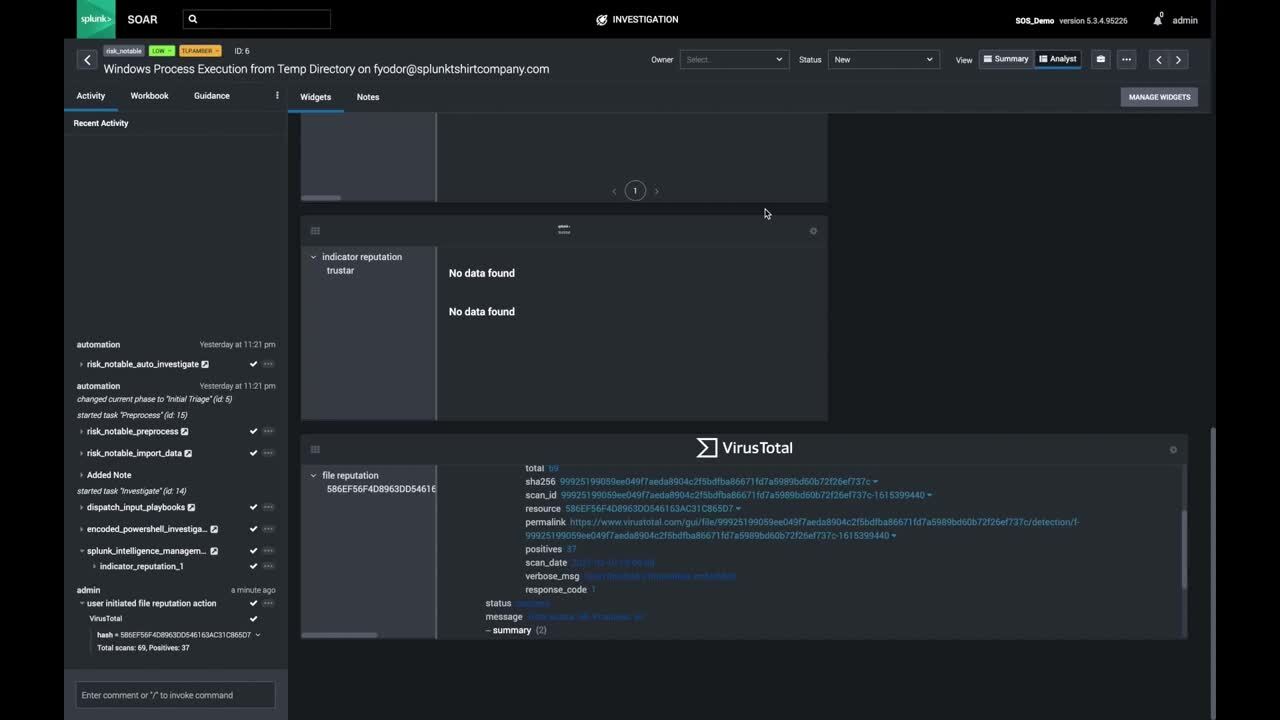

Befehlszeile für Untersuchungen

Auf der Untersuchungsseite in Splunk SOAR gibt es verschiedene Möglichkeiten, Aktionen auszuführen. Eine der einfachsten Methoden ist die Verwendung der Befehlszeile unten auf der Seite, wo Sie normalerweise Event-Kommentare hinzufügen: Wenn Sie die Eingabe mit einem Schrägstrich / beginnen, werden Eingabevorschläge für die gewünschte Aktion angezeigt.

Konfiguration von Drittanbieter-Tools

Bevor Sie mit Splunk SOAR loslegen, müssen Sie ein Asset konfigurieren. Assets sind Sicherheits- und Infrastrukturkomponenten, die Sie in die Splunk-SOAR-Plattform integrieren, etwa Firewalls oder Endpunktprodukte. Die Verbindung zu diesen Assets stellt Splunk SOAR über Apps her. Apps erweitern die Plattform, indem sie Sicherheitsprodukte und -tools von Drittanbietern integrieren.

Splunk-SOAR-Playbooks

Dynamic Identifier Reputation Analysis

Dynamic Identifier Reputation Analysis ist ein Playbook, das sich als unverzichtbares Werkzeug für jedes SOC-Team erwiesen hat, das sich einen umfassenden Überblick über die Bedrohungslandschaft seiner Umgebung verschaffen will. Mit dem MITRE-D3FEND-Ansatz der dynamischen Identifikatoren-Reputationsanalyse können SOC-Teams potenzielle Bedrohungen und Schwachstellen rechtzeitig identifizieren und proaktiv Schritte zur Risikominimierung unternehmen.

Splunk Intelligence Management für Splunk SOAR

Mit Splunk-SOAR-Playbooks lassen sich Security-Aktionen gut automatisieren, doch sie werden durch das zusätzliche Intelligence Management von Splunk ES noch leistungsstärker und einfacher zu handhaben. Damit können User aufbereitete und normalisierte Bedrohungsinformationen aus internen und externen Quellen aufnehmen – das bedeutet schnellere Triage und noch effizientere Playbooks.