Nouveautés de Splunk SOAR 6.3

Automatisation pilotée par des invites

L’automatisation basée sur les invites vous permet d’envoyer des invites sécurisées en temps réels aux équipes extérieures au SOC afin de rationaliser les workflows de réponse et de résoudre plus rapidement les incidents de sécurité. Transmettez des invites via vos applications ITOps, ChatOps et de ticket habituelles.

Wayfinder

Wayfinder est un outil de navigation dynamique qui vous aide à vous déplacer rapidement et facilement dans l’interface utilisateur de Splunk SOAR. Grâce à des raccourcis clavier simples, vous pouvez accéder directement aux incidents clés, aux playbooks d’automatisation et aux informations critiques sans vous perdre dans d’innombrables menus. En rendant la navigation intuitive et efficace, Wayfinder améliore votre expérience dans Splunk SOAR.

Automatisation guidée

L’automatisation guidée génère une toute nouvelle expérience visuelle qui superpose les données réelles d’un incident à la séquence logique du playbook. Pour les analystes, cela réduit considérablement le temps consacré à l’élaboration des automatisations, tout en améliorant leur précision.

Création de playbooks avec l’intégration native des SIEM et des SOAR

Les fonctionnalités de Splunk SOAR 6.3 sont désormais nativement intégrées à Splunk Enterprise Security 8.0. Suivez cette démo pour apprendre à créer facilement un playbook Splunk SOAR dans le contexte de vos workflows SIEM. Les playbooks et les actions sont désormais directement intégrés à la file analyste de Splunk Enterprise Security. Vous pouvez exécuter des playbooks et voir les résultats sans quitter l’interface de Splunk Enterprise Security. Cette intégration nécessite une licence Splunk SOAR et Splunk Enterprise Security.

Fonctionnalités

Tableau de bord principal

Personnalisable, le tableau de bord principal de Splunk SOAR permet aux utilisateurs de suivre des indicateurs clés tels que les temps moyens de détection et de réponse, les économies et les gains de temps réalisés, et bien d’autres informations utiles. Vous pouvez déplacer les différents volets du tableau de bord pour avoir à portée de main les informations les plus importantes.

Applications

Splunk SOAR s’intègre à plus de 300 outils tiers et prend en charge plus de 2 800 actions automatisées grâce à notre catalogue de connecteurs sur Splunkbase. Vous pouvez ainsi connecter et coordonner les workflows multi-outils complexes de vos équipes sans refonder l’intégralité de votre pile. Toutes les applications Splunk SOAR sont disponibles sur Splunkbase.

Éditeur d’application

Outre nos applications prêtes à l’emploi, Splunk SOAR permet également de développer des applications personnalisées répondant parfaitement à vos scénarios d’utilisation prioritaires. Dans l’App Editor de Splunk SOAR, vous pouvez facilement voir et ajouter du code, tester des actions, consulter les résultats des logs et résoudre les problèmes. Ce gain de visibilité sur le fonctionnement de vos applications informe leur développement au fil de l’évolution de vos besoins et de votre SOC.

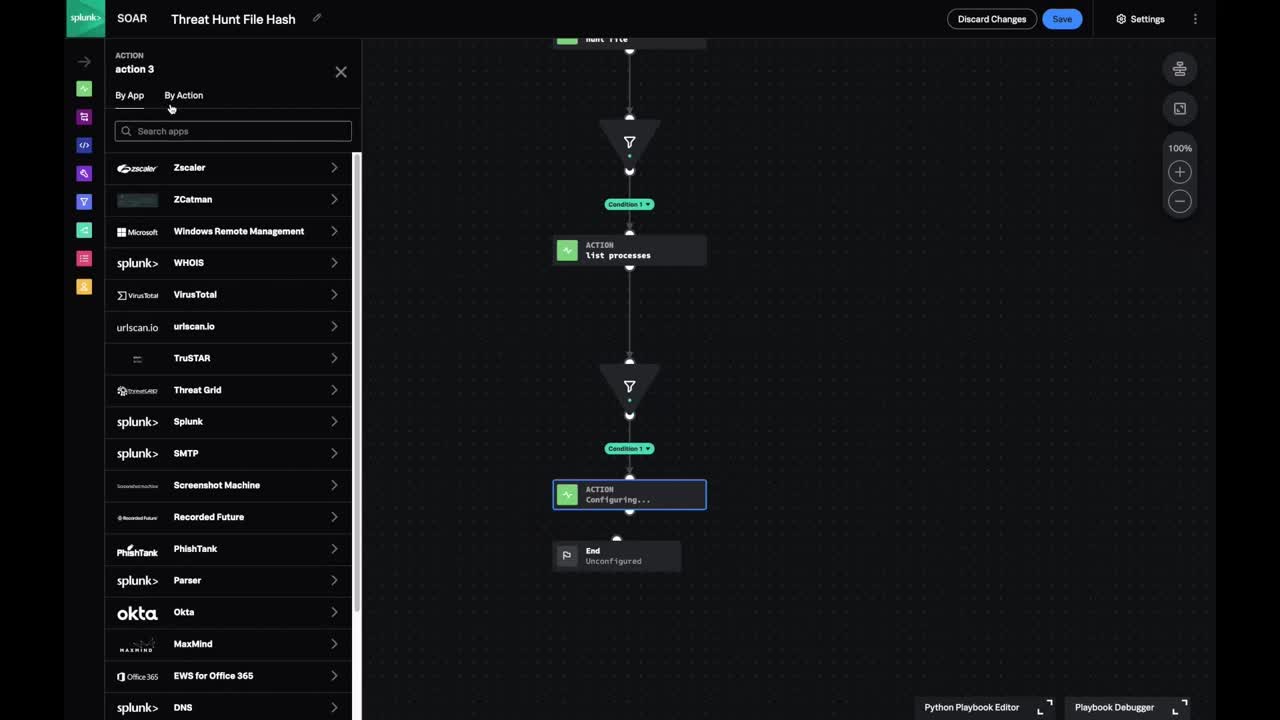

Éditeur de playbooks visuel et playbooks à entrées

Que vous soyez novice du code ou spécialiste de Python, Splunk SOAR vous donne les moyens de créer et de personnaliser des playbooks. Le Visual Playbook Editor de Splunk SOAR simplifie le processus de création : vous pouvez assembler des workflows personnalisés à partir de blocs de code et de chaînes d’actions prédéfinis. Splunk SOAR comprend également des playbooks à entrées, qui sont destinés aux tâches informatiques courantes et peuvent s’intégrer à des playbooks plus vastes et à des workflows de sécurité. La sélection de playbooks prédéfinis vous permet de vous lancer sans attendre dans l’automatisation.

Gestion des investigations

Splunk SOAR orchestre les workflows et les réponses dans l’ensemble de votre environnement informatique et de vos outils de sécurité pour que chacun joue un rôle actif dans votre stratégie de défense. La fonction de gestion des dossiers s’appuie sur des workbooks pour encoder vos processus sous forme de modèles réutilisables. Que vous utilisiez des modèles personnalisés ou des normes industrielles pour structurer la réponse aux incidents, Splunk SOAR facilite la segmentation, l’affectation et la documentation des tâches. Le résultat : un processus d’investigation cohérent et collaboratif.

Gestion des événements

Les analystes sont souvent submergés par un grand volume d’événements de sécurité. Splunk SOAR facilite leur gestion en réunissant tous les événements de différentes sources à un même endroit. Les analystes peuvent trier et filtrer les événements pour identifier les événements notables haute fidélité et hiérarchiser l’action.

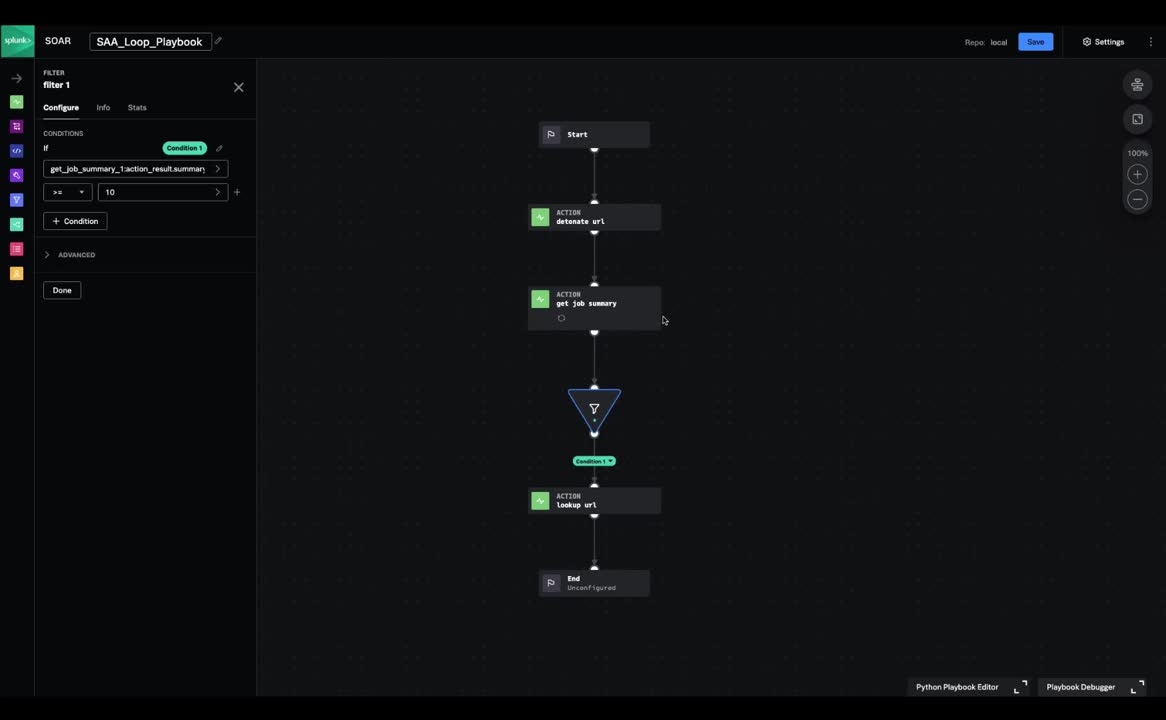

Boucles logiques

Fonctionnalité de Splunk SOAR, les boucles logiques permettent aux utilisateurs d’alléger la complexité du processus de création et de maintenance des playbooks qui requièrent des fonctions de boucle reproductibles, sans avoir à rédiger du code personnalisé. Cette fonction itérative permet aux utilisateurs de relancer automatiquement des opérations du playbook en cas d’échec ou de poursuivre son exécution en cas de réussite. Elle est particulièrement utile pour les moteurs de sandbox qui mettent des URL malveillantes en quarantaine ou exécutent des mesures de correction, ainsi que dans les workflows d’investigation.

Fonctions personnalisées

Les fonctions personnalisées de Splunk SOAR vous permettent de partager du code personnalisé entre différents playbooks tout en introduisant des objets de données complexes dans les parcours d’exécution. Il ne s’agit pas seulement de playbooks prêts à l’emploi, mais bien de modules personnalisés qui vous permettent de réduire le temps et les efforts nécessaires. Ces fonctions sont les blocs qui servent de base à l’élargissement de l’automatisation, y compris pour les utilisateurs qui ne codent pas.

Lancement d’actions contextuelles

Les applications Splunk SOAR possèdent un paramètre pour les entrées et les sorties d’actions baptisé « contains ». Il permet de déclencher des actions contextuelles dans l’interface utilisateur de Splunk SOAR. Prenons par exemple le type de contains « ip ». C’est une fonction puissante offerte par la plateforme car elle permet à l’utilisateur de faire de la sortie d’une action l’entrée d’une autre.

Investigation en ligne de commande

Lorsque vous vous trouvez sur la page Investigation de Splunk SOAR, vous pouvez réaliser des actions de plusieurs manières. L’une des plus simples consiste à utiliser la ligne de commande, là où vous rédigeriez des commentaires dans un événement. Si vous commencez la saisie par un slash (/), vous êtes invité à choisir une action.

Configuration des outils tiers

Pour prendre un bon départ avec Splunk SOAR, vous devez configurer un actif. Les actifs sont les actifs de sécurité et d’infrastructure que vous intégrez à la plateforme Splunk SOAR, comme les pare-feux et les produits d’endpoints. Splunk SOAR se connecte à ces actifs via des applications. Les applications prolongent la plateforme en intégrant des produits et des outils de sécurité tiers.

Playbooks Splunk SOAR

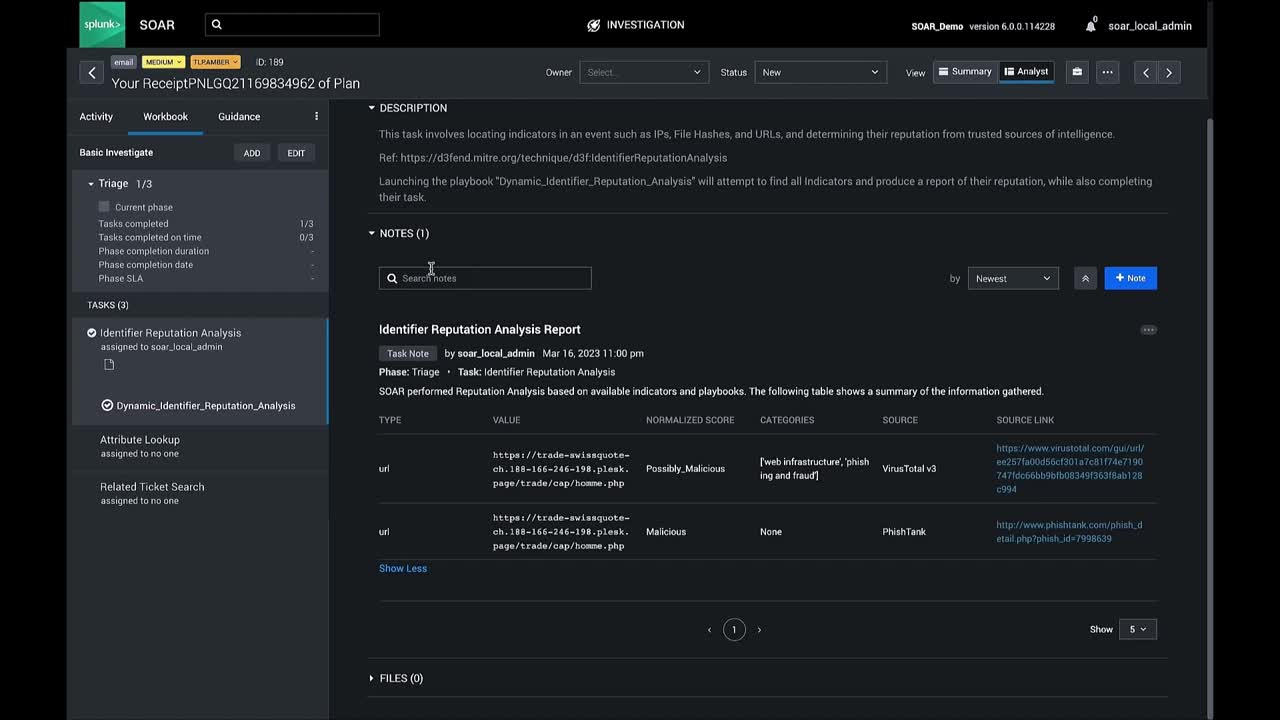

Analyse dynamique de la réputation des identifiants

Le playbook Dynamic Identifier Reputation Analysis est un outil incontournable pour les équipes SOC (centre des opérations de sécurité) souhaitant avoir une image complète du paysage des menaces au sein de leur environnement. En adoptant l’approche d’analyse dynamique de la réputation des identifiants de MITRE DEFEND, les équipes du SOC identifient rapidement les menaces et les vulnérabilités. Elles peuvent ainsi prendre des mesures en amont pour atténuer les risques et éviter tout dommage.

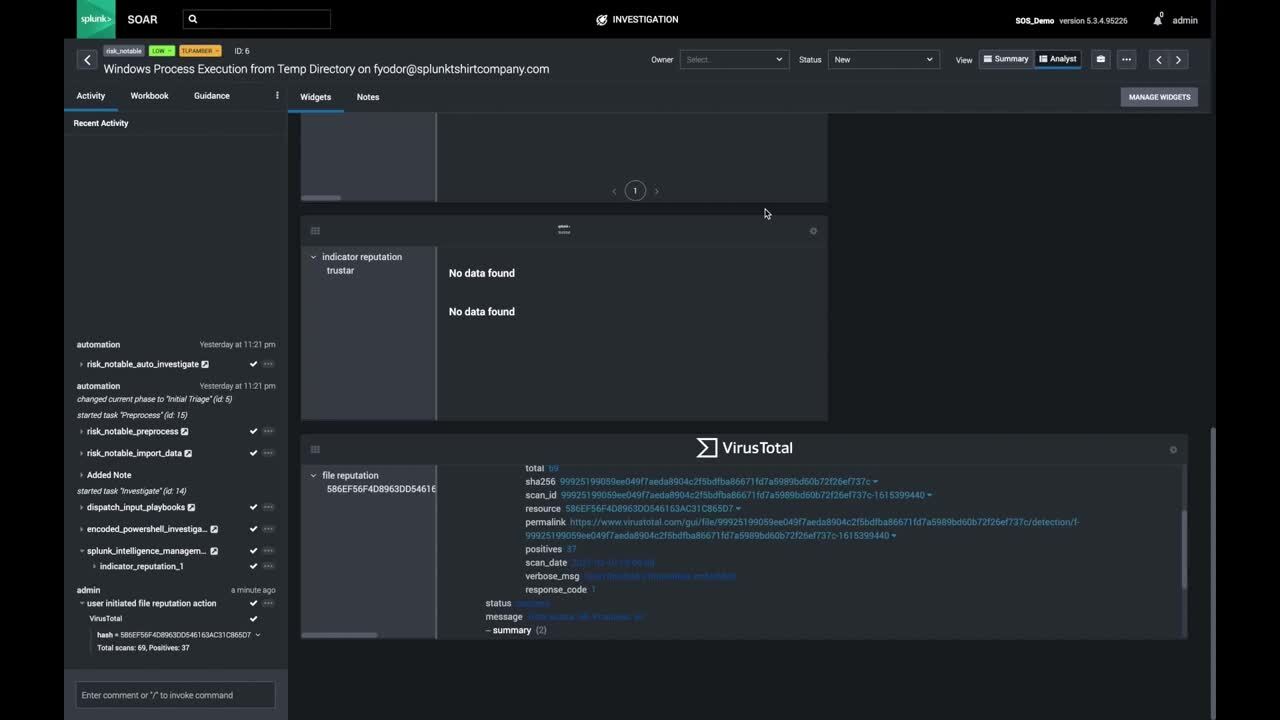

Splunk Intelligence Management pour Splunk SOAR

Si les playbooks Splunk SOAR automatisent les mesures de sécurité, ils révèlent toute leur puissance lorsqu’on y ajoute la gestion des informations de Splunk ES, et deviennent encore plus faciles à utiliser. Cette intégration permet aux utilisateurs d’assimiler des informations préparées et normalisées en provenance de sources internes et externes, pour accélérer le triage et optimiser les playbooks.