ゼロトラストとは?ゼロトラストセキュリティモデルとZTNAを解説

今日、企業のデータ環境は、データセンターから、クラウドやSaaS、リモートワーカーのPC、モバイルデバイス、無数のアプリケーションにまで広がり、従来のセキュリティ戦略では保護しきれなくなっています。データ環境の拡大は、攻撃対象の拡大を意味し、データやワークロードの保存、実行、アクセスを安易に許せば、セキュリティの脆弱性やアクセスの問題が発生するリスクを高めることになります。こうしたなか、注目されているのがゼロトラストセキュリティです。本記事では、ゼロトラストの原則、ゼロトラストアーキテクチャの定義と重要性、ゼロトラストの始め方について説明します。

ゼロトラストとは?

ゼロトラストモデル実践のための基本原則

- 基本原則1:ネットワークには、常に悪意が潜んでいるとみなす

- 基本原則2:ネットワークには、常に外部および内部からの脅威があると認識する

- 基本原則3:企業ネットワークやクラウドプロバイダーの場所だけで、信頼性を判断しない

- 基本原則4:あらゆるデバイス・ユーザー・ネットワークフローを、認証と許可の対象にする

- 基本原則5:できるだけ多くのデータソースから導き出した動的なポリシーを実装する

ゼロトラストセキュリティモデルの6つの柱

ゼロトラストセキュリティの重要性

ゼロトラストセキュリティで解決できる問題

ゼロトラストセキュリティの導入

ゼロトラストセキュリティのメリット

ゼロトラストセキュリティのデメリット

ゼロトラストセキュリティの始め方

- STEP1:関連データの収集

- STEP 2:データの理解とコンテキスト追加

- STEP 3:データソースの拡張

- STEP 4:データの補強と強化

- STEP 5:ZTNAでゼロトラストで脱VPNを実現する

結論:これからの企業にとって、ゼロトラストセキュリティは不可避である

ゼロトラストとは?

ゼロトラストは、企業が保有するリソースに接続しようとする、すべてのユーザー・デバイス・サービスを信用せず、常に検証するという、ネットワークデータセキュリティの考え方とその実践手法です。特定のセキュリティアーキテクチャ、製品、ソフトウェアソリューションを指すのではなく、企業がセキュリティ戦略とネットワークアーキテクチャを見直して、アクセスの安全性を高めるための方法論を指します。

かつての企業のセキュリティは、従来型のネットワークセキュリティソリューションを使用したネットワークベースのセグメンテーションモデルが主流でした。その基本的な考え方は、社内ネットワーク内に、すべてのリソースやデータを置き、ネットワークの境界の防御力を強化することです。その後、クラウドサービスやリモートワークの普及にともない、リソースやデータが社外に拡がるなか、ネットワーク境界を重視するアプローチから、社内外を問わず、すべてのデバイス、ユーザー、システムは信頼できないという前提で、すべてのリソースへのアクセスを明示的に認証、および認可すべきであるという、ゼロトラストのアプローチに移っていきました。

ゼロトラストモデル実践のための基本原則

下記に示す5項目のゼロトラストの基本原則は、企業のあらゆる場所のデータを保護し、正当なユーザーとエンティティのみが必要とするリソースや資産にのみアクセスできるようにすることです。誰が、どのデバイスからアクセスを求めているか、を把握し、そのリクエストをアプリケーションや資産ごとのアクセスポリシーと照合することで実現します。

基本原則1:ネットワークには、常に悪意が潜んでいるとみなす

ゼロトラスト以前のセキュリティ対策では、既知のネットワークへのアクセスは原則、安全だとしてきましたが、ゼロトラストでは、安全であるとみなしません。

基本原則2:ネットワークには、常に外部および内部からの脅威があると認識する

これまでは、脅威が検出されない限りネットワークは安全だと考えていましたが、ゼロトラストでは、安全であるとみなしません。

基本原則3:企業ネットワークやクラウドプロバイダーの場所だけで、信頼性を判断しない

IPアドレスに基づく従来のセキュリティルールについても、信頼できるものとみなしません。

基本原則4:あらゆるデバイス・ユーザー・ネットワークフローを、認証と許可の対象にする

ゼロトラストモデルでは、すべてのユーザーアクセスを認証し、最小限のアクセス権をセッション単位で付与します。

基本原則5:できるだけ多くのデータソースから導き出した動的なポリシーを実装する

エンドツーエンドのデータ分析環境を構築して、クラウド環境を含むアーキテクチャ全体の監視と脅威の検出を行い、ITとセキュリティの両方の運用要件に対応します。

PEAK脅威ハンティングフレームワーク

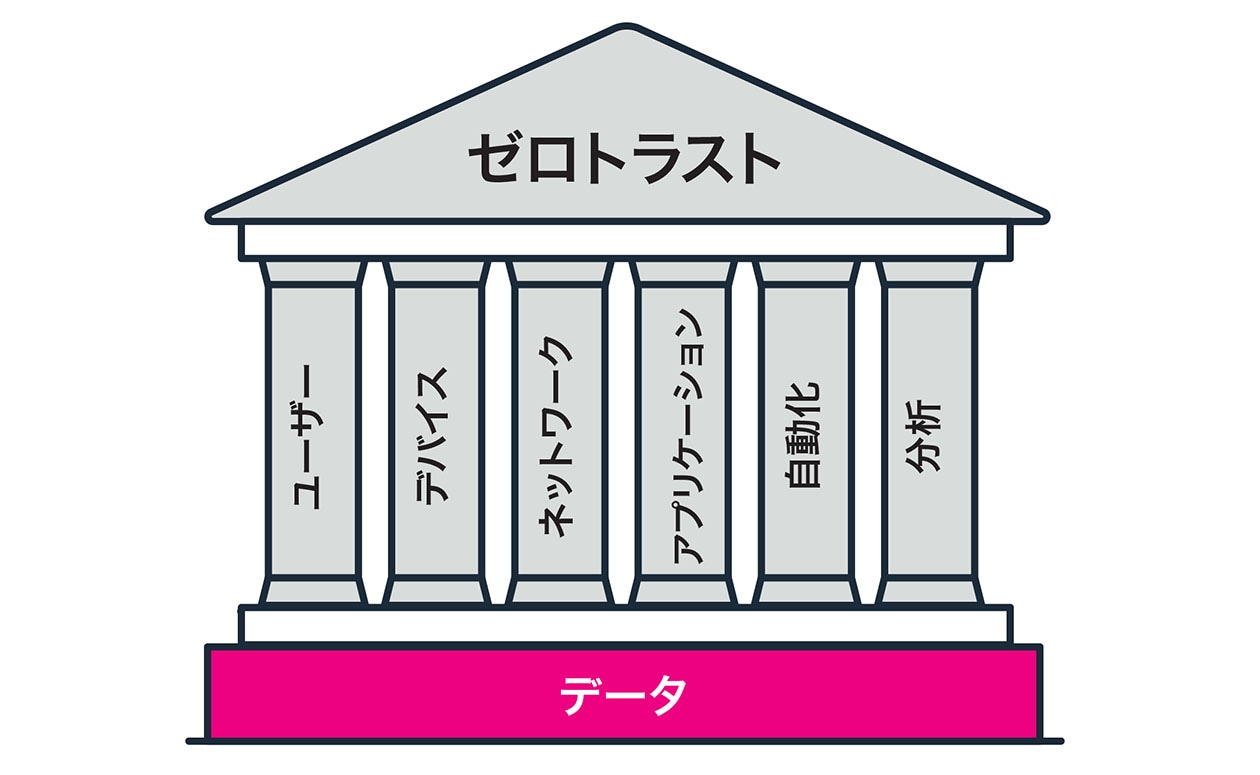

ゼロトラストセキュリティモデルの6つの柱

ACT-IAC

ACT-IAC(American Council for Technology and Industry Advisory Council)は、ゼロトラストセキュリティモデルの6つの柱を定義し、それぞれの観点からアプローチすることで、ゼロトラスト戦略で成果を上げるための基盤となるデータを保護します。

ユーザー

信頼済みのユーザーおよびユーザーIDでも、常に認証し、ユーザーの信頼性を継続的に監視・確認して、アクセスと権限を管理します。

デバイス

デバイスのサイバーセキュリティ対策と信頼性をリアルタイムで評価し、戦略的なアクセス管理ポリシーを適用します。

ネットワーク

ネットワーク(ソフトウェア定義のネットワーク、ソフトウェア定義の広域ネットワーク、インターネットベースの技術を含む)をセグメント化し、分離、制御します。

アプリケーション

アプリケーションレイヤー、クラウドサービス、コンテナ、仮想マシンを保護し、適切に管理します。

自動化

SOAR(セキュリティのオーケストレーションと自動化によるレスポンス)によって、複数の製品にまたがるタスクをワークフローで自動化し、エンドユーザーをインタラクティブに監視します。

分析

SIEM(セキュリティ情報・イベント管理)、高度なセキュリティ分析、UEBA(ユーザーとエンティティの行動分析)など、可視化ツールや分析ツールを使用して現状を把握し、状況に応じた防御策を実行します。

ゼロトラストセキュリティの重要性

従来のサイバーセキュリティでは、企業ネットワークの境界にセキュリティツールを幾重にも配置し、防御を固める方法が採られてきました。この手法は、サイバー脅威が外部のみに存在し、資産がオンプレミスのみにある場合には理にかなっていました。しかし、クラウド、リモートワーク、モバイルデバイスなど、企業が抱える今日のエコシステムは、従来のセキュリティ戦略では、もはや守りきれなくなっています。それどころか、データやワークロードが、ほぼあらゆる場所に分散し、処理・アクセスされるようになったことで、攻撃の対象はますます拡大しています。すべてのネットワークを最初から信用せず、常に検証するゼロトラストのアプローチであれば、こうした課題にも対応することができます。

ゼロトラストセキュリティで解決できる問題

たとえば、ある従業員が、新しく割り当てられたデバイスから企業のケース管理システムを使用することを許可されたとします。この従業員が、このデバイスからリクエストを行うと、アクセスが許可されます。その後、従業員が未許可のサイトから、プリンタードライバのような無害なソフトウェアをダウンロードしたとします。このデバイスは、ゼロトラスト戦略で継続的に監視されているため、このアップデートにはフラグが付けられます。ドライバの追加によってデバイスの構成が変化したため、デバイスの信頼スコアが変更されます。これにより、従業員が次にシステムにアクセスする際、新しい信頼スコアと適用されるポリシーに応じて、権限が下げられ、アクセスが拒否される可能性があります。このように、複数の要素(この例ではユーザー、デバイス、リソースのスコア)を組み合わせることで、企業のリソースに対するリスクに柔軟に対応できます。

ゼロトラストセキュリティの導入

ゼロトラスト戦略を導入するには、まず、ゼロトラストコントロールとポリシーに沿ってセキュリティインシデントを監視、検出、調査するための体制を整備する必要があります。特に、ユーザー/システム/アプリケーション/データを保護するための仕組みが重要です。各ステージで改善を重ね、段階的にゼロトラストセキュリティを実現することをお勧めします。

ステージ1:機械学習など、精度の高い検出メカニズムを導入し、高度な検出を可能にする。

ステージ2:一貫性のある繰り返し可能なセキュリティ運用の機能で、自動化とオーケストレーションを実現。

ステージ3:セキュリティデータをインテリジェンスで補強し、イベントのコンテキストや影響について理解を深める。

ステージ4:追加のデータソースを収集して、より高度な攻撃の検出を可能にする。

ステージ5:標準的なセキュリティデータの形式を適用し、資産データとアイデンティティデータを追加。

ステージ6:環境内の基本的なセキュリティログや、そのほかのマシンデータを収集。

ゼロトラストセキュリティのメリット

境界のみの防御に依存する従来の仕組みを変えて、ゼロトラストモデルを実現すれば、企業のセキュリティ体制を大幅に強化し、運用の負担を軽減できます。ゼロトラストでは、境界で防御する代わりに、各アクセスポイントで一定の信頼性を確保することにより、ユーザーID、資産、リソースを効果的に保護します。ただし、従来のセキュリティポリシーが不要になるわけではありません。

ゼロトラストセキュリティのデメリット

ゼロトラストモデルでは、ネットワークへのすべてのアクセスリクエストを個別に認証するため、ユーザーエクスペリエンスの低下を来す懸念があります。また、従来のツールでは統合機能が不十分で、企業のリソースのセキュリティを、包括的かつ一元的に監視することができず、セキュリティエンジニアの負担が増えてしまうリスクもあります。そして、技術的な課題をクリアしたとしても、ゼロトラストアーキテクチャの構築やゼロトラストソリューションの導入は、大掛かりなプロジェクトになります。

ゼロトラストセキュリティの始め方

ゼロトラストアーキテクチャを導入するための最適な方法は、現在のネットワーク設定に関する様々な要素によって異なります。下記では、標準的なステップを紹介します。

STEP 1:関連データの収集

まずは、保護および監視する必要のある社内の資産を洗い出し、優先度を判断します。

STEP 2:データの理解とコンテキスト追加

ゼロトラスト戦略の要となる、データのコンテキストを追加します。

STEP 3:データソースの拡張

高度なセキュリティの脅威を検出するために、対象システムの動作状況だけではなく、システムが正しく使用されているかどうかなどの監視対象を拡張します。システム・データ・ユーザーを包括的に監視することも重要です。

STEP 4:データの補強と強化

保護対象のシステムやユーザーが影響を受ける脅威を把握して、これまで検出できなかった既知のIoC(侵害の痕跡)検出を実現するために、脅威のインテリジェンスを活用してデータを補足・強化します。

STEP 5:ZTNAでゼロトラストで脱VPNを実現する

ゼロトラストネットワークアクセス(ZTNA)のクラウドアクセスを活用し、送信元の認証やデバイス確認、宛先アプリケーションへのアクセス制御を逐次行います。ポリシー管理を実装し、VPNのもつ脆弱性のリスクを軽減することは、ゼロトラストの推進につながります。またVPNの制限値で、デバイス内で収容できるセッション数に制限がある場合があります。ZTNA使い、VPNのリソースを十分に確保できることもメリットです。

SOARのROIの測定

結論:これからの企業にとって、ゼロトラストセキュリティは不可避である

これまで、多くの企業が機密データや価値の高いデータをクラウドに移行してきた中で、攻撃の被害を受けた企業がごく一部にとどまっているのは幸運としか言いようがありません。SolarWindsの脆弱性を突いた攻撃は、オープンなネットワークの弱点を露わにしました。新しいマインドセットや文化、一連の関連プラクティスを取り入れることは決して容易ではありませんが、ゼロトラストの考え方を理解すれば、企業のネットワークのどこにどのような弱点があり、その解消に何が必要であるかが見えてきます。

Splunkであれば6つの柱である自動化および分析を統合的に実現します。是非製品紹介ページをチェックしてみてください。