Cyber kill chains : stratégies et tactiques

Splunk est un leader dans le domaine de la sécurité

Splunk est fier d’avoir été désigné leader du domaine du SIEM par Forrester, Gartner® et IDC. Téléchargez le dernier Magic Quadrant pour comprendre pourquoi. Recevoir le rapport →

En savoir plus sur les solutions et les produits Splunk pour la sécurité :

Également désignée par l’acronyme CKC ou sous le nom « cycle de vie de cyberattaque », la cyber kill chain est un modèle de défense de sécurité élaboré pour identifier et arrêter les cyberattaques sophistiquées avant qu’elles n’affectent une entreprise.

Généralement composée de sept étapes, la cyber kill chain décrit les différentes phases des cyberattaques pour aider les équipes de sécurité à les reconnaître, à les intercepter ou à les prévenir. Le framework de cyber kill chain peut aider les entreprises à mieux comprendre les menaces qui les ciblent et à améliorer la gestion des incidents et leur prise en charge.

Bien exploité, le modèle de la cyber kill chain est un atout précieux pour la sécurité. Mais les mauvaises applications ne sont pas sans risque. Certains inconvénients de la cyber kill chain soulèvent en effet des questions quant à son avenir. Il reste que cette méthodologie peut toujours informer les stratégies de cybersécurité des entreprises.

D’autre part, l’approche Cyber COBRA, plus récente, peut être intégrée à une stratégie axée sur la kill chain pour procéder à une évaluation plus dynamique et contextuelle des menaces. (Nous reviendrons très bientôt sur ce sujet.)

Dans cet article, nous allons donc analyser les origines de la kill chain, ses scénarios d’utilisation et les précautions à prendre, pour comprendre ce qui fait de la cyber kill chain un aspect classique mais controversé de la gestion des cybermenaces. Mais commençons par le commencement.

Qu’est-ce que la kill chain en cybersécurité ?

La cyber kill chain est un framework de sécurité conçu pour identifier et arrêter les cyberattaques sophistiquées en décomposant l’attaque en plusieurs étapes. Ce modèle aide les équipes de sécurité à reconnaître, intercepter ou prévenir les attaques, afin d’éviter qu’elles n’affectent l’entreprise.

Le concept de kill chain trouve son origine dans les opérations militaires : l’attaque ennemie est identifiée et décomposée en étapes afin de mettre en place des mesures préventives. Cette stratégie militaire est la source d’inspiration de la kill chain de cybersécurité, inventée par Lockheed Martin en 2011.

L’objectif de la cyber kill chain est de renforcer les défenses d’une organisation contre les menaces persistantes avancées (APT), qui sont des cyberattaques sophistiquées. On recense plusieurs menaces courantes :

- les malwares,

- les ransomwares

- les trojans,

- l’hameçonnage,

- les autres techniques d’ingénierie sociale.

Les cyber kill chains aident les entreprises à se préparer et à garder une longueur d’avance sur les pirates à toutes les étapes d’une attaque, de sa conceptualisation à son exécution. L’intégration de Cyber COBRA à la kill chain renforce ce cadre en offrant une évaluation plus détaillée et contextualisée des menaces, qui permet d’élaborer des stratégies de réponse plus performantes.

(Obtenez la documentation du tableau de bord CKC dans Splunk.)

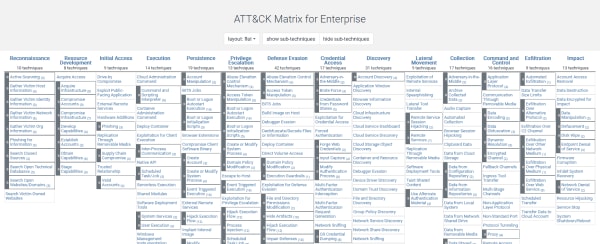

Cyber kill chain et MITRE ATT&CK

On compare souvent la cyber kill chain au framework MITRE ATT&CK, le cadre élaboré par la MITRE Corporation. MITRE ATT&CK décrit également les phases d’une cyberattaque, et les recoupements avec le modèle de la cyber kill chain sont nombreux.

Notons toutefois une différence majeure entre les deux approches : les tactiques MITRE sont énumérées dans un ordre quelconque, contrairement aux étapes de la kill chain, regroupées et séquencées de façon linéaire.

Soulignons également que le framework de la cyber kill chain décompose le processus de cyberattaques en sept phases de haut niveau, alors que MITRE ATT&CK détaille les différentes techniques et procédures avec une granularité bien supérieure.

La matrice MITRE ATT&CK pour les entreprises

La méthodologie Cyber COBRA, présentée ci-dessous, peut compléter les deux frameworks en ajoutant un système d’évaluation qui détermine le niveau de menace en fonction des spécificités du contexte de l’attaque pour cibler plus précisément les efforts de réponse.

Les éléments de la kill chain et d’ATT&CK peuvent tous être incorporés à la stratégie de cybersécurité, mais nous y reviendrons plus tard.

(À lire également : Comment opérationnaliser MITRE ATT&CK et MITRE D3FEND, un framework complémentaire.)

Cyber COBRA

Cyber COBRA (pour « Contextual Objective Rating », soit « évaluation objective et contextualisée ») est un cadre émergent d’évaluation de cybersécurité conçu pour produire une image plus nuancée et dynamique de la posture de sécurité d’une entreprise. Contrairement aux frameworks établis comme la cyber kill chain ou MITRE ATT&CK, qui se focalisent sur des étapes spécifiques ou sur des techniques, tactiques et procédures (TTP) particulières, Cyber COBRA met l’accent sur le contexte en temps réel. Élaboré pour faire face à la complexité croissante du paysage des cybermenaces, ce modèle intègre la supervision continue et l’analyse contextuelle pour évaluer les risques en tenant compte des facteurs suivants :

- l’environnement de menace actuel,

- la valeur des actifs exposés,

- l’évolution des tactiques employées par les adversaires.

Cette approche permet aux entreprises de cibler plus efficacement les mesures de défense en s’adaptant aux changements, plutôt qu’en s’appuyant uniquement sur des évaluations statiques, réalisées à intervalle régulier. Le modèle Cyber COBRA ne s’est pas encore généralisé, mais il représente une approche visionnaire de la cybersécurité, en phase avec la tendance à l’adoption de stratégies de défense plus proactives et adaptatives dans l’industrie.

Pour comprendre les concepts fondamentaux du modèle, lisez l’article de Lockheed Martin sur Cyber COBRA. Découvrez ensuite les débats sur l’évolution de l’utilisation des frameworks de cybersécurité dynamiques, abordés dans des rapports comme l’étude du SANS Institute sur la sécurité basée sur le contexte, et dans les communautés de cybersécurité comme l’ISACA, qui souligne l’importance des stratégies de sécurité sensibles au contexte. Ces ressources vous aideront à comprendre comment des frameworks comme Cyber COBRA trouvent progressivement leur place dans les pratiques de cybersécurité concrètes.

Les 7 étapes de la cyber kill chain

Le modèle original de Lockheed Martin décrit sept étapes. C’est le framework le plus souvent référencé dans l’industrie. La cyber kill chain en sept étapes de Lockheed Martin s’intéresse à la méthodologie et aux motivations d’un cybercriminel sur l’intégralité de la chronologie de l’attaque pour aider les équipes à comprendre et à repousser les menaces. Les sept phases se déroulent comme suit :

- Reconnaissance

- Militarisation

- Livraison

- Exploitation

- Installation

- Commande et contrôle

- Action

Passons en revue chacune de ces phases.

Cyber Kill Chain®, Lockheed Martin (source de l’image)

Étape 1 : Reconnaissance

Les adversaires collectent des informations sur leur cible afin d’identifier ses vulnérabilités et les points d’accès potentiels. Cette étape comprend plusieurs activités :

- la collecte de données publiques (OSINT),

- le déploiement d’outils d’espionnage,

- l’utilisation de scanners automatisés pour détecter les systèmes de sécurité et les applications tierces.

(Découvrez le lien entre vulnérabilités, menaces et risques.)

Étape 2 : Militarisation

Après avoir collecté des informations, les adversaires créent un malware ou des charges utiles malveillantes pour exploiter les faiblesses identifiées. Ce processus peut impliquer l’élaboration de nouvelles formes de malware ou l’adaptation de programmes existants à des vulnérabilités spécifiques.

Étape 3 : Livraison

Les adversaires tentent d’infiltrer le réseau de la cible en délivrant le malware. Plusieurs méthodes sont possibles : e-mails de phishing, outils d’ingénierie sociale, exploitation de vulnérabilités matérielles ou logicielles.

(À lire également : Types de vulnérabilités.)

Étape 4 : Exploitation

Une fois le malware délivré, les adversaires exploitent les vulnérabilités de la cible pour infiltrer plus profondément le réseau. Ils se déplacent souvent latéralement d’un système à l’autre en identifiant d’autres points d’accès et de nouvelles faiblesses.

Étape 5 : Installation

Dans cette phase, les adversaires installent un malware pour prendre le contrôle du réseau. Les stratégies sont diverses : cheval de Troie, manipulation de jetons d’accès, interfaces en ligne de commande et portes dérobées. Toutes visent à acquérir des privilèges supérieurs et à modifier les autorisations de sécurité.

Étape 6 : Commande et contrôle

Les pirates mettent en place un canal de commande et contrôle (C2) pour superviser et guider à distance leurs cyber-armes. Ils couvrent leurs traces à l’aide de techniques de dissimulation et lancent des attaques de déni de service (DoS) pour détourner les équipes de sécurité des véritables objectifs de leur attaque.

Étape 7 : Action

La dernière phase est celle de l’exécution ; elle permet aux adversaires d’atteindre leur objectif initial, par exemple :

- l’exfiltration des données,

- le chiffrement (suivi potentiellement d’une tentative d’extorsion ou d’une demande de rançon),

- des attaques de la chaîne d’approvisionnement.

Cette étape peut prendre plusieurs semaines, voire plusieurs mois, selon le succès rencontré aux étapes précédentes et la complexité de l’attaque.

Y a-t-il une huitième étape dans la cyber kill chain ?

Certains experts de sécurité plaident pour l’ajout d’une huitième étape à la cyber kill chain : la monétisation. La monétisation peut aussi être considérée comme l’objectif final d’une attaque, mais elle s’intéresse spécifiquement au gain financier que les cybercriminels peuvent retirer d’une attaque. Le pirate peut demander une rançon en menaçant de publier ou de vendre des données sensibles (informations personnelles ou secrets industriels).

Pour ajouter encore à l’inquiétude, les cyberattaques sont devenues plus lucratives encore ces derniers temps, avec l’utilisation croissante des cryptomonnaies. Avec les cryptomonnaies, il devient beaucoup plus simple et plus sûr de demander et de recevoir de l’argent, d’où l’augmentation considérable des cyberattaques monétisées.

Prévention des cyberattaques

La prévention des cyberattaques exige une approche proactive et multicouche de la sécurité. Voici quelques stratégies pour renforcer les défenses de votre entreprise :

Outils de détection des menaces avancées. Déployez des outils comme les systèmes de détection d’intrusion (IDS), les systèmes de prévention des intrusions (OPS) et les solutions de détection et réponse des terminaux (EDR). Ces outils vous aideront à repérer et atténuer les menaces en temps réel afin de réduire la fenêtre d’opportunité des adversaires.

Évaluation des vulnérabilités et tests de pénétration. Procédez régulièrement à des évaluations de vulnérabilités et à des tests de pénétration pour détecter et corriger les failles de sécurité avant qu’elles ne soient exploitées par des attaquants. Utilisez aussi bien des scans automatisés que des tests manuels, conduits par des professionnels de sécurité chevronnés.

Gestion des correctifs.. Veillez à ce que tous les logiciels (systèmes d’exploitation, applications et outils de sécurité inclus) soient à jour et que les correctifs les plus récents soient systématiquement installés. Vous réduirez ainsi le risque que des pirates exploitent des vulnérabilités connues.

Segmentation du réseau. Mettez en œuvre des mesures de segmentation du réseau pour limiter les déplacements des adversaires sur votre réseau. En divisant votre réseau en segments isolés de taille plus réduite, vous pouvez contenir les intrusions et empêcher les cybercriminels d’accéder à des zones sensibles.

Authentification multifacteur (MFA). Imposez l’authentification multifacteur pour tous les comptes d’utilisateur, en particulier ceux qui ont accès à des informations sensibles et des systèmes stratégiques. La MFA ajoute une couche supplémentaire de sécurité, ce qui rend plus difficile l’accès non autorisé aux pirates.

Programmes de formation et de sensibilisation des employés. Menez des programmes réguliers de formation et de sensibilisation à la cybersécurité pour vos employés. Apprenez-leur à reconnaître les tentatives de phishing, les attaques d’ingénierie sociale et les bonnes pratiques en ligne. Des équipes informées sont la première ligne de défense face aux cybermenaces.

Planification de la réponse aux incidents. Élaborez et maintenez un plan complet de réponse aux incidents. Ce plan doit détailler les mesures à prendre en cas de faille de sécurité, en précisant les rôles et les responsabilités, les protocoles de communication et les procédures de rétablissement. Testez et adaptez régulièrement le plan pour assurer son efficacité.

Analyse comportementale. Utilisez l’analyse comportementale pour détecter les anomalies et les types d’activité inhabituels au sein du réseau. En établissant un profil comportemental de référence, vous pouvez identifier les menaces susceptibles d’échapper aux mesures de sécurité traditionnelles.

Architecture zero trust. Adoptez un modèle de sécurité « zero trust » qui applique le principe « ne jamais faire confiance, vérifier systématiquement ». Cette approche consiste à vérifier continuellement l’ensemble des utilisateurs, des appareils et des applications, tant à l’intérieur qu’à l’extérieur du réseau, avant d’accorder le moindre accès.

Sauvegardes de données régulières. Sauvegardez régulièrement toutes les données critiques et veillez à ce que les systèmes de sauvegarde soient sécurisés et testés. En cas d’attaque de ransomware ou de perte de données, des sauvegardes fiables faciliteront votre rétablissement et minimiseront les temps d’arrêt.

Les faiblesses de la cyber kill chain

Le modèle de cyber kill chain de Lockheed Martin a ses qualités, mais certains considèrent que ce framework de 2011 est aujourd’hui obsolète, ou qu’il n’a pas su évoluer. Ce modèle traditionnel a une faiblesse en particulier : il est conçu pour détecter et prévenir les malwares et protéger la sécurité du périmètre. Ce sont des piliers essentiels de la cybersécurité. Mais le nombre exponentiel de menaces auxquelles nous sommes confrontés aujourd’hui touche de nouvelles surfaces d’attaques, et la cybercriminalité est sans cesse plus sophistiquée.

Voici les principaux écueils de la cyber kill chain traditionnelle en sept étapes :

Profil de détection d’attaques limité

Les capacités de détection de la kill chain sont limitées dans leur diversité. Conçue à l’origine pour faire face aux malwares et aux charges utiles malveillantes, elle ne couvre pas correctement les menaces modernes, et en particulier :

- les malware sans fichier,

- les attaques par parasitage des ressources (« living-off-the-land »),

- les exploits avancés basés sur le web, comme l’injection SQL, les scripts intersites (XSS) et les vulnérabilités zero-day.

Le modèle ignore également les attaques reposant sur l’utilisation d’identifiants compromis par des parties non autorisées.

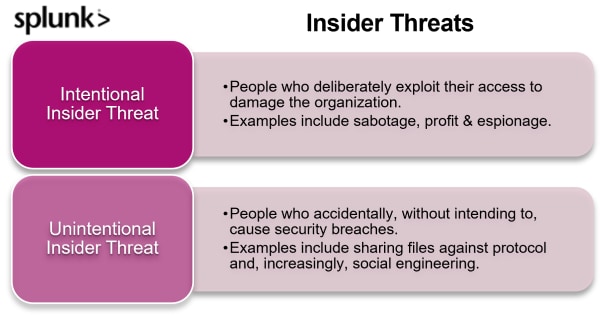

Pas de détection des menaces internes

La cyber kill chain traditionnelle ne couvre pas les menaces internes qui représentent pourtant un risque majeur pour les entreprises. Les menaces internes peuvent être le fruit d’employés ou de sous-traitants qui abusent d’un accès légitime aux systèmes. Une détection efficace de ces menaces implique la supervision du comportement des utilisateurs et de l’activité sur l’ensemble des réseaux et des applications, souvent au moyen de systèmes automatisés qui émettent des alertes en cas d’activité suspecte.

Manque de flexibilité

Les adversaires ne suivent pas systématiquement la cyber kill chain de façon linéaire. Ils peuvent contourner, combiner ou inverser certaines étapes. Certaines attaques se font, par exemple, avec une reconnaissance minimale en privilégiant le ciblage d’un grand nombre de victimes potentielles. Un rapport révèle d’ailleurs que près de 90 % des attaques combinaient les cinq premières étapes de la kill chain en une seule opération.

En raison de la rigidité de la kill chain traditionnelle, certaines menaces peuvent échapper à la vigilance des équipes, ou entraîner une réponse inadaptée.

Technologies de transformation

Les progrès technologiques (cloud, DevOps, IoT, machine learning et automatisation) ont élargi le champ des cyberattaques. Ces innovations créent de nouveaux points d’entrée et de nouvelles sources de données, et le cadre traditionnel de la kill chain peine à s’adapter à ces évolutions. D’autre part, la généralisation du télétravail et l’avènement des cryptomonnaies ont ouvert de nouvelles voies aux cybercriminels.

Menaces et techniques émergentes

Les cybercriminels développent constamment de nouvelles méthodes qui dépassent les capacités de la kill chain d’origine. Par exemple, des techniques telles que le phishing par deepfake, les attaques pilotées par l’IA et les campagnes de ransomware sophistiquées exigent des modèles de sécurité plus dynamiques et réactifs. La cyber kill chain traditionnelle n’offre pas l’appui nécessaire pour repousser ces menaces avancées.

Pour remédier à ces faiblesses, il faut intégrer des cadres plus complets et plus souples, à commencer par MITRE ATT&CK et Cyber COBRA, dont l’approche plus détaillée s’adapte mieux aux cybermenaces modernes. Les entreprises doivent constamment faire évoluer leurs stratégies de sécurité pour garder une longueur d’avance sur leurs adversaires et protéger efficacement leurs actifs numériques.

Comment la cyber kill chain peut-elle renforcer la sécurité ?

Malgré les doutes qui planent sur les sept étapes de la cyber kill chain d’origine, les entreprises peuvent toujours utiliser ces principes pour mieux se préparer aux cyberattaques d’aujourd’hui et de demain. Le cadre de la cyber kill chain peut orienter la stratégie de cybersécurité d’une entreprise, que ce soit en identifiant les failles de son approche actuelle ou en confirmant ses points forts. Il peut aussi encourager l’adoption de services et de solutions :

- logiciel de protection des terminaux,

- VPN,

- formation des employés.

L’intégration de Cyber COBRA peut apporter une couche supplémentaire d’évaluation et de hiérarchisation, pour traiter en priorité les vulnérabilités les plus critiques. Le paysage des cyberattaques évolue sans cesse. Les entreprises ont donc tout intérêt à envisager une stratégie multicouche incluant des mesures de sécurité administratives, techniques et physiques. La méthode de la cyber kill chain peut appuyer cette démarche, mais le modèle initial a ses limites.

Alternatives à la cyber kill chain

Toutes les entreprises ont besoin d’une version personnalisée de la cyber kill chain, et il existe différentes variantes du modèle d’origine :

Kill chain unifiée

Le concept de kill chain unifiée associe des techniques de MITRE ATT&CK et le modèle de la cyber kill chain d’origine. Le résultat ? Un framework détaillé et intégré comprenant 18 étapes que l’on peut regrouper en trois phases principales :

- Accès initial

- Propagation sur le réseau

- Action sur objectif

Cette approche permet aux équipes de sécurité de comparer les indicateurs de compromission (IOC) à plusieurs sources de threat intelligence en même temps afin d’apporter une réponse efficace. Le modèle ATT&CK de kill chain unifiée peut être utilisé par les équipes défensives et offensives pour mettre au point des contrôles de sécurité.

Simulation de cyber kill chains

La cyber kill chain peut également servir à simuler des cyberattaques. On recense de nombreuses plateformes spécialisées dans ce domaine. Cela permet notamment de localiser et corriger les points d’entrée ou les vulnérabilités du système en très peu de temps.

Ces plateformes ne se contentent pas de simuler des cybermenaces par e-mail, via le Web ou une passerelle de pare-feu : elles délivrent également un score de risque ou un rapport sur les différentes entités du système afin d’aider les équipes à identifier les principaux domaines de risque. L’entreprise peut alors prendre des mesures et prévenir les menaces futures en employant différentes méthodes, comme le renforcement des configurations et l’installation de correctifs.

Ne renoncez pas tout de suite à la cyber kill chain

L’évolution constante des cyberattaques a soulevé de nombreuses questions sur l’avenir de la cyber kill chain. Une cyber kill chain agile, intégrant des éléments des stratégies MITRE ATT&CK et de détection et de réponse étendues (XDR), pourrait identifier un éventail plus large de menaces, pour les prévenir et les neutraliser plus efficacement.

Quel que soit votre point de vue sur ce framework, la correction des vulnérabilités existantes et la mise en place d’une stratégie globale de cybersécurité restent essentielles pour la protection de toute entreprise.

Une erreur à signaler ? Une suggestion à faire ? Contactez-nous à l’adresse ssg-blogs@splunk.com.

Cette publication ne représente pas nécessairement la position, les stratégies ou l’opinion de Splunk.

Articles connexes

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.