ガートナー社 2025年 SIEM部門のマジック・クアドラント

Splunkが11回連続でリーダーに選出された理由をこちらからご確認ください。

世界中の多くの人と同じように、ウクライナの現在の情勢に私も衝撃を受けています。家族が引き裂かれ、家から逃げ出す映像に悲しみの念を禁じ得ません。私は祖母のことを思い出しました。祖母は、幼い私の母を抱きかかえ、小さなかばんだけ持って、生まれ故郷のオーストリアを離れなければならなかったのです。私たちの目の前で繰り広げられる侵略についてこのブログの場で取り上げるのは控えますが、代わりにお客様やコミュニティから数多く寄せられた紛争中に高まるサイバー攻撃リスクに関する質問ついてお話しします。

私は、お客様やコミュニティが抱えている極めて現実的な懸念に確実に対処し、Splunkだからこそできる支援を提供したいと考えています。Splunkはロシアの侵略に関連した開発を注意深く監視しています。また、組織は高度なセキュリティ態勢を採用することが推奨されていることから、この危機的状況下においてSplunkが組織に提供できるツールやガイダンス、サポートの概要についてお伝えしたいと思います。私たちはパートナーや政府機関と緊密に連携して、新たな脅威に関する最新情報とともに検出方法および推奨される緩和策について共有しています。そのため、事態の推移を踏まえたうえで、このブログにさらなるガイダンスを追加していく予定です。

またSplunkでは、サイバーレジリエンスを強化するために次のような取り組みも行っています。

このようにリスクが高まる中で、環境への攻撃を懸念されているSplunkのお客様は、以下の情報を確認することをお勧めします。

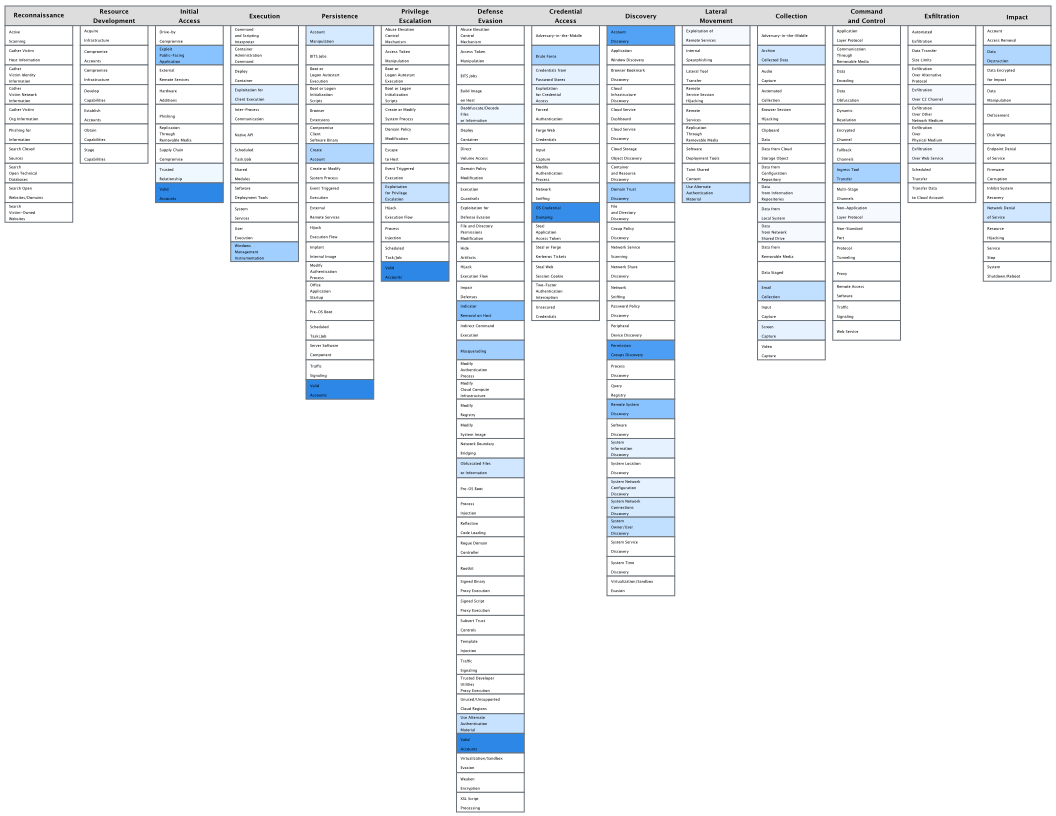

以下の画像は、MITRE ATT&CK全体におけるSplunkの対応範囲を示しています。

Splunkのコア機能またはSplunk Enterprise Security(ES)を使用しているお客様は、以下のSplunkブログをご参照ください。

多数のデータソースにわたってハンティングするための指標のヒント:

https://www.splunk.com/ja_jp/blog/security/hunting-with-splunk-the-basics.html

DNSハンティング:

https://www.splunk.com/en_us/blog/security/hunting-your-dns-dragons.html

Microsoft Sysmon:

https://www.splunk.com/en_us/blog/security/a-salacious-soliloquy-on-sysmon.html

ハンティングに使用できるsysmonのその他のコンポーネント:

https://www.splunk.com/en_us/blog/security/sysmon-the-b-sides-event-codes-that-might-not-get-as-much-attention-just-in-time-for-bots.html

https://www.splunk.com/en_us/blog/security/process-hunting-with-a-process.html

商用クラウドプロバイダーを使用したハンティング(アマゾン ウェブ サービス(AWS)およびAzure):

Azure AD:https://www.splunk.com/en_us/blog/security/i-azure-you-this-will-be-useful.html

AWS VPC:https://www.splunk.com/en_us/blog/security/go-with-the-flow-network-telemetry-vpc-data-in-aws.html

脅威アドバイザリー:STRT-TA02 - 破壊的なソフトウェア

この脅威アドバイザリーは、ウクライナの組織を標的とした破壊的なマルウェアであるWhisperGateに焦点を当てています:https://www.splunk.com/en_us/blog/security/threat-advisory-strt-ta02-destructive-software.html

SA-Investigator:Splunk Enterprise Security上で動作するよう設計されたSplunkの無料Appです。資産、ID、ファイルハッシュ、ファイル/プロセス名の追跡と調査に使用できます。Enterprise Securityを使用しておらず、共通情報モデル(CIM)を使用している環境では、ネットワークトラフィック、エンドポイント、認証などのデータモデル全体にわたってハンティングすることで何らかのメリットを得られる可能性があります。

リファレンス:https://splunkbase.splunk.com/app/3749/

ブログ:Being Your Own Detective with SA-Investigator(SA-Investigatorを使用して自力で調査する)

OT Security Add-On for Splunk:SCADAや産業用制御システム(ICS)などの運用技術(OT)を活用しているお客様の場合、Enterprise SecurityのOT Security Add-Onが特に役立ちます。CISAでは、米国の重要なインフラ(電力や水道など)に対するサイバー脅威への対策を明示的に呼びかけています。

リファレンス:https://splunkbase.splunk.com/app/5151

ブログ:CISO’s Guide to Complete Security for Industrial Control Systems(CISOのための産業用制御システムの完全セキュリティガイド)

ワークショップ:Splunkのソリューションエンジニアが、オンライン配信または対面形式でお客様に最適なワークショップを提供します。

Boss of the SOC(BOSS)プラットフォーム:この4年間に、国家レベルでのハンティング経験を持つSplunkのセキュリティ専門家が、ロシアのAPTグループが使用する戦術、技法、手順を模倣したBoss of the SOC(BOTS)のコンテストとトレーニングに関するシナリオを開発しました。これらのトレーニング演習は、BOSSプラットフォームでご覧いただけます。

Splunkは、Joint Cyber Defense CollaborativeのメンバーとしてCISAと緊密に連携しています。CISAが提供する無料のサイバーセキュリティサービスとツールのカタログは、組織のサイバー防御を「事後対応型」から「事前対応型」へと移行するのに役立ちます。このリストには、Splunk Synthetic Adversarial Log Objects(SALO)フレームワーク、Splunk Attack Detection Collector、Splunk Attack Rangeが含まれます。さらにCISAは、ロシアが関与するサイバー脅威についての最新情報と推奨される緩和策を掲載した「Shields Up」Webページに、多くの警告と勧告に関するリンクを掲載しています。