統合的なセキュリティ運用でデジタルレジリエンスを強化

デ ジタルレジリエンスを構築するうえで非常に重要なステップの1つは、SOCチームが検知、調査、対応のワークフローを単一の画面で管理できるようにすることです。リスクに優先順位を付け、事前構築済みのSOCプロセスを活用し、調査を迅速化する自動化を導入することにより、アナリストは時間や労力を節約して、組織内での攻撃のラテラルムーブメント(横展開)の防止にもっと力を注ぐことができます。

ジタルレジリエンスを構築するうえで非常に重要なステップの1つは、SOCチームが検知、調査、対応のワークフローを単一の画面で管理できるようにすることです。リスクに優先順位を付け、事前構築済みのSOCプロセスを活用し、調査を迅速化する自動化を導入することにより、アナリストは時間や労力を節約して、組織内での攻撃のラテラルムーブメント(横展開)の防止にもっと力を注ぐことができます。

セキュリティ運用の課題

Splunkのお客様から聞いたところ、セキュリティ運用の課題は大きくいくつかにまとめられます。まずは、脅威の検知、調査、対応機能がそれぞれ異なるシステムやサイロ化したセキュリティツールに分散していることです。そのため、セキュリティイベントを包括的に把握し、対応の調整を行い、インシデントをすばやく効率的に解決することが難しくなっています。これに加えて、セキュリティアラートが常に大量発生しているところに、複雑化する新たな攻撃の脅威も継続しているため、SOCの対応が間に合わず、インシデントバックログが溜まってリスクが増大していることです。そうしたイベントの調査と対応を手動で行うしかないため、処理に時間がかかりすぎてバックログが一向に減らず、リアクティブな対応に追われて抜け出せない状態に陥っています。

これらの課題は、Splunkによる2022年のセキュリティ調査レポートによる最新の統計でも明らかになっています。最新の調査によると、64%の回答者が、環境の複雑化が進んだことが原因でセキュリティ要件を満たすのが難しくなっていると述べています。回答者がそのように考える理由はいくつかあります。 1.) 30%が、セキュリティツールの数と種類が増えて非常に複雑化していると回答しています。2.) サイバーセキュリティインシデントに起因する予定外のダウンタイムは最長で14時間にも及び、平均コストは20万ドルとなっています。3.) こうした問題のためセキュリティチームでは燃え尽き症候群が多発しており、そのために離職した同僚がいると回答した人は73%にのぼります。このような状況を受けたセキュリティチームは、ツールの統合による運用の簡素化を進めています。

複雑な運用を合理化

複雑なセキュリティ運用を合理化するのは、Splunkが確実に効果をお届けできる領域です。この強みを活かして、Splunkはお客様のデジタルレジリエンス構築の支援に全力で取り組んでいます。そのために、進化を続けるSplunkの統合セキュリティ運用ソリューションにMission Controlが統合されました。Mission Controlでは、セキュリティ分析(Splunk Enterprise Security)、オーケストレーションと自動化(Splunk SOAR)、脅威インテリジェンスを1つの画面で管理できます。統合されたコアSOCツールによって、統合と簡素化の進んだ最新のセキュリティ運用エクスペリエンスが実現され、複雑さの解消とリスクの低減が促進されます。Mission Controlを活用すれば、問題の検知、調査、対応をより迅速に行い、手動タスクを自動化してアナリストの生産性を向上し、最終的にはSOCの運用にデジタルレジリエンスとサイバーレジリエンスを組み込むことができます。

Mission Controlを導入した直後、GoTo社のセキュリティ運用担当テクニカルマネージャーであるMichael Rennie氏は次のように述べています。「Splunk Mission Controlはセキュリティ運用を次のレベルに引き上げるソリューションだと思います。SOAR、脅威インテリジェンス、チケットシステムのデータをMission Controlに集約することで時間を節約できます」

これらの機能について詳しくは、デモビデオをご覧ください。

検知、調査、対応を単一の画面に統合

検知、調査、対応のワークフローが統合されていれば、アナリストはセキュリティに関するインサイトや傾向を包括的に把握してリスクをよりすばやく特定でき、複数のセキュリティ管理コンソールを使い分ける手間から解放されます。これにより、セキュリティインシデントの検知、調査、対応を迅速化して、ケースをクローズするまでの時間を短縮できます。

インシデントのバックログをリスクごとに分類すれば、より的確に優先順位の判断が行えます。複雑なセキュリティ/IT環境の状況の全体像を把握するためには、検知結果をドリルダウンし、統合された何千ものテクノロジーやデータソースのデータからインサイトを引き出すことになります。さらに、リスクの高いインシデントについては脅威インテリジェンスのコンテキストにアクセスすることで、意思決定を強化できます。

プロセスを標準化してセキュリティワークフローを簡素化

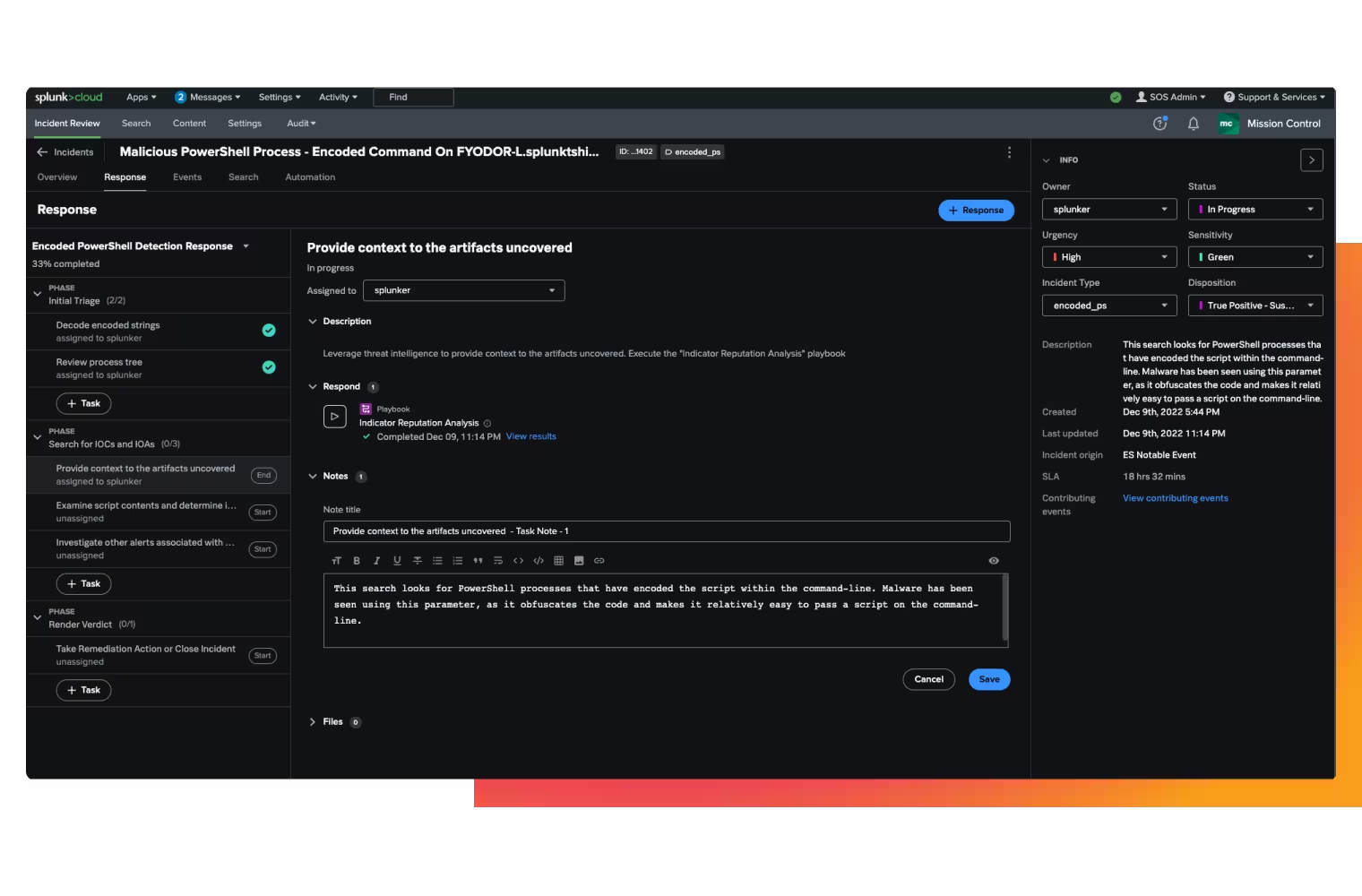

Mission Controlでは、セキュリティ運用手順を事前定義済みのテンプレートにまとめて体系化することで、SOCプロセスの遵守を強化できます。これによって繰り返し可能なプロセスを確立すれば、より迅速にセキュリティインシデントの調査を開始し、重大なイベントの発生時に適切な対応を行い、最終的にセキュリティ態勢をいっそう強化できます。

複数の管理システムにわたるワークフローを手動で実行する代わりに、Mission Controlの事前定義済みのテンプレートを使用することで、SOCチームは多くのチームやテクノロジーに分散した運用手順を整理することができます。これにより、より繰り返しがしやすいセキュリティ運用プロセスを確立するだけでなく、問題の検知からインシデント対応までの時間を大幅に短縮できます。事前定義済みのテンプレートは、エンコードされたPowerShellへの対応、内部脅威への対応、ランサムウェアへの対応など、主要なセキュリティユースケースを想定したチームの準備やトレーニングにも役立ちます。

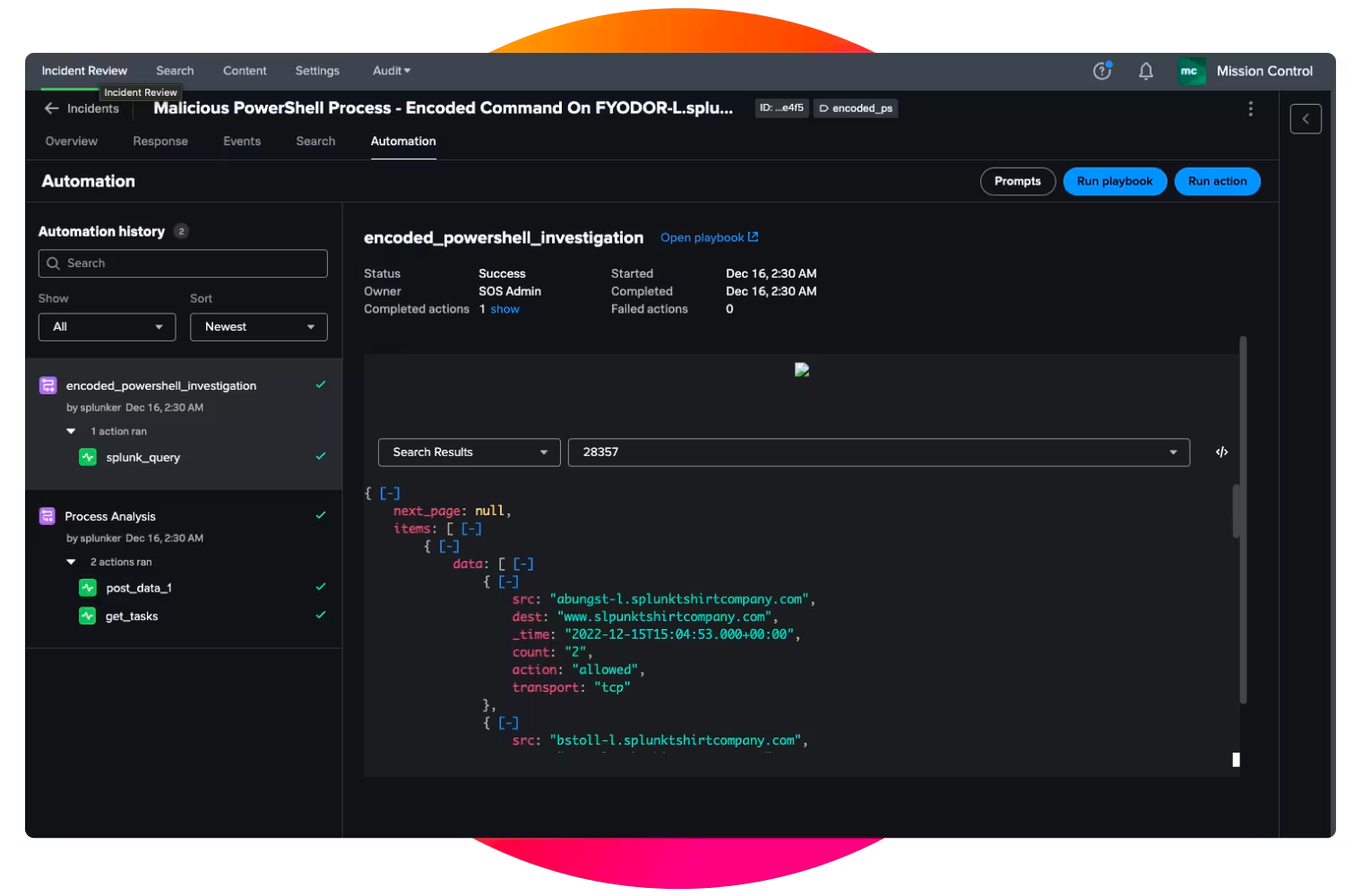

価値を早期に実現するために、事前設定済みのSplunkサーチクエリーを事前定義済みのテンプレートに組み込むこともできます。Mission ControlからSplunkサーチインターフェイスにフルにアクセスできるため、タブやインスタンスの切り替えは最小限で済みます。Mission ControlからSOCプロセステンプレートのデータを検索することもできます(タスクオーナー、開始時間、終了時間、メモ、ファイルなど)。タスクの実行時間などを測定すれば、プロセス内でボトルネックになっている作業を特定可能になります。さまざまなものを測定することにより、SOCの管理を強化して、自動化が必要な部分を見極めることができます。

セキュリティプロセスを自動化してスピードを向上し運用を最新化

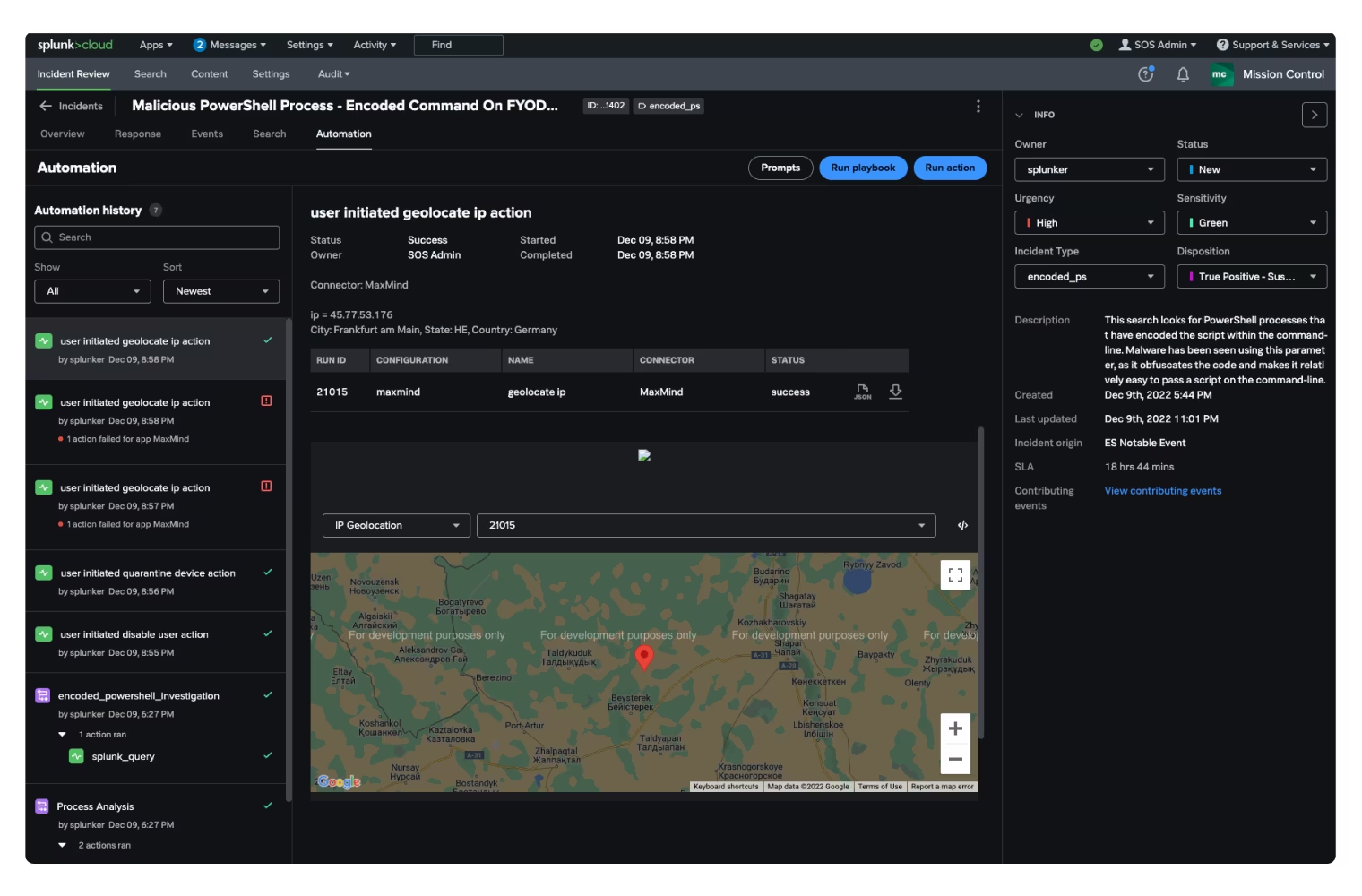

Splunk SOARを使うことにより、複雑なセキュリティスタックを対象に手動で実行している定型的なセキュリティプロセスを自動化して、調査と対応を迅速化できます。Mission Controlでは、SOARコンポーネントを使用して、対応テンプレートに沿って調査と対応タスクを自動的に実行するプレイブックを配備できます。これにより、複数の管理コンソールを行き来する必要なく、検知のワークフローから調査と対応のワークフローに切り替えられます。運用手順にSOARを組み込むことで、検知した問題の対応を自動化できます。自動化を促進すれば、ミッションクリティカルな業務に注力する時間を増やし、よりプロアクティブで俊敏なセキュリティ運用を実現できるのです。

プレイブックと自動化はMission Controlから直接実行できます。Splunkの広範なコネクターエコシステムでは、370以上のAppを利用できます。また、2,800以上のアクションで、セキュリティユースケースやITユースケースに対応したさまざまなインテグレーションがサポートされ、簡単に導入が可能です。仕事に対する満足度を高め、SOCの運用を円滑に保つことで、負担を緩和して離職を減らし、よりレジリエントな組織を構築できます。

まとめ

脅威の検知、調査、対応(TDIR:Threat Detection, Investigation, and Response)ワークフローを単一の画面に統合することで、SOCチームはデジタルレジリエンスを構築できます。ツールやデータのサイロ化、SOCプロセスの複雑化、セキュリティアナリストの負担増大は、セキュリティ運用における大きな課題であり、その解決策となるのがこの統合です。SIEMとSOARテクノロジーの統合によって検知、対応テンプレート、自動化が組み合わされ、調査プロセスの合理化と最新化につながるのです。

Splunk Mission Controlについて詳しくは、SplunkのWebサイトをご覧ください。また、その機能やユースケースについて深く掘り下げるウェビナーにもぜひご参加ください。日程は以下のとおりです。

このブログはこちらの英語ブログの翻訳、濱野 健一によるレビューです。