テレワークにおけるセキュリティ課題とその対策方法

急遽テレワークを始めることになったが、セキュリティ対策は大丈夫だろうか?

緊急事態宣言により、急遽テレワークを始められることになったお客様も多いかと思います。テレワークにあたり、社員の方の在宅勤務状況の管理、テレワークの条件設定、ネットワークの整備などどのような対策を取っていますでしょうか。本記事では、テレワークにおけるセキュリティ課題とその対策方法についていくつかご紹介したいと思います。

テレワークにおけるセキュリティ対策のガイドライン

テレワークにおけるセキュリティ対策に役立つガイドラインが、様々な機関から出ています。

内閣サイバーセキュリティセンター(NISC)

テレワークを実施する際にセキュリティ上留意すべき点について(PDF)

テレワーク実施者の方へ

IPA

テレワークを行う際のセキュリティ上の注意事項

日常における情報セキュリティ対策

上記ガイドラインのほとんどで、「エンドポイントの標的型攻撃の対策」「VPNを利用すること」が推奨されています。また、テレワークにあたってMicrosoft 365、Zoom、AWS等のクラウドサービスの利用が増えている方も多いのではないかと思います。「エンドポイントの標的型攻撃」「VPN」「クラウドサービス」に関するセキュリティ対策についてひとつずつ説明します。

1. エンドポイントのセキュリティ対策について

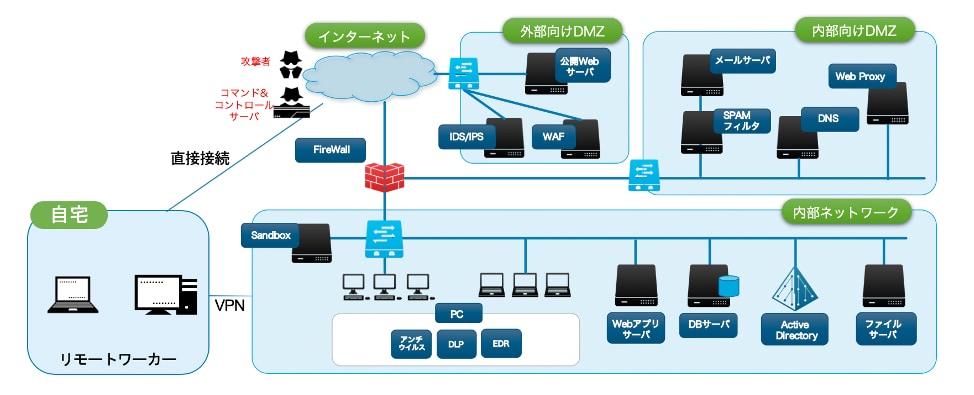

オフィスでは不自然なメールが届いた場合に、近くの人に相談することができますが、テレワークの状況では気軽に相談する相手が近くにいない状況です。テレワークではオフィスよりもメールを使ってやりとりをすることが多いために、つい開いてしまうことも多いかと思います。オフィスではサンドボックスやIPS,FWなど様々な境界防御で守られている環境ですが、テレワークでは自宅から直接インターネットに出ることもありえます。

テレワーク中のエンドポイントの標的型攻撃検知に有効なログソース

テレワークでは、オフィスでの防御機器を通らないこともあるため、端末上の情報(ログ)を活用することが重要です。この記事ではSysmonを使ったエンドポイント対策をご紹介します。

Sysmon

マイクロソフト社が無償提供しているwindowsのプロセスロギングツールで端末上で動作したアプリケーションの情報やレジストリエントリの作成、通信などWindows OSの様々な動作をイベントログに記録します。詳細はMicrosoft社のサイトをご確認ください。

またSysmonの活用については、下記コンテンツも合わせて御覧ください。

- Splunkと一緒に。簡易EDRツールとしてのsysmonの真価に迫る ~その1: 概要編~

- Splunkと一緒に。簡易EDRツールとしてのsysmonの真価に迫る ~その2: 導入編~

- Splunkと一緒に。簡易EDRツールとしてのsysmonの真価に迫る ~その3: 活用編~

- もう困らない。流行りの攻撃の痕跡をsysmonとSplunkでさくっと確認

Splunkでのエンドポイントの標的型攻撃の検知と調査の例

攻撃者はPowerShellを利用したファイルレスマルウェア攻撃を行い、OSのコマンドを利用して攻撃を進めていきます。そのため、不審なPowerShellの実行の検知、コマンドの追跡調査は標的型攻撃対策として非常に重要なポイントとなります。下記は、SplunkのAppやサーチを活用し、標的型攻撃の検知と調査を2. VPNのセキュリティ対策について行っています。

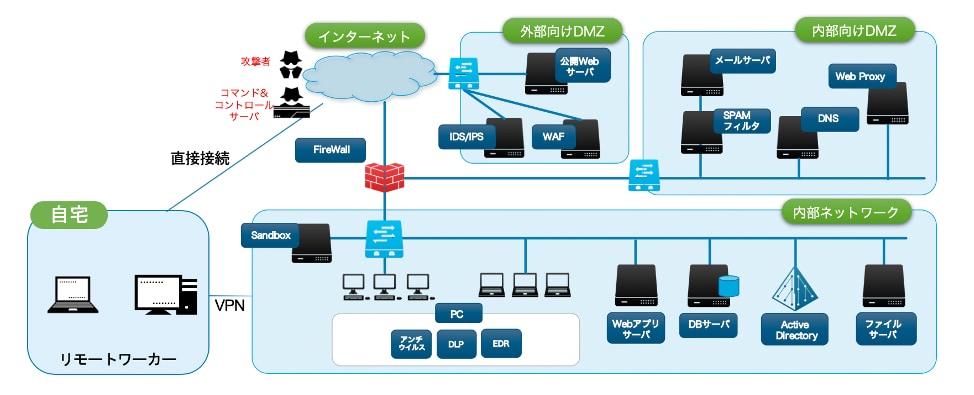

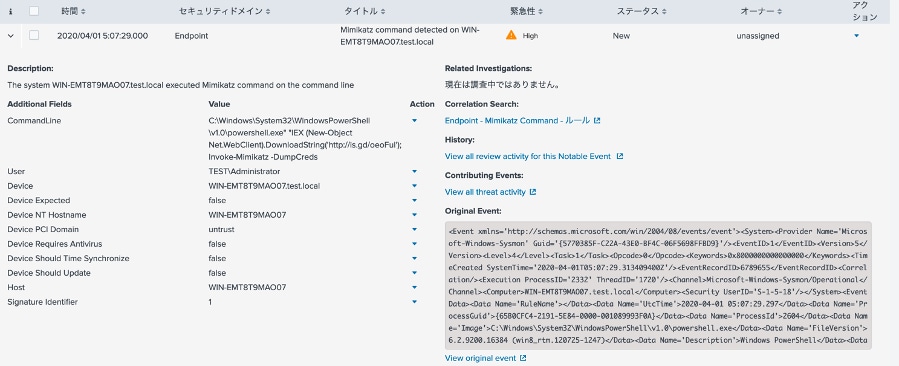

- 不審なPowerShellの検知

Enterprise Security AppでPowerShellの-encオプションによりコマンドラインがBase64でエンコードされている挙動を検知しています。難読化の方法は数多く存在しますが、特徴的なフレーズが含まれたり、コマンドラインが長くなるなどの特徴があります。

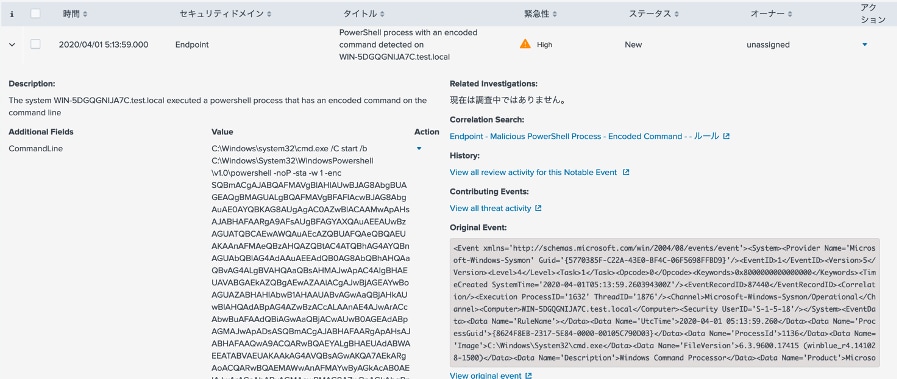

- 認証情報を盗むツールMimikatzのコマンドを検知

Enterprise Security Appを使い、MimikatzというWindowsの認証情報を盗むツールの実行をコマンドラインから検知しています。このツールの検知はWindows Event logを収集して検知する方法などもありますので、様々なパターンに対応できるよう、合わせてログを取ることが望ましいといえます。

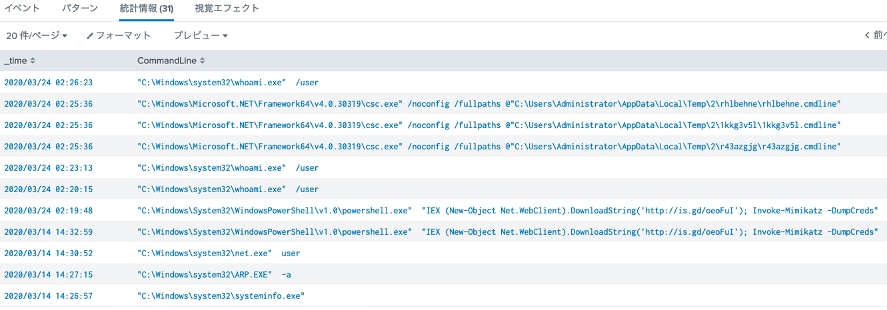

- 攻撃者により実行されたコマンド確認

攻撃者の実行したPowerShellのプロセスの子プロセスのコマンドラインを時系列順に表示しています。攻撃者がどのような行動をとっていたか、把握することができます。

標的型攻撃検知に利用できるSplunk App

- Splunk Security Essentials 様々なセキュリティユースケースに対応するApp。(無償)

- Enterprise Security SIEMとしての様々な機能を提供するApp。

Sysmonなどエンドポイント端末のログを取得し、Splunk Appを活用いただくことで、すぐにファイルレスマルウェアを利用した標的型攻撃の検知と調査を行っていただくことが可能です。合わせて、下記の記事もご覧ください。

ファイルレスマルウェア侵害調査におけるSysmonと資産管理ソフトのログの使い分け >

2. VPNのセキュリティ対策について

テレワークでは社内システムなどへのアクセスのため、VPNを利用するケースが非常に多くなるかと思います。VPNを攻撃者に悪用された場合、社内システムへの不正侵入の経路となる可能性があります。攻撃者もVPNを狙っており、昨年も様々な注意喚起が出されています。

Japan Computer Emergency Response Team Coordination Center

複数の SSL VPN 製品の脆弱性に関する注意喚起

複数の Citrix 製品の脆弱性 (CVE-2019-19781) に関する注意喚起

VPNのログから不審な挙動を見る

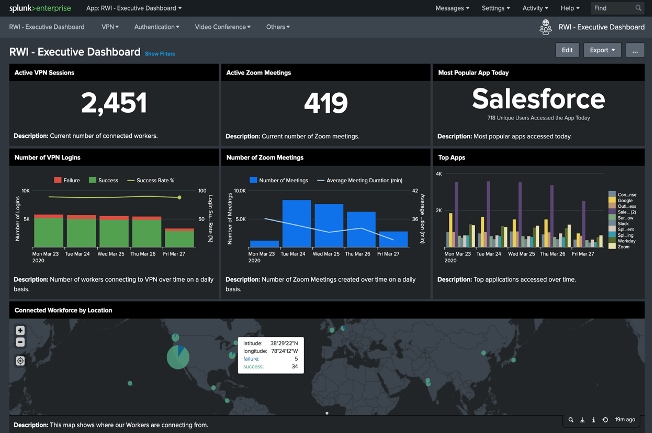

VPNのセキュリティ対策として、どこの、誰が、どのくらい利用しているかといった、可視化を行うことが重要です。Remote work insight AppでVPNの認証を可視化することで様々な挙動を確認できます。

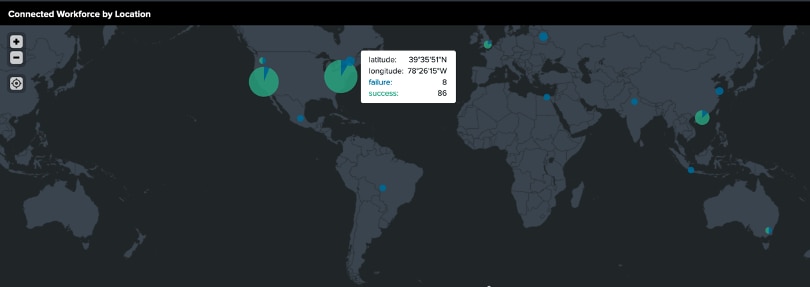

ロケーションごとのVPNのログイン成功/失敗を監視し、社員のいないロケーションからのログインがあるか、失敗の率が高すぎないか、などの監視が可能です。

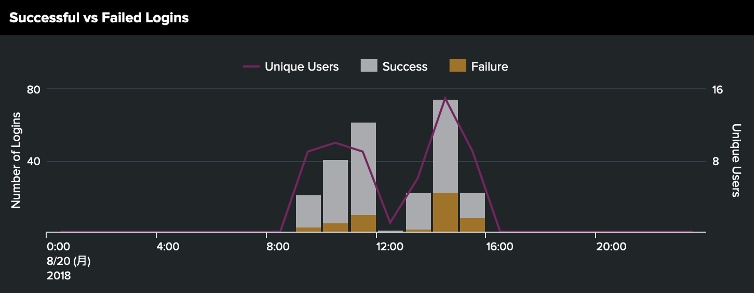

時間帯ごとのログイン成功状況を監視し、パスワードスプレー攻撃などの攻撃を受けていないか確認可能です。もし、攻撃を受けた場合には、異なるロケーションからのログインがないかなどを早急に確認する必要があります。

Splunk Security Essential、Enterprise Security、UBA等の検知を活用することで、以下のような挙動を見つけることも可能です。

- 異なるホストからの同じユーザーのログイン試行

- アカウントの使い回しや不正利用の検知

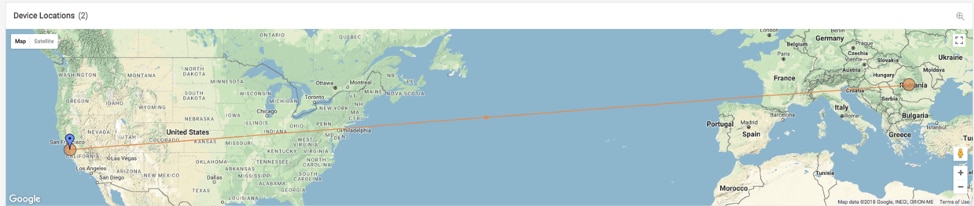

- 時間的に移動不可能な地理からのログイン試行

- アカウントの不正利用や攻撃の試行など

VPNの監視に使えるRemote work insight App

VPNの利用状況、Web会議状況、認証状況などテレワークで監視すべき項目を可視化できるApp(無償) は、テレワークにおけるVPN利用の可視化のひとつとして活用いただけます。

クラウドサービスのセキュリティ対策について

テレワークではZoom、Microsoft 365、AWSなどクラウドサービスの利用が普段よりも増えている方が多いかと思います。利用が増えることで、これまで以上に攻撃者のターゲットになっていくことが予想されます。「AWSの環境に侵入され、コインマイニングを行われる」、「Microsoft 365の環境の認証情報を盗むためのフィッシングメールが送られ、アカウントを悪用される」など、様々なクラウドサービス関連のインシデントが発生しています。また、クラウドサービスのセキュリティはベンダーが対応してくれると思いがちですが、ユーザー側で対応しなければならない部分もあります。

例:Microsoft

例:AWS

3. クラウドサービスのセキュリティ対策で見るべきもの

すでにご利用されているクラウドサービスのAppを活用いただくことで、即座に対策を行うことが可能です。

AWS

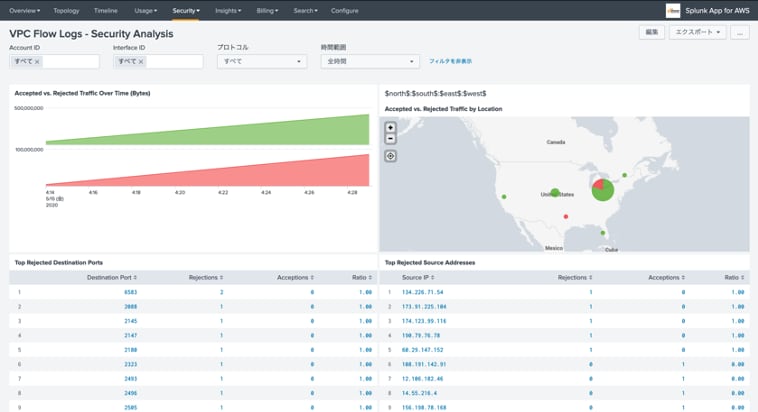

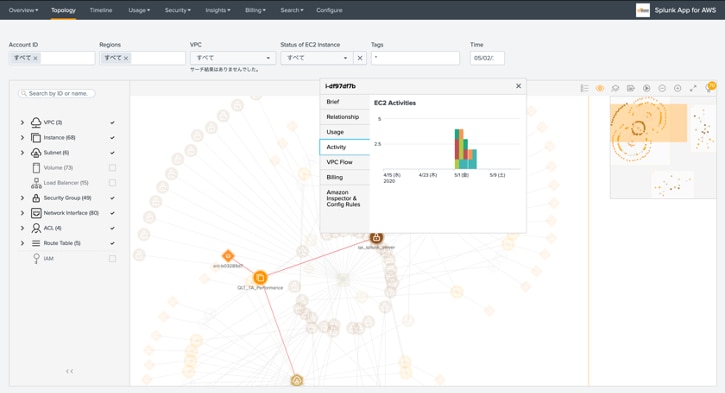

セキュリティグループやインスタンスなどを数多く作成しているうちに、利用されていないものが残ってしまい、その環境を狙われ不審なログイン試行や通信が行われるといったことが起こりえます。AWS Appを活用いただくことで、不要な設定の残存や現在の稼働状況を可視化することが可能になります。

自社環境のAccept/Rejectされている通信を可視化し、不審な通信のロケーション、IPアドレス、ポート番号などを確認可能です。自社環境へどのような通信が発生しているかを確認することは不審な挙動に気づくきっかけとなりえます。

EC2やSecurity Group、Subnetなどのトポロジを可視化できます。想定しているSubnetやSecurity Groupに紐付けられているか、不要なものが残っていないかなど簡単に確認できます。不要な設定やインスタンスを可視化し、整理することで攻撃者が狙える箇所を最小化できます。

その他、セキュリティグループの監視、EC2インスタンスの起動状況、コストなど様々な項目を管理でき、運用管理、セキュリティ対策、コスト管理など様々な可視化を行えます。

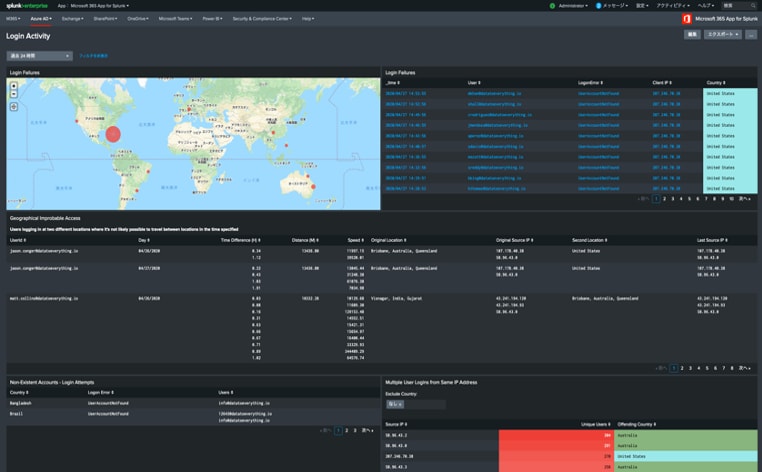

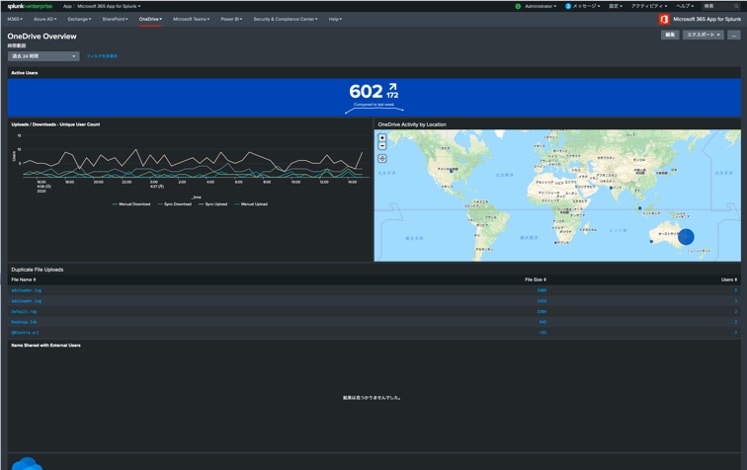

Microsoft 365

認証、メール、ファイル共有など多くの機能があり、セキュリティリスクを考えなければならないポイントも多く存在します。Microsoft 365 Appを使うことで、セキュリティリスクに繋がる可能性のある挙動を確認できます。

ログイン失敗がどこの国から行われているか、同一IPアドレスからの複数ユーザーのログイン、移動不可能なロケーションからのログインなどを確認でき、アカウントの使い回しや不正なログインなどの挙動を確認できます。

外部のユーザーとのファイル共有やファイルのアップロード、ダウンロード状況、ロケーションごとのアクティビティを可視化することで、内部不正や情報漏洩のリスクを確認できます。

他にもユーザーのアクティビティの追跡、Teamsに外部ユーザーの追加、ファイルの追跡など様々なセキュリティリスクを可視化可能です。

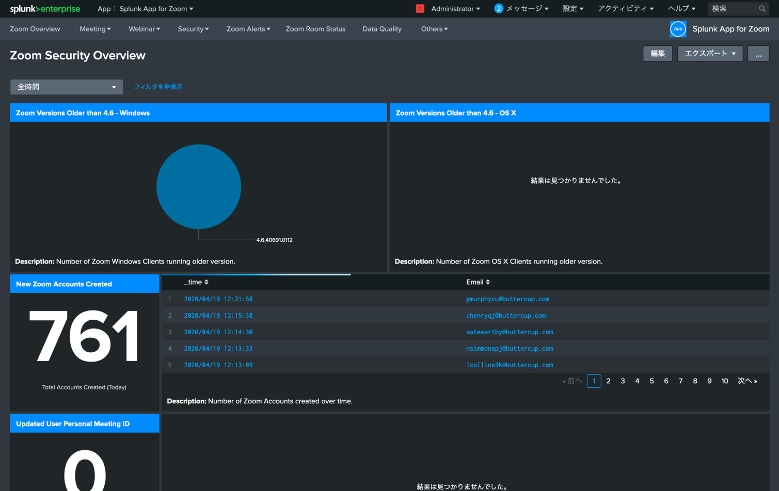

Zoom

脆弱性のある古いバージョンの利用がないか、Zoom Bombingのような被害を受けないようパスワードが設定されているかなど、管理を行うことが重要です。

重大な脆弱性のあるバージョンの利用がないか、Zoom Bombingのリスクが有るパスワードの設定がなされていないMeetingがないか等のセキュリティリスクを可視化可能です。

セキュリティ面以外でもミーティングの数、利用のタイムライン、品質の管理など様々な指標を確認することができます。

クラウドサービスのSplunk App

- AWS

- Microsoft 365:本Appについては、 下記の記事でも詳しく紹介しています。

- Zoom

様々なセキュリティ課題と対策をご紹介させていただきましたが、どれもSplunkのAppをお使いいただくことで、簡単に実現いただくことが可能です。

詳細ご興味のある方はSplunk Japan営業までご相談ください。