Une approche de sécurité Zero Trust pour les gouvernements : augmenter la sécurité tout en améliorant la prise de décision informatique

Les organismes du secteur public sont au cœur d’une transformation numérique massive. Des avancées technologiques telles que le cloud, le mobile, les microservices et autres transforment le secteur public pour lui permettre de fournir des services aussi efficacement que les entreprises commerciales, à faire face à l’augmentation des exigences critiques, à répondre aux attentes du marché et à être plus agiles.

Elles permettent aux employés du secteur public et aux administrés de travailler à distance et d’avoir accès aux applications et aux services de leur organisation, partout et à tout moment, à partir de n’importe quel appareil. Si la transformation numérique et la migration vers le cloud peuvent conférer aux services administratifs de nombreux avantages tels que l’efficacité, l’agilité et la satisfaction des citoyens, elles déplacent des données précieuses hors du sentiment de sécurité fourni par les systèmes sur site. C’est ce qui a conduit à la dissolution du périmètre d’entreprise traditionnel.

Cette transformation ouvre également de nouvelles voies aux cybermenaces et élargit la surface d’attaque. Les craintes liées à ces menaces et les défis perçus du passage au cloud ont ralenti la migration des gouvernements et l’adoption d’outils modernes. Ils sont sans doute l’une des principales raisons pour lesquelles de nombreux systèmes hérités dominent encore au sein du gouvernement.

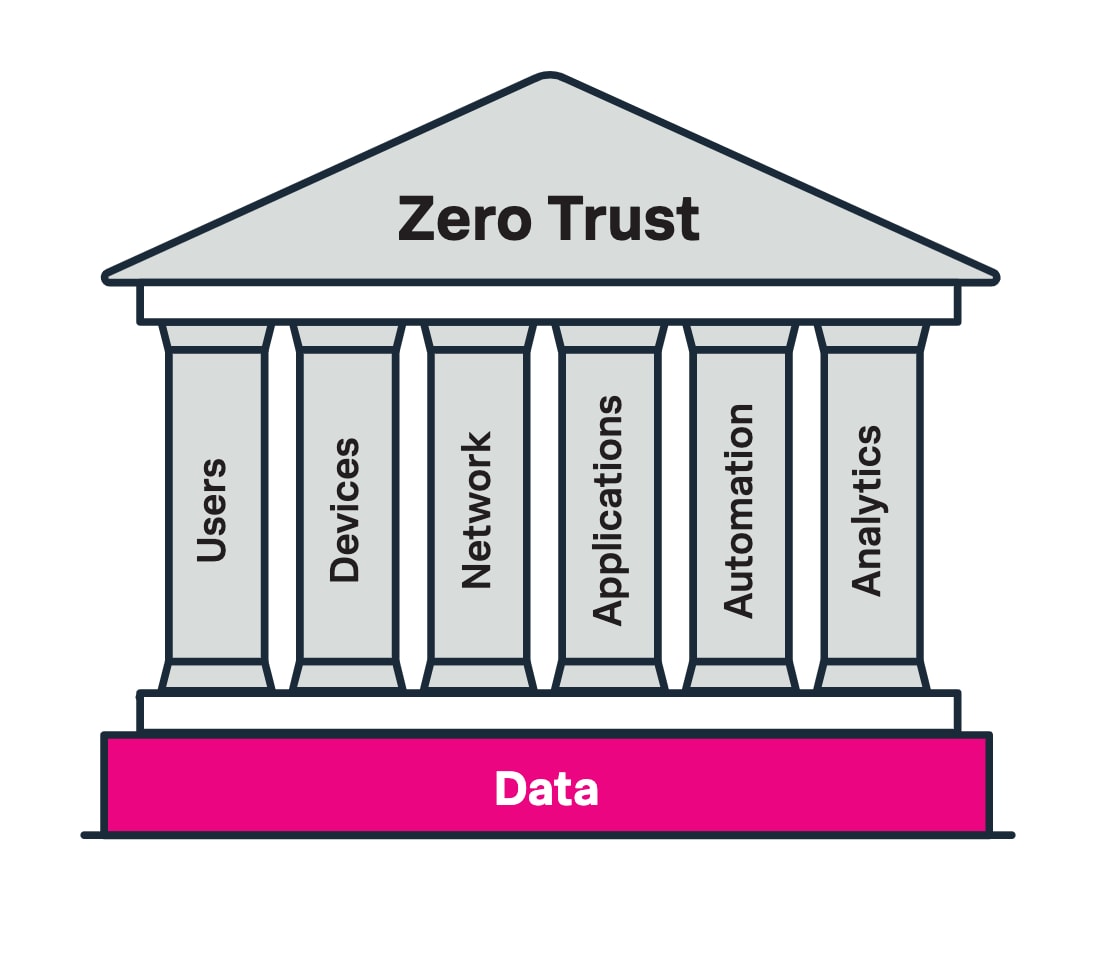

Les gouvernements du monde entier devraient partir du principe qu’ils ont déjà été compromis et prendre les mesures nécessaires pour se protéger. Dans cette optique, chaque utilisateur, chaque appareil et chaque service nécessitant un accès doit être considéré comme hostile, même s’il s’agit d’une entité connue et approuvée.

L’approche traditionnelle consiste à collecter des données au niveau d’un périmètre qui s’érode rapidement, puis à ignorer les utilisateurs une fois qu’ils sont entrés dans le réseau. Les architectures Zero Trust exigent que les services gouvernementaux supervisent, détectent et évaluent les utilisateurs et appliquent en permanence des stratégies au fil de leurs déplacements sur le réseau.

Par définition, un programme de sécurité Zero Trust réussi doit :

- partir du principe que le réseau est toujours hostile ;

- accepter que des menaces externes et internes soient constamment présentes sur le réseau ;

- savoir que la localisation d’une localité du réseau ne suffit pas pour décider de lui faire confiance ;

- authentifier et autoriser chaque appareil, chaque utilisateur et chaque flux réseau ;

- mettre en œuvre des politiques dynamiques et calculées à partir d’autant de sources de données que possible ;

- journaliser/auditer chaque appareil, chaque action d’utilisateur et d’objet et chaque flux réseau.

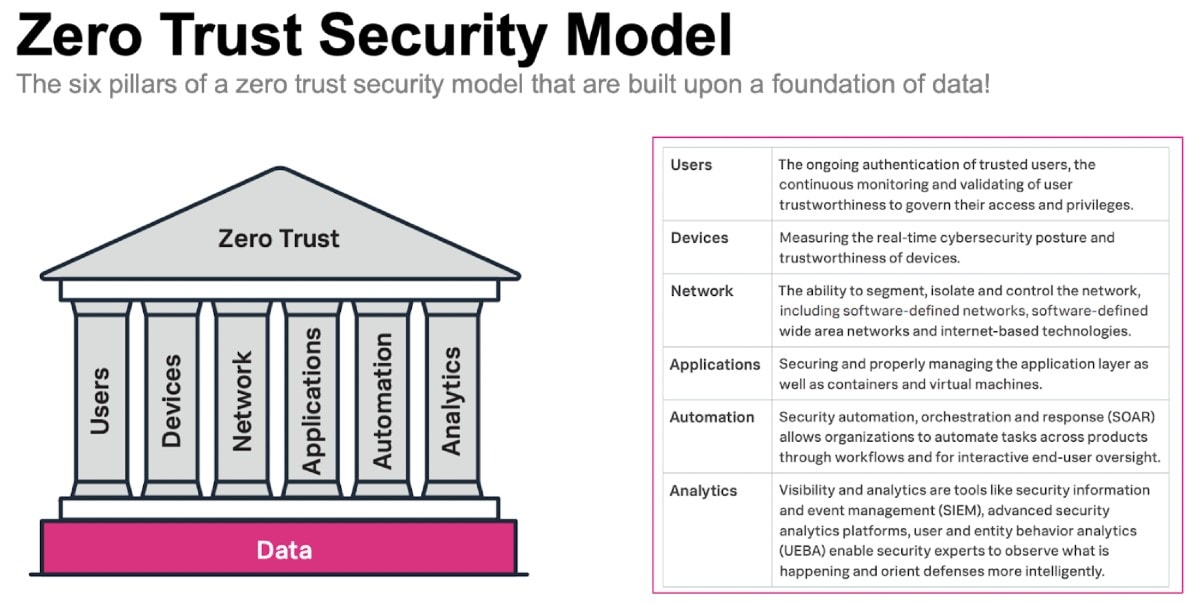

Notre approche consiste à offrir une solution de supervision et d’analyse continue aux directeurs de la sécurité des systèmes d’information (RSSI) et aux professionnels de la sécurité qui doivent garantir un accès sécurisé à leurs données et applications, dans le contexte de l’entreprise moderne sans périmètre. Cela permet de renforcer durablement la confiance dans les décisions d’accès tout en garantissant les performances des composants, le respect des politiques et la disponibilité à travers l’ensemble de l’écosystème Zero Trust. Il est important de pouvoir importer les données de n’importe quelle source, superviser son infrastructure de bout en bout, et optimiser et augmenter l’efficacité de l’écosystème Zero Trust.

En déployant ces outils, vous pouvez augmenter la confiance dans les décisions d’accès aux ressources de l’entreprise, en supervisant les utilisateurs, les actifs et les services, et en fournissant de la visibilité et du contexte à leur sujet. En offrant une visibilité complète sur la santé des services, les relations des composants et l’infrastructure, en garantissant les performances et la disponibilité, et en prédisant les problèmes avant qu’ils ne surviennent grâce au machine learning, ce modèle contribue à réduire les efforts manuels, la fatigue des analystes et les coûts, car les politiques Zero Trust sont appliquées par l’automatisation des tâches et l’orchestration des workflows.

Cette approche permet aux services administratifs de collecter d’énormes quantités de données utilisables pour créer des modèles, des tendances et des analyses dont la valeur va bien au-delà de la sécurité. Ces données peuvent également être utilisées pour déterminer les demandes de charge des applications, les calendriers de maintenance, les besoins de mise à niveau du réseau ou du système, et bien plus encore.

La mise en œuvre d’architectures Zero Trust est une opportunité pour les services du gouvernement d’augmenter considérablement la position de sécurité de chaque département tout en augmentant la quantité de données exploitables pour améliorer la prise de décision dans l’ensemble de son infrastructure IT.

Pour plus d’informations, veuillez consulter les liens suivants :

- Le guide essentiel de l’approche Zero Trust : https://www.splunk.com/fr_fr/form/the-essential-guide-to-zero-trust.html

- Comment le Zero Trust a aidé à isoler Splunk des attaques de la chaîne logistique : https://www.cyberscoop.com/radio/zero-trust-help-insulate-from-supply-chain-attack/

- Un guide pour adopter un modèle de sécurité Zero Trust au sein du gouvernement : https://www.splunk.com/en_us/pdfs/resources/e-book/zero-trust-security-model-in-government.pdf

Pour prendre contact avec un expert Splunk, veuillez envoyer un e-mail à l’adresse pubsec_uk@splunk.com.

*Cet article est une traduction de celui initialement publié sur le blog Splunk anglais.

Articles similaires

À propos de Splunk

Les plus grandes organisations mondiales font confiance à Splunk, une filiale de Cisco, pour renforcer en permanence leur résilience numérique grâce à une plateforme unifiée de sécurité et d’observabilité, alimentée par une IA de pointe.

Nos clients se fient aux solutions de sécurité et d’observabilité primées de Splunk pour sécuriser leurs environnements numériques complexes et en renforcer la fiabilité, quelle que soit l’échelle.