Erhalten Sie Cloud-gestützte Erkenntnisse für Petabyte-starke Datenanalysen im in der gesamten hybriden Cloud.

Herausforderung

Komplexe Compliance

Das Reporting auf der Basis von Firewall-, Zugangskontroll- und Anwendungslogs ist schwierig und kostspielig. Jedes System erzeugt eigene Logs in unterschiedlichen Formaten und an unterschiedlichen Stellen. Bei jeder Anforderung im Audit sind dann spezielle manuelle Verfahren nötig.

Lösung

Ein proaktiver und analysegestützter Ansatz für Compliance

Automatisierte Datenerfassung

Mit einer zentralisierten Lösung Daten Sammeln, Suchen, Überwachen und Analysieren um Compliance-Anforderungen zu erfüllen.

Kontinuierliche Risikobewertung

Gewinnen Sie Echtzeit-Erkenntnisse in die Risikolage und Compliance Ihrer Umgebung.

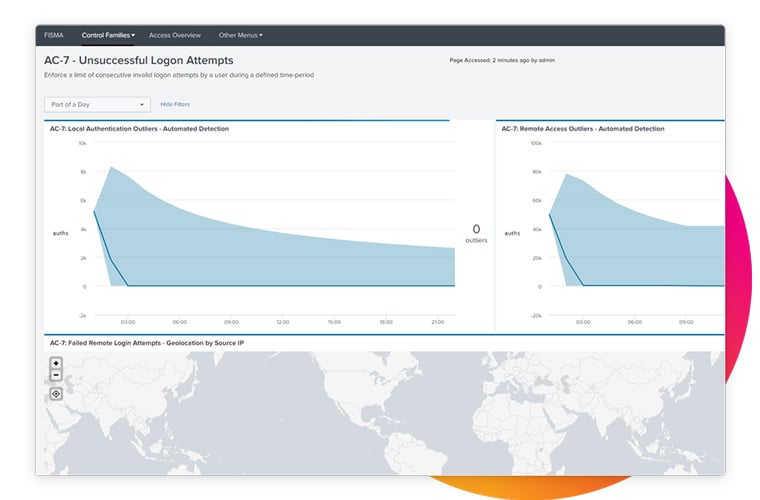

Einfaches Auditing und Reporting

Identifizieren Sie Lücken im Hinblick auf die Einhaltung von Vorschriften durch automatisierte Compliance-Tasks und maßgeschneiderte Berichte, sodass Audits rasch und reibungslos vonstattengehen

Praktische Compliance mit einer zentralen Plattform

Übersichten zur Situation und Erkenntnisse zu sämtlichen IT-Ressourcen und Sicherheits-vorkehrungen erhalten Sie schnell und in Echtzeit, sodass Sie mit minimalem Aufwand Compliance nachweisen können und Audits bestehen, egal von welcher Seite und unabhängig vom regulatorischen Rahmen.

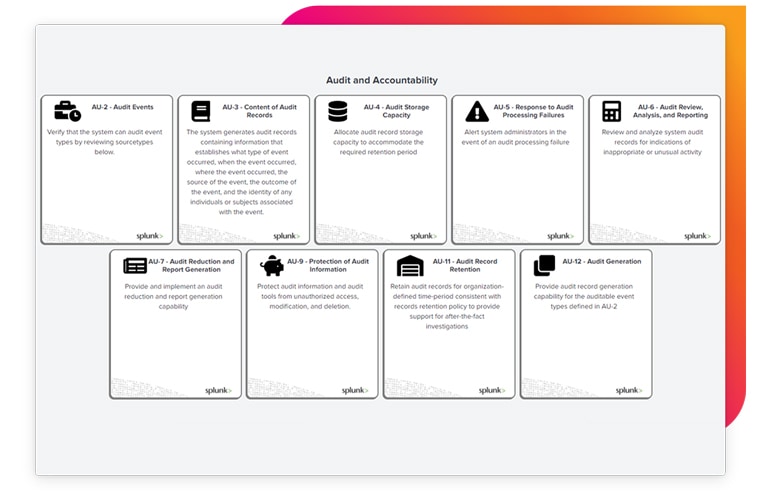

Compliance-Reporting

Ausdrückliche Anforderungen an Monitoring, Überprüfung und Aufbewahrung von Logs, Konfigurationen und anderen Maschinendaten erfüllen Sie problemlos. Mit automatisierten Ad-hoc-Berichten und mit regelmäßig geplanten Suchläufen beantworten Sie Audit-Fragen.

Überwachung der Sicherheit

Ihre Audit Trails legen Sie übergreifend an, über Firewalls, Anwendungen, Zugriffskontrollen, Angriffserkennungen etc. hinweg. Dann nur noch speichern, Zeitplan und Warnregeln für die Suche bestimmen. Falls neue Vorgaben auftauchen, fügen Sie einfach neue Datenquellen und Suchläufe hinzu.

Produkte

Schutz und Compliance integriert

Optimieren Sie das Change Management mit leistungsstarken Funktionen für Indizierung, Suche, Warnmeldungen und Reporting. Mit Splunk können Sie Maschinendaten aus praktisch jeder Quelle durchsuchen, auf dieser Basis Warnmeldungen einrichten und Berichte erstellen.

Incident-Management

In Maschinengeschwindigkeit Vorfälle erkennen, untersuchen und entschärfen

Automatisierung und Orchestrierung

Durch Orchestrierung und Automatisierung der Reaktionen die SOC-Produktivität steigern und Untersuchungen beschleunigen.

Erkennung komplexer Bedrohungen

Erkennen Sie komplexe Bedrohungen und böswillige Insider, die sich herkömmlichen Erkennungsmethoden entziehen.

Integrationen

Schnellere Erkennung mit Splunk-Integrationen

Splunk Cloud und Splunk Enterprise Security unterstützen über 2.800 Anwendungen, mit denen Sie die Security-Möglichkeiten von Splunk noch erweitern – kostenlos in der Splunkbase.

Datenschutz ist der Teilbereich der Datensicherheit, der den Schutz persönlicher Daten betrifft, speziell den Zugriff auf diese Daten. Es ist wichtig, dass jede einzelne Person selbst bestimmen kann, wie und warum ihre persönlichen Daten für andere zugänglich gemacht werden. In etlichen Ländern, auch in Deutschland und der EU, gibt es eigene Datenschutzgesetze.

Datensicherheit betrifft den – vor allem technischen – Schutz jeglicher Art von Daten vor Angriffen, Manipulation und Beschädigung. Datenschutz ist dagegen auf den Schutz personenbezogener Informationen bezogen, insbesondere auf die regelkonforme Nutzung dieser Informationen.

Zu den rechtlichen Rahmenwerken und regulatorischen Vorschriften, die für Datenschutz sorgen sollen, gehören die EU-DSGVO (Datenschutz-Grundverordnung), Landesgesetze etwa in Kanada oder Japan sowie der California Consumer Privacy Act (CCPA). Hinzu kommen zahleiche branchenspezifische Vorgaben wie HIPAA, ein US-Gesetz zum Umgang von Versicherern mit persönlichen Gesundheitsdaten.